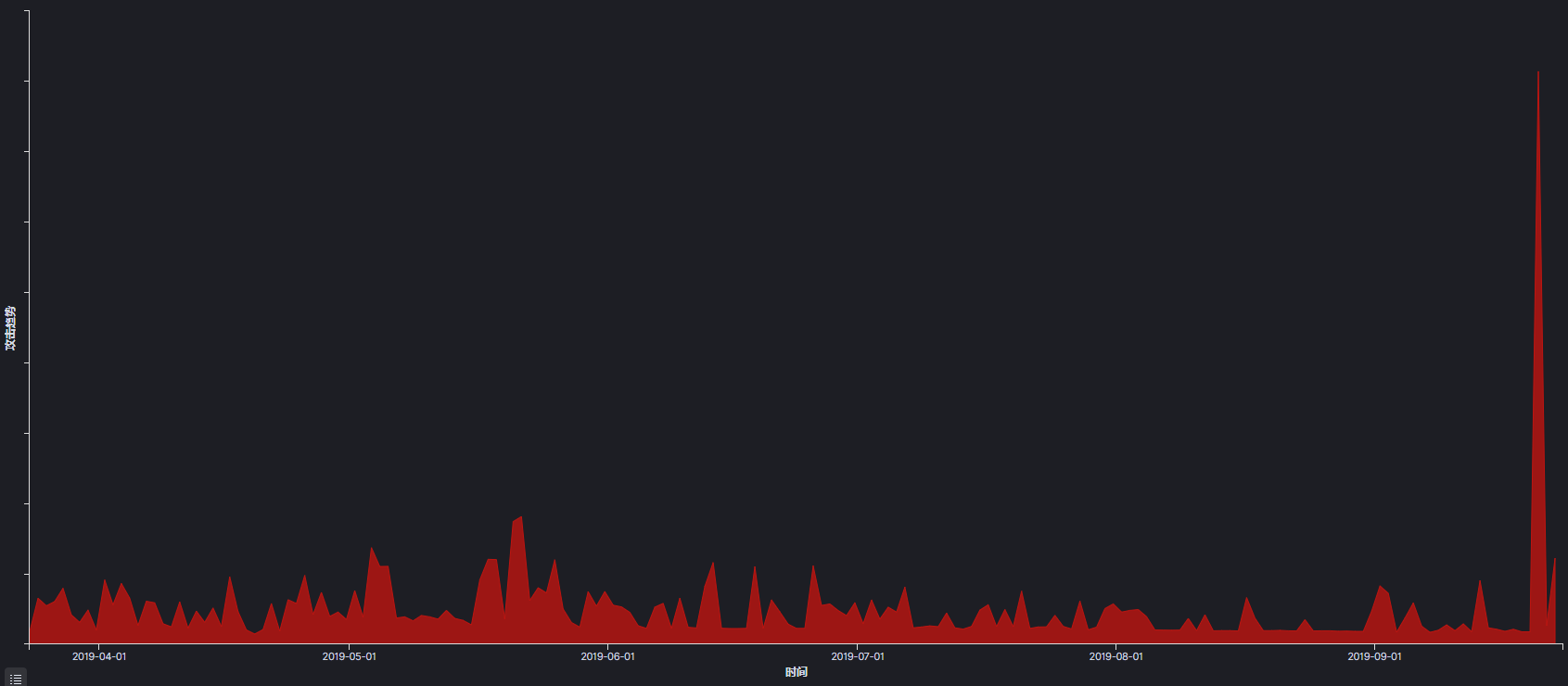

日前,泛微OA系统被曝出一个高危漏洞,攻击者可以利用该漏洞未授权访问系统,并直接在目标服务器上执行任意命令。而随着漏洞细节的披露,近几日针对暴露在网络中的泛微OA系统的攻击变的更为活跃。根据360安全大脑的监测发现,从上周六起,针对泛微OA系统的攻击呈爆炸式增长。

(相对近半年较平缓的攻击态势,最近几日针对泛微OA系统的攻击呈“爆炸式”增长)

漏洞+挂马强组CP,黑客操作惊现"一波双黑"

泛微OA e-cology是国内应用广泛的OA解决方案,服务着金融、通讯、房地产、教育、进出口、甚至是国家市政基础设施等行业领域。而这次被曝出的高危漏洞,可怕之处就在于,攻击者可以未授权访问接口,然后构造恶意请求包,绕过泛微OA本身的安全限制,实现远程命令执行,从而接管服务器。正是由于该漏洞危险极高、范围极广,一下吸引了大量黑客的“狂轰滥炸”。本来呢,这也只是泛微OA“自家”的事情,但奇葩的是,竟然有黑客发起了“一箭双雕”的攻击操作。360安全大脑近期针对泛微OA系统的攻击事件进行梳理时,就发现了一起从另一家OA企业——致远官网“下手”的挂马攻击案例。

在这起案例中,攻击者先入侵泛微OA系统之后,通过微软合法程序certutil.exe下载恶意文件到被入侵服务器中,而下载url为 hxxps://cape.seeyon.com/seeyon/H5/apps/* ,该url地址指向服务器正是致远OA官网。这就意味着,致远OA“躺着中*”,攻击者已经成功入侵了致远OA官网,并在其中一个页面中植入了木马,在对泛微OA系统的攻击时将该页面地址作为木马下载url。

(PowerLine介绍)

经过360安全大脑的进一步分析,该木马文件基于开源渗透测试工具PowerLine修改而成(http://github.com/fullmetalcache/PowerLine)。攻击者只需要在配置文件UserConf.xml 中进行设置,就能使PowerLine在不启动PowerShell的情况下执行其中的PowerShell代码。而鉴于近期针对泛微OA系统的攻击事件频发,并且此次攻击涉及的用户众多,360安全大脑建议:

1. 前往weishi.360.cn,下载安装360安全卫士并保证开启,可全面拦截各类病毒木马攻击,保护电脑隐私和财产安全;

2.请泛微OA系统的管理员,及时到泛微OA官网下载安装安全补丁www.weaver.com.cn/cs/securityDownload.asp;

3. 另外,特别提醒致远OA官方检查其官网安全状况,及时删除存在风险的文件。

IOC

hxxps://cape.seeyon.com/seeyon/H5/apps/*

0d0ee9323bcf8b061b934714f6663855