当地时间8月27日晚,

第45届世界技能大赛在俄罗斯喀山落下帷幕。

网络安全被设为本届世界技能大赛的新增项目,

由上海交通大学网络空间安全专业硕士研究生

冯柱天和肖子彤代表中国出战,

一举夺得了银牌的好成绩,

在世界舞台上展现硬核中国实力!

(图片来源于网络)

(图片来源于网络)

“第一次,真正意义上,为国而战,为国争光。”

当日勇夺银牌的肖子彤在朋友圈里感慨到。

(隔着屏幕,小编都能感受这满满的自豪~)

这两个出生于1996年的大男孩,

被誉为“网络双子星”,

两人因参加全国大学生信息安全竞赛而相识,

之后的4年间两人配合默契、战绩斐然:

2018年“强网杯”全国网络安全挑战赛二等奖

2018年国际“CTF”比赛第一名……

2019年全国集训队选拔中,

两人更是以团队第一名的成绩,

拿到了世界技能大赛网络安全项目的入场券,

代表中国队出战。

(图片来源于网络)

按照主办方的规则,

被誉为“技能奥林匹克”的世界技能大赛,

每位选手一生中只能参加一次。

本届大赛首次增设网络安全项目,

需两人一组参赛,完成:

A 基础防御及安全维护

B 网络安全事件的响应和修复

C 夺旗行动挑战(CTF)

三个不同的任务模块。

“这次比赛,A、B两个模块调换了顺序,

不过这对我们来说并不算困难。

最后两天的CTF挑战是’神秘盒子’,

我们一开始对比赛环境不熟悉,

成绩掉了一些,与冠军失之交臂……”

两个大男孩在赛后带着些许懊恼地说。

他们的教练在一旁补充:

“攻防渗透内容,平时练习比较少,

借此次比赛也是发现了一个短板。”

看到这儿,小编突然意识到

作为网络安全从业者,

有必要给大家普及一些网络安全专业术语,

比如今天,我们就来聊聊什么是渗透测试。

名词解释:渗透测试

渗透测试是网络安全专业人员,从攻击者的角度,对系统各个方面进行模拟攻击测试,找到系统的漏洞和薄弱点,从而进行修复和预防。通俗点说,就是在客户授权后,对客户系统以黑盒的形式进行全方面的检查,找到风险和脆弱点。

渗透测试通常按照以下几个步骤进行,拿我同事小白近期的一次渗透测试工作举例说明:

在渗透测试开始前,需要和客户沟通明确本次测试的目标及范围,此次客户提供的系统主要有以下三个:

1、主页,也是客户的主营业务系统,包含用户登录、邮箱等多个功能(下文简称主站);

2、监控系统,用来监控各地机房情况的自建系统(下文简称监控系统);

3、管理系统,用来处理用户订单等信息的管理系统(下文简称管理系统)。

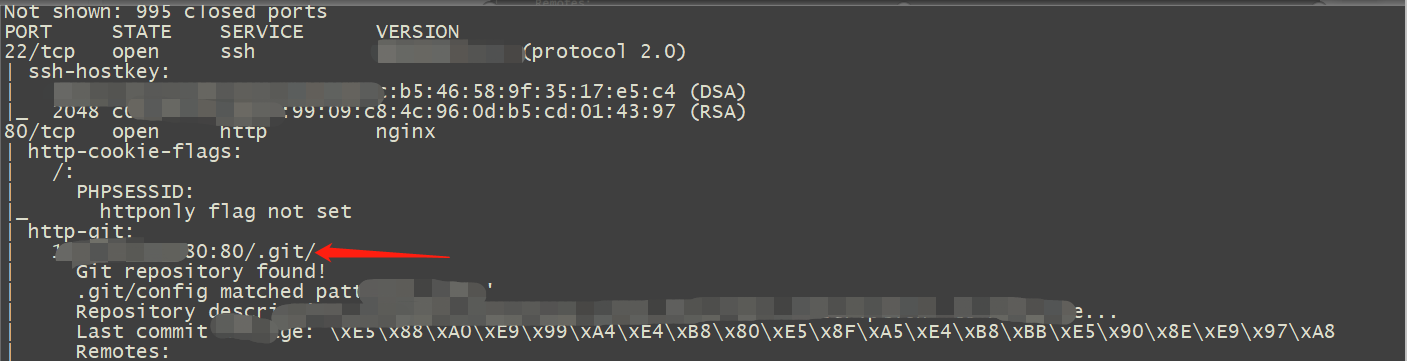

明确目标后,就要开始进行信息收集的工作了。信息收集主要是通过各种手段,获取更多的目标信息,方便后续有针对性地进行攻击测试,因此信息收集这一步非常重要,获取到的信息是否全面将影响到整个渗透工作的成败。在信息收集过程中,需要了解目标是否有防护手段,目标系统的各个版本信息,目标系统开放的各个端口等各种信息。小白此次的操作过程如下:

首先通过简单的攻击测试以及wafw00f探测,小白发现客户主站存在WAF等安全设备的防护,只要是执行攻击操作就会被WAF拦截和拉黑,在通过WAF拦截返回的信息,小白发现了某云防的标识信息,通过ping和nslookup确认客户方用的是云上防护。云上防护一般都是通过DNS解析的方式,将域名解析至云防护IP,从而达到防护的效果。随后,小白使用namp等端口探测工具,获取目标系统所开放的端口及中间件、系统的版本信息,通过dirsearch等工具来探测敏感目录。测试后,小白发现只有主站有云防护,而监控系统是通过公网IP直接访问的,没有设置防护,管理系统也没有经过云防护。

针对之前收集到的信息进行归类整理,提取有价值的信息后,小白开始进行漏洞检测。在渗透测试过程中,测试人员需要使用一些自动化的扫描工具,来协助渗透人员尽可能的发现应用系统的一些已知漏洞,此次小白使用的是Burpsuite和AWVS两款扫描工具。经过信息探测及扫描后发现:

1、监控系统使用的是某开源系统搭建,而该开源系统的某个插件是存在任意文件写入的高危漏洞,因此可以利用该插件直接getshell。

2、业务系统存在.git文件泄露的漏洞,可以还原.git文件夹下的文件,重建工程源代码。

3、主站在Burpsuite扫描后存在SQL注入漏洞,查看bp扫描的poc及系统响应体,是一个post注入点。

监控系统

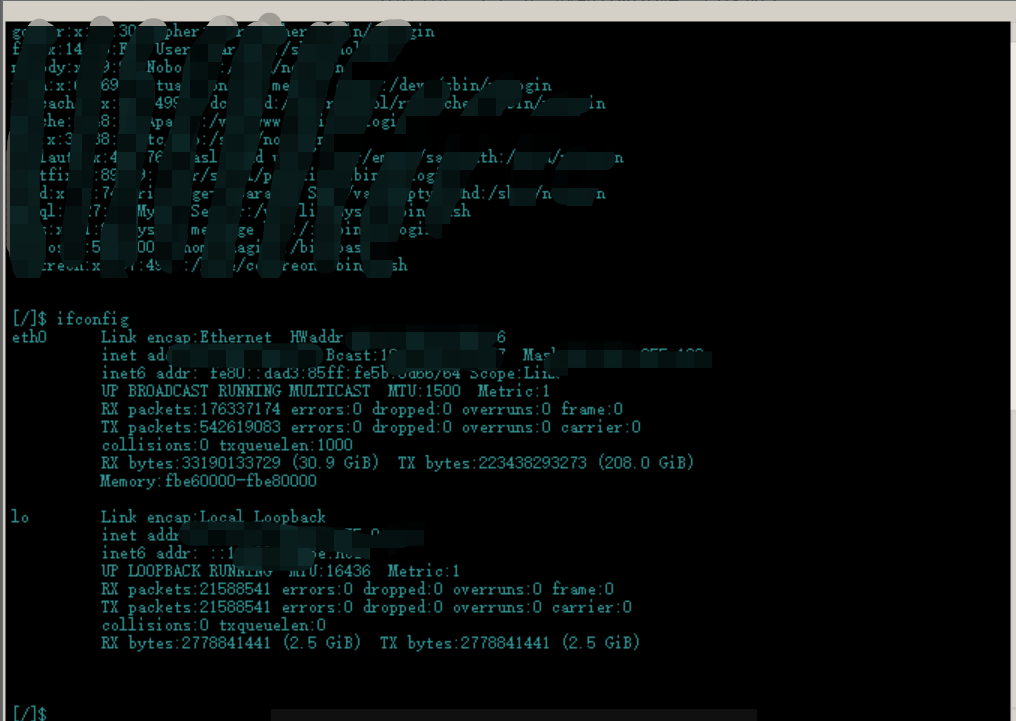

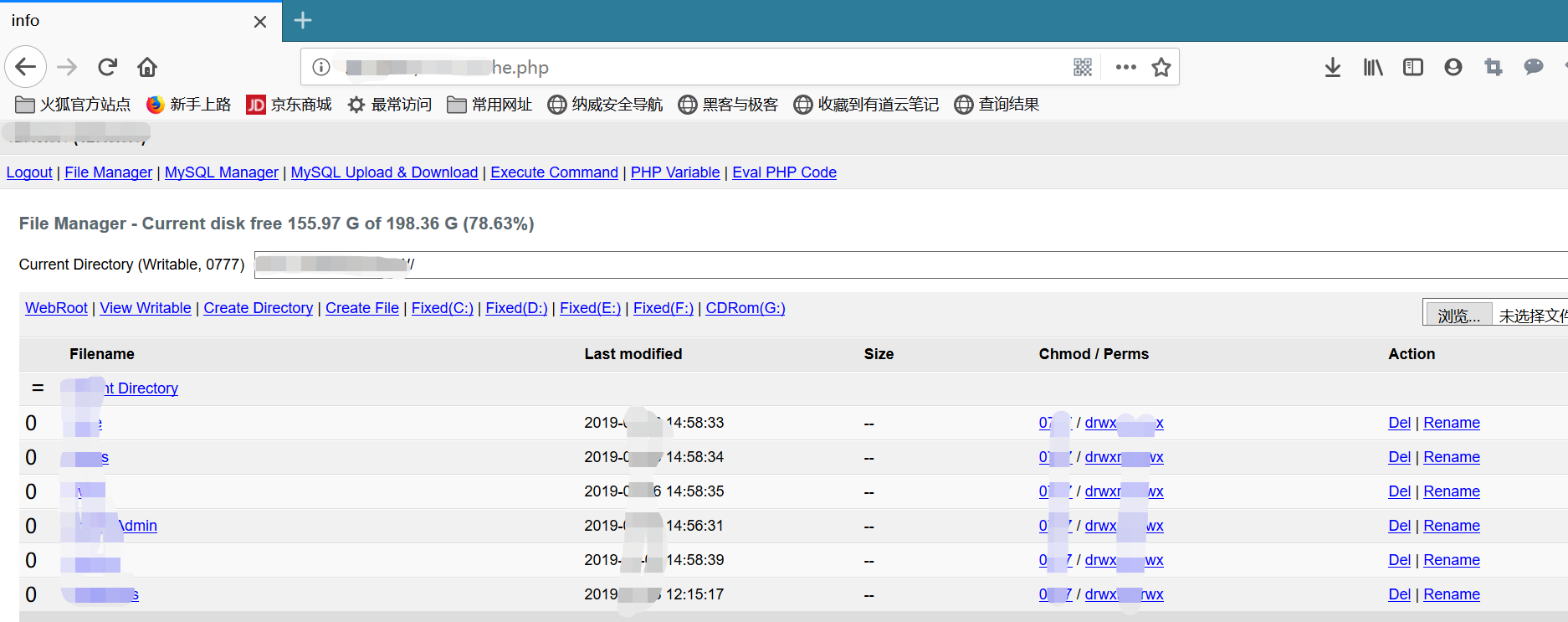

首先,小白针对信息搜集及检测到的漏洞进行验证利用,对监控系统直接getshell,轻松植入小马,紧接着中国大菜刀连接,植入大马,提权,一气呵成,系统权限就这样被拿下了。由于本次渗透测试不涉及内网横向渗透等,在提权成功后就没有再进行下一步的动作;但小白在该插件目录下发现大量的小马,因此怀疑该服务器早已被入侵,成为黑客的后花园。

业务系统

业务系统

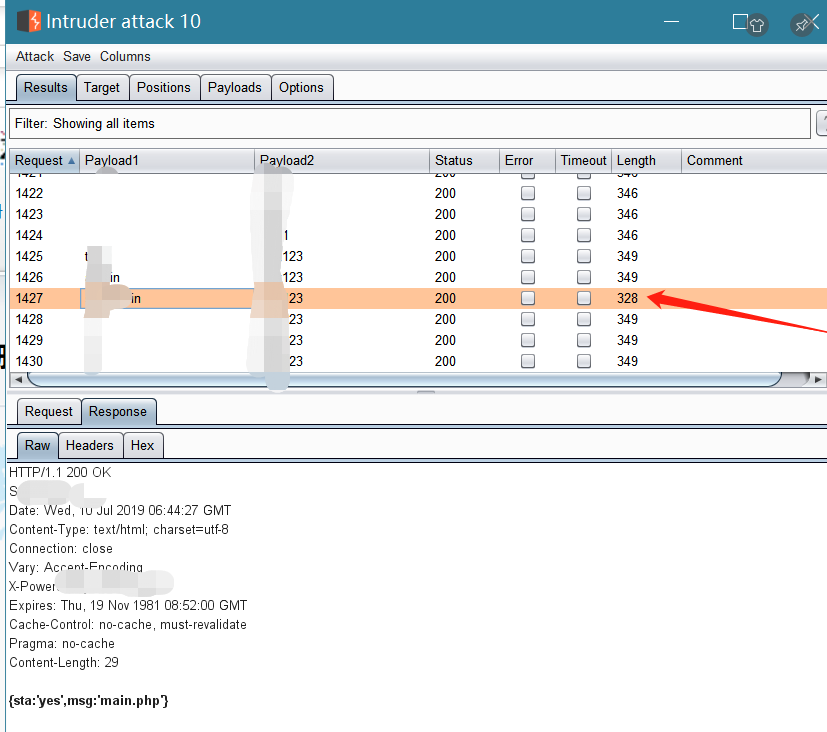

在拿下该系统权限后,小白又继续对管理系统进行测试。通过Burpsuite代理,进行业务漏洞的挖掘。首先需要注册用户。在注册时,小白发现系统会去后台校验用户名是否已经被注册,通过响应体返回的参数判断;通过这个机制,可以进行用户名遍历,且在注册时,管理系统没有限制必须为强密码,只是简单的6位数密码即可符合要求,因此判断该站点可能存在大量的弱口令,那么接下来,是时候通过弱密码来爆破了。但是在登录处有验证码校验的机制,验证码能否绕过呢?小白故意输入验证为0000,看着系统提示的验证码错误,看来还是有校验的。但是,输错后返回登录页面,验证码并没有进行刷新,还是原来的那个验证码,小白心想该不会用户名多次登陆错误也没有锁定吧。掏出符合“中国国情”的各种弱密码库开始进行爆破测试,果然,就像之前猜测的那样,通过用户名遍历,验证码不刷新,弱密码组合进行爆破后,小白成功获取了N个用户的权限,仔细查看,竟然还有管理员用户!看来运维人员的安全意识有待提高啊。

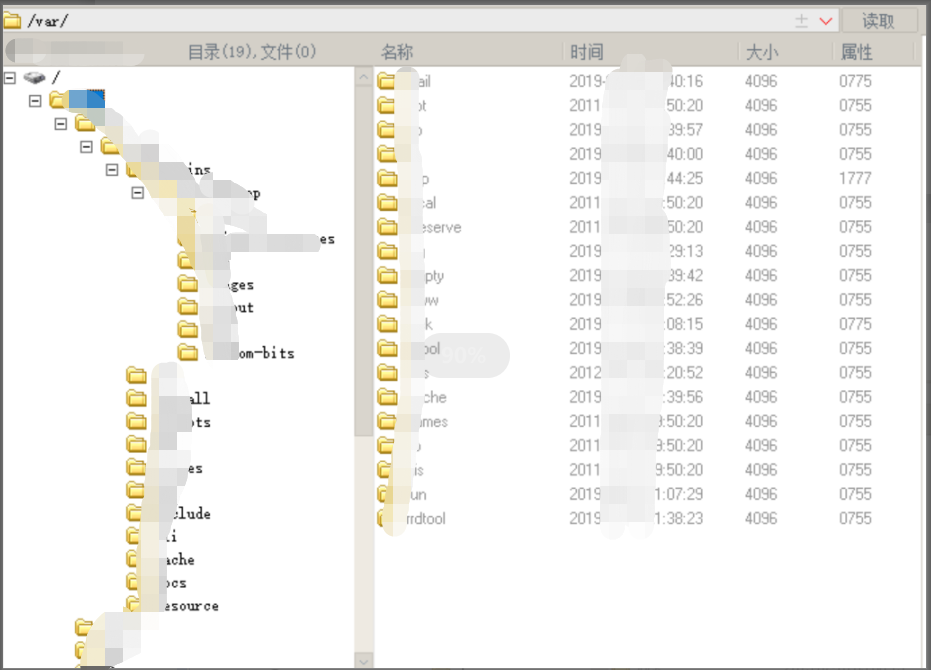

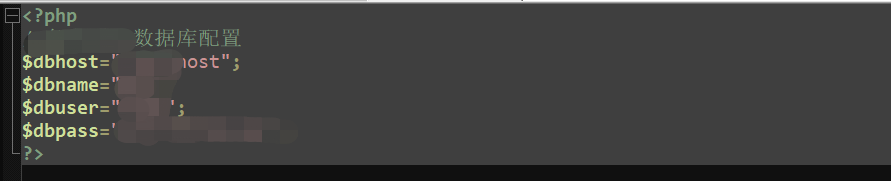

然后,小白对探测到的.git文件进行利用。使用GitHack成功还原.git文件夹下的文件:

在本地对还原的文件进行审计和检查,发现了数据库的配置文件,包含用户名和密码:

也发现了大量用户的个人信息,竟然保存在txt的文档中。更令小白感到意外的是在用webshell工具检查后发现存在大马文件,找到密码后可以直接登录控制服务器!

再继续溯源,小白发现该木马文件是通过FCKeditor的漏洞进行上传的。至此该服务器已经被全部控制,黑客可以通过爆破获取用户信息,通过上传漏洞控制服务器,通过.git获取到的配置文件进行代码审计等……这一番操作下来,该站点基本毫无秘密可言。

主站

主站是客户最放心,也是安全加固过的一个系统,https加密传输,且登录不光有手机验证码校验机制,在发送验证码的时候也需要输入图片验证码,小白尝试了验证码绕过、短信轰炸、用户遍历、恶意用户批量注册的测试后,发现均有限制,而且在注册时,测试过多需要5分钟后才允许再次注册。看来登录及账号注册这方面,客户做得还是不错的,想通过爆破等拿到用户权限基本没戏。小白打算先注册个测试用户,来看看功能有没有逻辑漏洞,于是注册了test的用户登录。

登录后,小白按照测试步骤进行了越权测试、文件上传测试、业务订单篡改测试、支付测试等核心功能的测试后,没有发现问题;那么密码重置呢,能否重置其他用户密码,密码重置这块同样绑定了手机号以及验证码,后端也会校验用户身份,因此无法通过修改手机号等进行重置。但是小白发现,除了主站用户重置的功能外,密码重置这个功能下还包含了邮箱密码重置,这个邮箱是主站提供的免费邮箱系统,在注册用户时,可以同步注册主站的邮箱,该邮箱用户名也就是主站的用户名。邮箱密码重置的功能也需要有手机号+验证码的校验;但是百密终有一疏,小白发现,给手机发送了验证码后,系统并不会校验这个验证码是否有效,这就导致拦截密码重置请求后输入任意验证码,在修改用户名就重置了其他用户的密码,没错,任意邮箱密码重置,系统返回密码重置成功。小白点击首页的webmail登录入口,输入了重置的用户名和密码,原以为可以轻松登陆,没想到竟然提示用户名或密码错误~难道没有重置成功?不对,看系统反回结果,这个重置是有效的,那是为什么呢?难道是首页的webmail入口并不是这里重置的webmail么,嗯,肯定还有其他入口,小白看了下主站的功能,找到帮助页面,果然里面有邮箱重置的帮助说明,顺便还贴心的做了webmail跳转,点击后是一个较老版本的邮箱后台,小白输入用户名密码后,成功登陆了某用户的邮箱。

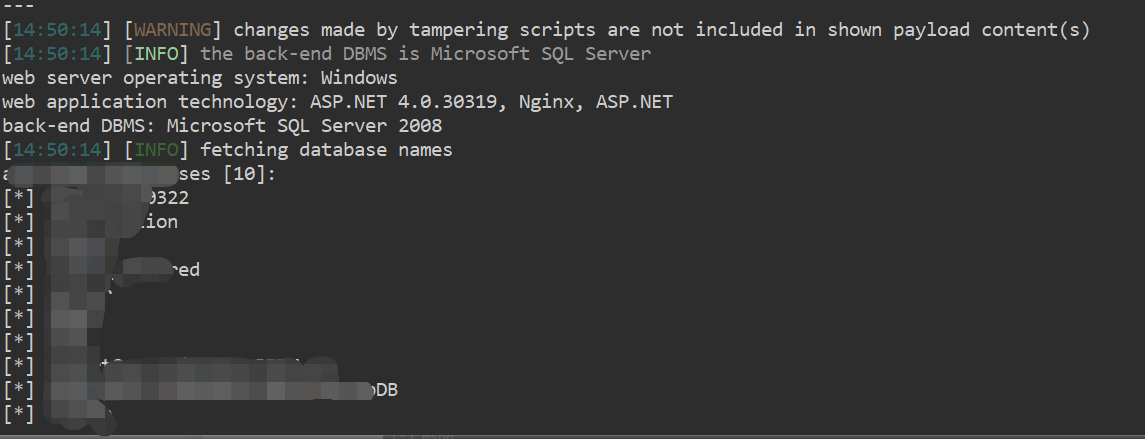

接下来,对之前扫描到的高危SQL注入漏洞进行验证。小白使用sqlmap开始测试,只是简单的-r参数小试牛刀后,被WAF识别到进行拦截,没有利用成功;随后小白加入了tamper参数绕过,以及增加了--level --risk来增强测试的深度和风险等级后成功绕过了云防WAF并爆出数据库及数据表。

此次渗透测试可见,即使主站已经做了多个安全加固及防护后,仍然有高危风险点。因此我们常说,没有百分百的安全,谁也无法预料到全部的风险和意外,就像无法阻止和预测黑天鹅事件一样;安全是一个长期的过程,我们需要在万千变化中尽可能地做好准备,无论是在风险发生之前还是之后的准备。

“比赛虽然结束了,

但我们将继续在信息安全领域

钻研和拼搏,提升经验值。”

世界技能大赛的赛场上,

两位少年留下这句话后转身离去。

此刻,夕阳西下

小编看了看身边的小白,

和周围朝夕相处的同事,

突然发现他们竟然自带光环……

(也可能是小编眼花了)

他们是一群普通的网络安全工程师,

他们是70后、80后、90后……

他们每天所做的,

是在真实的网络对抗中,

面对异常强大的对手,

瞬息万变的局势,

和无比残酷的现实,

仍然坚持保卫中国网络安全的梦想

和让网络空间更有序的初心。

身为其中一员,

小编深感荣幸。

声明:

部分内容和图片来源于网络,版权归原作者所有,如有侵权,请联系删除。

盛邦安全热线:4006-911-199