No.1

概 况

近日,全国多省大中型企业持续遭到勒索病毒攻击,经美创安全实验室分析排查,均为一款名为“Sodinokibi”的勒索病毒作祟。该勒索病毒家族的运营团伙近期异常活跃,针对国内众多行业发起攻击,以“先攻破一台,再覆盖全网”的手法,对用户内网主机投放勒索进行加密,受灾最严重的企业内网服务器基本瘫痪,每次遭受攻击解密所需赎金不下20万人民币。

No.2

病毒情况

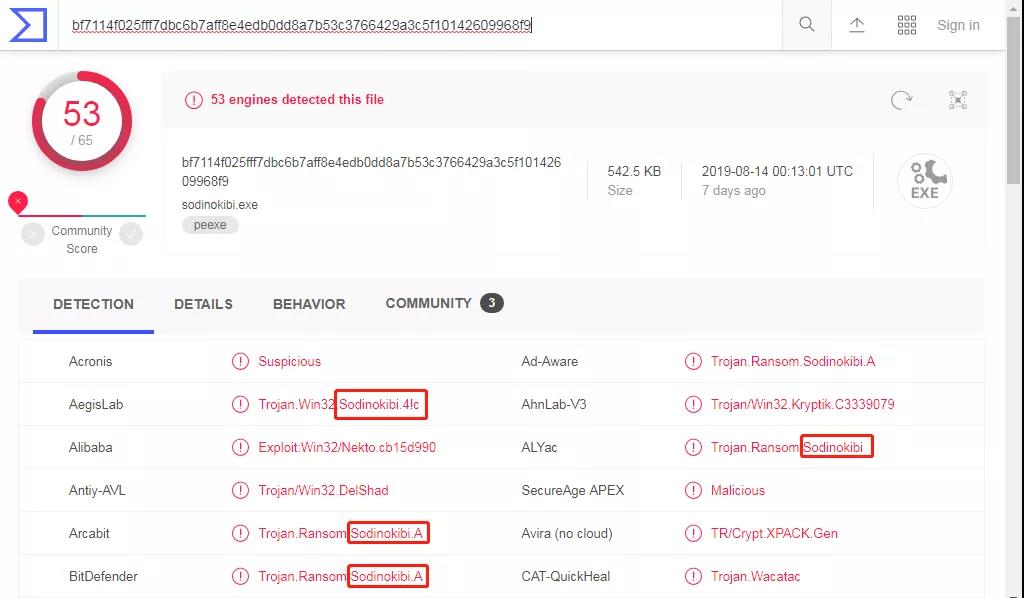

美创安全实验室第一时间拿到相关病毒样本,经 virustotal 检测,确认为 Sodinokibi勒索病毒。Sodinokibi在执行加密时,使用RSA+salsa20算法加密电脑上的重要文件,后缀由随机的字母或数字组成。加密后,影响用户关键业务运行,且暂时无法解密。

在该勒索病毒活动的初期,曾通过漏洞利用的手法来进行攻击,被披露的漏洞利用包括Confluence漏洞(CVE-2019-3396)、UAF漏洞(CVE-2018-4878)、Weblogic反序列化漏洞(CVE-2019-2725)等。或许是漏洞利用的目标范围较小,攻击过程较为复杂,从7月份开始,该勒索病毒的攻击手法逐渐演变成较为迅速的RDP爆破。Sodinokibi还排除了几个俄语系国家及东欧国家不进行加密破坏行动,这充分表明了这是一次有预谋的具有地域针对性的黑客攻击。

No.3

详细信息

Sodinokibi的主要攻击过程为,先使用扫描爆破等方式,获取到内网中一台较为薄弱的主机权限,再上传黑客工具包对内网进行扫描爆破或密码抓取,选择重要的服务器和PC进行加密,可谓一台失陷,全网遭殃。

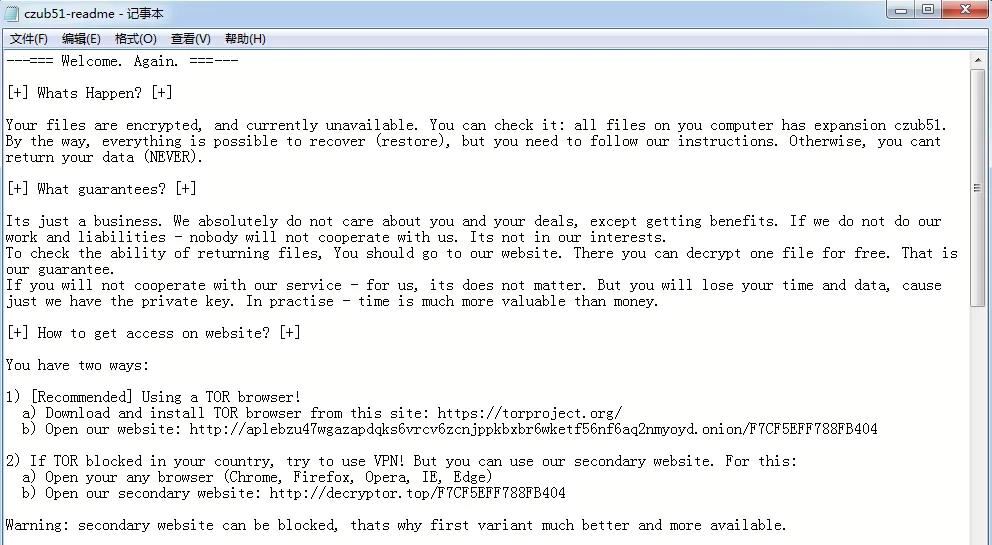

攻击成功后,存储在计算机上的所有文件都被加密,并生成勒索信息文件,文件名为:[加密后缀]-readme.txt,提示受害者如何缴纳赎金获取解密工具,文件信息如下:

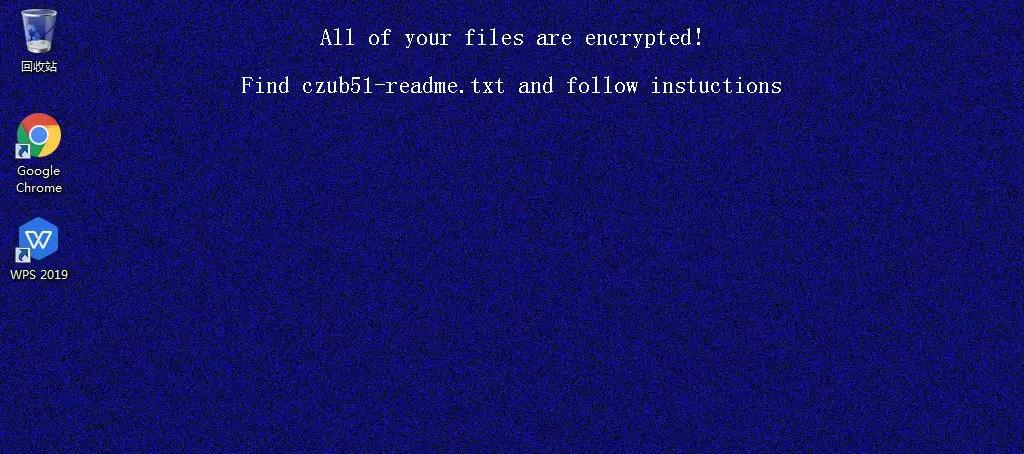

并且,加密后会修改主机桌面背景为深蓝色:

No.4

防护措施

众所周知,企业系统脆弱性是企业被勒索病毒入侵的根因,很多企业内网核心服务器虽然开启了防爆破、强密码等保护,但普通PC仍存在漏洞、弱密码、高危端口暴露等诸多问题,才给了黑客可乘之机!美创安全实验室再次提醒广大用户,勒索病毒以防为主,目前大部分勒索病毒加密后的文件都无法解密,注意日常防范措施,以尽可能避免损失:

(1)及时给电脑打补丁,修复漏洞。

(2)对重要的数据文件定期进行非本地备份。

(3)不要点击来源不明的邮件附件,不从不明网站下载软件。

(4)RDP远程服务器等连接尽量使用高强度且无规律的密码,不要使用弱密码。

(5)尽量关闭不必要的文件共享。

(6)尽量关闭不必要的端口。

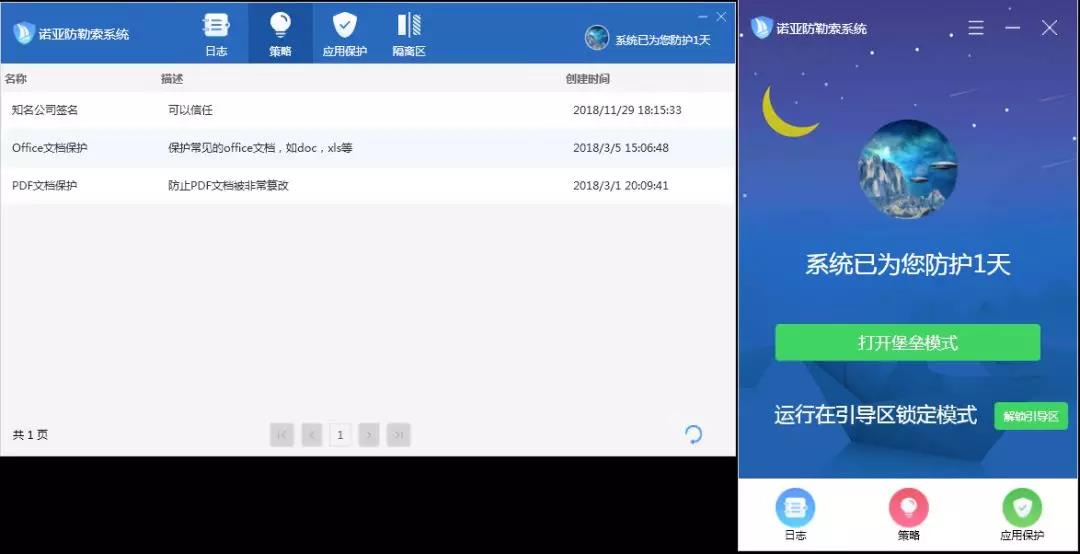

以上为防护勒索病毒的常规方式,为了更好的应对已知或未知勒索病毒的威胁,美创通过对大量勒索病毒的分析,基于零信任、守白知黑原则,创造性的研究出针对勒索病毒的终端产品【诺亚防勒索系统】。诺亚防勒索在不关心漏洞传播方式的情况下,可防护任何已知或未知的勒索病毒。以下为诺亚防勒索针对这款勒索病毒的防护效果。

美创诺亚防勒索可通过服务端统一下发策略并更新。默认策略可保护office文档【如想保护数据库文件可通过添加策略一键保护】。

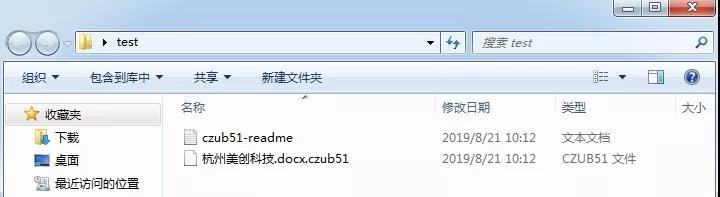

无诺亚防勒索防护的情况下:

在test目录下,添加以下文件,若服务器中了勒索病毒,该文件被加密,增加了随机的字母或者数字组成的后缀,并且无法正常打开。

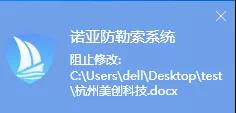

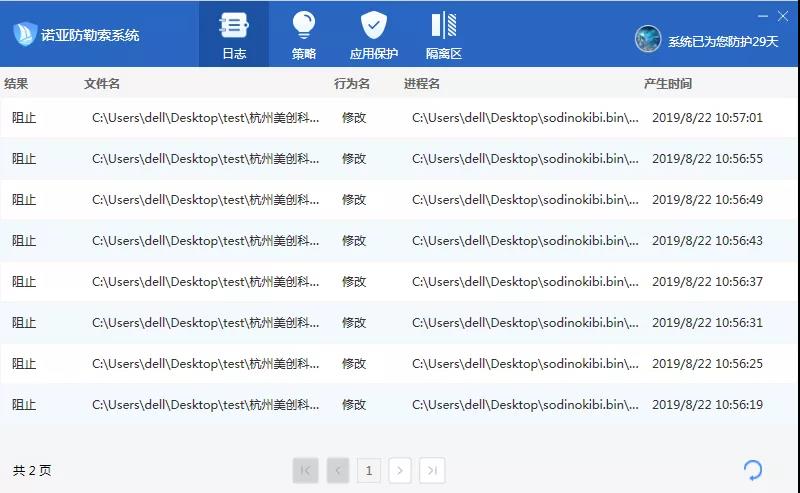

开启诺亚防勒索的情况下:

双击执行病毒文件,当勒索病毒尝试加密被保护文件,即test目录下的文件时,诺亚防勒索提出警告并拦截该行为。

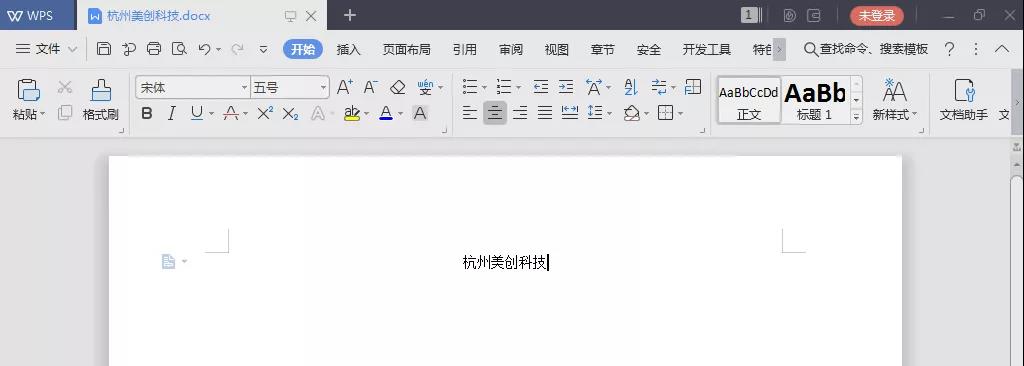

查看系统上被测试的文件,可被正常打开,成功防护恶意软件对被保护文件的加密行为。

开启堡垒模式的情况下:

为保护系统全部文件,可一键开启诺亚防勒索的堡垒模式。堡垒模式主要针对亚终端,例如ATM机,ATM机的终端基本不太会更新,那么堡垒模式提供一种机制:任何开启堡垒模式之后再进入终端的可执行文件都将被阻止运行,从而实现诺亚防勒索的最强防护模式。

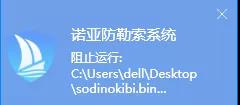

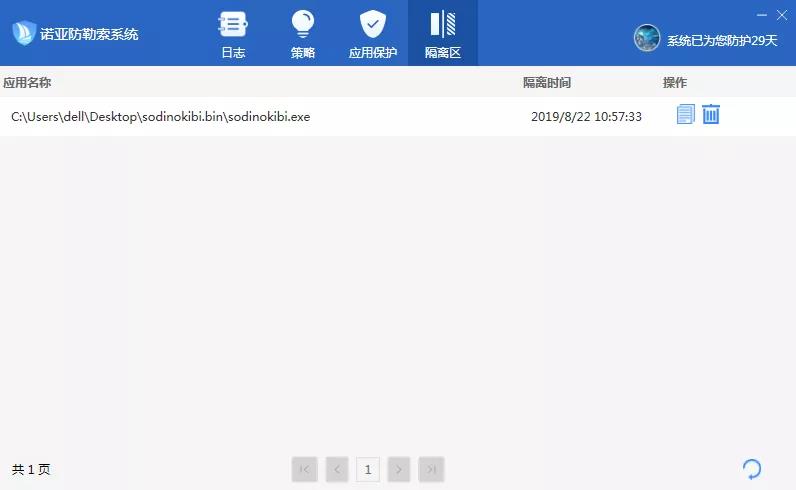

运行在堡垒模式下,执行该病毒,立刻被移除到隔离区,因此可阻止任何未知勒索病毒的执行。