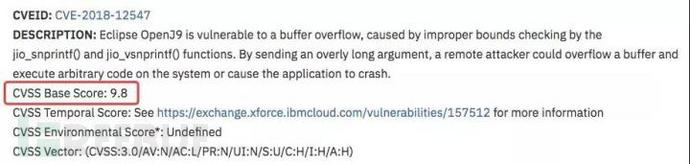

经过1年多漫长等待期,由安华金和攻防实验室在2018年提交给IBM的OpenJ9漏洞终于完成修复,IBM已推出补丁。鉴于此漏洞(CVE-2018-12547)影响IBM产品多达400+,且攻击复杂度低、危害大,CVE给出了高达9.8的漏洞危害评分!安华金和特此向广大用户告警,提醒OpenJ9用户及时下载IBM官方最新补丁。

OpenJ9是IBM自1997年以来一直主推的高性能JVM产品,是IBMJava产品中的核心组件,几乎所有IBM成熟产品都依赖于OpenJ9,因此仅IBM自主产品就有419款受到此漏洞影响,具体列表见下方链接:https://exchange.xforce.ibmcloud.com/vulnerabilities/157512

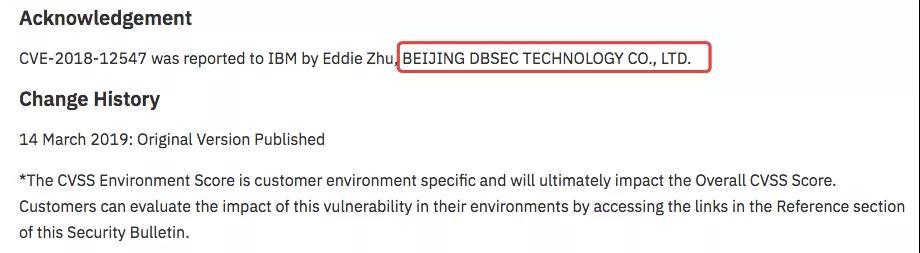

更可怕的是,不仅IBM的全线产品依赖OpenJ9,因其在2017年已开源,无数追求性能的第三方流行软件也都开始使用OpenJ9。而现在,我们有理由相信该高危漏洞可影响的主流产品已超1000款。对于安华金和所提供的重要帮助,以及其在安全研究方面的不懈努力与积极贡献,IBM也通过公告进行了特别感谢。

一、漏洞概要

更多漏洞详细信息请参阅IBM 2019年6月30日官方发布的公告信息:

https://www-01.ibm.com/support/docview.wss?uid=ibm10875132

二、漏洞影响

该漏洞属于缓冲区溢出漏洞,出问题的是OpenJ9的基础函数jio_snprintf()和jio_vsnprintf(),由于缺乏对参数长度的严格检查,导致使用特定的POC可以执行任意命令甚至获得操作系统root权限。

三、防范措施

建议用户升级OpenJ9升级到最新版本。同时安华金和数据库安全评估系统最新版本也可以检测该漏洞。建议安华金和数据库安全评估系统用户升级到最新版本检查并修复此漏洞。没有购买该系统的用户请点击下文链接中文末的二维码,下载脚本进行本地检测。

https://www.dbsec.cn/blog/article/4564.html