5亿智能设备易受DNS重新绑定攻击,补丁修复不可行

近日,多份报告指出Blizzard 应用、uTorrent、Google Home、Roku TV 和 Sonos 设备中存在 DNS 重新绑定漏洞。网络安全公司Armis分析了该攻击类型对物联网设备的影响,调查显示,企业使用的近5亿智能设备易受DNS重新绑定攻击。

攻击几乎覆盖所有物联网设备

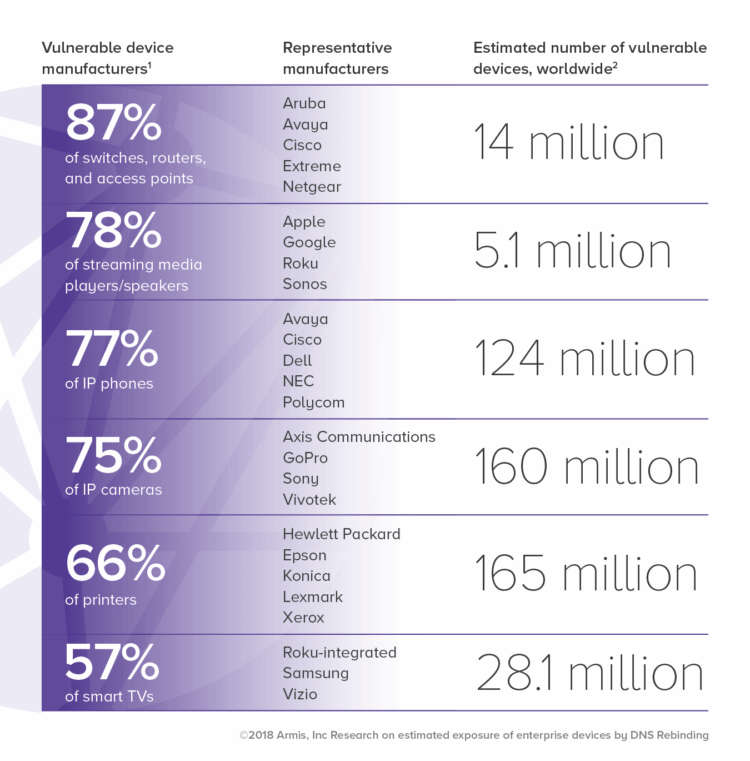

攻击者实施 DNS 重新绑定攻击的目标为物联网设备及其它智能设备,企业网中大量应用这些设备,攻击影响范围广泛。调查发现,几乎所有类型的智能设备均易受 DNS 重新绑定攻击,设备数量达到5亿台,包括智能电视、路由器、打印机、监控摄像头、IP 电话、智能助手等等。

图片来源于网络

补丁修复不可行

修复设备中的 DNS 重新绑定攻击漏洞,需要供应商发布补丁,然而当前发布的补丁甚至无法修复XSS、CSRF 等严重程度较轻的漏洞。专家表示,将物联网设备集成到当前的网络安全监控产品中可能是最简单且最具成本效益的解决方案。

什么是 DNS 重新绑定攻击

DNS重新绑定攻击一种已知十多年的攻击方法,允许远程黑客绕过设备的网络防火墙并将其浏览器绑定到恶意DNS服务器,从而访问恶意页面或查看恶意广告。

一个典型的DNS重新绑定攻击会经历如下阶段:

(1)攻击者为恶意域名设置一台定制化 DNS 服务器

(2)攻击者欺骗用户访问该域名的恶意链接

(3)用户浏览器向该域名的 DNS 设置提出查询请求

(4)恶意 DNS 服务器做出响应

(5)用户浏览器在1秒后向同一个域名提出另一个 DNS 请求

(6)攻击者的恶意 DNS 做出响应

(7)攻击者使用恶意 DNS 服务器访问用户网络中的 IP 地址收集敏感信息,触发恶意动作等

来源:http://u6.gg/dRhFe

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐