一、 实战背景下凸显的安全问题

纵观多年政府行业信息安全建设,以合规导向为目标的安全体系建设每年都在进行,传统安全防护产品已逐步齐备,信息安全事件却依然频发。回归信息安全的本质,当“实战攻防”成为当今网络安全界的主旋律时,真正检验安全防护能力的时代已然来到。

近年来很多政府机构的信息系统都已接受过攻防实战的洗礼。在攻防演练中,有些单位感觉防守工作捉襟见肘,系统被轻松攻破。过程中有时会出现关闭业务系统、封锁IP进行过度防守的情况,这样的做法违背实战演练的原则,且对自身的业务开展也有较大的影响。一旦攻击侧的战线拉长,这种不成熟的防线将显得脆弱无力,极易被撕破。

部分政府单位通过实战攻防演练,发现自身存在如下问题:

1. 人

因编制限制等问题,人手不够、没有专职网络安全岗位成了部分政府单位的常态,面对演练及重保值守任务,常常“临时抓壮丁做值守”,而没有从体系化、可持续的角度来培养与使用网络安全人员。

2. 管理

网络安全层面的组织架构不清晰、安全职责不明确、安全相关制度无法有效落地等问题,常常对网络安全责任部门带来困扰。多数人一提到网络安全,就矛头直指安全责任处室,未曾考虑网络安全是IT相关业务的附属属性,IT建设、运维、使用的相关人员应共同承担安全职责。如安全职责不能全面落实,在攻防实战过程中会导致管理问题凸显,安全事件监测、预警、分析和处置效率低,整体防护能力不足。

3. 意识

部分政府机构存在员工安全意识薄弱的情况,甚至部分信息化部门专业人员的安全意识也很淡薄,在历年的攻防演练过程中,攻击队通过邮件钓鱼等方式攻击工作人员及IT运维人员办公用机并获取数据及内网权限的案例数不胜数。另外,随着政务系统上云的趋势,一些安全责任的划分也出现了误区,有些系统运营者认为托管至云平台就可以转嫁安全风险,常常忽略运营单位的主体责任,轻视云上系统的安全防护。

4. 资产

资产不清是很多政府单位面临的现状。过去因为资产管理不善、轻视边缘业务系统,造成被攻击、被监管机构通报的事件屡有发生。有些单位还有一些老旧业务“年久失修、无开发维护保障”,但又因为业务重要不能下线,成为安全隐患。

5. 工具

已有产品的防护能力、安全策略有效性亟待考量。部分政府单位老旧的防护设备,策略配置混乱,安全防护依靠这些系统发挥中坚力量,势必力不从心。流量监测及主机监控工具缺失,仅依靠传统防护设备的告警去判断攻击、甚至依靠人工去翻阅海量的日志,导致“巧妇难为无米之炊”。

二、 攻击方视角的安全弱点

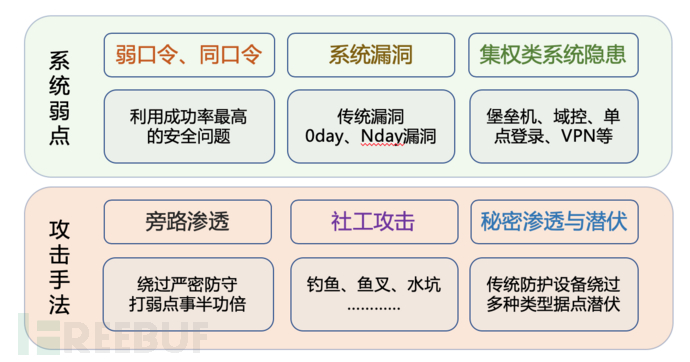

实战攻防演练中,攻击方是有组织的攻击队伍,会针对目标系统执行多角度、混合、对抗性的模拟攻击。以攻击方的视角来看防守方常见的弱点,并列举有组织的攻击所采取的攻击手法。

1. 系统弱点之:弱口令及同口令

弱口令历来都是利用难度最低、危害最大、出现频率最高的脆弱点。实战中通过弱口令获得权限的情况占比高达70%以上。另外,有些系统密码复杂度虽然高,但是所有服务器的密码设置相同或者有规律,这种密码也极易被抓取后来进行猜解、碰撞。

2. 系统弱点之:漏洞

除常规漏洞外,往往在演练前期所暴露出的“新鲜”漏洞,都会成为攻击方重点关注的方向。例如2019年出现的weblogic反序列化漏洞、一些商业化邮件系统、OA系统等暴露出的漏洞。这些系统和组件在许多政府单位的系统中都有运用。

3. 系统弱点之:集权类系统安全隐患

集权类系统一般会成为攻击者在攻击时所打击的主要目标。拿下集权类系统,可以实现对其所属管辖范围内的所有主机控制权。域控服务器、运维管理系统、堡垒机等集成监控维护系统、运维终端、VPN及单点登录入口等。

4. 攻击手法之:旁路攻击渗透

如果正面入侵困难,则攻击方可能通过旁路迂回渗透。例如一个省级政府单位,其业务系统按照行政属性进行省、市、县三级架构部署,只要敲开任意一个防守薄弱的门,就可以通过内网漫游,逐步摸到省中心的核心业务系统。

5. 攻击手法之:社工攻击

当攻击方发现系统侧防护严密,通常会把思路转向到对人的入侵。通过钓鱼邮件等攻击方式来对政府职员进行钓鱼,一旦控制了相关员工计算机,攻击方可直接进入到政府单位内网,以终端为跳板向关键业务系统移动。

6. 攻击手法之:秘密渗透与多点潜伏

攻击方会实施精细化的攻击,甚至编写可以绕过防护设备的代码来实施攻击操作。所以只依靠签名规则告警的监测手段,无法感知到入侵,导致在攻击发生的很长一段时间内,攻击者不仅拿到了主机权限及数据,而且建立多个打通内外网的据点来做权限维持和战果扩大。

三、 该如何做好安全防护工作

首先,最重要的是对自己的系统有掌控力,对于系统的资产情况、安全状态要有明确的认知,并且有针对性的对缺陷做加固和修补。

其次,要有体系化的组织,要全面合理地部署职责明晰、覆盖全面的安全专职队伍,并要有对应能力的人员匹配到相应岗位,技术人员应当具备攻防理论、威胁分析、应急处置等能力。

最后,要解决工具问题,要保证所有流量可见、全量日志可查、有可靠的情报输入,只依靠传统防护设备的被动防护是远远不够的。

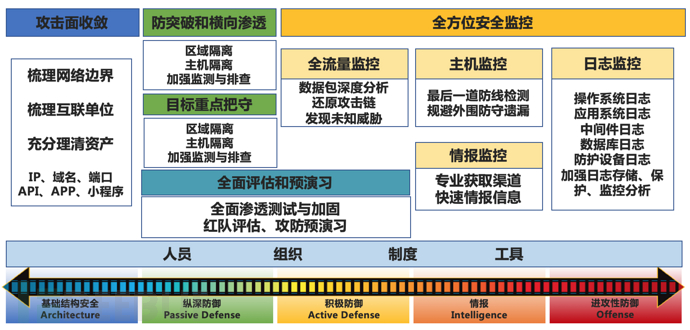

下图将安全防护工作与滑动标尺模型进行对应,以阐述安全防护的体系化:

1. 攻击面收敛

“点的突破”会加大以面防守的难度。对外暴露的资产越多,安全工作开展越困难。这就要求系统运营者必须充分了解自己的资产情况,即使一个不起眼的API接口都会成为****。

要定期梳理自己的网络边界、可能被攻击的路径,尤其是有省-市-县多级网络架构的单位和外联接入的单位。如果正面攻击不成,攻击者往往会选择攻击下级单位、供应商等与目标系统有业务连接的机构,通过这些机构绕至目标系统内网。

2. 全面评估和预演练

系统运营者不仅要对自己的资产基础情况有明确的认知,对资产的安全状况也必须有充分的了解,周期性系统渗透测试是必须开展的工作,发现隐患,及时修补。通过自主开展演练工作(以红蓝对抗的模式)来检验安全加固工作的有效性,进行防护体系的动态评价。

3. 防突破和内网横向渗透

一旦外层防线被撕破,攻击者会迅速进行内网横向移动,如果没有纵深防御体系,攻击方将如入无人之境。战争中的纵深防御理论同样适用于网络防护,内外部访问控制(安全域之间,甚至每台机器之间)、主机层防护、重点集权系统防护、无线网络防护甚至物理层面的防护,都需要考虑。同时要加强内部的监测手段,从网络流量,主机日志、进程、文件等层面进行排查。

4. 目标系统重点把守

核心目标系统是攻击方的最终目标,是整个系统的大本营。对关键系统进行定期的评估检查、渗透测试、整改加固是必要的,同时要保持安全监测工作的常态化开展。

5. 全方位安全监控

攻击者会尽量隐藏痕迹,而防守者恰好相反,需要尽量提前发现攻击痕迹,并通过分析攻击痕迹,调整防护策略、溯源攻击路径。所以建立全方位的安全监控体系是安全防护的最有力武器,监控工作应当从网络层面的全流量监控、主机监控、日志监控、情报监控等多个维度开展。