概述

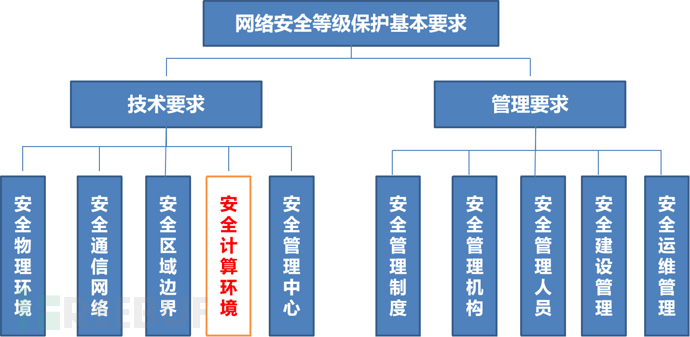

网络安全等级保护基本要求分为技术要求和管理要求,其中技术要求包括安全物理环境、安全通信网络、安全区域边界、安全计算环境和安全管理中心;管理要求包括安全管理制度、安全管理机构、安全管理人员、安全建设管理和安全运维管理。

第三级安全通用要求——安全计算环境这一安全类共包括11个控制点,每个控制点包含的条款数如下表。

鉴别与访问控制是信息安全领域重要的基础知识之一。信息系统中要想实现安全目标, 达到一定的防护水平,必须具备有效的鉴别与访问控制机制。

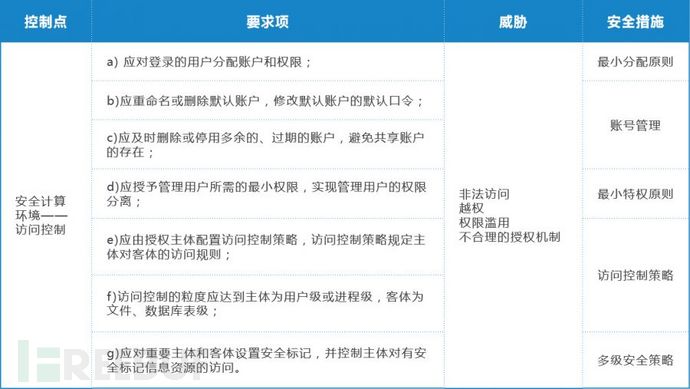

访问控制安全条款

a)应对登录的用户分配账户和权限;

b)应重命名或删除默认账户,修改默认账户的默认口令;

c)应及时删除或停用多余的、过期的账户,避免共享账户的存在;

d)应授予管理用户所需的最小权限,实现管理用户的权限分离;

e)应由授权主体配置访问控制策略,访问控制策略规定主体对客体的访问规则;

f)访问控制的粒度应达到主体为用户级或进程级,客体为文件、数据库表级;

g)应对重要主体和客体设置安全标记,并控制主体对有安全标记信息资源的访问。

访问控制相关条款的适用保护对象有:

网络设备、安全设备、服务器(操作系统、数据库、中间件)、终端(操作系统)、业务应用系统、系统管理软件等。

条款导读

访问控制机制的正确执行依赖于对用户身份的正确识别,标识和鉴别作为访问控制的必要支持,以实现对资源机密性、完整性、可用性及合法使用的支持。

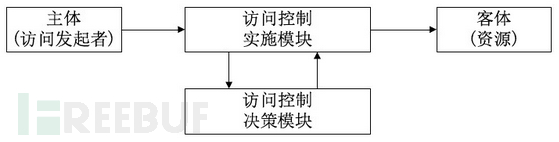

访问控制的三个要素:客体、主体、访问控制规则。

- 客体:对其访问必须进行控制的资源,客体包括各种资源,如文件、设备、信号量等;

- 主体:必须控制其对客体的访问的活动资源,主体即访问的发起者,通常为进程、程序或用户;

- 访问控制规则:用于确定一个主体是否对某个客体拥有某种访问权利(权限),权限(permission)是主体在客体上执行操作的权力。

客体、主体、访问控制规则间的关系:

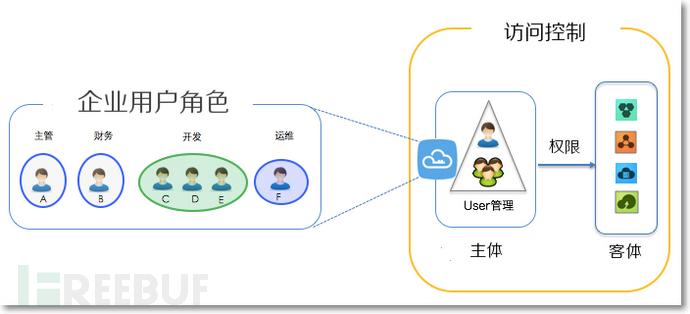

访问控制模型定义了主体、客体、操作和权限之间的关系,目前常见的访问控制模型有自主访问控制模型、强制访问控制模型和基于角色的访问控制模型。

访问控制模型定义了主体、客体、操作和权限之间的关系,目前常见的访问控制模型有自主访问控制模型、强制访问控制模型和基于角色的访问控制模型。

- 自主访问控制(DAC):资源的所有者(创建者),规定它们资源的访问权限。用户或用户进程可以有选择地与其它用户共享资源,它是一种对单个用户执行访问控制的过程和措施,DAC通常使用访问控制表或能力表来实现访问控制功能。

- 强制访问控制(MAC):强制访问控制( Mandatory Access Control,MAC)是指用户与文件都有一个固定的安全属性,系统用该安全属性来决定一个用户是否可以访问某个文件。安全属性是强制性的规定,它由安全管理员或操作系统根据限定的规则确定,用户或用户的程序不能加以修改。系统通过比较客体和主体的安全属性来决定主体是否可访问客体。如果系统认为具有某一个安全属性的用户不适于访问某个文件,那么任何人(包括文件的拥有者)都无法使该用户具有访问该文件的权力。

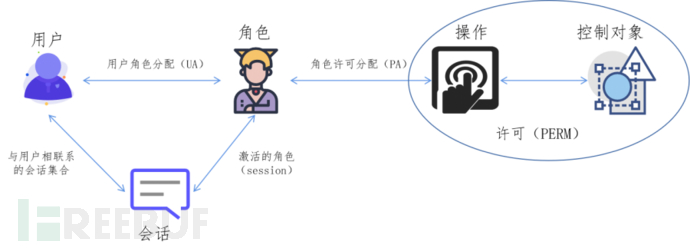

- 基于角色访问控制(RBAC):所谓角色就是业务系统中的岗位、职位或者分工。RBAC由管理员负责掌管对系统和数据的访问权限,将这些权限(不同类别和级别的)分别赋予承担不同工作职责的用户,并随时根据业务的要求或变化对角色的存取权限进行调整,包括对可传递性的限制。

强制访问控制比自主访问控制具有更高的安全性,能有效防范特洛伊木马,也可以防止在用户无意或不负责任的操作时泄露机密信息,适用于专用或安全性要求较高的系统(等保三级以上系统安全需求)。

访问控制的实施包括两个步骤:

- 第一步鉴别主体(用户)的合法身份;

- 第二步根据当前系统的访问控制规则授予用户相应的访问权。

关于用户合法身份方面:

条款a)要求为登录到实体的用户分配账号;

如Linux系统,任何一个要使用系统资源的用户,都必须首先向系统管理员申请一个账号,然后以这个账号的身份进入系统。为用户分配账号一方面可以帮助系统管理员对使用系统的用户进行跟踪,并控制其对系统资源的访问;另一方面也可以帮助用户组织文件,并为用户提供安全性保护。

为保证分配的账号安全使用,系统管理员能够很好的管理账号,应对账号进行合理的增加、删除、修改。

条款b)要求对系统默认的账号应进行重命名或删除,一般情况下网络(安全)设备及业务应用系统后台的admin账号应删除,Windows操作系统的administrator账号进行重命名,Linux系统的root无法删除账号,但应修改其口令;

条款c)要求对于多余、无效、长期不用的账户要及时删除,定期对无用账户进行清理,此外不能存在共享用户,即一个账户多人或多部门使用。

访问控制策略部分:

访问控制策略是主体对客体的访问规则集,是基于访问控制模型定义主体、客体、权限等关系的规则组合。主体对客体的访问操作至少包括:

- 读:允许信息从被读的客体中流向读它的主体

- 写:允许信息从写主体流向被写的客体

- 执行:运行程序或文件

- 控制:一个主体用来授予或撤销另一个主体对某一客体访问权限的能力。

访问控制安全策略原则集中在主体、客体和安全控制规则集三者之间的关系,需遵循最小授权原则,给需要相应权限的用户对应功能权限,合理授权。

条款a)要求为用户分配权限;

每个用户账号都拥有一个惟一的用户名和各自的口令,用户在登录时键入正确的用户名和口令后,就能够进入系统和自己的主目录。

条款d)要求授予管理员最小权限,并实现不同的管理用户权限分离。

访问控制规则的制定,授权主体来制定,约束好访问主体与客体间的访问权限关系:

访问控制规则的制定,授权主体来制定,约束好访问主体与客体间的访问权限关系:

条款e)要求授权主体配置访问控制策略,并依据访问控制策略限定主体对客体的访问控制规则;

条款f)要求在制定的访问控制策略中,访问控制粒度主体为用户级或进程级,客体文件或数据库表级;

条款g)要求基于主客体的安全标记,配置强制的访问控制策略。

安全防护措施