近日,奇安信代码安全实验室研究员为微软发现五个高危漏洞,其中一个为“严重”级别(CVE-2020-0938),其余四个为“重要”级别(CVE-2020-0938、CVE-2020-0957、CVE-2020-0958、CVE-2020-0993和CVE-2020-1005)。团队第一时间向微软报告并协助其修复漏洞。

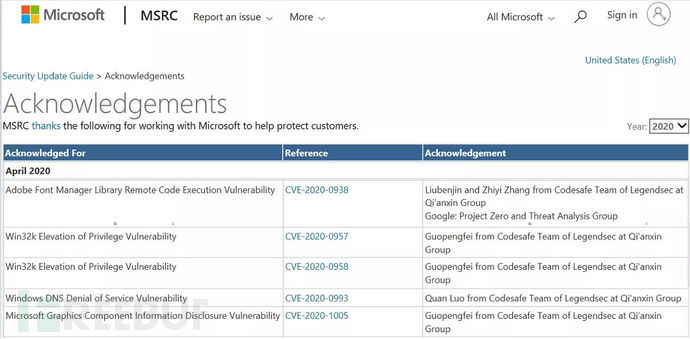

北京时间2020年4月15日,微软发布了补丁更新公告以及致谢公告,公开致谢奇安信代码安全实验室研究人员并颁发奖金。

图:微软官方致谢

漏洞概述

“严重”级别的CVE-2020-0938 – Adobe Font Manager Library 远程代码执行漏洞

微软指出,该漏洞是已遭在野利用的0day漏洞。

该漏洞是由 Windows Adobe Font Manager Library 不正确地处理一个特殊构造的多主字体 Adobe Type 1 PostSript 格式引发的Windows 远程代码执行漏洞。除Windows 10 版本外的所有系统均受该漏洞影响,可导致远程代码执行后果。对于运行Windows 10 的系统,成功利用该漏洞的攻击者可通过有限的权限和能力在 AppContainer 沙箱上下文中执行代码。攻击者可安装程序;查看、修改或删除数据;或者以完整的用户权限创建新账户。攻击者可通过多种方式利用该漏洞,如说服用户打开特殊构造的文档或在Windows 预览窗口中查看该文档。

“重要”级别的CVE-2020-0957 和 CVE-2020-0958 — Win32k 提权漏洞

该漏洞是因 Windows 内核模式驱动未能正确地处理内存对象而造成的提权漏洞。成功利用该漏洞的攻击者能够在内核模式下运行任意代码,然后安装程序;查看、修改或删除数据;或者以完整的用户权限创建新账户。要利用该漏洞,攻击者首先必须登录系统,之后运行一个特殊构造的应用程序,利用该漏洞并控制受影响系统。

“重要”级别的 CVE-2020-1005 — Microsoft Graphics Component信息泄露漏洞

该漏洞是由 Microsoft GraphicsComponent 不正确地处理内存对象而引起的信息泄露漏洞。成功利用该漏洞的攻击者随后可获取相关信息,进一步攻陷用户系统。要利用该漏洞,攻击者必须登录受影响系统并运行一款特殊构造的应用程序。微软在公告中指出,可遭暴露的信息为未初始化内存。

“重要”级别的 CVE-2020-0993 — WindowsDNS 拒绝服务漏洞

该漏洞是由 Windows DNS 不正确地处理查询而引发的拒绝服务漏洞。成功利用该漏洞的攻击者可导致 DNS 服务无响应。认证攻击者能够通过向目标发送恶意 DNS 查询的方式利用该漏洞,造成拒绝服务后果。

微软已解决这些漏洞问题,用户应尽快予以更新。

参考链接

https://portal.msrc.microsoft.com/en-us/security-guidance/acknowledgments

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2020-0938

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2020-0957

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2020-0958

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2020-0993

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2020-1005

关于奇安信代码卫士

“奇安信代码卫士” 是奇安信集团旗下专注于软件源代码安全的产品线,代码卫士系列产品可支持 Windows、Linux、Android、Apple iOS、IBM AIX 等平台上的源代码安全分析,支持的编程语言涵盖 C、C++、C#、Objective-C、Java、JSP、JavaScript、PHP、Python、Go、区块链智能合约 Solidity 等。目前代码卫士已应用于上百家大型机构,帮助用户构建自身的代码安全保障体系,消减软件代码安全隐患。

奇安信代码安全实验室是奇安信代码卫士的研究团队,专门从事源代码、二进制漏洞挖掘和分析,主要研究方向包括:Windows / Linux / MacOS 操作系统、应用软件、开源软件、网络设备、IoT设备等。截至目前,奇安信代码安全实验室已经帮助谷歌、微软、苹果、Adobe、Cisco、Oracle、Linux内核组织、阿里云、D-Link、ThinkPHP、以太坊、各种开源组织等修复了100多个安全漏洞,并获得致谢。

别走,

2020年代码安全实验室校招直通车

来了!

不知何时,你心中对网络安全有了向往与憧憬,满怀好奇心去探索整个网络世界,或许你会迷茫,会遇到未知与挑战,来加入奇安信代码安全实验室,在这里,带你一起发现0/1带来的未知力量,一起去成为“让网络更安全、让世界更美好“的超级网络英雄。

我们希望你:

对漏洞研究工作充满热情

熟悉操作系统原理,熟悉反汇编,逆向分析能力较强

了解常见编程语言,具有一定的代码阅读能力

熟悉Fuzzing技术及常见漏洞挖掘工具

挖掘过系统软件、网络设备等漏洞者(有cve编号)优先

搭上招聘直通车,你将得到:

简历投递直达通道:zhuqian@qianxin.com(邮件标题请注明“应聘2020校招安全研究员-姓名”),简历投递完成1-3个工作日内给出反馈;

简历筛选通过可直接免去笔试环节,专属HR一对一在线答疑;

与安全大咖直接面试沟通;

提供实习机会,可实地了解参观学习。

还在等什么?快来加入我们吧!

在这里,我们既有二进制漏洞挖掘高手、微软全球TOP100贡献白帽子、Pwn2own2017冠军队员,又有开源软件安全大拿,人工智能安全专家。有高手指点,大佬作伴,怀揣网络安全梦想的你,2020我们在代码安全等你~

推荐阅读

奇安信代码卫士帮助微软修复Windows 内核漏洞,获官方致谢和奖金

奇安信代码卫士报送的漏洞获评“CNVD平台2019年度最具价值漏洞”

奇安信代码卫士帮助微软修复Edge浏览器和Windows内核高危漏洞,获官方致谢和奖金

奇安信代码卫士联合软件所帮助 Adobe 公司修复多个漏洞,获官方致谢

奇安信代码卫士研究员入选微软 MSRC 最具价值安全研究者榜单

奇安信代码卫士协助谷歌公司修复Chrome浏览器安全漏洞,获官方致谢

题图:Pixabay License

转载请注明“转自奇安信代码卫士 www.codesafe.cn”。