腾讯安全威胁情报中心接到用户求助,称内网有服务器不幸被勒索病毒加密,腾讯安全专家通过分析发现该企业服务器不幸遭遇新近出现的DiskParasite勒索病毒攻击,所幸腾讯安全专家分析发现该病毒的加密可以破解,受害用户可以免除被勒索之苦。

分析发现,DiskParasite病毒加密文件前,会通过磁盘信息来判断是否在虚拟机环境,如果是,就不加密。病毒会提取磁盘signature串信息,将其中的A-Z字符信息拼接后作为文件加密扩展后缀,将其中的0-9信息提取后作为密钥相关Personal_ID信息,基于其执行过程对磁盘信息的依赖性,我们将其命名为DiskParasite勒索病毒。目前,腾讯电脑管家已支持查杀拦截该病毒,腾讯电脑管家内置的文档守护者也可帮助用户解密受损文档。

一、分析

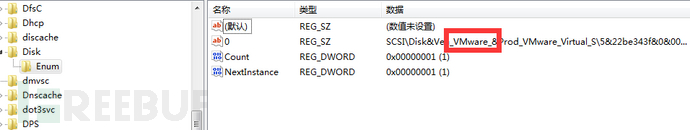

该病毒加密文件前,会检测以下注册表位置中的磁盘信息,当其中包含VMware,VBox相关信息时,则直接退出,不执行文件加密逻辑。

HKEY_LOCAL_MACHINE\\SYSTEM\\CurrentControlSet\\Services\\Disk\\Enum

病毒加密文件前首先结束大量文件占用进程,随后对每个磁盘开始尝试创建一个线程进行文件加密。加密过程中,会避开部分系统敏感目录和类型文件,主要有以下部分:

结束进程列表:

| isqlplussvc.exe |

|---|

| xfssvccon.exe |

| mydesktopservice.exe |

| ocautoupds.exe |

| encsvc.exe |

| tbirdconfig.exe |

| mydesktopqos.exe |

| ocomm.exe |

| dbeng50.exe |

| sqbcoreservice.exe |

| excel.exe |

| infopath.exe |

| msaccess.exe |

| mspub.exe |

| onenote.exe |

| outlook.exe |

| powerpnt.exe |

| steam.exe |

| thebat.exe |

| thunderbird.exe |

| visio.exe |

| winword.exe |

| wordpad.exe |

| notepad.exe |

| aupis80.exe |

| avgnt.exe |

| sql.exe |

| oracle.exe |

| ocssd.exe |

| dbsnmp.exe |

| synctime.exe |

| agntsvc.exe |

病毒不加密的目录白名单:

| Temp |

|---|

| Microsoft |

| boost |

| Local |

| temp |

| AndroidSDK |

| windows |

| Windows |

| C:/intel |

| C:/nvidia |

| C:/ProgramData |

| boot |

| C:/Program Files |

| C:/Program Files (x86) |

| System Volume Information |

| Mozilla |

| Tor Browser |

| Explorer |

病毒不加密的文件类型白名单:

| .dll | .msc |

|---|---|

| .adv | .msp |

| .ani | .msstyles |

| .big | .msu |

| .bat | .nls |

| .bin | .nomedia |

| .cab | .ocx |

| .cmd | .prf |

| .dcu | .ps1 |

| .com | .rom |

| .cpl | .rtp |

| .cur | .scr |

| .deskthemepack | .shs |

| .diagcab | .spl |

| .diagcfg | .sys |

| .diagpkg | .theme |

| .drv | .themepack |

| .exe | .wpx |

| .hlp | .lock |

| .icl | .key |

| .icns | .hta |

| .ics | .msi |

| .idx | .hpp |

| .ldf | .etl |

| .mod | .layout |

| .mpa | .pck |

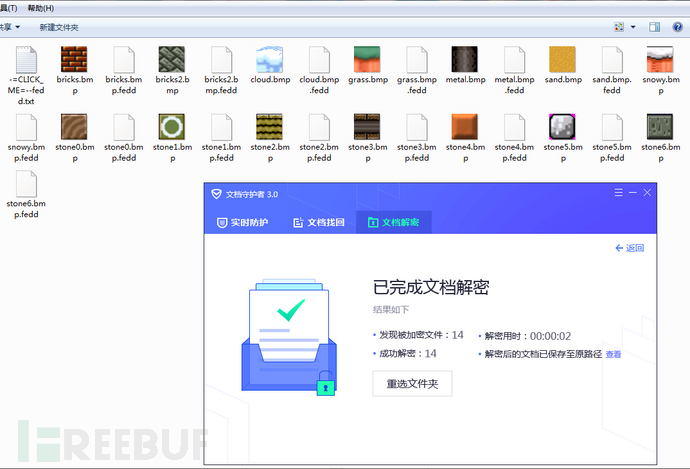

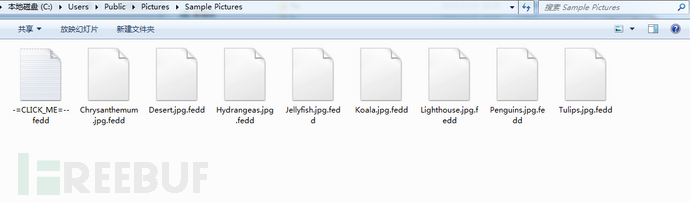

文件被加密添加随机扩展后缀(磁盘signature串英文部分)信息,如下图所示。

文件加密主要流程如下,分析发现该勒索病毒的加密可以解密:

1.获取磁盘signature串信息。

2.将磁盘signature串拆分,提取其中数字部分作为加密KEY初始化信息,字母部分作为文件加密后缀信息。

3.计算KEY初始化信息长度,算数右移1后记录其长度

4.将KEY初始化信息去除步骤3中的长度内容。

5.步骤4中剩余KEY初始信息算数右移1后取低8位作为KEY

6.对文件进行逐字节加密,ENDATA=KEY+原始字节或 KEY+原始字节-0x100

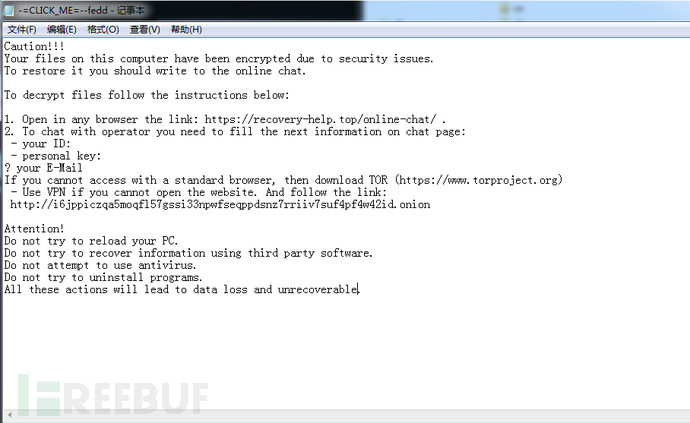

同时留下名为-=CLICK_ME=--后缀的勒索说明文档,要求用户前往指定地址或暗网地址内够购买解密工具。

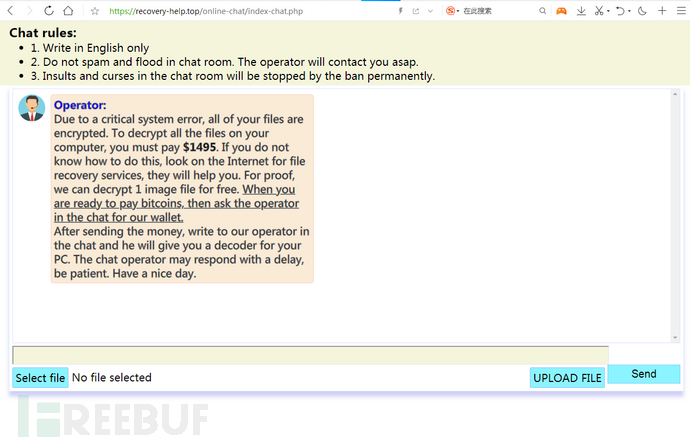

进入其提供站点内可知,勒索运营团队为其开发了聊天室议价功能。

尝试在聊天室内寻求帮助后,对方很快进行了回复,开出1495美金(约1万元***)的勒索价码,并要求使用比特币支付。

二、安全建议

企业用户:

1、尽量关闭不必要的端口,如:445、135,139等,对3389,5900等端口可进行白名单配置,只允许白名单内的IP连接登陆。

2、尽量关闭不必要的文件共享,如有需要,请使用ACL和强密码保护来限制访问权限,禁用对共享文件夹的匿名访问。

3、采用高强度的密码,避免使用弱口令密码,并定期更换密码。建议服务器密码使用高强度且无规律密码,并且强制要求每个服务器使用不同密码管理。

4、对没有互联需求的服务器/工作站内部访问设置相应控制,避免可连外网服务器被攻击后作为跳板进一步攻击其他服务器。

5、对重要文件和数据(数据库等数据)进行定期非本地备份。

6、教育终端用户谨慎下载陌生邮件附件,若非必要,应禁止启用Office宏代码。

7、在终端/服务器部署专业安全防护软件,Web服务器可考虑部署在腾讯云等具备专业安全防护能力的云服务。

8、建议企业用户全网安装腾讯T-Sec终端安全管理系统防御病毒攻击(https://s.tencent.com/product/yd/index.html)。腾讯安全T-Sec终端安全管理系统具备终端杀毒统一管控、修复漏洞统一管控,以及策略管控等全方位的安全管理功能,可帮助企业管理者全面了解、管理企业内网安全状况、保护企业安全。

9.若企业用户不幸感染DiskParasite勒索病毒,可联系我们(邮箱3114282784@qq.com)索取解密文档守护者最新版本。文档守护者也会安排分批逐步升级到用户端,使所有用户均可解密该病毒破坏的文件。

个人用户:

1、切勿随意打开陌生邮件附件,强烈建议关闭Office执行宏代码;

2、启用腾讯电脑管家的实时防护功能拦截病毒。

3、建议开启腾讯电脑管家的文档守护者功能,文档守护者可以利用磁盘冗余空间自动备份数据文档,即使发生意外,数据也可有备无患。

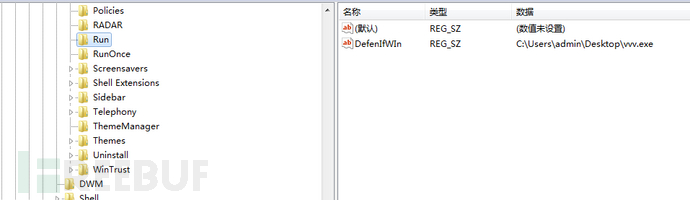

手动清除方案:

删除注册表RUN启动DefenIfWIn项,以及注册表项所对应的文件:

IOCs

MD5:

aa1e3414f490ad8107a372f4e63d88c6