Microsoft 3月周二补丁日发布了115个漏洞补丁,其中24个严重(Critical),88个重要(Important),以及3个一般(Moderate)漏洞。

魅影重重,消失的CVE-2020-0796漏洞

BleepingComputer之前从别处获悉Microsoft 3月会发布一个蠕虫SMBv3远程代码执行漏洞(CVE-2020-0796)的补丁,但是Microsoft却没有发布。

关于该漏洞的信息并不多,但是该漏洞非常严重,感觉像是另一个永恒之蓝(EternalBlue)类型的漏洞。

CVE-2020-0796存在于Server Message Block 3.0(SMBv3)网络通信协议中,源于SMBv3处理恶意构造的压缩数据包时存在一个错误。远程,未经身份认证的攻击者可利用该漏洞在应用程序的上下文中执行任意代码。

虽然Microsoft没有发布该漏洞的安全公告,也没有做出任何解释,但是Fortinet公司和CiscoTalos团队都提供了该漏洞的信息,不过Cisco Talos团队随后将其删除。

Cisco Talos指出,“攻击者可通过向目标SMBv3服务器发送一个特制的数据包利用该漏洞,受害者需要连接该服务器,”“利用该漏洞可导致系统遭到蠕虫式攻击,也就是说漏洞可轻易地在受害者之间传播。”

Fortinet指出,如成功利用该漏洞,远程攻击者可完全控制用户系统。根据Fortinet发布的公告内容,受到影响的版本如下:

Ø Windows 10 Version 1903

Ø Windows Server Version 1903(Server Core installation)

Ø Windows 10 Version 1909

Ø Windows Server Version 1909(Server Core installation)

鉴于Microsoft在Windows 8和Windows Server 2012就开始使用SMBv3,该漏洞应该会影响更多的版本。

令人遗憾的是,关于该漏洞的其他信息并不多。在Microsoft发布CVE-2020-0796的安全更新之前,CiscoTalos已删除的缓解措施目前看来最可靠,Talos建议用户禁用SMBv3压缩并屏蔽客户端计算机和防火墙上的 TCP端口445。

Microsoft就如何禁用SMBv3压缩保护服务器免遭漏洞利用发布了一则安全公告。根据该公告内容,用户可以使用以下PowerShell命令禁用SMBv3服务器上的压缩(不需要重启)。需要注意的是,此举并无法阻止对SMB客户端的利用。

Set-ItemProperty-Path"HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters"DisableCompression -Type DWORD -Value 1 –Force

本月有意思的漏洞

利用CVE-2020-0872窃取源代码

CVE-2020-0872漏洞的标题为“Application Inspector中的远程代码执行漏洞”,攻击者可利用该漏洞窃取在Application Inspector中打开的文件的源代码。

根据Microsoft的安全公告,Application Inspector 1.0.23及之前版本中存在一个远程代码执行漏洞。当Application Inspector将来自第三方源文件的示例代码段显示在自己的HTML输出中,就会出现远程代码执行漏洞。攻击者可利用该漏洞将包含代码段的报告章节发送给外部服务器。要利用该漏洞,攻击者需要诱使用户运行Application Inspector含有恶意第三方组件的源代码。

武器化的LNK文件和Word文档

Microsoft此次修复的两个新漏洞可允许攻击者创建特制的.LNK文件或Word文档,从而在用户打开该文件或文档时执行代码。

第一个漏洞为CVE-2020-0684,标题为“LNK远程代码执行漏洞”。攻击者可利用该漏洞创建恶意LNK文件,进而执行代码。Microsoft在公告中表示,攻击者会向用户展示一个可删除驱动或远程共享,其中包含一个恶意.LNK 文件以及相关联的恶意二进制文件。当用户在Windows Explore中或任何解析该.LNK文件的应用程序中打开该驱动(或远程共享)时,该恶意二进制文件就会在目标系统上执行受攻击者控制的代码。

第二个漏洞为CVE-2020-0852,标题为“Microsoft Word远程代码执行漏洞”。攻击者要利用该漏洞,用户必须使用受影响的Microsoft Word软件打开特制的文件。攻击者可以向用户发送含有特制Word附件的电子邮件,并诱使用户打开该附件;或者通过托管含有特制文件的网站,也可通过入侵接收或托管用户提交的内容的网站,诱使用户打开Word文档,从而执行代码。

更糟的是,该漏洞对Outlook的预览窗格也起作用。

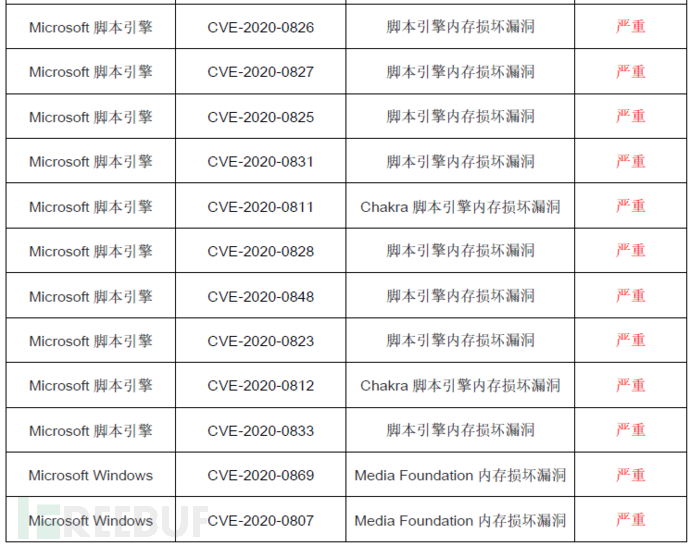

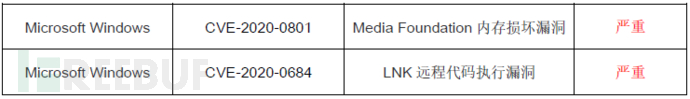

2020年3月周二补丁日安全更新列表

下表是Microsoft本月周二补丁日修复的部分漏洞。

本文源自Bleeping Computer;转载请注明出处。