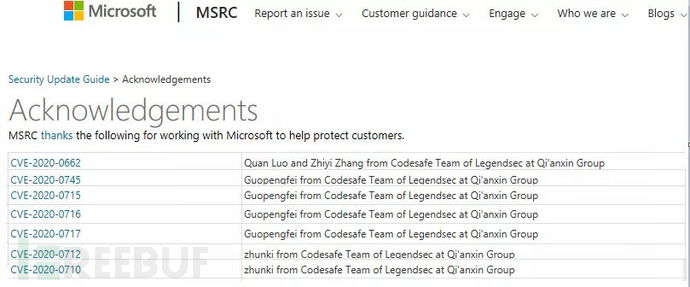

奇安信代码安全实验室研究员为微软发现7个高危漏洞,它们分别是3个“严重”级别的漏洞(CVE-2020-0662、CVE-2020-0710和 CVE-2020-0712)和4个“重要”级别的漏洞(CVE-2020-0715、CVE-2020-0716、CVE-2020-0717和CVE-2020-0745)。代码安全实验室第一时间向微软报告且协助其修复漏洞。 北京时间2020年2月12日,微软发布了补丁更新公告以及致谢公告,公开致谢奇安信代码安全实验室研究人员,并为其中一个“严重”漏洞颁发3万美元的奖励金。

图:微软官方致谢

漏洞概述

CVE-2020-0662 — “严重”的远程任意代码可执行漏洞该远程代码执行漏洞由Windows不正确地处理内存对象引发。成功利用此漏洞的攻击者可以在目标系统上以提升的权限执行任意代码。具有域用户帐户的攻击者可能会创建精心构造的请求,利用该漏洞进行攻击,从而导致Windows使用提升的权限执行任意代码。

CVE-2020-0710 和 CVE-2020-0712 — “严重”的脚本引擎内存损坏漏洞该远程代码执行漏洞因ChakraCore 脚本引擎不正确地处理内存对象引发。该漏洞可损坏内存,导致攻击者在当前用户的上下文中执行任意代码。成功利用该漏洞的攻击者能够获得和当前用户权限相同的权限。如当前用户以管理员用户权限登录,则可导致成功利用该漏洞的攻击者控制受影响系统,之后执行一系列操作:安装程序;查看、更改或删除数据;或以完整的用户权限创建新账户。

CVE-2020-0715 和 CVE-2020-0745 — “重要”的WindowsGraphics 组件提权漏洞该提权漏洞由Windows Graphics 组件不正确地处理内存对象引发。成功利用该漏洞的攻击者能够在提权上下文中运行进程。在本地攻击场景中,攻击者能够运行特殊构造的应用程序利用该漏洞,进而控制受影响系统。 CVE-2020-0716 和 CVE-2020-0717 — “重要”的Win32k 信息泄露漏洞该信息泄露漏洞由win32k 组件不正确地提供内核信息引发。成功利用该漏洞的攻击者能够获取更多信息,进一步攻陷用户系统。如要利用该漏洞,攻击者需要登录到受影响系统并运行特殊构造的应用程序。微软已解决这些漏洞问题,用户应尽快予以更新。

参考链接

https://portal.msrc.microsoft.com/en-us/security-guidance/acknowledgmentshttps://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2020-0662https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2020-0710https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2020-0712https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2020-0715https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2020-0716https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2020-0717https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2020-0745

关于奇安信代码卫士

“奇安信代码卫士” 是奇安信集团旗下专注于软件源代码安全的产品线,代码卫士系列产品可支持 Windows、Linux、Android、Apple iOS、IBM AIX 等平台上的源代码安全分析,支持的编程语言涵盖 C、C++、C#、Objective-C、Java、JSP、JavaScript、PHP、Python、Go、区块链智能合约 Solidity 等。目前代码卫士已应用于上百家大型机构,帮助用户构建自身的代码安全保障体系,消减软件代码安全隐患。

别走,福利来了!

奇安信代码安全实验室正在寻找漏洞挖掘安全研究员,针对常见操作系统、应用软件、网络设备、智能联网设备等进行安全研究、漏洞挖掘。

奇安信代码安全实验室是奇安信代码卫士的研究团队,专门从事源代码、二进制漏洞挖掘和分析,主要研究方向包括:Windows / Linux / MacOS 操作系统、应用软件、开源软件、网络设备、IoT设备等。截至目前,奇安信代码安全实验室已经帮助谷歌、微软、苹果、Adobe、Cisco、Oracle、Linux内核组织、阿里云、D-Link、ThinkPHP、以太坊、各种开源组织等修复了100多个安全漏洞,并获得致谢。

如果你:

- 对从事漏洞研究工作充满热情

- 熟悉操作系统原理,熟悉反汇编,逆向分析能力较强

- 了解常见编程语言,具有一定的代码阅读能力

- 熟悉 Fuzzing 技术及常见漏洞挖掘工具

- 挖掘过系统软件、网络设备等漏洞者(有cve编号)优先

- 具有漏洞挖掘工具开发经验者优先

那么,你将得到:

- 富有竞争力的薪酬,期望赏金猎人上线

- 补充医疗保险+定期体检----你的健康我来保障

- 定期团建----快乐工作交给我

- 福利年假+带薪病假----满足各种休假需求

- 下午茶----满足你每天的味蕾

心动不如行动!无论你是经验丰富的大咖儿,还是志向从事安全研究的菜鸟儿,不要犹豫!

赶紧给zhuqian@qianxin.com投简历吧!我会在3个工作日内找到你~

推荐阅读

奇安信代码卫士帮助微软修复Windows 内核漏洞,获官方致谢和奖金

奇安信代码卫士报送的漏洞获评“CNVD平台2019年度最具价值漏洞”

奇安信代码卫士帮助微软修复Edge浏览器和Windows内核高危漏洞,获官方致谢和奖金

奇安信代码卫士联合软件所帮助 Adobe 公司修复多个漏洞,获官方致谢

奇安信代码卫士研究员入选微软 MSRC 最具价值安全研究者榜单

奇安信代码卫士协助谷歌公司修复Chrome浏览器安全漏洞,获官方致谢

题图:Pixabay License

转载请注明“转自奇安信代码卫士 www.codesafe.cn”。