0x01、xposed 是啥?

xposed是一个框架,上面有很多模块,这些模块都依赖于xposed这个框架,之所以称xposed是第一神器,就是因为这些模块可以完成许多匪夷所思的功能,例如:修改微信的界面,自动抢红包模块,自定义程序的文本,防止微信消息撤回,防止BAT三大流氓的全家桶相互唤醒、连锁启动,锁屏后自动干掉APP防止后台运行耗电,还有很多修改App或手机数据的装B模块等等。

xposed 原理就是修改系统的关键文件,然后当APP调用系统API时,首先经过xposed,而这些基于xposed的模块就可以选择性的在App调用这些api的时候干一些”坏坏”的事情,或者修改返回的结果,这样app在运行的时候效果就会改变,但app本身并没有被破坏,只是调用系统api的时候,Android系统的表现发生了变化,这就是钩子,专业术语hook。所以,说白了,xposed就是个强大的钩子框架。

0x02、解锁Bootloader

一、配置ADB和fastboot

1.首先需要备份一下自己手机上的数据,对Pixel或者Nexus解锁BL都一样,解锁完毕后会擦出手机上的所有数据。

2.手机的设置——关于手机——连续按5此版本号,开启开发者选项。

3.手机设置——开发者选项,启动USB调试,并且解开OEM锁。

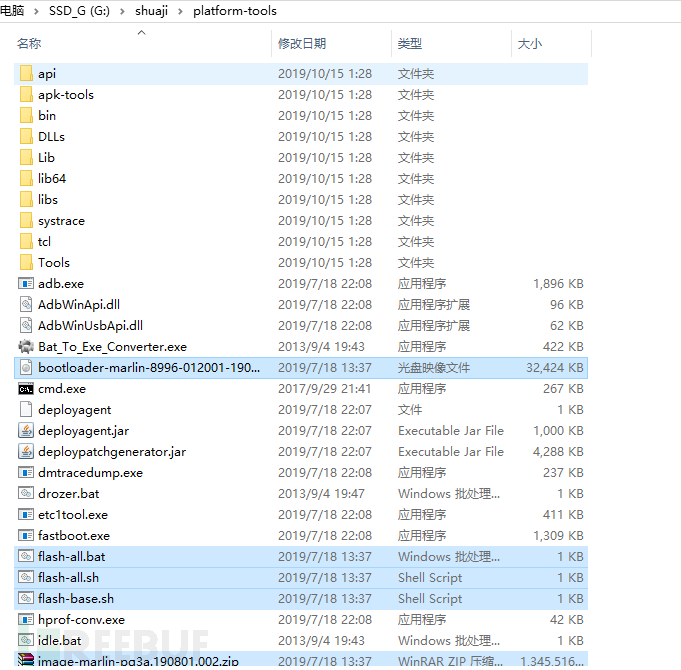

4.下载platform-tools文件,会设置环境变量的,自行设置,不会的话到时候CD到相应目录即可。

platform-tools.rar 工具包 https://pan.baidu.com/s/1pLGK2KF

进入到bootloader中,可以通过在关机状态下按住电源键+音量减小键,或者使用ADB命令进入。

adb reboot bootloader

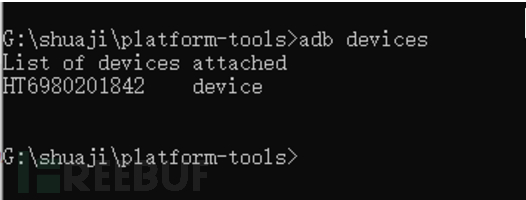

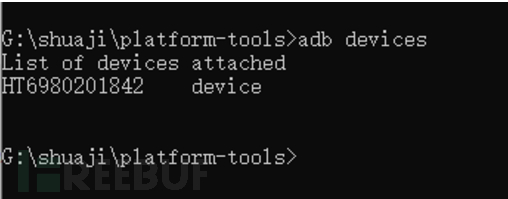

验证fastboot成功与否。

fastboot devices

如果提示和下图一样,那么基本工作已经完成。

进入bl引导

adb reboot bootloader

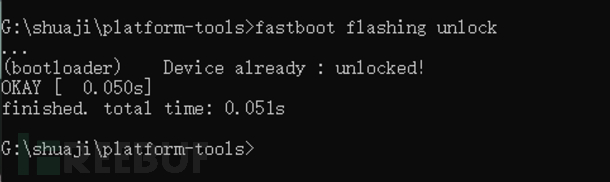

解锁Bootloader

fastboot flashing unlock

一般非常快即可完成。

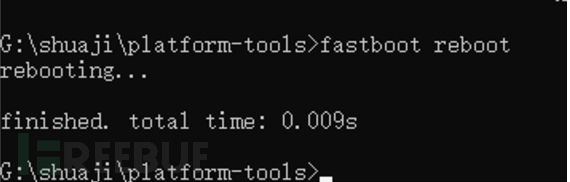

fastboot reboot

重启手机

手机重启后,即可拔了USB线了,至此Pixel XL的Bootloader解锁完毕。

手机重启后,即可拔了USB线了,至此Pixel XL的Bootloader解锁完毕。

0x03、线刷官方系统

首先下载工厂镜像及SDK Platform Tools。

#工厂镜像

https://developers.google.cn/android/images#marlin

#SDK Platform Tools

https://developer.android.google.cn/studio/releases/platform-tools下载好上面两个文件后,解压,然后将解压出来的东西合并到一个文件夹内,如下图。

之后手机在关机状态下使用关机键+音量键减号进入Bootloader,当然你也可以通过以下命令进入。

之后手机在关机状态下使用关机键+音量键减号进入Bootloader,当然你也可以通过以下命令进入。

#引导进入Bootloader

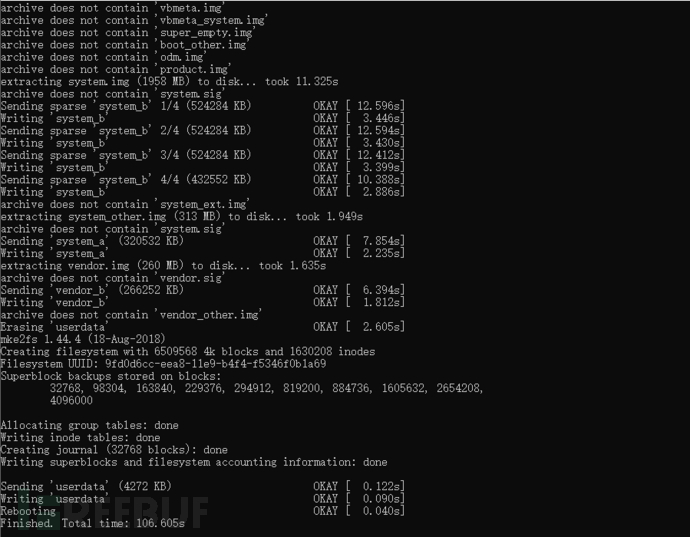

adb reboot bootloader刷机前请退出你的Google账号及删除解锁密码等。之后双击文件夹中的flash-all.bat即可开始恢复工厂镜像的刷机。耐心等待一会就可以恢复镜像完毕,其实挺快的。 刷机完成

以顺利进入系统了,先不要安装软件,直接root了,以免root失败又要恢复工厂镜像。

以顺利进入系统了,先不要安装软件,直接root了,以免root失败又要恢复工厂镜像。

0x04、Pixel XL刷入Twrp及Root

由于Pixel及Pixel XL都采用A/B升级系统,因而可以理解为手机里有2个系统,如果你按照传统刷入Twrp的方法刷入的话,那么你并不会获得一个永久的Twrp。所以需要先刷入一个临时的Twrp,在通过临时的Twrp来刷入永久的Twrp从而来获取Root权限。

1.先下载临时的Twrp、永久Twrp及Magisk。

临时Twrp:twrp-3.1.1-1-fastboot-marlin.img

https://dl.twrp.me/marlin/twrp-3.1.1-1-fastboot-marlin.img

https://dl.twrp.me/marlin/

永久Twrp:twrp-pixel-installer-marlin-3.1.1-1.zip

https://dl.twrp.me/marlin/twrp-pixel-installer-marlin-3.1.1-1.zip

Magisk Beta V15.4

https://forum.xda-developers.com/apps/magisk/beta-magisk-v13-0-0980cb6-t3618589

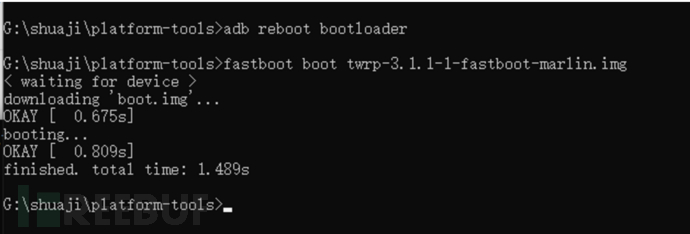

2.将twrp-3.1.1-1-fastboot-marlin.img拷贝入platform-tools目录,将twrp-pixel-installer-marlin-3.1.1-1.zip和下载的Magisk拷贝到手机中,连接手机,打开CMD,记住用cd切换到platform-tools的目录。进入adb。

#引导进入Bootloader

adb reboot bootloader

#刷入临时Twrp

fastboot boot twrp-3.1.1-1-fastboot-marlin.img

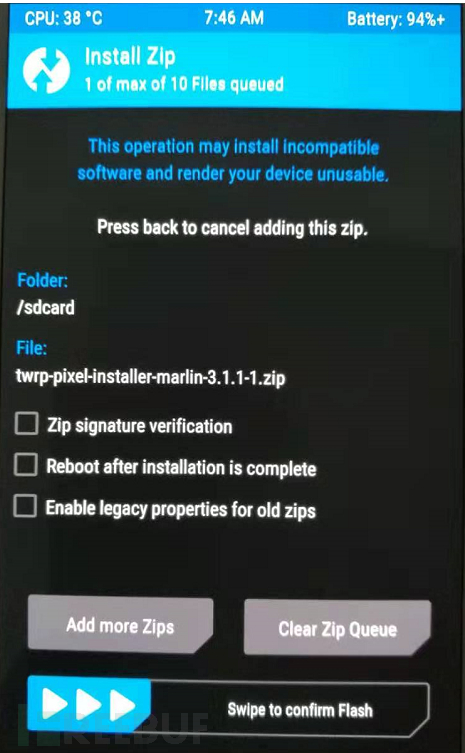

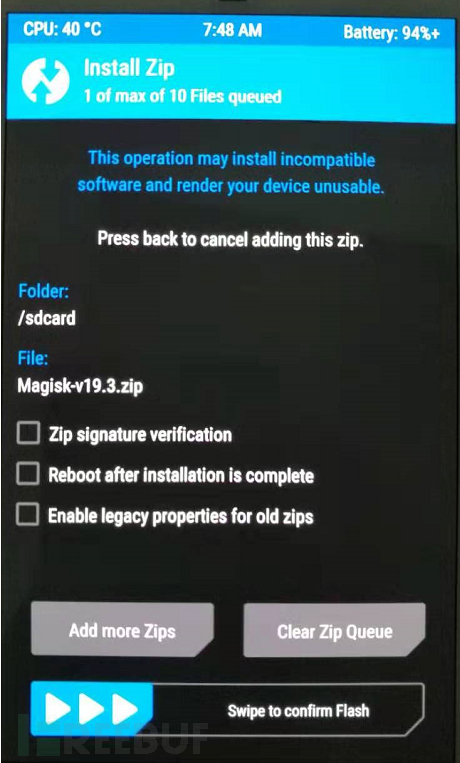

3.之后手机会进入到临时的Twrp中,选择Install依次刷入twrp-pixel-installer-marlin-3.1.1-1.zip和Magisk即可。

刷入完毕后,千万不要勾选Twrp APP,然后重启手机进入系统即可,手机的APP中多了一个Magisk的脸谱Logo,下载一个黑域之类的软件试一试,应该是Root成功了。

刷入完毕后,千万不要勾选Twrp APP,然后重启手机进入系统即可,手机的APP中多了一个Magisk的脸谱Logo,下载一个黑域之类的软件试一试,应该是Root成功了。

0x05、刷入Xposed

0x05、刷入Xposed

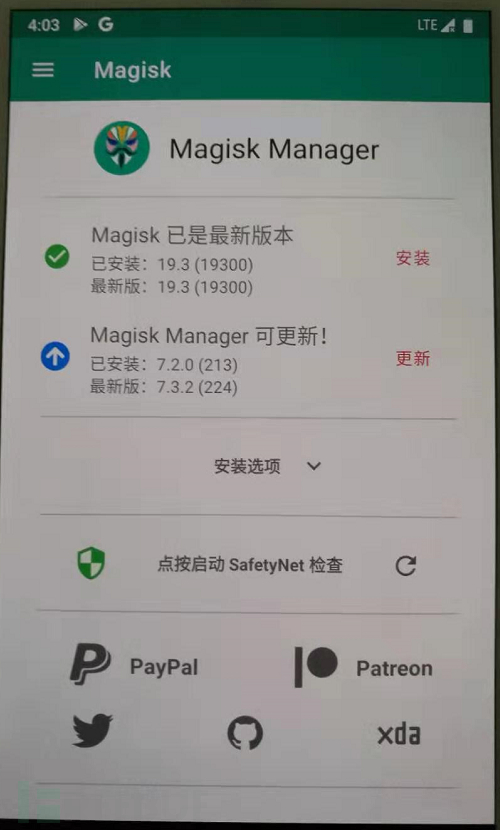

由于EdXposed框架的使用需要基于Magisk框架,因而手机需要刷入Magisk后并且进行Root。至于Android 9.0设备如何刷入Magisk和Root可以移步《Android9.0 Root教程Pixel XL》,由于EdXposed框架需要基于Magisk V17.0及以上版本,因而至于要刷入的Magisk框架,请使用下面提供的版本。

Magisk GitHub下载地址

https://github.com/topjohnwu/Magisk/releases 下载Magisk最新官方刷机zip及apk文件

Riru-Core GitHub下载地址

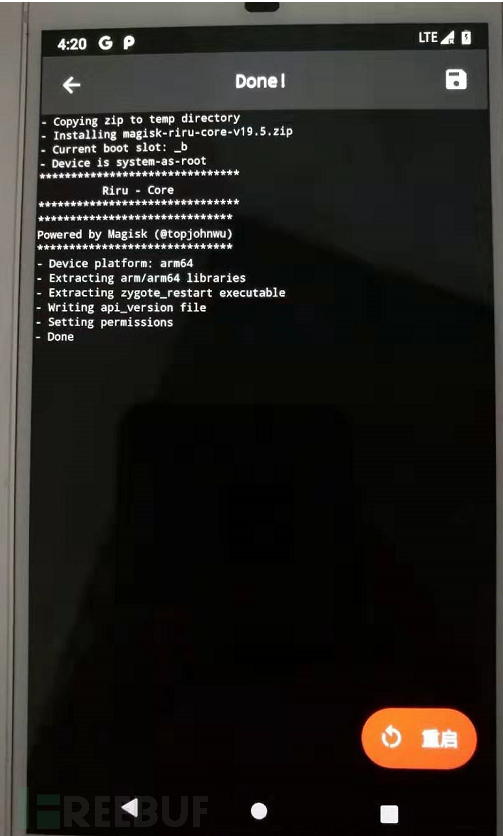

https://github.com/RikkaApps/Riru/releases 下载Magisk版本的riru-core刷机zip

EdXposed GitHub下载地址

https://github.com/ElderDrivers/EdXposed/releases 下载Magisk版的刷机zip及EdXposedInstaller最新版Apk。 下载完以上内容

Magisk-v18.1.zip

magisk-riru-core-v15.zip

magisk-EdXposed-v0.2.9.9_beta1-release.zip

EdXposedInstaller_v2.2.0-release.apk

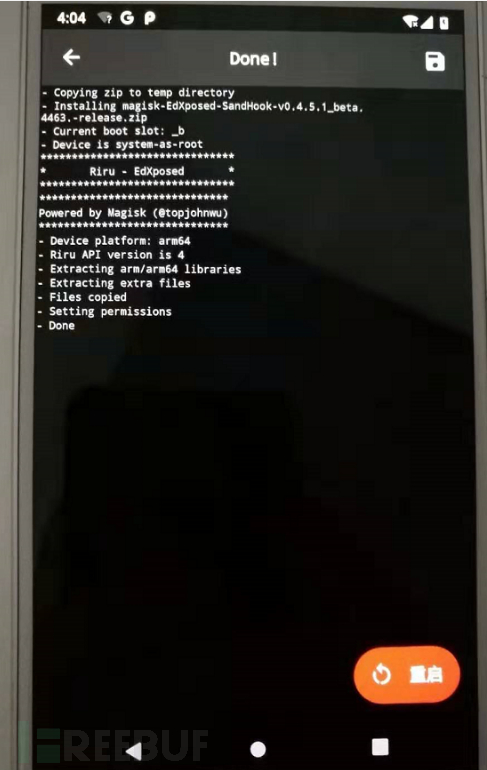

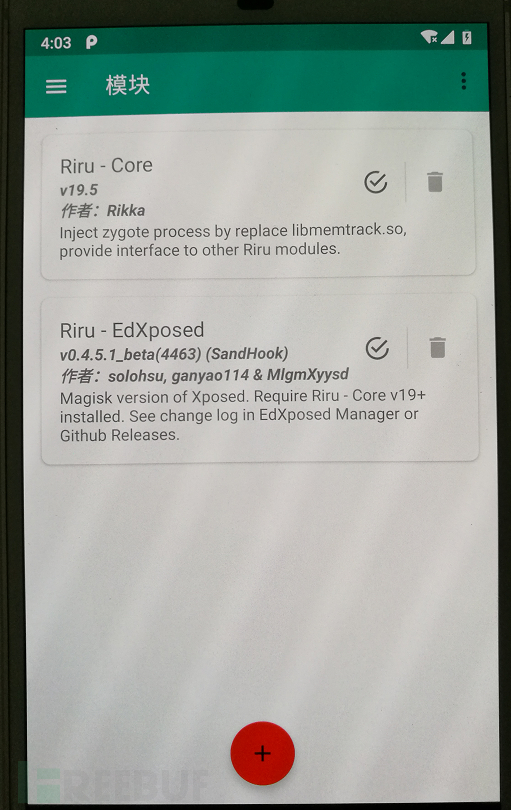

准备完毕之后先将刷机需要的东西拷入手中,进入Magisk先刷入magisk-riru-core-v15.zip,重启手机后,再次进入Magisk刷入magisk-EdXposed-v0.2.9.9_beta1-release.zip

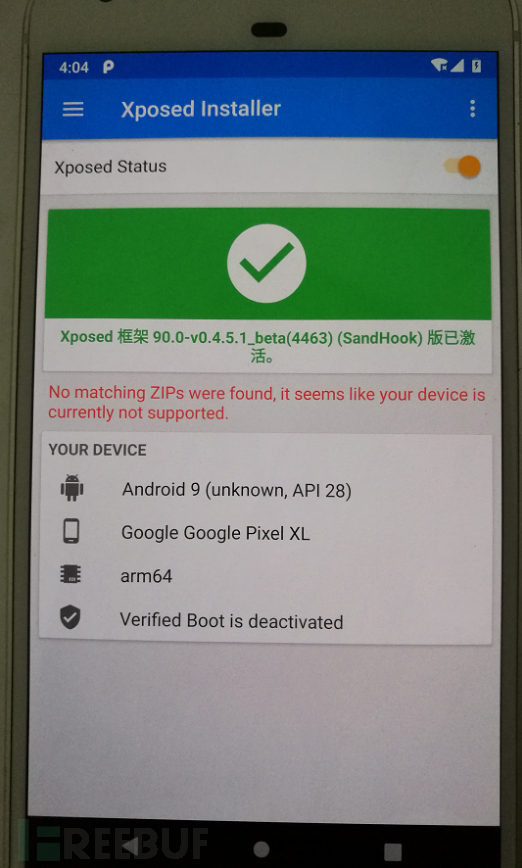

进入Magisk查看,以上模块是否刷入成功,并且勾选后重启进行激活。 之后安装EdXposedInstaller_v2.2.0-release.apk即可。

开EdXposed Installer如果看见一个绿色的勾即表示EdXposed的刷入成功了!

注意事项 除了刷机有风险,刷机之前一定要备份好数据外。一定要记住,EdXposed,和官方原版的Xposed还是有点区别的,至少多少还是有点缺陷的,不过对于Xposed作者Rovo89弃坑后,这已经是很成熟的Xposed的替代方案了。 由于是Xposed的替代方案,应儿都有一定的缺点,虽然可以支持大多数的模块了,但是对于系统相关的复杂模块,兼容程度较差,比如不支持状态栏类美化类的框架。

优化

去掉wifi叉号标记 在国内的网络环境下,通过wifi联网之后,Pixel的wifi图标上会默认显示一个「叉号」。虽然能够正常联网,但对于强迫症来说,还是觉得很碍眼。

对于这个问题,原理性的解释是:

谷歌原生安卓系统当连接到移动数据网络或者WIFI网络的时候,其NetworkMonitor模块会向特定的服务器发起一个http的请求并利用收到的响应进行网络状态判断。由于谷歌的服务器被GFW屏蔽,所以导致没有返回值,这个时候谷歌安卓系统就会在信号或者wifi上打一个感叹号或叉号。

可以通过换成v2ex的验证方式来解决。在命令提示符中执行:

adb shell settings put global captive_portal_https_url https://www.google.cn/generate_204 然后开启飞行模式,再关闭飞行模式即解决!

关注我们

Tide安全团队正式成立于2019年1月,是新潮信息旗下以互联网攻防技术研究为目标的安全团队,目前聚集了十多位专业的安全攻防技术研究人员,专注于网络攻防、Web安全、移动终端、安全开发、IoT/物联网/工控安全等方向。

想了解更多Tide安全团队,请关注团队官网: http://www.TideSec.com 或长按二维码关注公众号: