【导读】近日,西门子发布公告称,其常用于石化工厂和大型可再生能源发电厂的工业设备中,存在54个安全漏洞,其中最为严重的漏洞可用于拒绝服务(DoS)攻击或在任意服务器上进行远程代码执行,这将会让发电厂面临出现故障并停止发电的风险。然而,更为恐怖的是,本次受影响的产品分布式控制系统SPPA-T3000,它遍布于美国、德国、俄罗斯和其它国家的主要发电厂中,这意味着全球电厂或将遭遇大劫难。

西门子工业设备54个致命漏洞曝光,全球电厂或将遭遇大断电重创

西门子SPPA-T3000分布式控制系统——它专为石化和大型可再生能源发电厂而设计,并广泛应用美国、德国、俄罗斯等国电厂中,用于协调和监督发电。

然而,就在近日,西门子向全球发布公告称:SPPA-T3000应用服务器存在19个漏洞,SPAA-T3000MS3000迁移服务器存在35个安全漏洞。在这54个漏洞中,有些被评为严重漏洞,可被利用来进行拒绝服务(DoS)攻击或在服务器上执行任意代码。 在上周四举行的媒体公告中,Positive Technologies 工控安全主管Vladimir Nazarov也公开表示: “

在上周四举行的媒体公告中,Positive Technologies 工控安全主管Vladimir Nazarov也公开表示: “

通过利用这些漏洞,攻击者可以在应用服务器上运行任意代码,从而控制操作并破坏它们。这可能会阻止发电,并导致安装了易受攻击系统的发电厂发生故障。”

值得注意的是,严重的漏洞可触发应用程序上的远程代码执行问题,即启动RCE。

这里可以用CVE-2019-18283来举例,它是一个严重的不受信任的数据反序列化漏洞,可以使攻击者“通过向其功能之一发送经过特殊设计的对象,来获得远程代码执行权限”。

除以上攻击外,研究人员还发现:利用这些漏洞,攻击者还可获取和更改用户密码、获取包含敏感信息的目录列表和文件、将特权提升为ROOT、枚举正在运行的RPC服务、上传未经身份验证的任意文件、在本地文件系统上读写任意文件、访问服务器上的访问路径和文件名、枚举用户名以及访问日志和配置文件等恶意操作。

然而遗憾的是,据外媒报道,截止到目前西门子仅仅修复了其中的三个漏洞。

威胁仍在,全球大规模“断电”或许一触即发。

面临致命漏洞威胁挑战,既要保“合作伙伴”安全,又要谨防“内鬼”

虽然漏洞威胁依然存在,但西门子在报告中表示,若想利用这些漏洞,攻击者就需要访问PROFIBUS协议(PROFIBUS协议:这是一个用在自动化技术的现场总线标准)中的Application Highway或Automation Highway。如果按照产品安全手册中的说明设置系统,这些网段是不会被暴露的。简单来说,这些漏洞很难从外部利用。

所以,从另外一个角度来说,若攻击者发动攻击,他最有可能通过以下两种方式:

第一种方式:“曲线攻击”战术

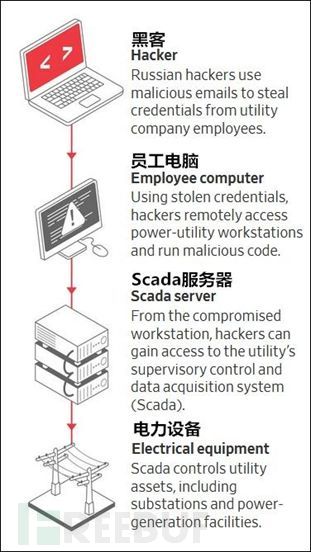

先从入侵合作伙伴开始,然后利用合作伙伴的IT系统发起对最终目标发电站的攻击。 2018年1月10日,《华尔街日报》就曾发文章指出,俄罗斯黑客频繁攻击美国电网系统,但他们并不是正面入侵,而是把目标对准了防护措施更薄弱的电网承包商们。

具体来讲,黑客首先通过鱼叉式网络钓鱼人员入侵了电网等关键基础设施的设备制造商和供应商,以获取登录凭据,或通过诱骗的网页在其机器上安装恶意软件。随后,黑客采取进一步横向移动方式,并最终获取关于工业控制系统以及能源生产设施输出的监控与数据采集系统信息。

第二种方式:“内鬼攻击”方式

这里也有个典型的案例——“震网”迫使伊朗核电站“流产”事件。其病毒初始感染是就因荷兰情报机构雇佣的“内鬼”。

当时,荷兰间谍伪装成维修工成功潜入了纳坦兹,虽然他的工作并不能直接接触到离心机,但该间谍利用几个月里多次进入纳坦兹机会,持续收集相关信息,帮助研制网络武器的小组制定精准的攻击计划。

另外,伊朗离心机的网络是隔离的,离心机工程师会用U盘拷代码进离心机网络,因此安全专家们推测:间谍要么是直接把U盘插到了离心机网络,要么是感染了工程师的存储设备,接着让工程师带入感染后的代码。关于此事的更为详尽的报道,请查阅《“震网”十年谜底终浮水面, 伊朗核计划流产源于内鬼“间谍行动”》文章。

通过以上分析,可以看出,即使西门子官方说这些漏洞很难从外部利用。但“合作伙伴”、“内鬼”(这里包括供应商、员工或者任何第三方合作)都将是黑客发动攻击的重要突破口。

所以,安全从来都不是绝对的安全,静态的安全,个体化的安全。 所以,在任何漏洞、黑客攻击面前,我们都不能掉以轻心,尤其是在工业控制系统等关键基础设施面临威胁时,我们更不能有丝毫懈怠。

我们应用整体思维,用积极的攻防视角,用动态的模式;融合全球安全大数据、威胁情报与知识库,以“看得见、守得住”的网络安全防御能力,并依靠高级威胁应对安全专家等资源,去全面对抗越来越复杂的网络攻击问题。

外文参考:

《西门子SPPA-T3000控制系统中的缺陷使发电厂容易遭受黑客攻击》

https://www.securityweek.com/hackers-can-exploit-siemens-control-system-flaws-attacks-power-plants

《俄罗斯政府针对能源和其他关键基础设施行业的网络活动》

https://www.us-cert.gov/ncas/alerts/TA18-074A

本文为国际安全智库作品 (微信公众号:guoji-anquanzhiku)

如需转载,请标注文章来源于:国际安全智库