前言

突破性的捕获,可补充此前针对CIA Lambert网络武器的研究。

正文

DePriMon是一个恶意下载器,具有多个阶段,并且使用许多非传统技术。其自2017年3月以来一直处于活跃状态。而在ESET的观测来看,DePriMon在位于中欧的一家私营公司以及中东的数十台计算机中被检测到。其中用作C&C服务器的某些域名包含***语单词,这表示针对特定地区的攻击活动。

而该攻击活动由于缺少投递环节发现,因此分析仅从投递完成后的阶段开始进行分析。

当然,这个恶意软件的特殊之处,在于ESET在报告里面说的这样一番话。

原文:

However, it should be noted that, in a fewcases, DePriMon was detected with ColoredLambert malware on the same computerswithin a short time frame. ColoredLambert is used by the Lamberts (akaLonghorn) cyberespionage group and linked to the Vault 7 leak of CIAcapabilities. Our colleagues from Symantec and Kaspersky published theiranalyses in April 2017.

译文:

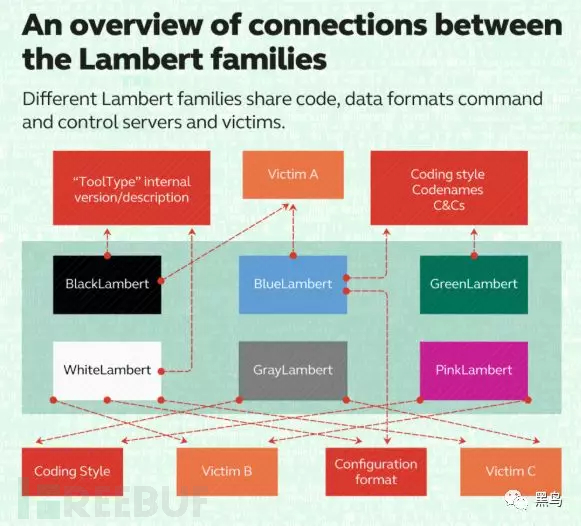

但是,应该指出的是,在少数情况下,在很短的时间内在同一台计算机上检测到DePriMon下载器,并在同一台计算机上检测到ColoredLambert恶意软件。Lamberts(又名Longhorn)网络间谍组织使用了ColoredLambert,并将其与Vault 7的CIA能力泄漏联系在一起。

其中ColoredLambert指的便是Black Blue Green这些。

有更深兴趣可看CIA武器相关分析:

https://securelist.com/unraveling-the-lamberts-toolkit/77990/

https://www.symantec.com/connect/blogs/longhorn-tools-used-cyberespionage-group-linked-vault-7

下面是本例子的具体分析

技术分析

第二阶段

DePriMon的第二阶段和第三阶段DLL模块都在初始阶段被传送到受害者主机上。第二阶段将自行安装并使用加密的硬编码路径加载第三阶段。也许是在第一阶段投递后再配置的硬编码路径。

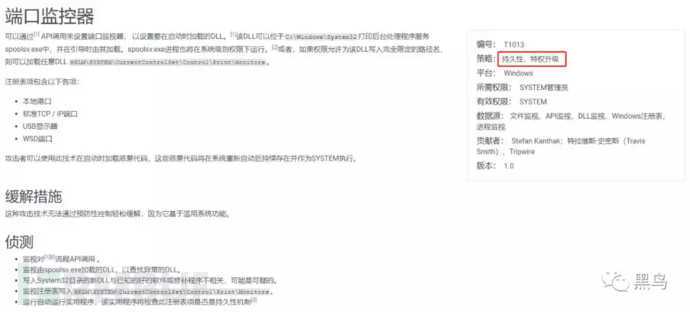

为了实现持久性,该恶意软件注册了一个新的本地端口监视器,这是Port Monitors(端口监视器) 技术的一个窍门。为此,其使用WindowsDefault Print Monitor(Windows默认打印监视器)命名,名称缩写后便是ESET的命名为DePriMon的依据,而从其复杂的模块化的架构可看出其是一个框架。

▲Port Monitors

而第二阶段通过创建以下注册表项和值,并将第三阶段的DLL注册为端口监视器:

HKLM\SYSTEM\CurrentControlSet\Control\Print\Monitors\WindowsDefault Print Monitor

Driver = %PathToThirdStageDLL%

创建此注册表项需要管理员权限。

在系统启动时,已注册的DLL将由具有系统权限的spoolsv.exe加载,从而绕过杀软。

“spoolsv.exe 是Print Spooler的进程,管理所有本地和网络打印队列及控制所有打印工作。如果此服务被停用,本地计算机上的打印将不可用。该进程属 Windows 系统服务。”

此外,第二阶段会定期检查%system32%文件夹中是否存在与第三阶段DLL文件同名但没有扩展名“ .dll”的文件。该文件用作卸载触发器,如果DePriMon找到它,它将通过覆盖二进制文件然后删除它们,以安全的方式删除此文件及其自身的组件。

第三阶段

第三阶段负责从DePriMon的C2服务器处下载主要Payload,该方法还实现了一些有趣的技术。

对于C&C通信,它使用Microsoft实现的SSL / TLS,HTTPS安全通道,而不是WinAPI或WinInet之类的常见API 。它的配置非常复杂,恶意软件的处理方式也是如此。最后,作者在加密方面投入了大量精力,使得DePriMon恶意软件更加难以分析。

C&C通信

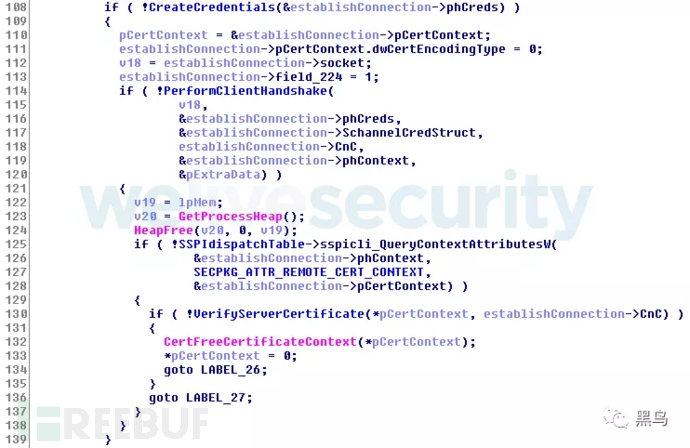

DePriMon通过TLS进行安全通信,但是与恶意软件中的典型情况相比,通信级别不高。该连接是使用Windows socket初始化,可以继续使用协商/ NTLM SSP初始化经过身份验证的安全支持提供程序接口(SSPI)会话。之后,DePriMon使用Microsoft 安全通道Schannel进行通信。

根据配置文件中的特定标志【使用/不使用SSPI】,可以利用计算机的本地代理设置。注:Security Support Provider Interface(Microsoft安全支持提供器接口)。该实现类似于Microsoft提供的此示例。

https://docs.microsoft.com/en-us/windows/win32/secauthn/using-sspi-with-a-windows-sockets-client

该恶意软件通过Schannel实现的TLS与Coast Research&Development的此示例相似。http://www.coastrd.com/c-schannel-smtp

它包括创建凭据,执行客户端握手以及验证服务器证书。

图1. Hex-Rays反编译器输出的部分SSPI实现方法

建立通信后,第三阶段每次都手动对消息进行加密和解密。

配置信息

DePriMon第三阶段的配置数据有27个成员变量,下载后将使用AES-256进行变量加密并嵌入二进制文件中。

在第一次运行期间,DePriMon使用密钥2解密配置数据,并使用密钥3加密配置数据存储在临时文件夹中。

其通过以下过程创建配置文件的文件名:从第二个字节开始,将密钥2的值转换为以36为底的数字,但使用自定义字母“ abc…xyz012…789”进行编码。配置文件的扩展名为“ .tmp”。

配置文件路径的示例:%temp%\ rb1us0w**9sslpa1vx.tmp。

在下一次运行期间,下载程序从文件而不是从自身读取配置数据,方便更新配置。

由于其安全的设计,配置不会以未加密的形式保留在内存中。每次下载程序需要使用配置文件的某些元素时,下载程序都会解密配置文件、检索指定成员变量并再次加密文件。

这种设计可保护恶意软件的主要功能(C&C通信)免受内存取证。

图2.代码说明了DePriMon恶意软件如何解密配置文件,将一些成员保存到局部变量并再次对其进行加密

配置文件具有以下特征(黑鸟水印):

1、配置文件中有两个用户名和密码,分别用于连接代理服务器。这意味着攻击者正准备通过具有凭据的代理来进一步进行攻击。(目前未见使用,黑鸟指给你看的上图代码中就有变量名)

2、配置文件中有三个C&C服务器地址,分别在不同场合使用。

3、配置文件中有三个端口,分别在不同场合使用。

4、配置文件中有指示下载程序是通过安全支持提供程序接口(SSPI)初始化Socket进行连接,还是通过代理进行连接。

除了从恶意软件样本中提取的C&C服务器之外,还确定了可能与此恶意软件相关的其他域名和服务器。

加密

该恶意软件将AES加密算法与三个不同的256位密钥分别用于不同的功能。

密钥1:用于解密恶意软件中的各种敏感字符串。

C097CF17DC3303BC8155534350464E50176ACA63842B0973831D8C6C8F136817

密钥2:用于对内存中的配置数据进行加密和解密(如前所述)。此密钥还用于生成第三个密钥。

8D35913F80A23E820C23B3125ABF57901BC9A7B83283FB2B240193ABDEDE52B9

密钥3:用于磁盘上配置文件的加密和解密。

该密钥不是硬编码的,而是使用32字节的数组派生的,然后对其进行加密。该数组的生成方式如下:前4个字节是系统驱动器的卷序列号,其余28个字节包含值5 –32。此数组用密钥2加密,得到密钥3。

结论

DePriMon是一个非常高级的下载器,其开发人员在建立体系结构和设计关键组件上付出了很大努力。

DePriMon被下载到内存中,并使用反射DLL加载技术从那里直接作为DLL执行。而它永远不会存储在磁盘上,并且其具有令人惊讶的庞大配置文件,其中包含几个有趣的元素,它的加密已正确实现,并有效地保护了C&C通信。

因此,DePriMon是一个功能强大,灵活且持久的工具,旨在下载并执行Payload,并在此过程中收集有关系统及其用户的一些基本信息。

而ESET并没有将下载器下载回来的Payload进行分析,而是在开头说明,在该下载器植入的受害者主机,运行着ColoredLambert系列的恶意软件,这也恰恰指出,该下载器即为美国CIA的武器库。

因此,请尽快通过原文给出的Hash,域名,IP,释放文件特征进行自查,防止被美利坚CIA入侵至今还未发现。

虽说文章已经在外网传开,但为了不影响工作,需要相关信息的请自行前去打开网址获取,若无需求请勿随意打开,防止留记录,你懂的。

地址:

https://www.welivesecurity.com/2019/11/21/deprimon-default-print-monitor-malicious-downloader/

若有更多有关美国CIA网络武器库的威胁情报,欢迎前来与黑鸟交流。