一、概述

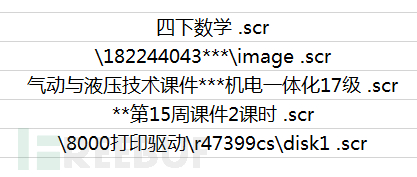

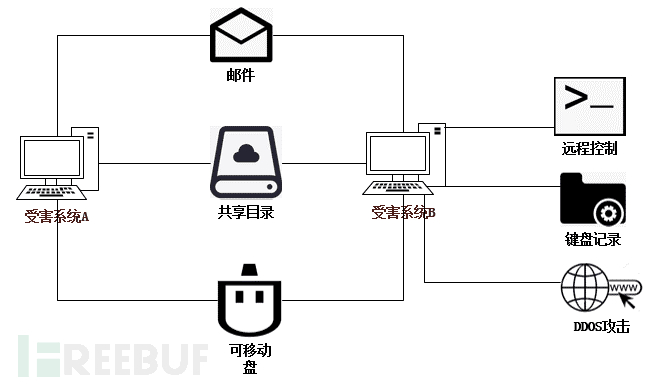

腾讯安全御见威胁情报中心检测到“月光(MoonLight)” 蠕虫病毒感染呈上升趋势,该病毒主要危害教育行业。病毒会搜集受感染系统上的邮件地址,然后伪装成屏幕保护程序文件(.scr)的病毒发送至收件人。病毒还会复制自身到启动目录、download/upload目录、共享目录以及可移动磁盘,具有较强的局域网感染能力。病毒会记录键盘输入信息发送至远程服务器、对中毒电脑进行远程控制、组建僵尸网络,对指定目标进行DDoS攻击。

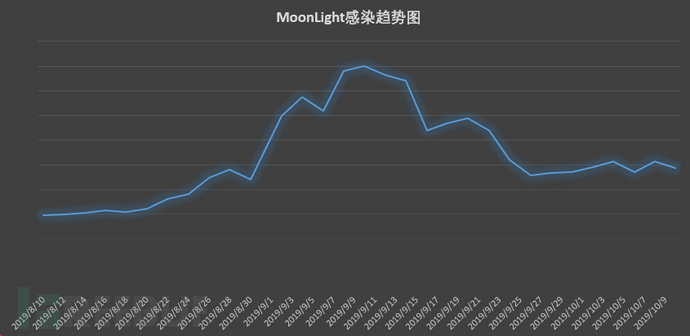

在此次攻击中,病毒伪装成以“**课件”、“打印**”命名的文件进行传播,对于老师和学生具有很高的迷惑性,大学新生的防毒意识相对较差,该蠕虫病毒已在教育网络造成较重影响,在9月开学季达到感染峰值。

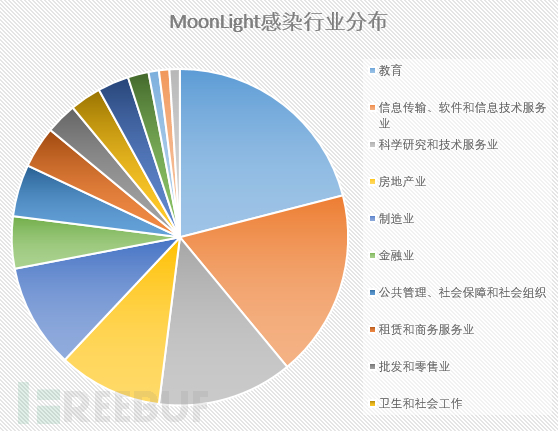

根据腾讯御见威胁情报中心统计数据,MoonLight蠕虫病毒攻击行业分布如下,受影响严重的前三位分别为教育、信息技术、科研及技术服务等。

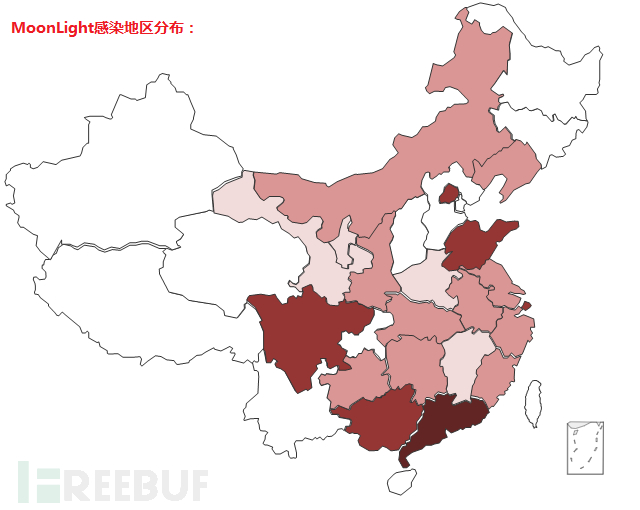

从地区分布来看,MoonLight蠕虫全国各地均有感染,影响严重的省市包括:广东、北京、广西、山东、四川等地。

二、详细分析

“月光”(MoonLight)蠕虫病毒可通过邮件、文件共享、可移动磁盘等途径传播,中毒系统会被远程控制、键盘记录以及组成僵尸网络对指定网络目标进行DDoS攻击。

MoonLight蠕虫病毒的攻击流程

持久化攻击

MoonLight运行后首先将自身拷贝至以下位置,包括系统目录、临时文件目录、Run启动项、全局启动目录。使用的文件名包括固定名称(EmangEloh.exe、smss.exe、sql.cmd、service.exe、winlogon.exe)和随机生成(用<random>表示)两种:

C:\Windows\sa-<random>.exe

C:\Windows\Ti<random>ta.exe

C:\Windows\<random>\EmangEloh.exe

C:\Windows\<random>\Ja<random>bLay.com

C:\Windows\<random>\smss.exe

C:\Windows\System32\<random>l.exe

C:\Users\admin\AppData\Roaming\Microsoft\Windows\StartMenu\Programs\Startup\sql.cmd

C:\Documents andSettings\<user>\Templates\<random>\service.exe

C:\Documents andSettings\<user>\Templates\<random>\Tux<random>Z.exe

C:\Documents andSettings\<user>\Templates\<random>\winlogon.exe

为了确保在系统启动时自动执行和防止被删除,病毒添加到开机启动项、映像劫持、exe/scr文件关联等位置,具体包括以下注册表项:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\SystemDisableRegistryTools=dword:00000001

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run<random>="%system%\<random>.exe"

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run<random>="%WINDOWS%\<random>.exe"

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT\CurrentVersion \Image File Execution Options\msconfig.exedebugger="%windows%\notepad.exe"

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT\CurrentVersion \Image File Execution Options\regedit.exedebugger="%windows%\notepad.exe"

HKEY_CLASSES_ROOT\exefiledefault="File Folder"

HKEY_CLASSES_ROOT\scrfiledefault="File Folder"

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\AdvancedHidden=dword:00000000

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\AdvancedHideFileExt=dword:00000001

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\CabinetStateFullPath=dword:00000001

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\exefiledefault="File Folder"

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\scrfiledefault="File Folder"

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\SuperHiddenUncheckedValue=dword:00000000

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\UserShell Folders Common Startup = "%system%\<random>"

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Winlogon Shell="explorer.exe,"%userprofile%\Templates\<random>\<random>.exe""

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBootAlternateShell="<random>.exe"

蠕虫式传播

病毒枚举路径,找到路径中包含以下字符的文件夹:

download

upload

share

找到后,拷贝自身到该目录下以感染网络共享文件夹,拷贝后使用以下文件名:

TutoriaL HAcking.exe

Data DosenKu .exe

Love Song .scr

Lagu - Server .scr

THe Best Ungu .scr

Gallery .scr

New mp3 BaraT !! .exe

Windows Vista setup .scr

Titip Folder Jangan DiHapus .exe

Norman virus Control 5.18 .exe

RaHasIA.exe

Data %username%.exe

Foto %username%.exe

New Folder(2).exe

New Folder.exe

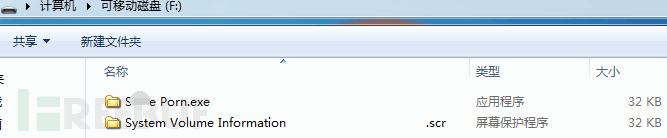

病毒还会拷贝自身到可移动磁盘中,病毒自身使用文件夹图标,默认情况下系统不显示文件扩展名,这会让用户误认为文件夹图标而双击打开:

%username% Porn.exe

System Volume Infromation .scr

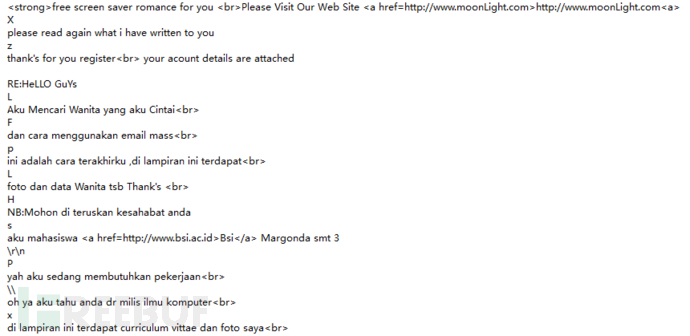

MoonLight蠕虫还会尝试将自身的副本发送到从受感染系统搜索获取的电子邮件地址。使用自带的SMTP邮件引擎猜测收件人电子邮件服务器,并在目标域名前面加上以下字符串:

gate.

mail.

mail1.

mx.

mx1.

mxs.

ns1.

relay.

smtp.

构造包含以下字符串之一的邮件正文:

aku mahasiswa BSI Margonda smt 4

Aku Mencari Wanita yang aku Cintai

dan cara menggunakan email mass

di lampiran ini terdapat curriculum vittae danfoto saya

foto dan data Wanita tsb Thank's

ini adalah cara terakhirku ,di lampiran initerdapat

NB:Mohon di teruskan kesahabat anda

oh ya aku tahu anda dr milis ilmu komputer

please read again what i have written toyou

yah aku sedang membutuhkan pekerjaan

构造包含以下名称之一的邮件附件:

curriculum vittae.zip

USE_RAR_To_Extract.ace

file.bz2

thisfile.gz

TITT’S Picture.jar

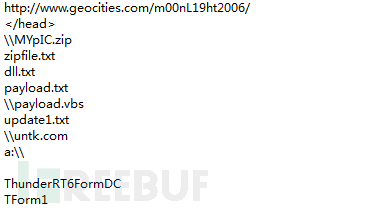

蠕虫病毒使用的Payload下载地址:

http[:]//www.geocities.com/m00nL19ht2006/

主要危害

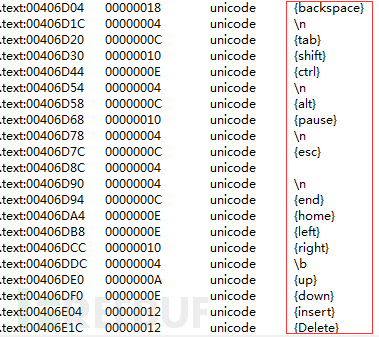

MoonLight蠕虫病毒会针对指定目标网站执行DDoS攻击,并通过后门在受害系统列举文件和目录、创建和执行程序,同时具有内置的键盘记录功能,可将记录的键盘输入发送到远程地址

三、安全建议

1、 不要打开不明来源的邮件附件,对于附件中的文件要谨慎运行,如发现有脚本或其他可执行文件可先使用杀毒软件进行扫描;

2、 谨慎访问网络共享盘、U盘、移动硬盘时,发现可疑文件首先使用杀毒软件进行扫描;

3、 建议使用腾讯电脑管家或部署腾讯御点终端安全管理系统防御病毒木马攻击;

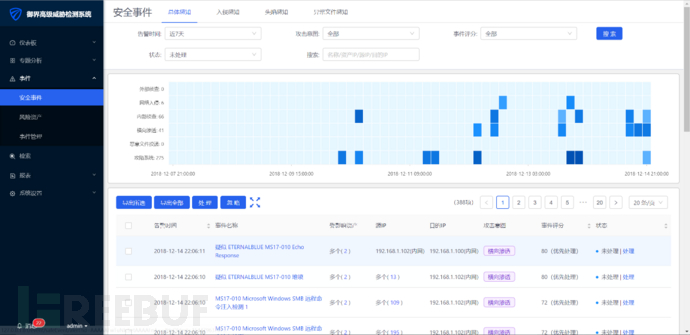

4、 使用腾讯御界高级威胁检测系统检测未知黑客的各种可疑攻击行为。御界高级威胁检测系统,是基于腾讯反病毒实验室的安全能力、依托腾讯在云和端的海量数据,研发出的独特威胁情报和恶意检测模型系统;

IOCs

Md5

5c58e370266f182e6507d2aef55228e6

9c852e1c379849c3b6572a4d13b8624b

f1af3d3d0c5a5d6df5441314b67a81f4

d1b2b5b83f839a17d113e6c5c51c8660

3d62ac71ff3537d30fcb310a2053196a

aa22ed285c82841100ae66f52710e0b1

Domain

www[.]apasajalah.host.sk

URL

http[:]//www.apasajalah.host.sk/testms.php?mod=save&bkd=0&klog=

http[:]//www.geocities.com/m00nL19ht2006/

http[:]//www.geocities.com/sblsji1/IN12QGROSLWX.txt

http[:]//www.geocities.com/jowobot123/BrontokInf3.txt

http[:]//www.geocities.com/sblsji1/in14olpdwhox.txt

http[:]//www.geocities.com/sbllma5/IN12ORURWHOX.txt

参考链接:

https://www.f-secure.com/v-descs/email-worm_w32_vb_fw.shtml