一、概述

腾讯安全御见威胁情报中心通过蜜罐系统监测到Ouroboros勒索病毒在国内有部分传播,监测数据表明,已有湖北、山东等地的医疗、电力系统的电脑遭遇该勒索病毒攻击。经分析发现,该病毒的破坏仅在部分有限的情况可解密恢复,但在病毒按预期运行,基础设施完善情况下,暂无法解密。Ouroboros勒索病毒首次出现于2019年8月中旬,目前发现其主要通过垃圾邮件渠道传播,由于其PDB路径中包含Ouroboros故因此得名,该病毒加密文件后会添加.Lazarus扩展后缀。

腾讯安全提醒各政企机构提高警惕,避免打开来历不明的邮件,腾讯电脑管家或腾讯御点终端安全管理系统可以查杀该病毒。

Ouroboros勒索病毒受害者的求助贴

Ouroboros勒索病毒的主要特点:

1.病毒会删除硬盘卷影副本;

2.部分样本会禁用任务管理器;

3. 病毒加密前会结束若干个数据库软件的进程,加密文件时会避免加密Windows,eScan等文件夹;

4.个别情况下,该病毒的加密可以解密。在病毒按预期运行,基础设施完善情况下,暂无法解密;

5.攻击者弹出勒索消息,要求受害者通过电子邮件联系后完成交易。

二、分析

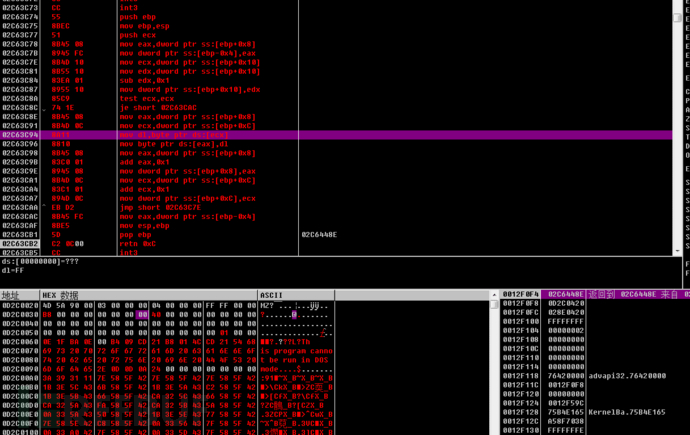

Ouroboros勒索病毒通常使用外壳程序来进行伪装,通过内存可Dump出勒索payload

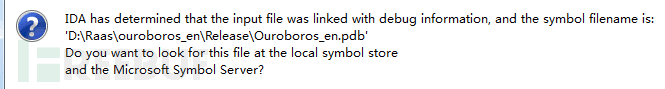

查看勒索payload可知其PDB,根据PDB文件名,将该病毒命名为Ouroboros勒索病毒。

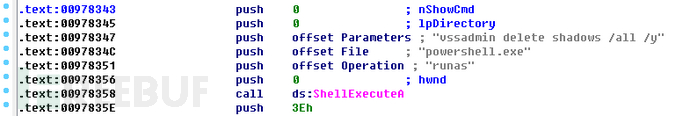

病毒运行后首先使用PowerShell命令行删除卷影

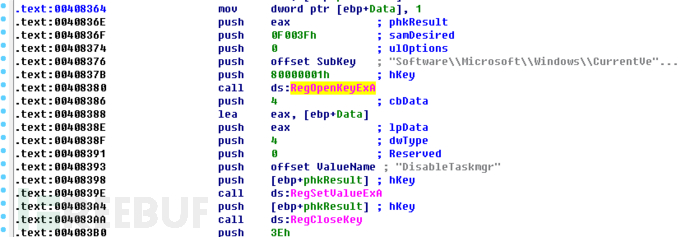

部分样本还会同时禁用任务管理器

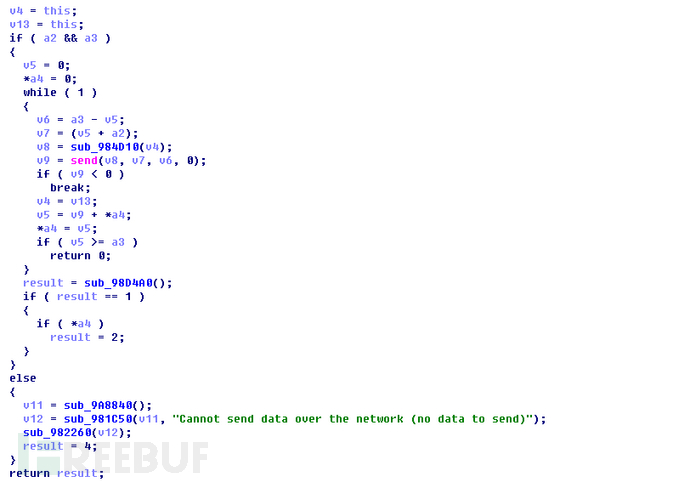

首先获取本机的IP,磁盘信息,随机生成的文件加密Key信息,使用的邮箱信息进行上报

获取本机IP服务接口:hxxp://www.sfml-dev.org/ip-provider.php

病毒接收请求服务器IP:176.31.68.30

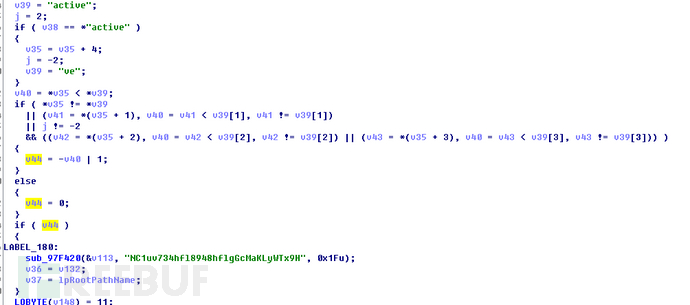

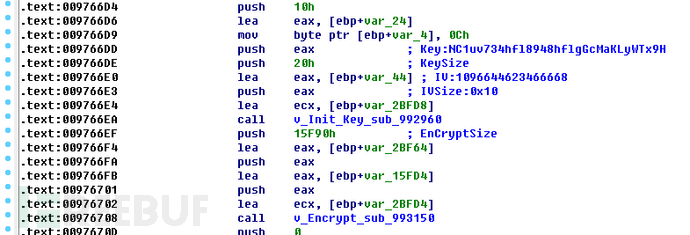

随后对服务器返回结果进行判断是否正常,当服务接口失活情况则拷贝一个硬编码密钥NC1uv734hfl8948hflgGcMaKLyWTx9H进行备用

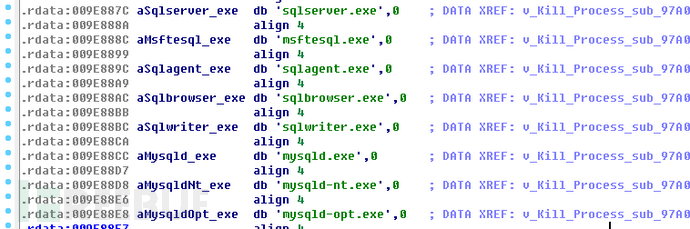

加密前结束数据库相关进程列表:

sqlserver.exe

msftesql.exe

sqlagent.exe

sqlbrowser.exe

sqlwriter.exe

mysqld.exe

mysqld-nt.exe

mysqld-opt.exe

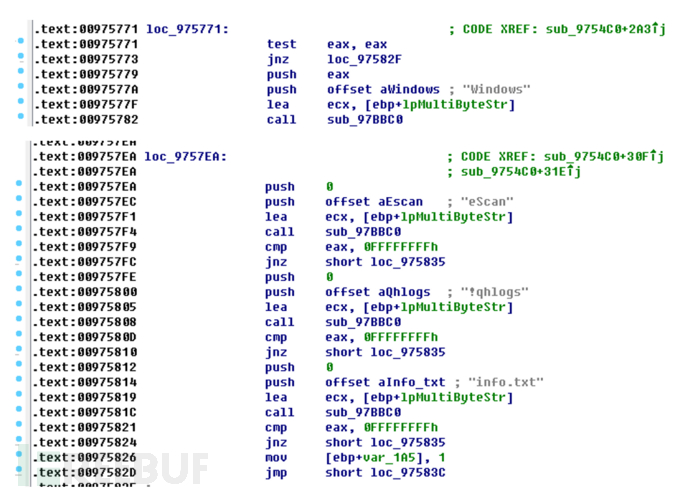

加密时避开以下关键词目录和文件:

Windows

eScan

!Qhlogs

Info.txt

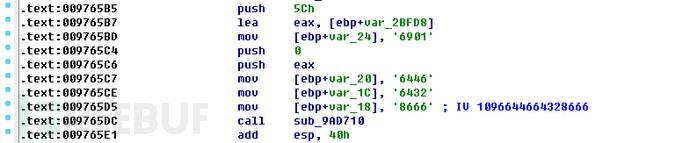

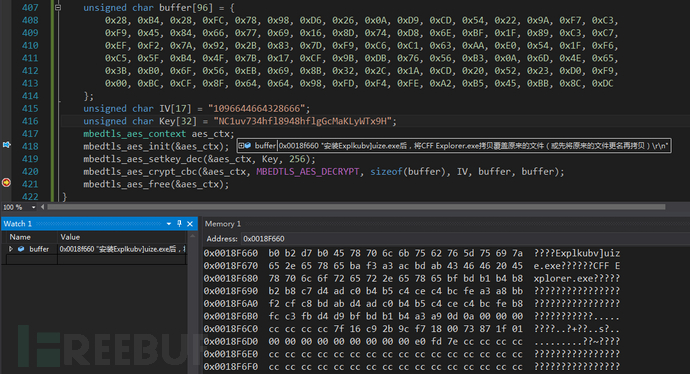

硬编码的加密IV:1096644664328666

使用硬编码密钥KEY:NC1uv734hfl8948hflgGcMaKLyWTx9H进行AES文件加密

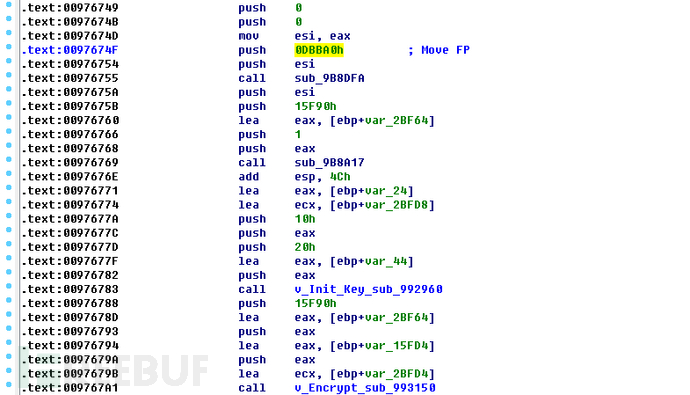

加密后如果为大文件则向后移动文件指针0xDBBA0处继续加密0x15F90字节大小内容

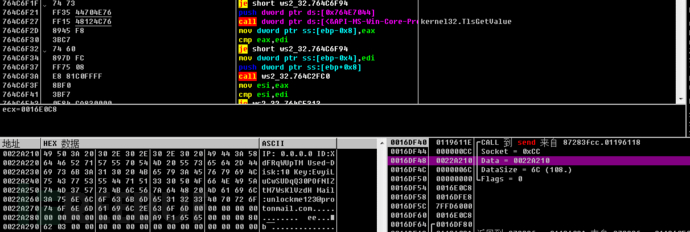

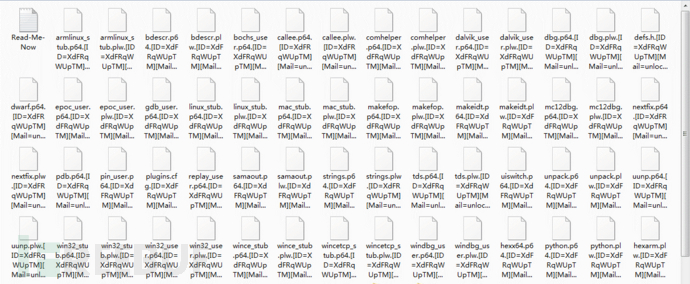

文件被加密为原始文件名.[ID=random][Mail=勒索邮箱号].Lazarus

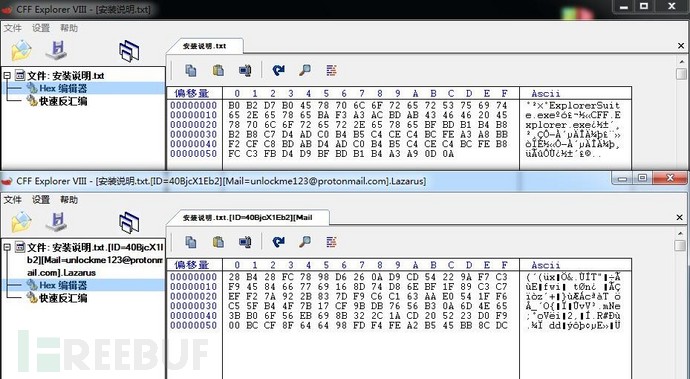

例如如下图中“安装说明.txt”文件被加密为“安装说明.txt.[ID=40BjcX1Eb2][Mail=unlockme123@protonmail.com].Lazarus”,

由于当前分析病毒版本接口未返回有效信息,病毒使用离线密钥进行加密,所以可以尝试对文件进行解密,编写测试demo可将上述“安装说明.txt”成功解密出原始内容。但由于在该病毒基础设施完善情况下,病毒攻击过程中使密钥获取困难,故该病毒的解密不容乐观。

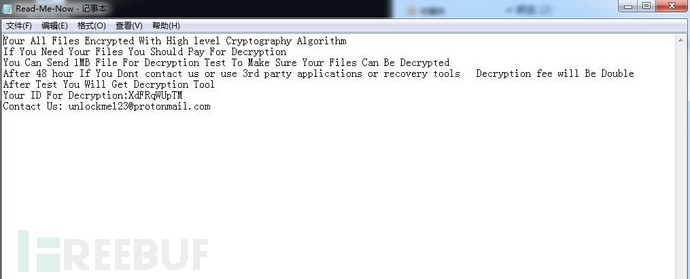

病毒同时会留下名为Read-Me-Now.txt的勒索说明文档,要求联系指定邮箱购买解密工具

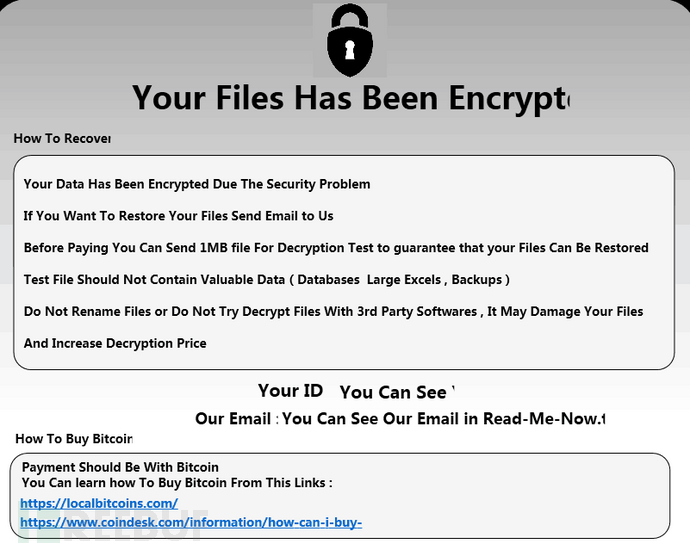

同时在ProgramData目录释放执行uiapp.exe弹出勒索说明窗口进一步提示勒索信息

三、安全建议

企业用户:

针对该病毒的重点防御方案:

1.针对该勒索病毒主要通过电子邮件传播的特点,建议企业对员工加强安全意识教育,避免点击下载邮件附件。使用MS Office的用户,应尽量避免启用宏功能,除非该文档来源可靠可信。

2.使用腾讯御点终端安全管理系统或腾讯电脑管家拦截病毒,并启用文档守护者功能备份重要文档。

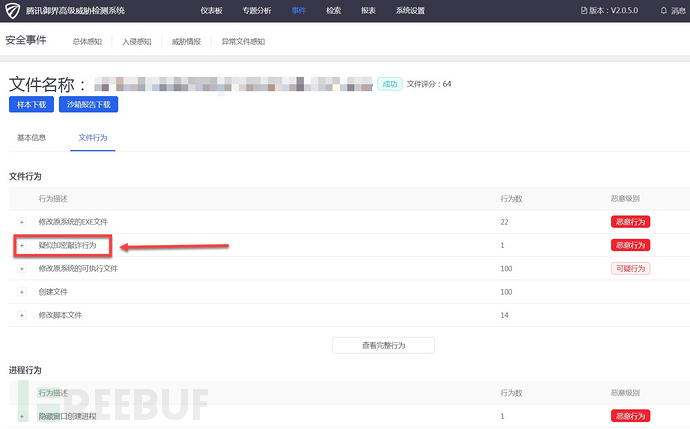

3.企业用户可以使用腾讯御界高级威胁检测系统,御界系统发现可疑邮件,并将可疑邮件的附件通过沙箱分析。在本案例中,御界系统的沙箱功能,分析出危险附件具有可疑的加密敲诈行为。

通用的安全措施:

1.企业内网可以关闭不必要的网络端口,降低黑客在内网攻击传播的成功率。如:445、135,139等,对3389,5900等端口可进行白名单配置,只允许白名单内的IP连接登陆。

2、尽量关闭不必要的文件共享,如有需要,请使用ACL和强密码保护来限制访问权限,禁用对共享文件夹的匿名访问。

3、采用高强度的密码,避免使用弱口令密码,并定期更换密码。建议服务器密码使用高强度且无规律密码,并且强制要求每个服务器使用不同密码管理。

4、对没有互联需求的服务器/工作站内部访问设置相应控制,避免可连外网服务器被攻击后作为跳板进一步攻击其他服务器。

5、对重要文件和数据(数据库等数据)进行定期非本地备份。

6、在终端/服务器部署专业安全防护软件,Web服务器可考虑部署在腾讯云等具备专业安全防护能力的云服务。

7、建议全网安装御点终端安全管理系统(https://s.tencent.com/product/yd/index.html)。御点终端安全管理系统具备终端杀毒统一管控、修复漏洞统一管控,以及策略管控等全方位的安全管理功能,可帮助企业管理者全面了解、管理企业内网安全状况、保护企业安全。

个人用户:

1、启用腾讯电脑管家,勿随意打开陌生邮件,关闭Office执行宏代码。

2、打开电脑管家的文档守护者功能,利用磁盘冗余空间自动备份数据文档,即使发生意外,数据也可有备无患。

IOCs

MD5:

87283fcc4ac3fce09faccb75e945364c

e17c681354771b875301fa30396b0835

感染信息上报IP:

176.31.68.30

勒索邮箱:

Helpcrypt1@tutanota.com

unlockme123@protonmail.com

dadacrc@protonmail.ch

Steven77xx@protonmail.com

离线情况AES密钥:

KEY:NC1uv734hfl8948hflgGcMaKLyWTx9H

IV:1096644664328666