概述

Ryuk本为日本系列漫画“死亡笔记”中的一个虚构人物,在漫画中Ryuk是一个死亡的恶魔,可以让发现“笔记”的人通过写下名字的方式杀死任何人。而在勒索病毒界,名为Ryuk的勒索家族起源于Hermes家族,最早的活跃迹象可追溯到2018年8月,主要通过僵尸网络,垃圾邮件等方式传播,在北美地区危害严重。

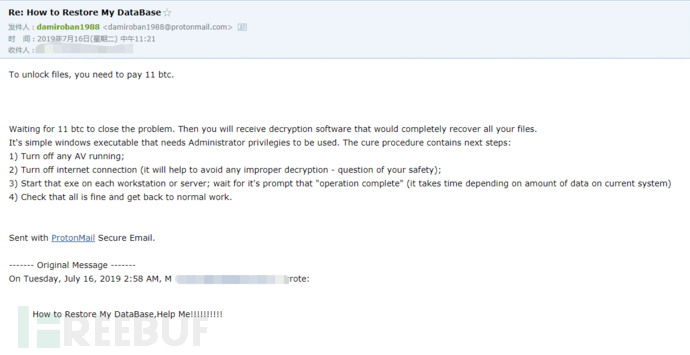

该病毒的特点之一是倾向于攻击数据价值较高的政企机构,且赎金普遍极高(最近联系作者要价11个比特币,价值约75W RMB),该病毒在国外曾造成多起轰动性的勒索事件。

随着该病毒的入侵版图的不断扩张,腾讯安全御见威胁情报中心检测到该病毒在国内已有部分感染。由于该病毒使用RSA+AES的方式加密用户文件,暂时无法解密,故提醒各政企机构提高警惕。腾讯电脑管家及腾讯御点终端安全管理系统均可拦截该勒索病毒。

分析

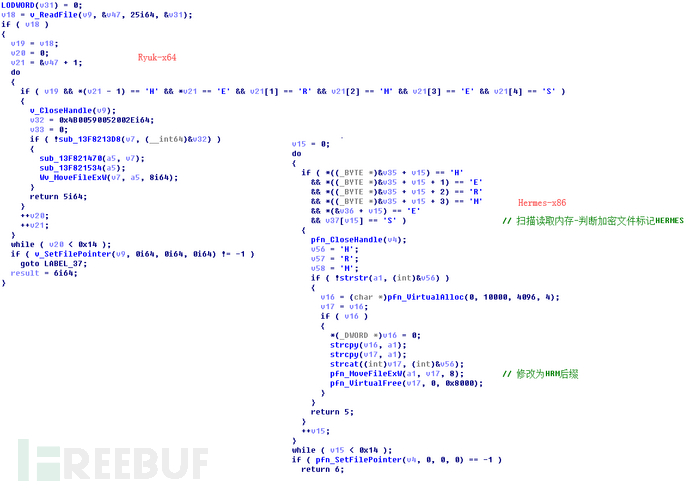

Ryuk勒索病毒起源于Hermes勒索病毒,观察其代码可知,延用了Hermes勒索的绝大多数代码,与Hermes勒索病毒具有相同的白名单过滤机制,同时连文件唯一感染标识也继续沿用Hermes字串。本次捕获到国内样本,运行后Dropper首先判断当前系统为x86或x64,释放运行不同的勒索模块,这样做将有利于病毒实施后续的注入逻辑,同时也进一步提高了病毒的运行效率。

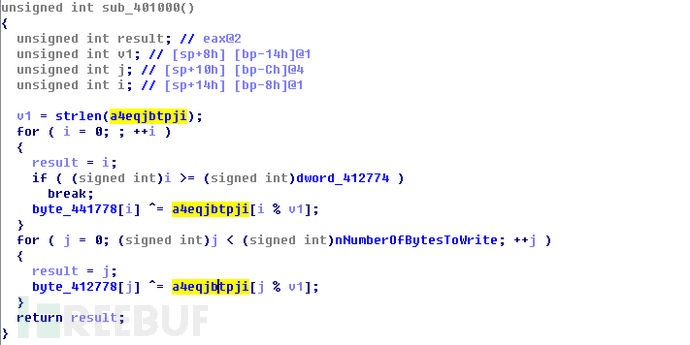

病毒Dropper将使用异或的方式解密出恶意勒索模块,密钥为硬编码字串“4EQjBtPji”

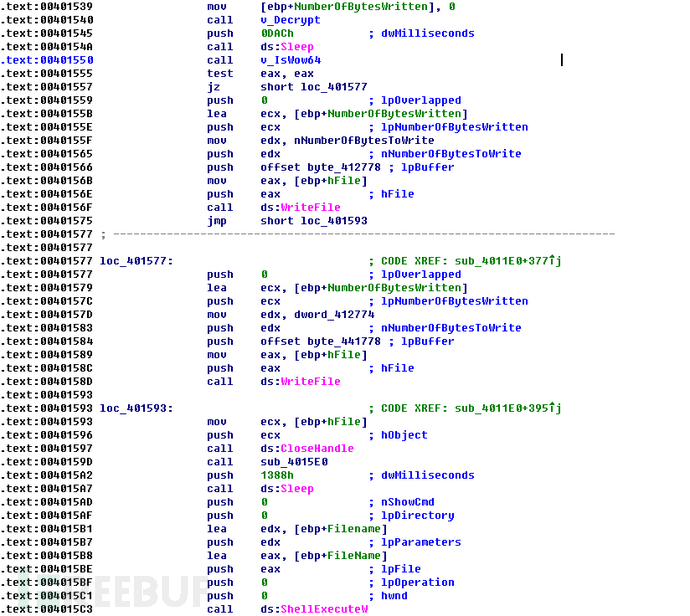

随后针对其系统为x86或x64释放不同的随机名恶意勒索模块执行

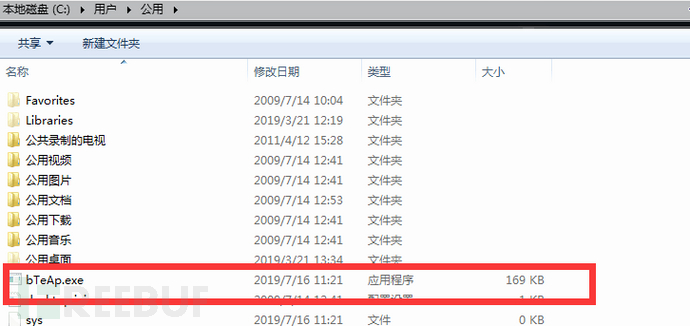

释放到Pulibc目录的随机名勒索病毒模块,同时设置系统隐藏属性

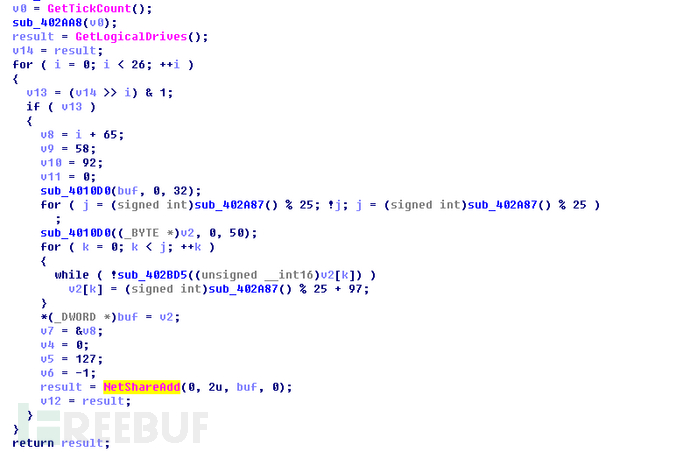

还会将磁盘设置为共享模式

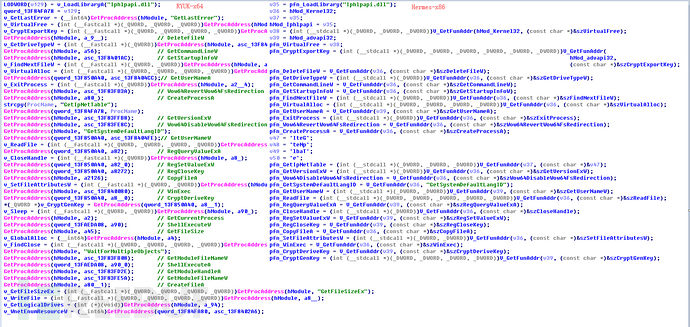

分析释放出的Ryuk勒索模块可知与Hermes病毒高度相似,代码为直接修改自Hermes,例如下图中两个病毒基本一致的API地址获取序列

虽然Ryuk勒索将感染文件的后缀修改为RYK,但在加密的文件附加数据中依然会写入Hermes字串,这是Hermes勒索病毒感染后文件的唯一标识。

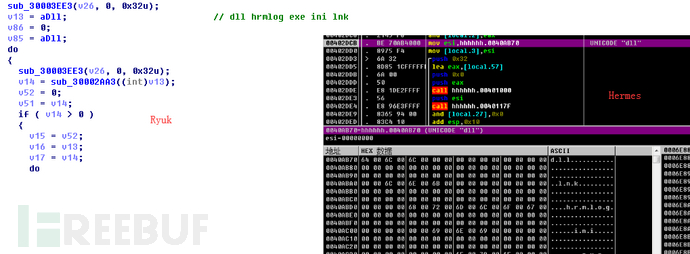

Ryuk与Hermes白名单过滤也相同,加密时避开以下扩展后缀:dll,lnk,hrmlog,ini,exe,白名单目录均为:Winodws、Ahnlab、Chrome、Mozilla、$Recycle.Bin

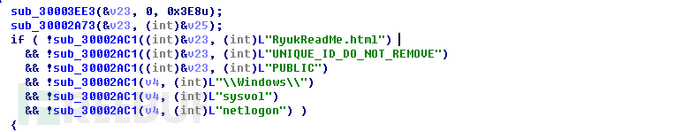

且Ryuk加密时会避开Hermes的加密密钥存储文件,UNIQUE_ID_DO_NOT_REMOVE,PUBLLIC

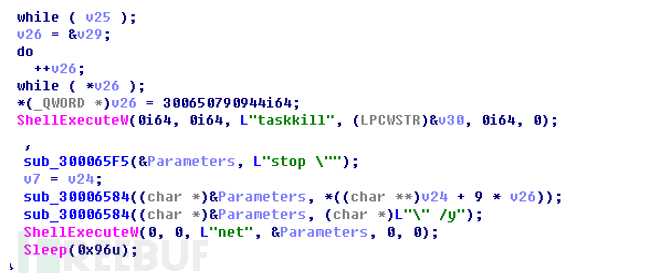

Ryuk运行前会匹配关键词尝试结束一系列软件进程和服务,以防止加密过程中的文件占用。主要有以下部分:

进程名结束关键词:

veeam、backup、backup、xchange、sql、dbeng、sofos、calc、ekrn、zoolz、encsvc、excel、firefoxconfig、infopath、msaccess、mspu、mydesktop、ocautoupds、ocomm、ocssd、onenote、oracle、outlook、powerpnt、sqbcoreservice、steam、synctime、tbirdconfig、thebat、thunderbird、visio、word、xfssvccon、tmlisten、pccntmon、cntaosmgr、ntrtscan、Mbamtray

服务名停止关键词:

Veeam、Back、xchange、ackup、acronis、sql、Enterprise、Sophos、Veeam、AcrS、Antivirus、Antivirus、bedbg、DCAgent、EPSecurity、EPUpdate、Eraser、EsgShKernel、FA_Scheduler、IISAdmin、IMAP4、MBAM、Endpoint、Afee、McShield、Task、mfemms、mfevtp、mms、MsDts、Exchange、ntrt、PDVF、POP3、Report、RESvc、sacsvr、SAVAdmin、SamS、SDRSVC、SepMaster、Monitor、Smcinst、SmcService、SMTP、SNAC、CCSF、TrueKey、tmlisten、UI0Detect、W3S、WRSVC、NetMsmq、ekrn、EhttpSrv、ESHASRV、AVP、klnagent、wbengine、KAVF、mfefire

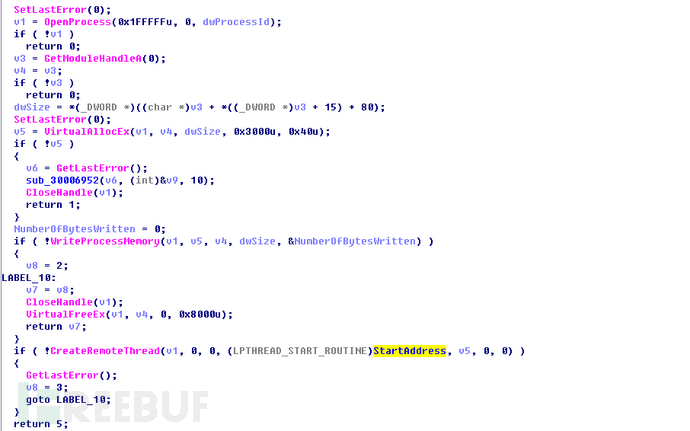

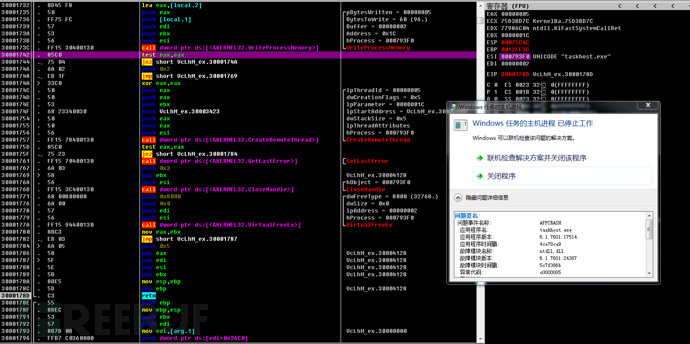

Ryuk勒索与Hermes相比较,代码新增加将自身内存映像直接注入系统进程执行

而真实环境中,由于病毒进程与目标注入进程基地址并不一致,病毒注入方式可能导致目标进程崩溃。注入失败后,病毒依然会在病毒本身进程内执行勒索流程。

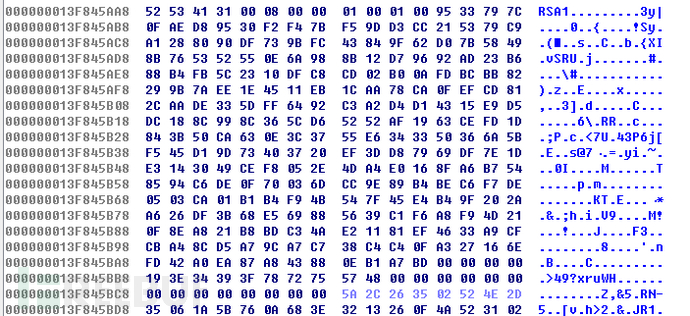

病毒使用的硬编码RSA公钥信息

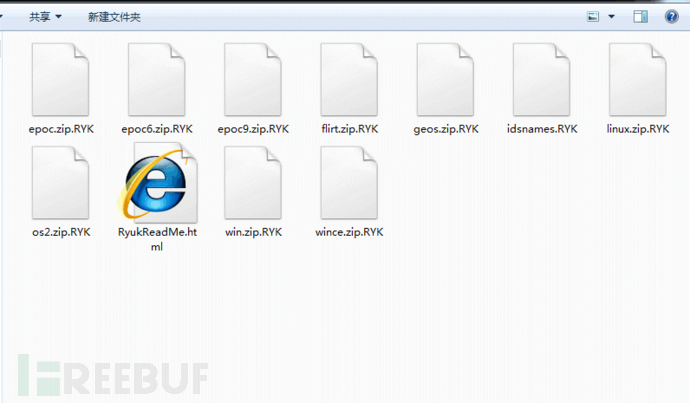

文件被加密后将被添加RYK扩展后缀

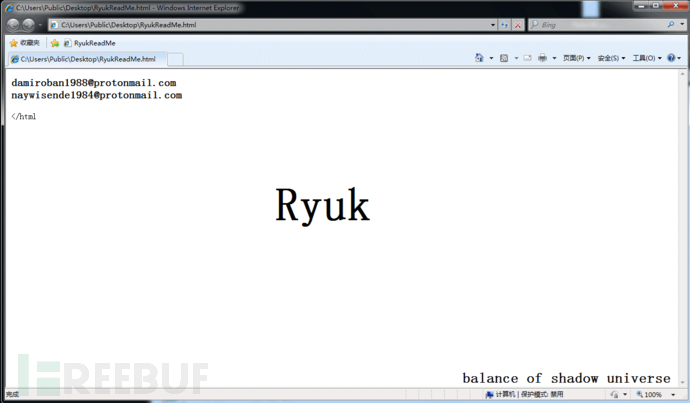

Ryuk留下的勒索信简单明了,只有两个勒索联系邮箱和勒索病毒名号

尝试与攻击者联系,很快受到了对方的回复,对方要价11个比特币购买解密工具,按照当前比特币价格估算约75W RMB,可谓狮子大开口。

IOCs

MD5:

f25d46ed16f5ed9e05822e572b300056

5888a6cbf8ea7daceb57a74a7781558a

185f3016884751a854cd4c34b4cc7c44

勒索邮箱:

naywisende1984@protonmail.com

damiroban1988@protonmail.com

安全建议

企业用户:

1、尽量关闭不必要的端口,如:445、135,139等,对3389,5900等端口可进行白名单配置,只允许白名单内的IP连接登陆。

2、尽量关闭不必要的文件共享,如有需要,请使用ACL和强密码保护来限制访问权限,禁用对共享文件夹的匿名访问。

3、采用高强度的密码,避免使用弱口令密码,并定期更换密码。建议服务器密码使用高强度且无规律密码,并且强制要求每个服务器使用不同密码管理。

4、对没有互联需求的服务器/工作站内部访问设置相应控制,避免可连外网服务器被攻击后作为跳板进一步攻击其他服务器。

5、对重要文件和数据(数据库等数据)进行定期非本地备份。

6、教育终端用户谨慎下载陌生邮件附件,若非必要,应禁止启用Office宏代码。

7、在终端/服务器部署专业安全防护软件,Web服务器可考虑部署在腾讯云等具备专业安全防护能力的云服务。

8、建议全网安装御点终端安全管理系统(https://s.tencent.com/product/yd/index.html)。御点终端安全管理系统具备终端杀毒统一管控、修复漏洞统一管控,以及策略管控等全方位的安全管理功能,可帮助企业管理者全面了解、管理企业内网安全状况、保护企业安全。

个人用户:

1、启用腾讯电脑管家,勿随意打开陌生邮件,关闭Office执行宏代码;

2、打开电脑管家的文档守护者功能,利用磁盘冗余空间自动备份数据文档,即使发生意外,数据也可有备无患。

参考资料

Ryuk勒索病毒在北美地区的感染案例:

美国印第安纳州拉波特县遭Ryuk勒索病毒攻击,支付赎金13万美元

https://www.bleepingcomputer.com/news/security/la-porte-county-pays-130-000-ransom-to-ryuk-ransomware/

弗罗里达市遭Ryuk勒索攻击向黑客支付46万美元比特

https://gizmodo.com/florida-city-fires-it-employee-after-paying-460-000-in-1836031022

美国联邦调查局发现,自2018年8月以来,有100多家美国企业受到Ryuk Ransomware的影响

https://securityintelligence.com/news/more-than-100-us-businesses-affected-by-ryuk-ransomware-since-august-2018-finds-fbi/

HRM勒索病毒预警 企业用户须小心钓鱼邮件和RDP爆破攻击

https://mp.weixin.qq.com/s/_KJZx7gZKA6JZSv8jiHJLg