一 事件背景

据外媒报道,美国政府发布了一项安全警告,称朝鲜黑客组织 HIDDEN COBRA 使用了一种新的恶意软件,是一个非常强大的后门木马,美国政府将其命名为 HOPLIGHT。

2046Lab对该样本进行了威胁检测和分析。

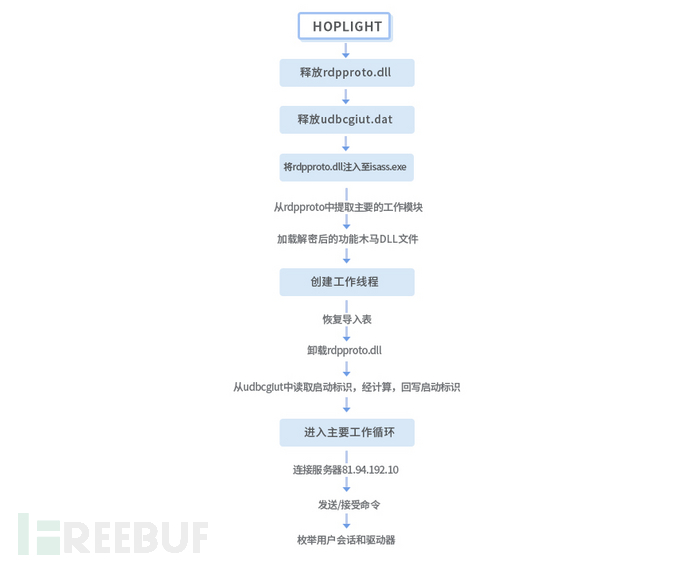

二 行为流程

三 样本分析过程

3.1 样本主体

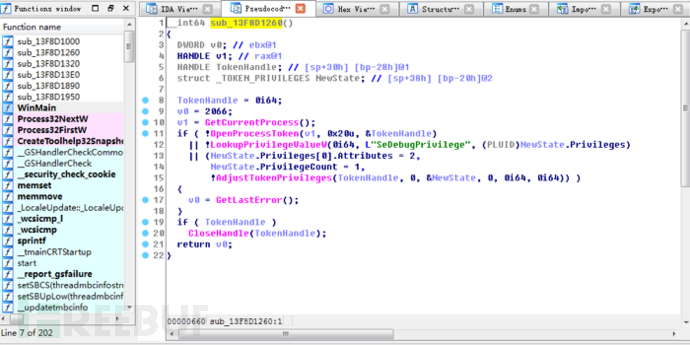

样本运行后首先做提权操作,让自己具有 SeDebugPrivilege 权限,如果当前在非管理员权限下或者提权失败,则不进行任何操作并且直接退出程序。

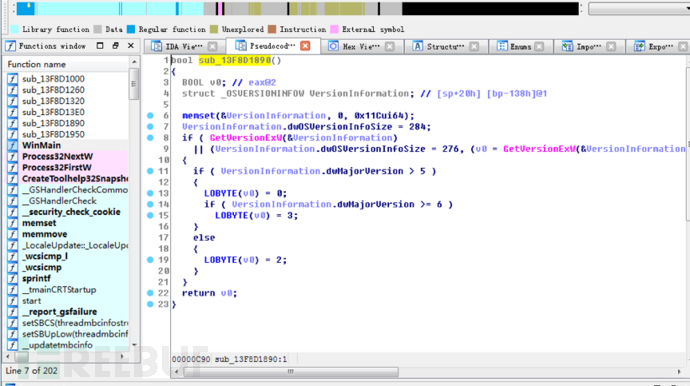

判断当前的系统版本,以方便在后面进程注入时使用不同的注入函数。该样本主要针对的是 WIN 7 以上的 64 位操作系统。

判断当前的系统版本,以方便在后面进程注入时使用不同的注入函数。该样本主要针对的是 WIN 7 以上的 64 位操作系统。

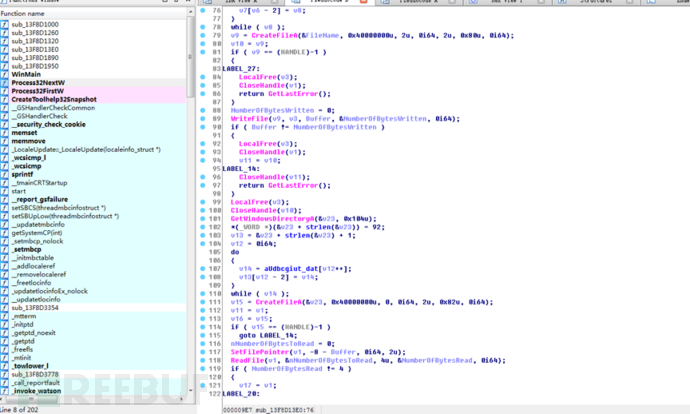

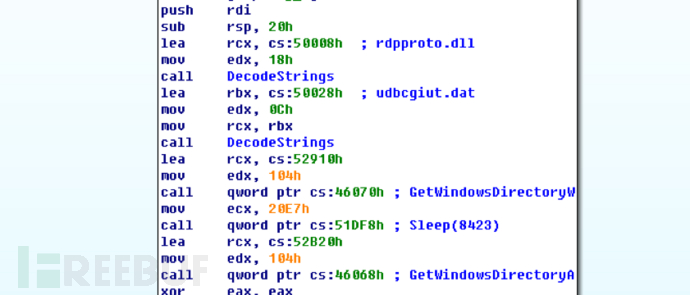

样本主体在系统目录下释放两个文件,一个是 c:\windows\udbcgiut.dat,另一个是 DLL 木马文件 c:\windows\system32\rdpproto.dll,其中 udbcgiut.dat 是数据文件,而 rdpproto.dll 在后面将被注入到系统 lsass.exe 进程中,加载运行。

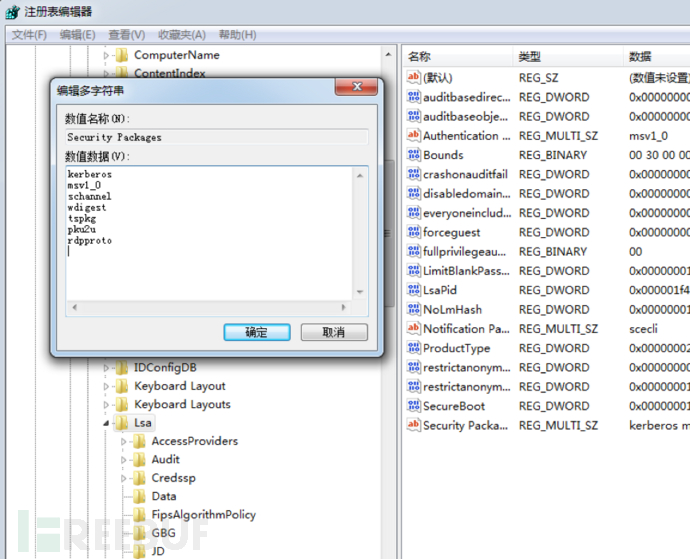

样本主体同时在注册表项 HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\SecurityPackages 中添加一个 rdpproto 字段,这样,系统重新启动的时候 lsass.exe 会把 rdpproto.dll 作为正常模块加载,维持木马后门的权限。

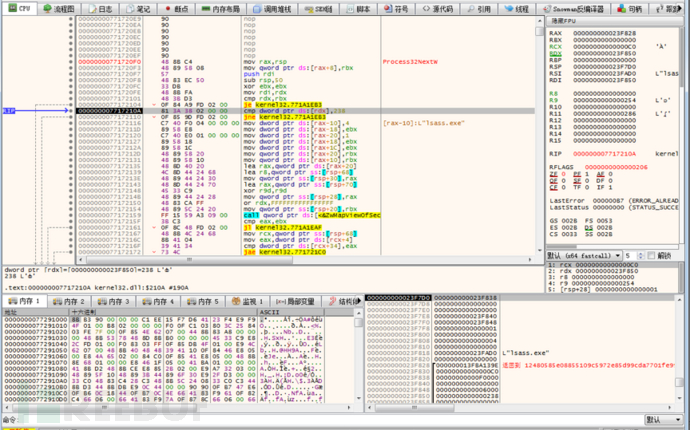

样本通过遍历系统进程,获取 lsass.exe 进程 PID。

样本通过遍历系统进程,获取 lsass.exe 进程 PID。

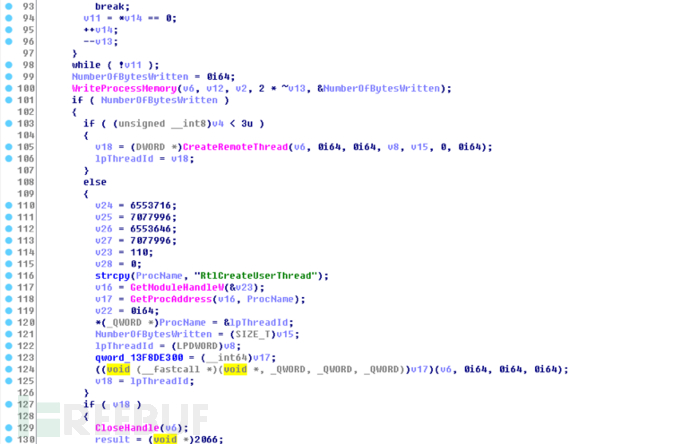

然后把前面释放的 rdpproto.dll 注入到 lsass.exe 中去。并通过 RtlCreateUserThread 函数远程创建线程,使用 LoadLibrary 加载 rdpproto.dll,样本主体执行退出操作。

然后把前面释放的 rdpproto.dll 注入到 lsass.exe 中去。并通过 RtlCreateUserThread 函数远程创建线程,使用 LoadLibrary 加载 rdpproto.dll,样本主体执行退出操作。

3.2 木马 DLL 文件 rdpproto.dll

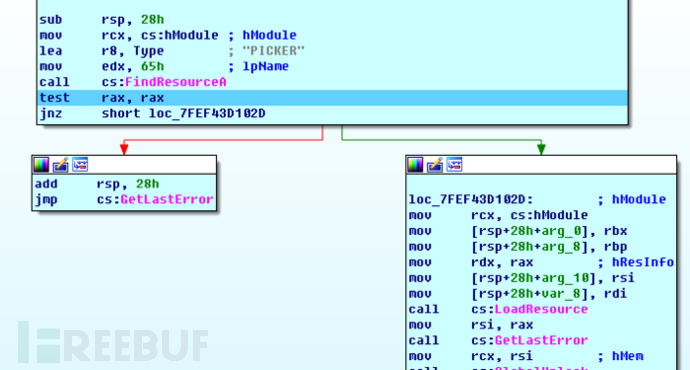

Lsass 进程通过线程的方式加载 DLL 文件 rdpproto.dll 后,首先会从当前 DLL 文件资源中加载类型为」PICKER」的资源,这个资源实际上是另外一个加密后的 DLL 木马文件,主要是为了躲避杀软的查杀。

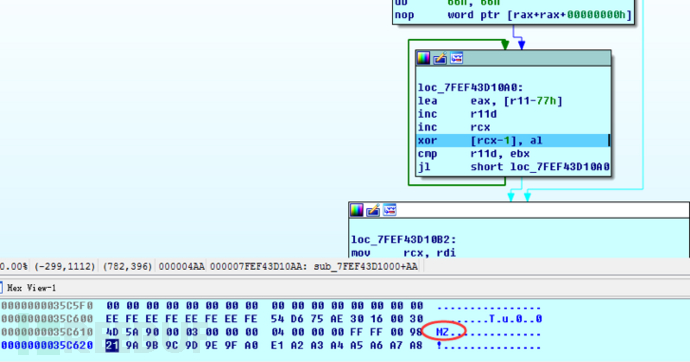

该资源被提取出来后,通过 XOR 算法解密,获得最终的 Dll 功能木马文件。

该资源被提取出来后,通过 XOR 算法解密,获得最终的 Dll 功能木马文件。

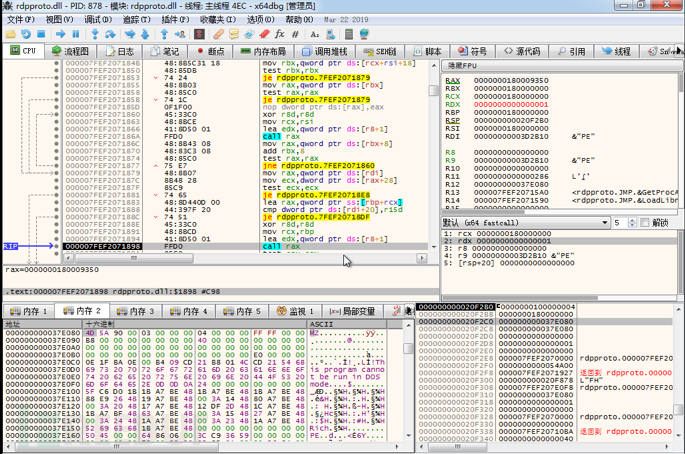

在内存中通过 call 入口函数的方式加载最终的 DLL 木马文件。在下面的图中,代码 call rax 就是在调用 DLL 的入口函数 DllEntryPoint。

3.3 功能木马 DLL 文件分析

3.3 功能木马 DLL 文件分析

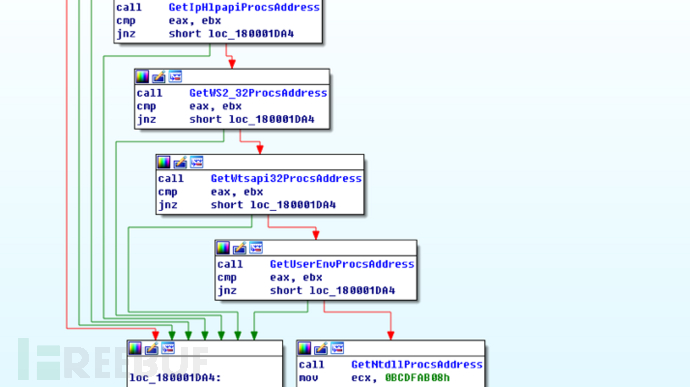

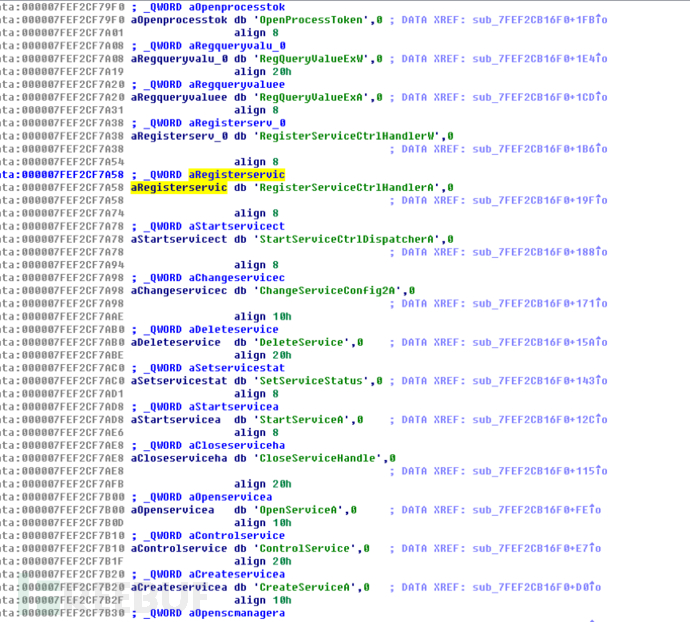

木马 DLL 文件启动后,首先修复导入表

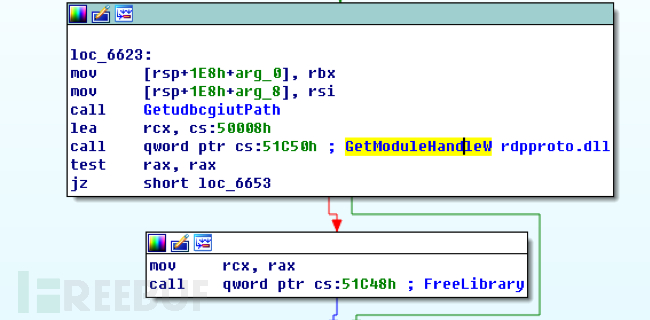

获取 udbcgiut.dat 路径,确认文件是否存在。

获取 udbcgiut.dat 路径,确认文件是否存在。

同时,从 lsass 进程中卸载注入的 rdpproto.dll 文件,木马功能函数运行在内存中,从而增强了木马的隐蔽性

同时,从 lsass 进程中卸载注入的 rdpproto.dll 文件,木马功能函数运行在内存中,从而增强了木马的隐蔽性

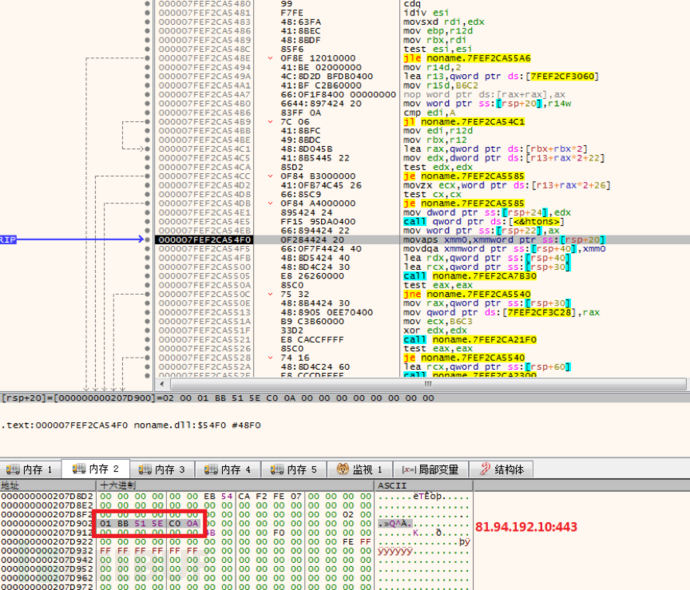

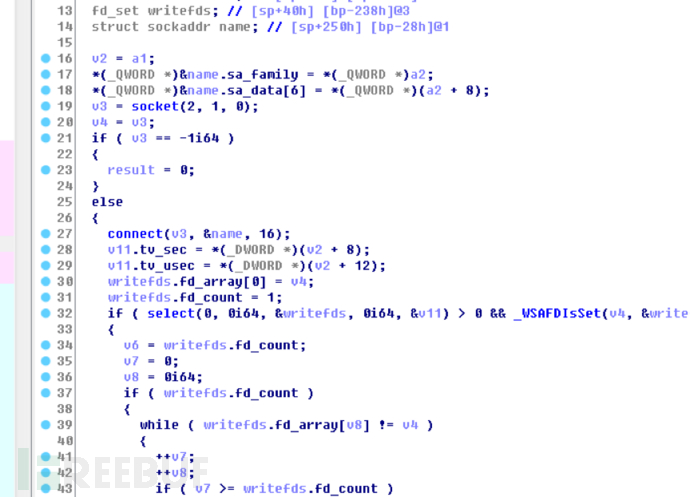

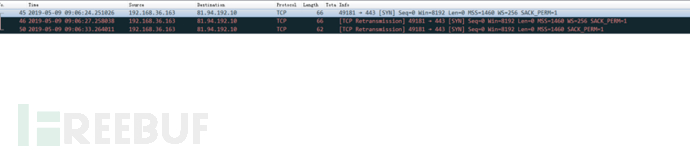

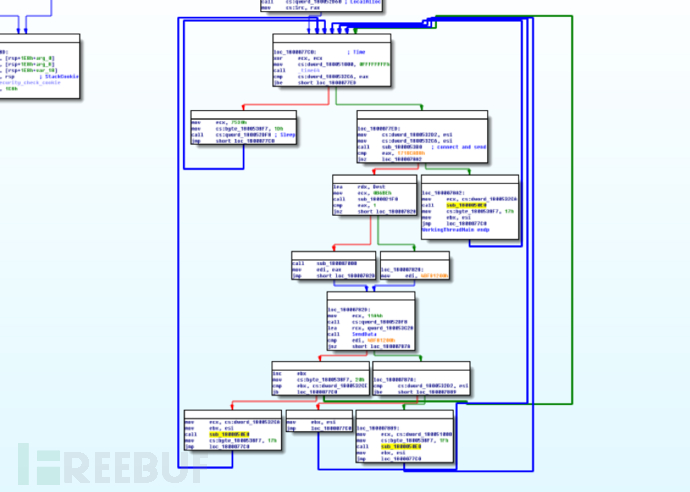

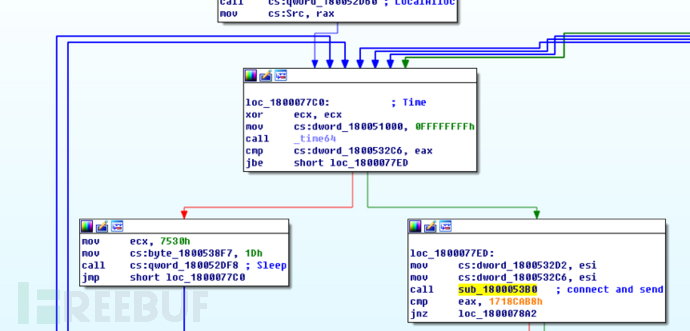

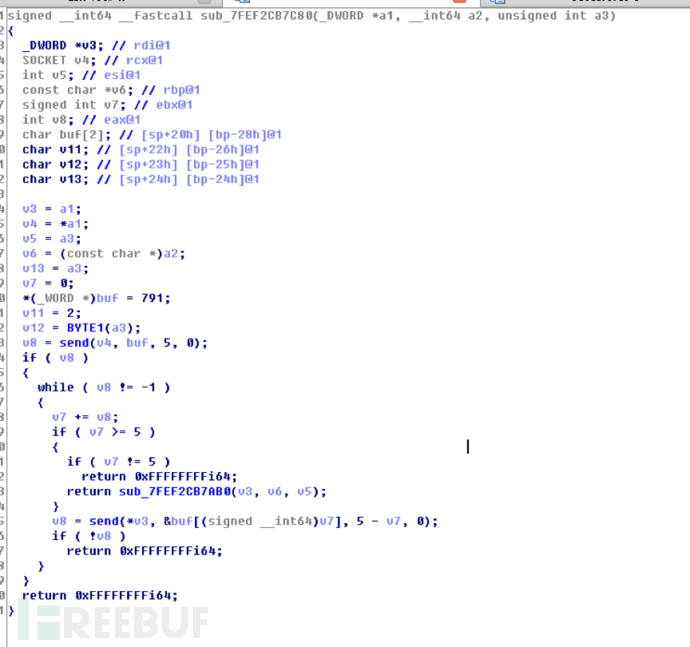

内存中的木马 DLL 功能函数会从 udbcgiut.dat 获取信息,通过算法解密,获得 C&C 端的 IP 地址,如下图中解密出的 C&C 地址为 81.94.192.10,连接端口为 443,通过 socket 函数与 C&C 端建立连接。

木马会不停的搜集受害端重要信息,并且发送给服务器,或者接受 C&C 服务器的命令。

根据 C&C 端返回的指令,执行木马的功能。功能主要包括文件、进程、服务、注册表等操作。

根据 C&C 端返回的指令,执行木马的功能。功能主要包括文件、进程、服务、注册表等操作。

四 IOCs

四 IOCs

IP 地址

112.175.92.57

113.114.117.122

128.200.115.228

137.139.135.151

181.39.135.126

186.169.2.237

197.211.212.59

21.252.107.198

26.165.218.44

47.206.4.145

70.224.36.194

81.94.192.10

81.94.192.147

84.49.242.125

97.90.44.200

HASH

05feed9762bc46b47a7dc5c469add9f163c16df4ddaafe81983a628da5714461

12480585e08855109c5972e85d99cda7701fe992bc1754f1a0736f1eebcb004d

2151c1977b4555a1761c12f151969f8e853e26c396fa1a7b74ccbaf3a48f4525

4a74a9fd40b63218f7504f806fce71dffefc1b1d6ca4bbaadd720b6a89d47761

4c372df691fc699552f81c3d3937729f1dde2a2393f36c92ccc2bd2a033a0818

70034b33f59c6698403293cdc28676c7daa8c49031089efa6eefce41e22dccb3

83228075a604e955d59edc760e4c4ed16eedabfc8f6ac291cf21b4fcbcd1f70a

d77fdabe17cdba62a8e728cbe6c740e2c2e541072501f77988674e07a05dfb39

ddea408e178f0412ae78ff5d5adf2439251f68cad4fd853ee466a3c74649642d

五 防护措施

1、不要轻易打开可疑文件,如电子邮件、可疑链接、可疑文档等等。

2、及时安装系统补丁,使用最新版本的软件。

3、安装杀毒软件,及时更新病毒库。

4、使用「铁穹高级持续性威胁预警系统」(简称「铁穹」)发现潜在的攻击行为,及时响应和阻断,避免造成业务中断或经济损失。