老规矩,今天我们的后渗透测试内容也不来自于任何视频或教程,自己挖!

其实如果你去百度后渗透测试的话,应该也搜不到什么你想要的内容。给大家提一个概念:PTES(渗透测试执行标准),全称"The Penetration Testing Execution Standard",也算是渗透工作行业的一个标准,Post Exploitation,后渗透测试的概念其中也有提到,不管你从何处了解了后渗透测试的概念,请以此为准。

PTES:http://www.pentest-standard.org/index.php/Main_Page

Post Exploitation:http://www.pentest-standard.org/index.php/Post_Exploitation

实不相瞒的是,笔者也作为渗透行业的一份子,实际测试过程中并未真正完全的履行PTES标准,包括从同行业认识到的大佬那里,也了解到都存在这个弊病。因为我们的渗透测试对象以web应用为主,在渗透测试的过程中,不管是客户要求还是技术限制,很多情况在拿到webshell测试就算完结了,相信没有哪个客户期望你打穿他的内网或让我们试试能拿多少数据出来,然而这些都是后渗透测试,也是PTES标准中极其关键的一环。重要到什么程度呢,你可以打开上面的连接了解一下,后渗透测试的内容几乎相当于其它六项之和。

PTES关于后渗透给出的解释是:后渗透阶段的目的是确定沦陷服务器的价值并保持对机器的控制以供以后使用。服务器的价值取决于存储在其上的数据的敏感性以及机器在进一步危及网络方面的可行性。此阶段中描述的方法旨在帮助测试人员识别和记录敏感数据,识别配置设置,通信信道以及与可用于进一步访问网络的其他网络设备的关系,并设置一个或多个方法持久访问机器。

简单总结四点:提权、信息收集、渗透内网、永久后门。

当看到这里的时候大家,大家应该也已经察觉到了,在我们进入meterpreter章节的时候,我们在干的就是这些事情;关于我们迟迟不提的post后渗透模块,其实也在meterpreter的run命令中多次调用;我们最近做的这些,都属于后渗透测试阶段。之所以把后渗透测试阶段概念放在最后,是我觉得在最后作为总结提出,大家会方便理解的多。

此入门教程有两大块没有做展开讲解,希望在读的你明了:1.几千个漏洞模块的具体使用,希望大家随用随学,因为你已经对这个框架了如指掌了,这也是本系列入门课程想要实现的目标。2.后渗透测试阶段的相关模块具体使用,这些模块亦有上千个,包括免杀模块、编码模块、各种漏洞绕过或欺骗模块,安全没有规则,这是一个开放题材的游戏,每一个小块都足够胜任你的铁饭碗,我也没有勇气告诉你,来,哥教你梳中分,噗,不对,教你过狗、免杀百分百。但接下来的教程肯定会涉及到的,自然这已经不属于入门的范畴了。

同时,我们的Metasploit入门系列课程在今天就要结束了,然而对于后渗透测试,对于metasploit,这,都只是一个开始。我可保证不了在后边哪个课程中你又会看到msf的出现,亦或者,每次实战的助阵阵容里你都会看到这早已看腻了的面孔 /哭哭

唉,来都来了,捎点干货走呗,最近的几次实战,再给大家补充几点:

1.如果你用到了frp反向代理.。

木马配置的反弹地址是你的frps所在地址,反弹端口是你映射到frps的外网端口;木马监听是本机,其实我也没想到居然会有人问到本机是该配真是IP还是127.0.0.1的问题,然而在于小伙伴的大量测试中发现,frpc.ini于木马监听模块统一设定127.0.0.1为宜,完全经验之谈。按我的正常理解,完全无所谓吗,告诉msf你监听我的本机就是啦。然而在操作过程中使用真是IP却遇到了无法正常反弹的情况。/允悲 。这个问题如果顺利找到解释的话我会及时更新出来,也欢迎各位小伙伴参与讨论。

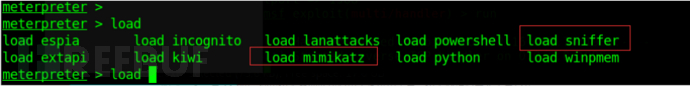

2.补充一条meterpreter下的子命令:load,之前把这个命令漏了实在罪过。

眼熟一下,有了这些,你再也不需要费尽心思去找可用工具,也不必担心手头工具存在后门,全交给msf吧,不管是法国佬的mimikatz还是嗅探神器sniffer,这些随便一个工具都够讲半天的,所以我们在这里暂且简单题下,后期根据需要实操。

3.我刚刚有提到,目前渗透测试行业的目标主要是web应用,所以在meterpreter的章节我借助木马切入了主题,但你如果是针对主机做的测试,如通过永恒之蓝获得的目标服务器session,虽然权限为最高的system,但你依然没有上传文件的权限。这种情况下你如何又该如何借助meterpreter完成后渗透测试呢?答案很简单,不能上传,但是可以下载吖,无论是借助Linux的wget还是Windows的powershell,都可以实现传马。从哪下?任务外网服务器随便挂个apache丢了根目录就好啦。

唉,真的要结束了撒,从零学起的msf入门系列教程到这里就划一个句号啦,但我们的征途是星辰大海!

emmm,一切才刚刚开始的说,作为萌新的我,感谢一路给我指点的小伙伴们,也感谢在读的你们两个月来的陪伴与鼓励。

声明

#此系列教程旨在帮助更多的小伙伴走入msf的世界,其中特意整理了两期命令方便小伙伴们以后备查。

#此系列教程所有截图均为测试环境或已授权个人环境,旨在更好的展示工具效果。

#此系列教程旨在从进攻的角度来给大家呈现攻击思路,以更好的加固系统。

#如果目标用户为漂亮小姐姐,请自动忽略以上三条。

后记

从parrot中抄出三句话,与君共勉。晚安~