本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

序:运营商驻场安全工程的资深甩锅经验,主要讲适合驻场技术人员的自我保护意识。

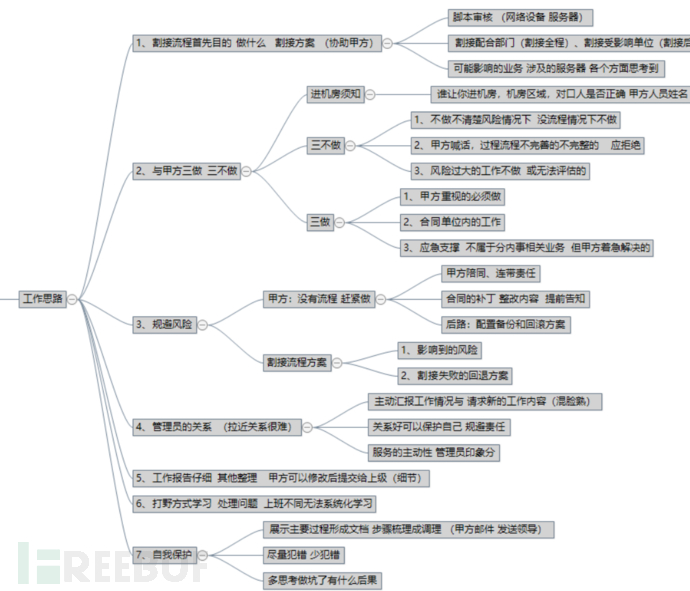

主要内容:割接流程、驻场工程师的“三做”与“三不做”、规避风险、与甲方的关系、打野式学习、自我保护重点

文章纯属经验之谈比较无聊,实在找不到合适的图片

1:运营商的割接流程

你可能在运营商待了1-2年,但是你还是不太清楚完整的割接流程是什么?

1.1 割接流程

应先发起割接申请,割接申请应包含:割接方案。补充:方案一般应有甲方人员起草转发,不过这事一般乙方人员负责编写,甲方人员负责转发。然后甲方上级,授权批准,甲方BOSS批准。

割接方案需包含:割接计划起止时间、割接使用的执行脚本或漏洞修复方案、割接失败的风险预估、割接的配合部门、割接受影响单位、以及割接失败的回退方案。如果割接失败就需要执行退回方案回复原状。

注意:割接配合部门人员 是需要全程监控、跟随 。

割接受影响单位 发起割接信号。以及割接后的业务是否正常验证工作。

割接流程一般最后由割接受影响单位人员和信息安全验证人员,确认业务正常和漏洞修复之后,本次割接工作算告一段落。

1.2 可能的深坑

基本现场加班人员组成一般如下:

安全人员:1-2人

运维人员:3-4人(数据库 主机 网络专职人员)

应用开发部署人员:2-3人

甲方人员1-2人(不是关键割接可能不存在)

割接受影响单位人员和割接陪同人员2-4人

A.一般割接时,不光只做漏洞修复的事情,可能顺带也需要做应用的升级。

可能应用升级出现新的漏洞问题。也可能之前做过的特定配置修复会无效。

所以割接应用升级后不建议只做单一或几个的漏洞验证,有条件还是做全量的漏洞扫描(主机和WEB),否则可能会因为漏洞问题扣服务单位的评分。

评分直接关系项目交付的项目款项。

B.因为运营商业务关系一般割接的时间在 23-24点以后,顺利的话也就次日凌晨2-3点结束。

没有调整好精神状态的同学可能会在这个时间比较容易瞌睡和蒙圈。会导致出现错误概率提高。严重甚至导致割接失败或其他损失。

我一般建议:

1:中午多睡或者晚饭后适当小睡。

2:还是打不起精神常备风油精,用风油精涂抹按摩以下穴位:太阳穴(两处) 、人中穴、眉心穴、风池穴(两处) 。立竿见影能有效振奋精神。

以上算是对身体几乎无害的提神方法。有效的提神饮料还是红牛好使。

C.脚本一定要验证,如果忘记验证,这个锅是肯定要背的。

可能有人不知道脚本是割接里面的什么东西。一般运营商割接操作一般不会手动进行输入,因为手工输入有错误概率。一般会将一系列输入做成一个shell 脚本,代替人工操作。或者粘贴复制方式执行命令和操作。

所以割接操作之前应对脚本进行验证。一般是在备用设备上验证即可,验证过程甲方人员需确定验证结果无误。

2. 驻场工程师“三做”与“三不做”

到底哪些事情该做,哪些事情不该做很多人没有明确界定,这也属于比较容易背锅的地方。

2.1驻场工程师“三做”

A:一做;甲方重视的必须做

做的事情可能不在合同范围也可能与合同擦边,但是甲方高层很重视,这是驻场需要做的事情,但是需要做好过程文档以及做某件的风险进行预计。

B:二做;合同内的必须做

没什么好说的,有些可能跟甲方关系好,合同是用来应付还行,但是怕其他项目交付的时候(财务 OR国资)落下把柄,最好还是合同内的工作需要全部覆盖。

C:三做;突发紧急事件必须做(配合)

某日,甲方一个关键业务崩溃,或UPS切换上出现问题。业务无法进行,甲方正在焦头烂额的时候,尽管这个业务跟你没关系,也不是你职责范围,但是你不能太悠闲,如果你还在看电影或者玩游戏,会被逮个正着还会被当头天降神锅。而且这锅可能很难甩。还很大。

正确的做法是哪怕你什么都干不了可以跑跑腿,多关心几句。表面做狗舔,心里mmp。 嗯这是真实的故事(不对事故)。

2.2驻场工程师“三不做”

A:一不做;在没有办法预知风险的事情不要做,相关流程未完成不要做。

比如一个关键核心网交换机,你设备配置没办法导出,老系统可能重启后就启动不起来了,换了设备还是不同型号,可能断网或无法恢复等等。这类事件尽量不要做。

B:二不做;甲方喊话,过程流程不完善的不完整的 应拒绝

甲方某某:这事没有流程赶紧做。这时候应该尽可能留下证据,关键聊天截图,语音、邮件截图,学会保护自己适当甩锅。 尽量应拒绝、避免先斩后奏缺乏流程和约定之外的相关事物处理。

C: 三不做; 对于某项操作无法判断或没有依据判断风险的事情不要做

如果你不清楚某业务,不熟悉某操作系统,不清楚某网络设备等,尽量不要碰。

3.规避风险的技巧

某场景 甲方:没有走流程,赶紧做。

A、一定记得让甲方管理负责人员,陪同会有较重连带责任减轻自己责任。

B、是否属于合同内容,是否需要做,应提前告知(切记不要使用口头,应使用邮箱告知),超出合同范围的也可有效减轻责任。

C、为自己留好后路,回滚方案和提前备份恢复的措施。沟通告知自己上级也算有效。(还是及时保留沟通证据)。

4.驻场人员与甲方的关系 也会一定程度影响自己仕途

拉近甲方人员关系其实挺难的,但是也有做得好的,我所知道某位甲方人员高升之后就带某位乙方人员升为甲方科员。

A、工作中做一个狗舔,及时向甲方人员汇报工作情况,并主动请求工作内容,或表达可以协助甲方部分工作。(刷存在 混脸熟)

B 、关系好可以保护自己,规避一些工作风险,也能打探到相关项目活动和预算。

C、服务的主动性,主动发现问题,告知问题,甲方管理员印象分。

5.工作中的“打野式学习”方式

大家都知道系统学习某一样东西好,但是实际上班的情况不比学校,没有那么多充足的时间,工作后更多的是碎片时间。

相对学习就应该要零散和临时一些,这里称为打野式学习(可能根据项目需要 应急学习一些之前没学过的之类的 或者类似的)

整理经验和归档,没什么技巧,多写多想,解决的问题整理成笔记,或者思维导图。

网络安全这行也跟其他行业不一样,毕业之后还是有很多东西需要学习。毕竟新技术比经验更重要。自我总结与提高也很重要。

6、其他一些自我保护手段

A、关键、高危操作形成过程文档,应该有审批人签字,发送甲方的邮件要操作己方领导和对方领导

B、工作犯错避免不了,尽量多思考,不犯错,少犯错。

C、多思考做错了会有什么后果