概述

腾讯安全御见威胁情报中心4月3日检测到永恒之蓝下载器木马再次更新,此次更新改变了原有的挖矿木马执行方式,通过在Powershell中嵌入PE文件加载的形式,达到执行“无文件”形式挖矿攻击。新的挖矿木马执行方式没有文件落地,直接在Powershell.exe进程中运行,可能造成难以检测和清除。

永恒之蓝木马下载器堪称2018-2019年度病毒劳模,自诞生一来,已逐步形成每周更新的传统。以下是“永恒之蓝”木马下载器黑产团伙活动情况时间线:

| 2018年12月14日 | 利用“驱动人生”系列软件升级通道下载,利用“永恒之蓝”漏洞攻击传播。 |

|---|---|

| 2018年12月19日 | 下载之后的木马新增Powershell后门安装。 |

| 2019年1月09日 | 检测到挖矿组件xmrig-32.mlz/xmrig-64.mlz下载。 |

| 2019年1月24日 | 木马将挖矿组件、升级后门组件分别安装为计划任务,并同时安装Powershell后门。 |

| 2019年1月25日 | 木马在1月24日的基础上再次更新,将攻击组件安装为计划任务,在攻击时新增利用mimikatz搜集登录密码,SMB弱口令爆破攻击,同时安装Powershell计划任务和hta计划任务。 |

| 2019年2月10日 | 将攻击模块打包方式改为Pyinstaller. |

| 2019年2月20日 | 更新矿机组件,下载释放XMRig矿机,以独立进程启动挖矿。 |

| 2019年2月23日 | 攻击方法再次更新,新增MsSQL爆破攻击。 |

| 2019年2月25日 | 在2月23日基础上继续更新,更新MsSQL爆破攻击时密码字典,添加样本文件签名。至此攻击方法集成永恒之蓝漏洞攻击、SMB爆破攻击、MsSQL爆破攻击,同时使用黑客工具mimiktaz、psexec进行辅助攻击。 |

| 2019年3月6日 | 通过已感染机器后门更新Powershell脚本横向传播模块ipc。 |

| 2019年3月8日 | 通过已感染机器后门更新PE文件横向传播模块ii.exe,采用无文件攻击技术。该团伙使用的Powershell攻击代码与2018年9月发现的Mykings僵尸网络变种攻击代码有诸多相似之处。 |

| 2019年3月14日 | 通过后门更新增肥木马大小、生成随机文件MD5逃避查杀,将生成的大文件木马拷贝到多个系统目录并通过注册表启动项、开始菜单启动项、计划任务进自启动。 |

| 2019年3月28日 | 更新无文件攻击模块,更后新的攻击方式为:永恒之蓝漏洞攻击、弱口令爆破+WMIC、 Pass the hash+ SMBClient/SMBExec,并通过Payload安装计划任务将木马具有的多个恶意程序进行下载。 |

| 2019年4月3日 | 开创无文件挖矿新模式:挖矿脚本由PowerShell下载在内存中执行 |

挖矿木马执行流程如下:

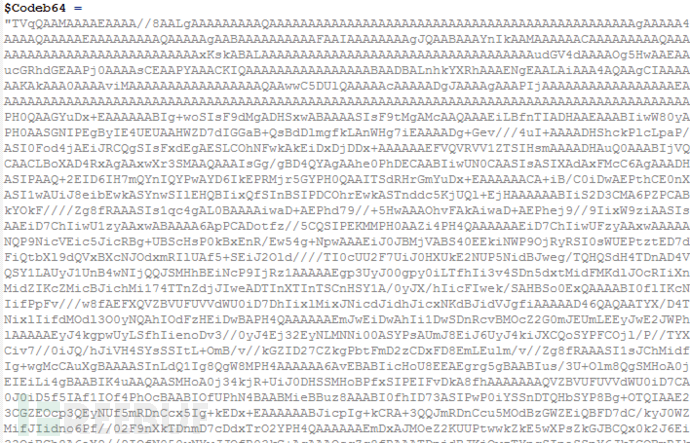

1、 将XMRig挖矿木马通过Base64编码保存为字符

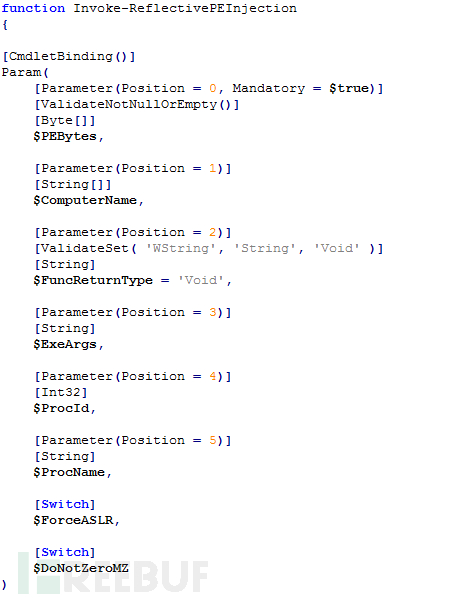

2、准备 Invoke-ReflectivePEInjection(内存执行PE)

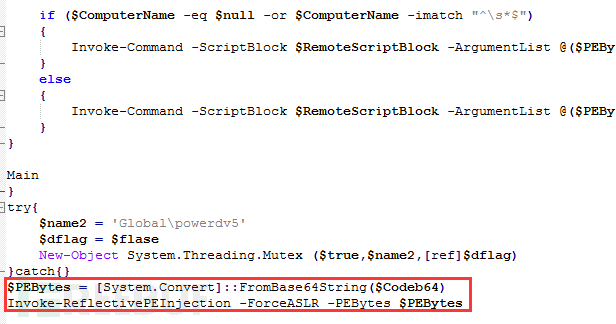

3、将字符串转为字节数组,调用Invoke-ReflectivePEInjection在内存中执行挖矿木马

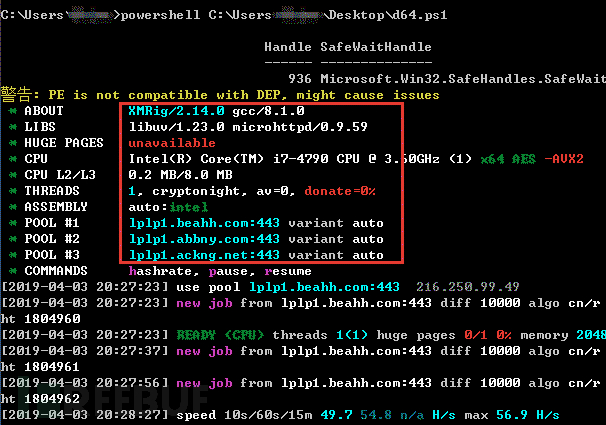

Powershell执行挖矿运行状态

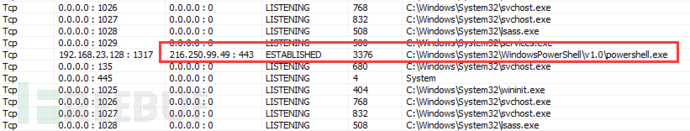

连接矿池地址:

lplp1.beahh.com:443

lplp1.abbny.com:443

lplp1.ackng.net:443

216.250.99.49

进程网络连接状态显示为Powershell.exe在访问矿池

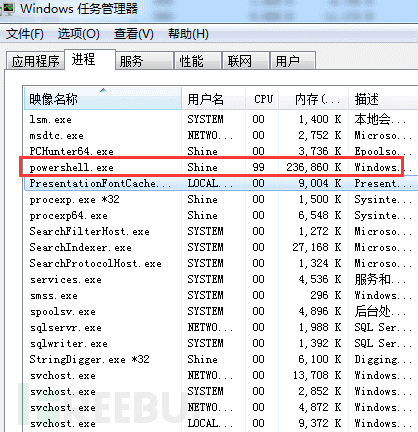

Powershell进程占用CPU资源接近100%

安全建议:

1、 查看Powershell进程有误异常网络访问、异常CPU占用情况,如有及时使用杀毒软件对系统进行全面扫描。

2.服务器暂时关闭不必要的端口(如135、139、445),方法可参考:https://guanjia.qq.com/web_clinic/s8/585.html

3.服务器使用高强度密码,切勿使用弱口令,防止黑客暴力破解;

4.使用杀毒软件拦截可能的病毒攻击;

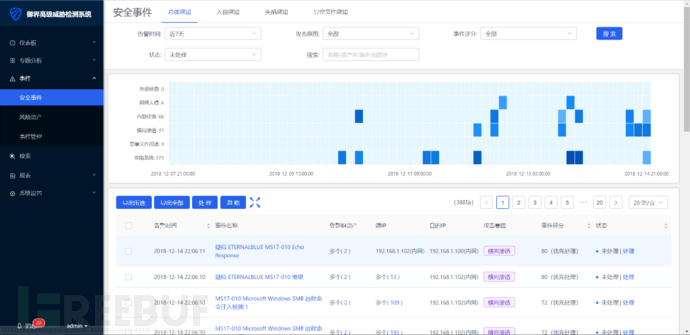

5.推荐企业用户部署腾讯御界高级威胁检测系统防御可能的黑客攻击。御界高级威胁检测系统,是基于腾讯安全反病毒实验室的安全能力、依托腾讯在云和端的海量数据,研发出的独特威胁情报和恶意检测模型系统。

IOCs:

hxxp://down.beahh.com/d64.dat(64位)

hxxp://down.beahh.com/d32.dat(32位)

Md5:

f21c98d43e678568917dabf121436b74

c90ecc4e12e085c7fbc571d9ba6d00d4

矿池:

lplp1.beahh.com:443

lplp1.abbny.com:443

lplp1.ackng.net:443

216.250.99.49