概述

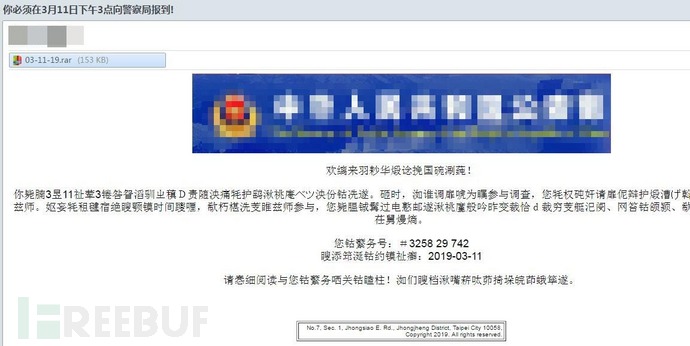

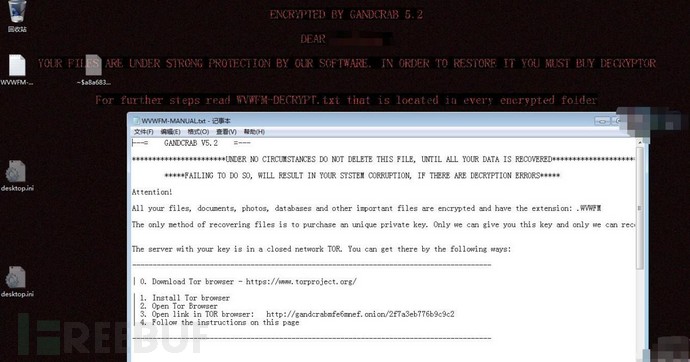

腾讯御见威胁情报中心监测发现,不法分子正在使用GandCrab5.2勒索病毒对我国政府部分政府部门工作人员进行鱼叉邮件攻击。攻击邮件主题为“你必须在3月11日下午3点向警察局报到!”包含“Min,Gap Ryong”及其他假冒的发件人约70余个,邮件附件名为“03-11-19.rar”。

GandCrab勒索病毒是国内目前最活跃的勒索病毒之一,该病毒在过去一年时间经过5次大版本更新,腾讯威胁情报中心曾多次发布预警,该病毒作者也一直和安全厂商、执法部门斗智斗勇。该病毒在国内擅长使用弱口令爆破,挂马,垃圾邮件传播,该病毒由于使用了RSA+Salsa20的加密方式。无法拿到病毒作者手中私钥常规情况下无法解密。

邮件内容

GandCrab在国内近期投递恶意邮件较多,主要有以下几种形式

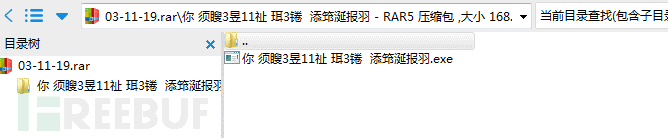

例如本次攻击我国政府本门的附件内直接包含了exe文件

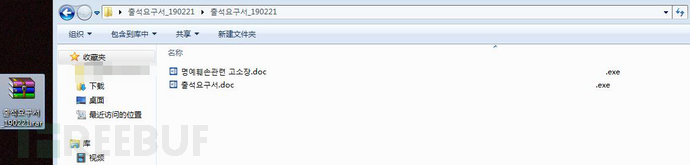

附件内为韩语版本文件名,exe使用空格做伪装的超长文件名

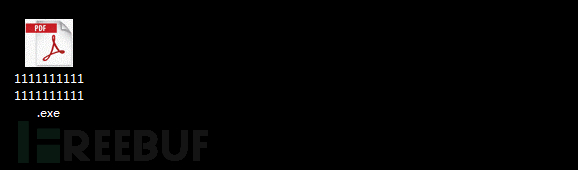

附件使用伪装的pdf文件

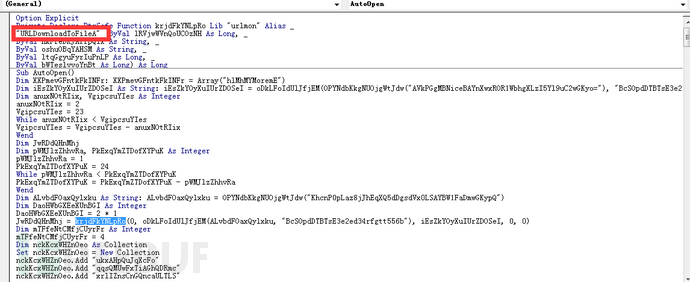

借助doc宏文档执行DownLoader传播

腾讯电脑管家及腾讯御点终端管理系统均可查杀

分析

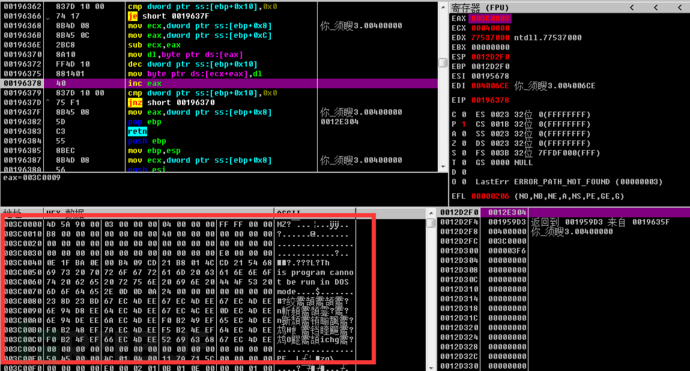

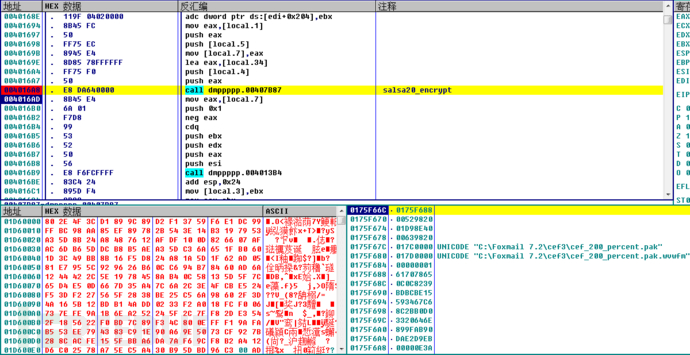

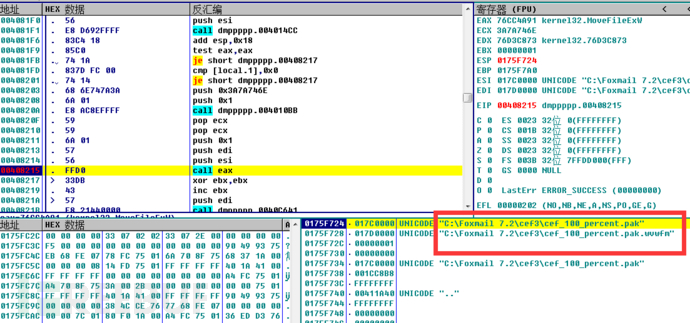

附件中的EXE实际为外壳程序,通过在内存解密出真正的勒索程序加载payload

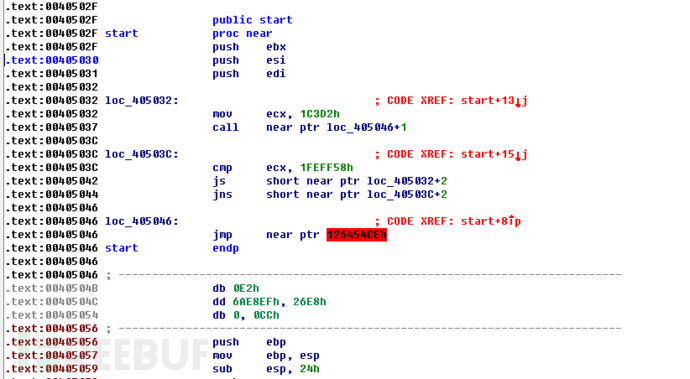

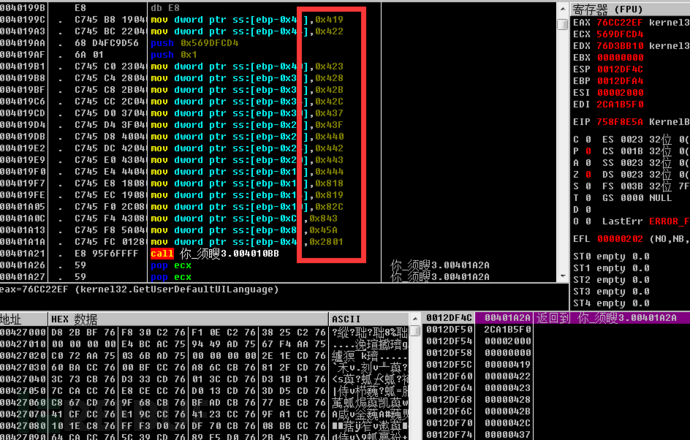

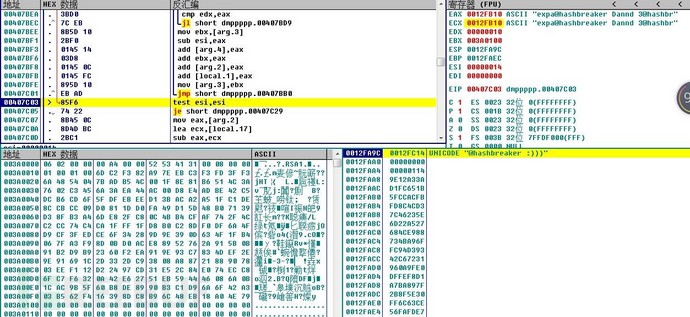

查看Dump后模块入口为GandCrab标准花指令混淆,目的为干扰静态分析

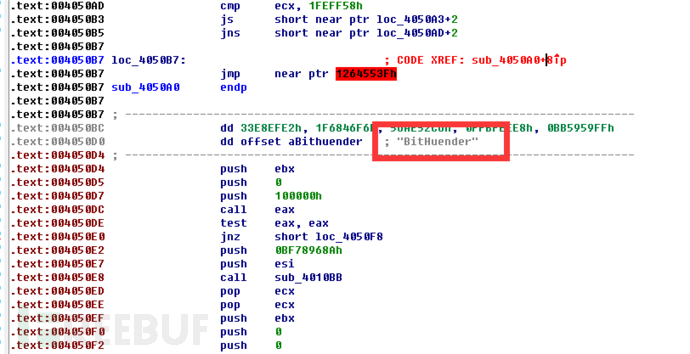

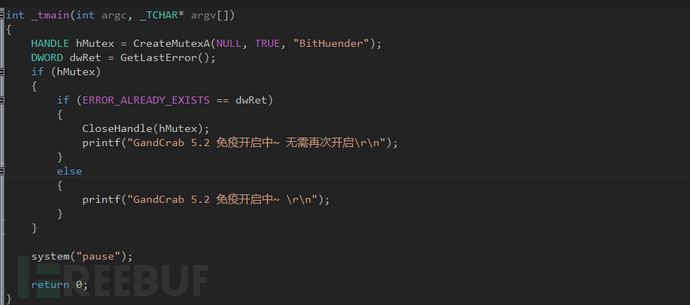

目前发现众多GandCrab 5.2系列版本病毒会使用一个固定名为BitHuender的互斥量,Bitdefender曾多次联合警方对GandCrab勒索病毒进行物理打击,对过去多个历史版本的病毒进行了解密,病毒作者互斥体起名与Bitdefender神似,猜测故意为之。

测试开启该互斥体情况下,GandCrab 5.2病毒版本运行后会直接自删除,从而跳过恶意加密行为,利用此方法可简单有效避开部分病毒版本。

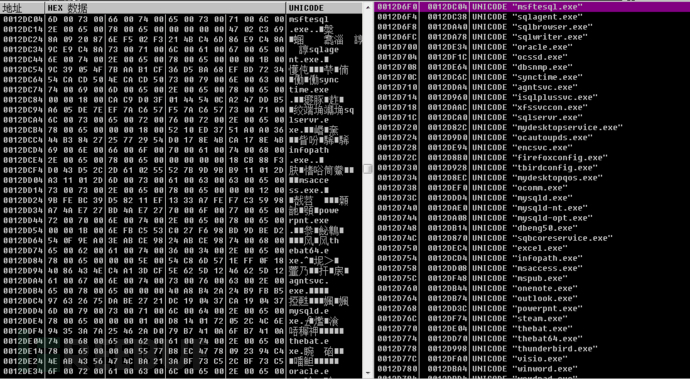

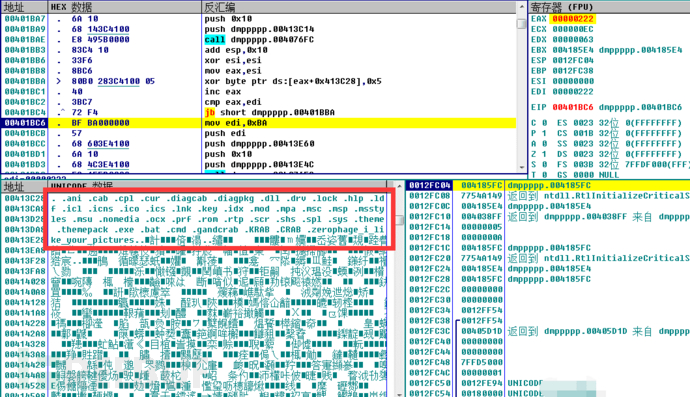

GandCrab 5.2版本运行后会首先结束大量文件占用类进程,防止加密过程中产生异常

并获取当前操作系统语言做白名单过滤

419(俄罗斯)422(乌克兰) 423(比利时) 428(塔吉克)42c(阿塞拜疆) 437(格鲁吉亚) 43f(吉尔吉斯坦) 440(吉尔吉斯斯坦) 442(土库曼) 443(乌兹别克斯坦) 444(鞑靼斯坦) 818(未知) 819(未知)82c(阿塞拜疆) 843(乌兹别克) 45A(叙利亚) 2801(其他)

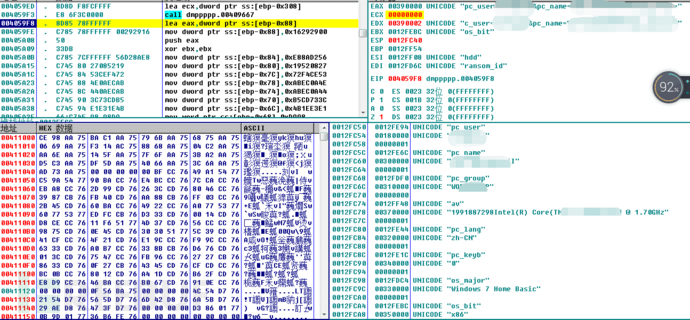

GandCrab 5.2同样会收集用户机器信息

在内存中解密出RSA公钥

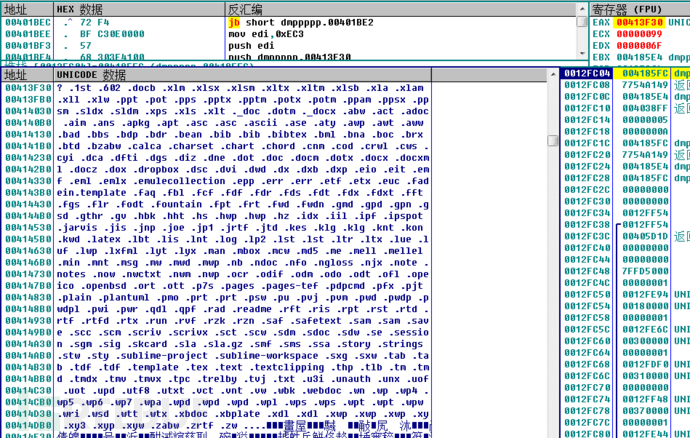

内存中解密出白文件不加密扩展后缀

解密出大量加密扩展后缀

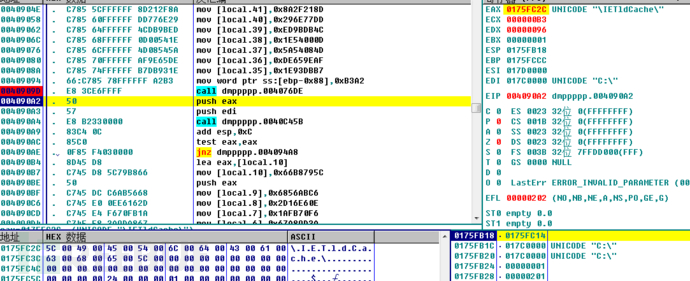

通过在内存中解密出白名单不加密目录,主要有以下目录

ProgramData

IETldCache

Boot

Tor Browser

All Users

Local Settings

Windows

最终使用salsa20加密原始文件内容

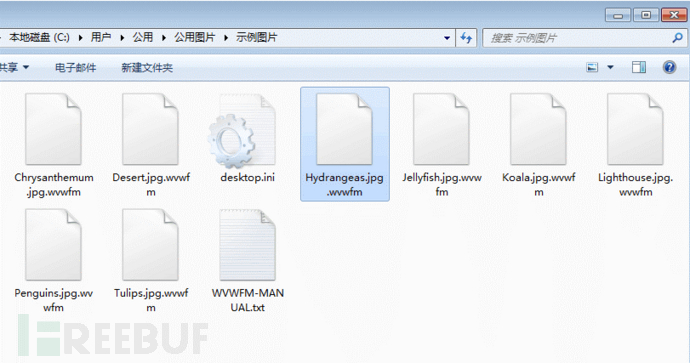

文件加密完成后添加随机扩展后缀

IOCs

MD5:

fde0e8de7119080ec1705eba74037514

d5ad7b954eace2f26a37c5b9faaf0e53

安全建议

企业用户:

1、尽量关闭不必要的端口,如:445、135,139等,对3389,5900等端口可进行白名单配置,只允许白名单内的IP连接登陆。

2、尽量关闭不必要的文件共享,如有需要,请使用ACL和强密码保护来限制访问权限,禁用对共享文件夹的匿名访问。

3、采用高强度的密码,避免使用弱口令密码,并定期更换密码。建议服务器密码使用高强度且无规律密码,并且强制要求每个服务器使用不同密码管理。

4、对没有互联需求的服务器/工作站内部访问设置相应控制,避免可连外网服务器被攻击后作为跳板进一步攻击其他服务器。

5、对重要文件和数据(数据库等数据)进行定期非本地备份。

6、教育终端用户谨慎下载陌生邮件附件,若非必要,应禁止启用Office宏代码。

7、在终端/服务器部署专业安全防护软件,Web服务器可考虑部署在腾讯云等具备专业安全防护能力的云服务。

8、建议全网安装御点终端安全管理系统(https://s.tencent.com/product/yd/index.html)。御点终端安全管理系统具备终端杀毒统一管控、修复漏洞统一管控,以及策略管控等全方位的安全管理功能,可帮助企业管理者全面了解、管理企业内网安全状况、保护企业安全。

个人用户:

1、启用腾讯电脑管家,勿随意打开陌生邮件,关闭Office执行宏代码

2、打开电脑管家的文档守护者功能,利用磁盘冗余空间自动备份数据文档,即使发生意外,数据也可有备无患。