本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

渗透测试时,我们需要对网络资产信息进行收集。接下来,继续信息收集之旅吧!

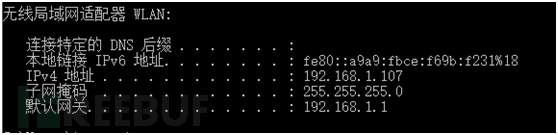

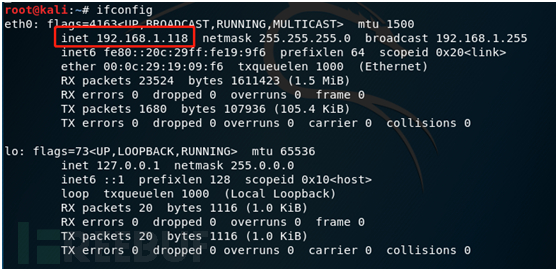

接入网络后,Windows使用ipconfig命令查看获取的IP地址以及相关的网关地址、子网掩码,Linux使用ifconfig查看获取IP地址、子网掩码、网关地址,或者使用ipconfig /all,进行更加详细的信息获取。

Windows:

Linux:

Linux:

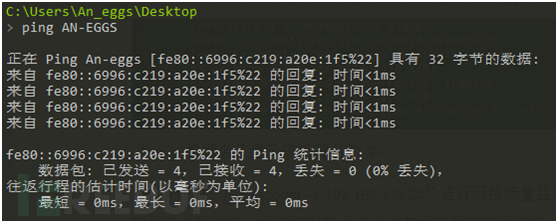

“ping 机器名” 显示该机器名的IP:

“ping 机器名” 显示该机器名的IP:

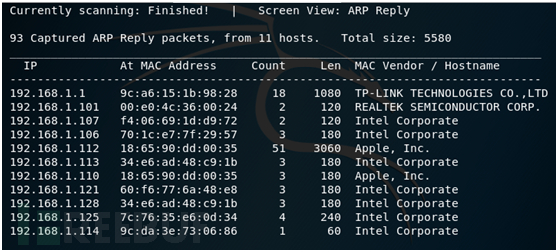

Kali中使用“netdiscover -r192.168.1.0/24”进行网络流量监听,时间越长,获取的设备越精确,在监听时段未发生流量交互的不可被发现。

Kali中使用“netdiscover -r192.168.1.0/24”进行网络流量监听,时间越长,获取的设备越精确,在监听时段未发生流量交互的不可被发现。

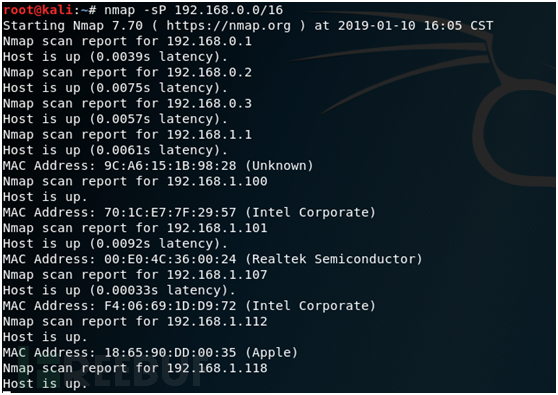

同时使用kali中Nmap进行存活IP地址扫描“Nmap -sP 192.168.1.0/24”。

同时使用kali中Nmap进行存活IP地址扫描“Nmap -sP 192.168.1.0/24”。

小技巧:将网络地址改为“0.0.0.0/24”可对所有存活主机进行猜解,不过仅限于网络情况完全处于与互联网隔绝状态。扫描时间较长。

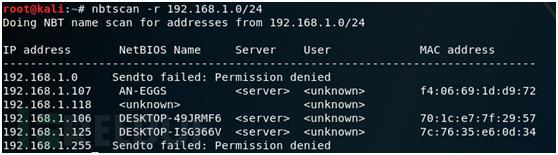

在kali下使用nbtscan工具进行快速扫描存活PC端,命令“nbtscan -r 192.168.1.0/24”,可将相关主机名获取。

在kali下使用nbtscan工具进行快速扫描存活PC端,命令“nbtscan -r 192.168.1.0/24”,可将相关主机名获取。

在windows中使用nbtstat工具进行相对应的主机名获取,命令“nbtstat -a 192.168.1.110”。

在windows中使用nbtstat工具进行相对应的主机名获取,命令“nbtstat -a 192.168.1.110”。

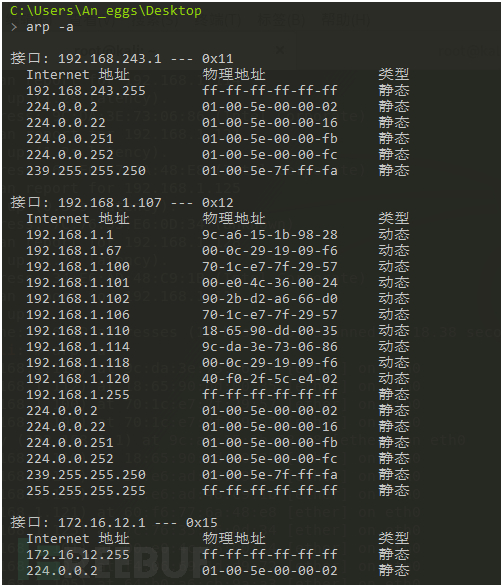

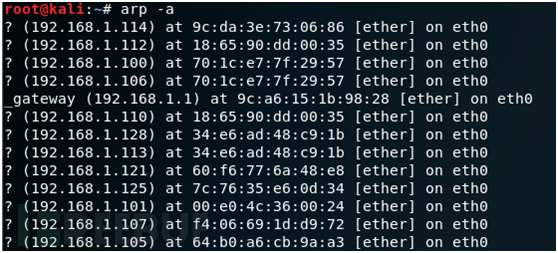

使用“arp -a”命令在Windows或者Linux中都可以快速的获取存活的设备IP地址,以及网关地址。

在域中时:使用一下命令

“nltest /dsgetdc:域名”找域控

或者使用dc列表“nltest /dclist:domain-a”其中pdc是主域控

“nltest /domain_trusts”可以列出域之间的信任关系

“net user /domain” 查看域里面的用户

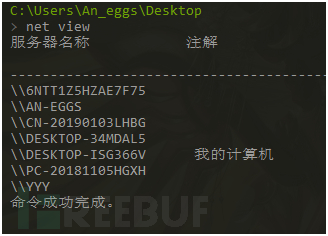

“net view”显示正由指定的计算机共享的域、计算机或资源的列表。如果在没有参数的情况下使用,则net view显示当前域中的计算机列表。

“net user /domain”获取所有域用户列表

“net group /domain”获取域用户组信息

“net group “domainadmins” /domain”查看与管理组成员

“net user domain-admin /domain”查看管理员登陆时间,密码过期时间,是否有登陆脚本,组分配等信息!

“net time /domain”可以查看域时间,以及域服务器的名字

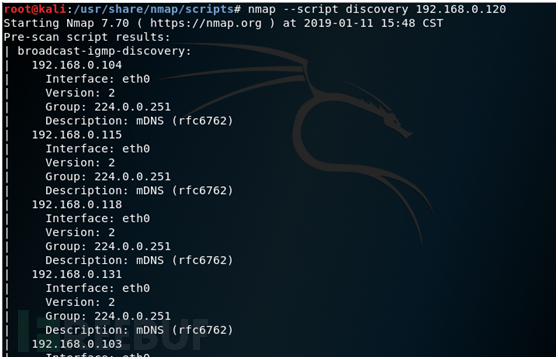

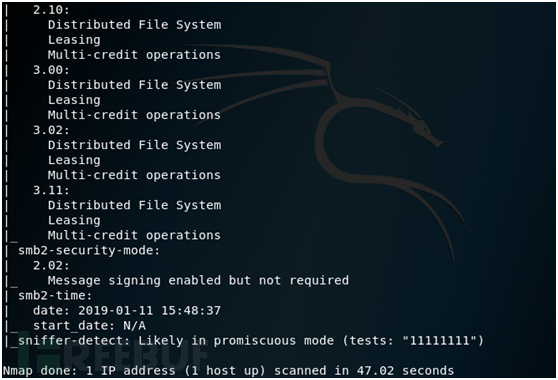

使用nmap 进行信息挖掘

nmap --script discovery IP地址

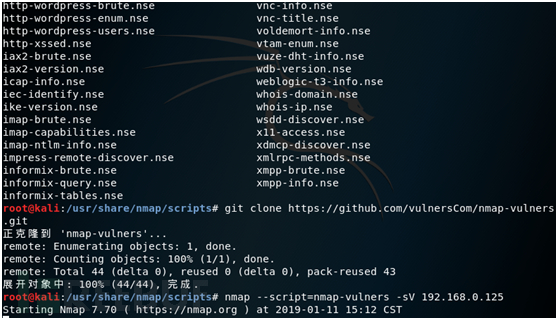

在Nmap下添加工具进行CVE漏洞扫描:

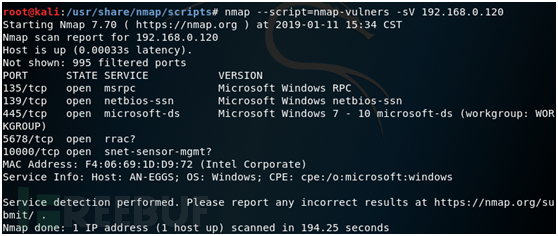

nmap-vulners:

下载地址:https://github.com/vulnersCom/nmap-vulners

切到nmap目录“cd /usr/share/nmap/scripts/”

然后下载脚本“git clone https://github.com/vulnersCom/nmap-vulners.git”

检测目标主机“nmap --script=nmap-vulners -sV 192.168.220.154”

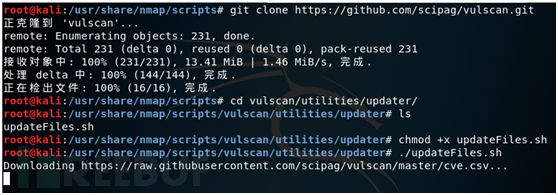

vulscan:

下载地址:https://github.com/scipag/vulscan

在nmap目录下“git clonehttps://github.com/scipag/vulscan.git”

vulscan是利用本地的配置文件来检索CVE漏洞信息

查看本地的配置文件

可以用vulscan/utilities/updater/目录下的updateFiles.sh对配置数据进行更新

cd vulscan/utilities/updater/

chmod +x updateFiles.sh

./updateFiles.sh

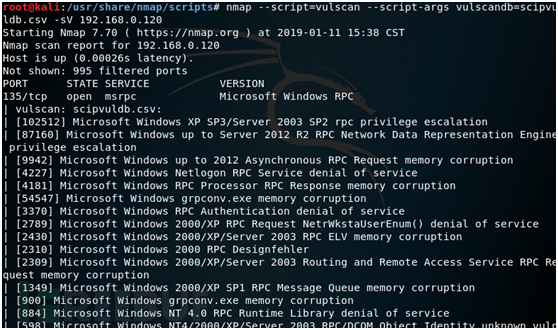

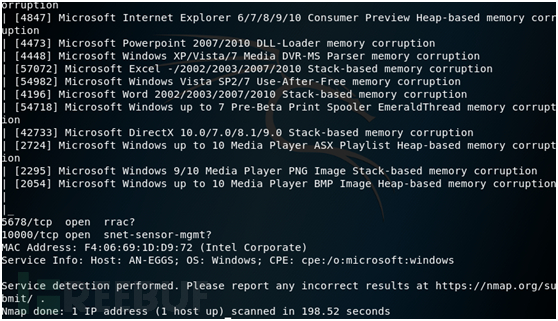

检测目标主机

nmap --script=vulscan -sV 192.168.220.154

要加上-sV参数

vulscan也可以查询指定的数据配置文件

nmap --script=vulscan --script-args vulscandb=scipvuldb.csv -sV192.168.220.154

内网渗透信息收集思路整理:

使用命令查看接入的网段,以及分配至本机的各类信息,从而简单获取网关,子网掩码等等信息

利用kali工具netdiscover,进行流量监控,时间越久越精确,包括某一台主机在一段时间内介入了那些网段都可以发现,从而发现其他的新的网段地址

使用Nmap工具进行存活主机扫描,使用相应技巧,修改子网掩码可以进行大范围的存活主机探测,不过时间也会更长,当发现可疑存活主机,可以利用命令“tracert IP地址”进行网络跳转探测,再利用网络查询其中不属于内网网段的地址,进行删减,可大致判断相应的网络结构,以及网路分布情况。

使用kali下nbtscan工具进行PC端的主机名获取,nbtscan工具不稳定,可多执行进行统计,无法查出的地址主机名,可使用命令“nbtsta-a IP地址”进行查看主机名。

当获取到可疑疑似目标的IP地址,可使用Nmap工具中的“-O”进行端口等详细信息的获取以及猜测。

后使用Nmap附加组件进行相关漏洞的探测,获取可以利用的漏洞情况。